Proteger sua rede hub-spoke

O Azure oferece muitos serviços para ajudar uma organização a proteger a infraestrutura de nuvem. Sua organização precisa entender como proteger a nova rede e quais outros serviços do Azure estão disponíveis.

Nesta unidade, você explora a rede segura na plataforma do Azure e vê uma visão geral do Firewall do Azure. Além disso, você aprenderá a proteger redes virtuais usando grupos de segurança de rede.

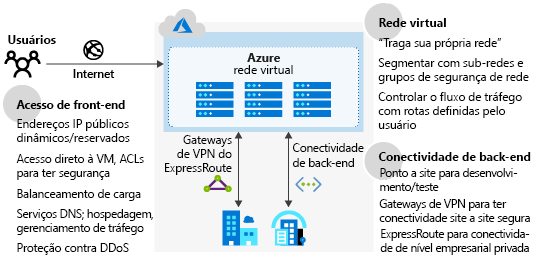

Proteger o design da rede no Azure

O diagrama anterior mostra a infraestrutura de rede do Azure e os métodos que permitem que você se conecte com mais segurança ao ambiente local, aos recursos hospedados do Azure e à Internet pública.

Há vários recursos a serem considerados como parte da proteção de um design de rede:

- Rede Virtual do Azure: Fornece uma camada base de segurança isolando logicamente seus ambientes no Azure, a fim de evitar o acesso não autorizado ou indesejado.

- DNS do Azure: Um serviço de hospedagem para seus nomes de domínio. O DNS do Azure é um serviço seguro que gerencia e resolve nomes de domínio em sua rede virtual.

- Gateway de Aplicativo do Azure: Uma solução de virtualização dedicada que fornece um controlador de entrega de aplicativos como um serviço, incluindo um WAF (firewall do aplicativo Web).

- Gerenciador de Tráfego do Azure: um serviço para controlar a distribuição do tráfego do usuário no Azure.

- Azure Load Balancer: Fornece alta disponibilidade e desempenho de rede a seus aplicativos do Azure.

- Rede de perímetro: Segmenta ativos entre sua rede virtual do Azure e a Internet.

Além disso, considere a possibilidade de incorporar alguns dos seguintes elementos em sua arquitetura de rede para aprimorar a segurança de rede:

- Controles de acesso da rede. Esses controles garantem que os serviços do Azure estejam acessíveis somente aos usuários e aos dispositivos desejados.

- Grupos de segurança de rede, como um firewall de filtragem de pacotes, para controlar o tráfego da rede virtual.

- Controle de rota e túnel forçado, para definir rotas personalizadas por meio da infraestrutura e garantir que os serviços não possam se conectar a um dispositivo da Internet.

- Habilitar um dispositivo de segurança de rede virtual por meio do Azure Marketplace.

- Use o Azure ExpressRoute para um link de WAN dedicado, a fim de estender com segurança suas redes locais para o Azure.

- Microsoft Defender para Nuvem para impedir, detectar e responder a ameaças contra os serviços do Azure.

- Firewall do Azure como um serviço de segurança de rede.

Há uma ampla variedade de soluções de segurança para sua organização, muitas das quais complementam umas às outras para fornecer mais camadas de segurança. Sua organização deve se alinhar às práticas recomendadas da Microsoft. Em seguida, implemente os recursos necessários para atender aos requisitos de segurança internos da sua organização.

Componentes básicos da segurança do Azure para topologias hub-spoke

Você deseja garantir que os seus recursos sejam protegidos contra acesso não autorizado ou ataques controlando o tráfego de rede. No modelo hub-spoke, há vários componentes que precisam ser implementados:

Grupo de segurança de rede

Cada sub-rede dentro da topologia tem um grupo de segurança de rede configurado. Os grupos de segurança de rede implementam regras de segurança para permitir ou negar o tráfego de rede de e para cada recurso na topologia.

Rede de perímetro

Configure uma rede de perímetro na própria sub-rede da rede virtual hub para rotear o tráfego externo. A rede de perímetro foi projetada para hospedar soluções de virtualização de rede para oferecer funcionalidade de segurança, como firewalls e inspeção de pacotes. Você pode rotear o tráfego de saída da rede de perímetro por meio de soluções de virtualização. Assim, o tráfego é monitorado, protegido e auditado.

Solução de virtualização de rede

Os NVAs (soluções de virtualização de rede) fornecem um limite de rede segura verificando todo o tráfego de rede de entrada e saída. Em seguida, o NVA passa apenas o tráfego que cumpre as regras de segurança de rede, essencialmente agindo como um firewall.

O Firewall do Azure pode substituir alguns componentes abordados neste artigo, para controlar o acesso aos recursos de rede do Azure. Para saber mais, confira a seção Firewall do Azure.

Azure ExpressRoute

O ExpressRoute cria um link de WAN privado dedicado entre os recursos locais e uma sub-rede de gateway do Azure na rede virtual hub. Adicione um dispositivo de segurança de rede entre a rede local e os roteadores de borda do provedor do ExpressRoute. Esse dispositivo restringe o fluxo de tráfego não autorizado proveniente da rede virtual.

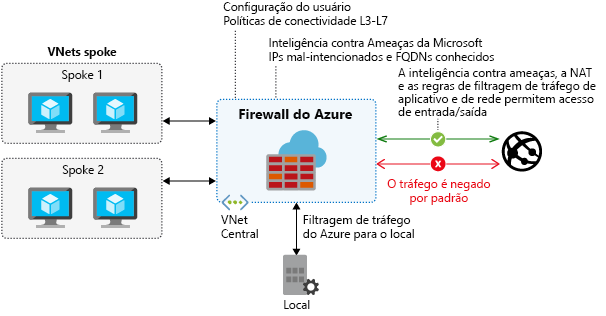

Firewall do Azure

A Microsoft gerencia esse serviço de segurança de rede. Ele protege as redes virtuais do Azure e os recursos dele, permitindo que você gerencie e imponha políticas de conectividade de forma centralizada. O Firewall do Azure usa um endereço IP público estático para os recursos de rede virtual, permitindo que os firewalls externos identifiquem o tráfego da rede virtual.

O Firewall do Azure é um firewall de rede totalmente com estado que acompanha o estado operacional e as características das conexões de rede que o atravessam. O Firewall do Azure permite o controle central de todas as comunicações de rede por meio da imposição de políticas. Essas políticas podem ser impostas em redes virtuais, regiões e assinaturas do Azure. Em uma topologia hub-spoke, o Firewall do Azure normalmente é provisionado no hub para controle total do tráfego pela rede.

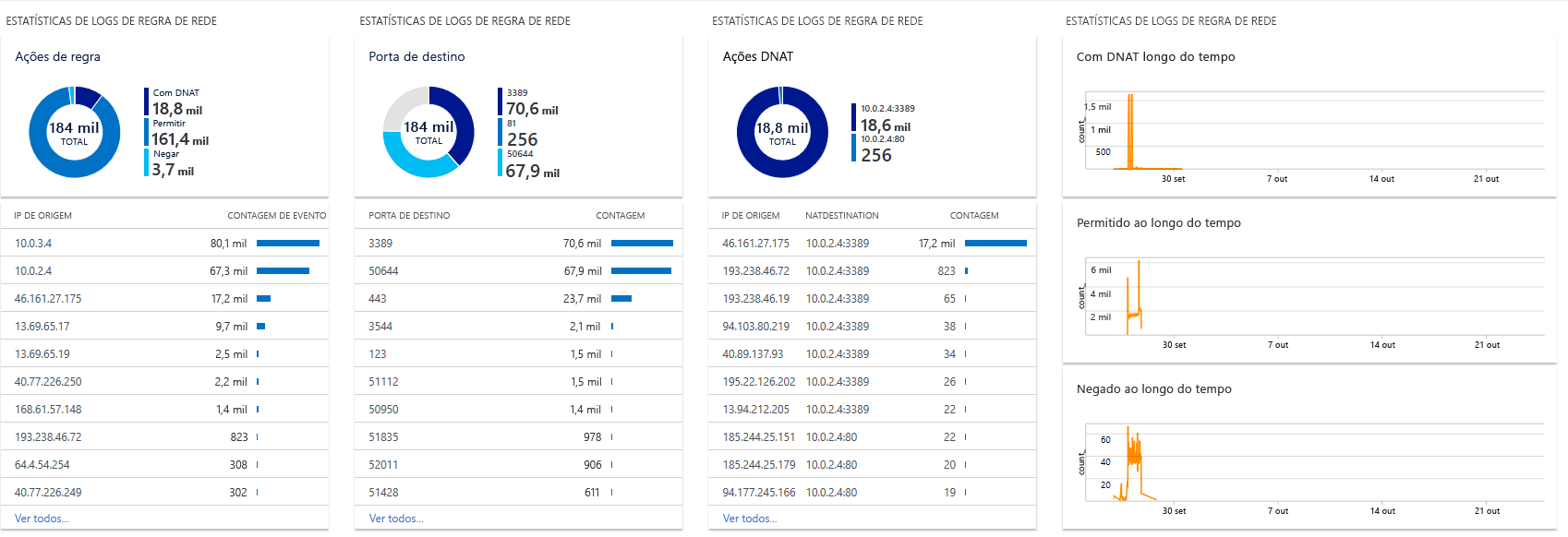

O monitoramento do Firewall do Azure consiste na revisão dos logs de atividades e do firewall. Como o Firewall do Azure é integrado aos logs do Azure Monitor, você pode exibir os logs completos ali. Alguns logs também estão disponíveis para exibição no portal do Azure.

Os logs podem ser armazenados em uma conta do Armazenamento do Azure, transmitidos aos Hubs de Eventos do Azure ou enviados aos logs do Azure Monitor.

Segurança de rede com grupos de segurança de rede

Os NSGs (grupos de segurança de rede) impõem e controlam as regras de tráfego de rede. O acesso é controlado permitindo ou negando a comunicação entre cargas de trabalho em uma rede virtual. Os NSGs são baseados em regras e avaliam o tráfego usando um método de cinco tuplas. Para determinar se o tráfego é permitido ou negado, os NSGs avaliam o tráfego usando:

- IP de origem

- Porta de origem

- IP de destino

- Porta de destino

- Protocolo

Definir regras de segurança

As regras de segurança em um NSG fornecem o mecanismo que define o controle do fluxo de tráfego. Um NSG tem um conjunto de regras por padrão. Essas regras não podem ser excluídas, mas você pode substituí-las por suas próprias regras personalizadas. As regras padrão são:

- O tráfego que se origina e termina em uma rede virtual é permitido.

- O tráfego de saída para a Internet é permitido, mas o tráfego de entrada é bloqueado.

- O Azure Load Balancer tem permissão para investigar a integridade das máquinas virtuais ou das instâncias de função.

Outras considerações de segurança

A capacidade de controlar como o tráfego é roteado pelos seus recursos é uma medida de segurança importante a ser tomada. O Azure ajuda a melhorar a segurança da infraestrutura geral oferecendo outros serviços:

- Grupos de segurança de aplicativo: fornece gerenciamento de segurança e política central para seus aplicativos. Use grupos de segurança de aplicativo para definir políticas de segurança de rede detalhadas usando um moniker. Você então pode usar uma abordagem de confiança zero em que apenas os fluxos especificados são permitidos.

- Observador de Rede do Azure: habilita insights sobre seu log de rede e diagnósticos. O Observador de Rede permite entender a integridade e o desempenho das redes do Azure.

- Pontos de extremidade de serviço de rede virtual: estendem o espaço de endereço privado da rede virtual para disponibilizá-lo aos serviços do Azure. Os pontos de extremidade permitem restringir o acesso aos recursos do Azure.

- Proteção contra DDoS do Azure: Permite atenuar ataques de volumétricos, de protocolo e de camada de recursos.