Explicar o que é o cenário de identidade

É importante entender o cenário de identidade antes de examinar outros conceitos de identidade. Como a Microsoft pensa sobre a identidade ao criar produtos e soluções? O ciclo de vida essencial da identidade.

| 1) Confiança Zero |

|---|

| 2) Identidade | 3) Ações |

|---|---|

| B2B (Entre empresas) | Autenticar – Provar – AuthN |

| Business to Consumer (B2C) | Autorizar – Obter – AuthZ |

| Credenciais verificáveis | Administrar – Configurar |

| (Descentralizar provedores) | Auditar – Relatar |

| 4) Uso | 5) Manter |

|---|---|

| Acessar aplicativos e dados | Proteger – Detectar – Responder |

| Proteger – Criptografia | |

| Dólares – Licenças |

Primeiro, você tem as diretrizes de sempre pensar e projetar com a confiança zero em mente. Não apenas dê acesso a dados e aplicativos porque o usuário já teve o acesso. Você precisa sempre confirmar isso.

Em segundo lugar, você tem sistemas para fornecer contas verificadas para usuários e aplicativos. Os serviços de identidade são provenientes do Microsoft Entra ID, da federação entre empresas, de empresas para clientes e de provedores de identidade descentralizada.

Em terceiro lugar, você tem ações específicas que a identidade fornece e para manter os sistemas em execução. Os usuários e os aplicativos podem se autenticar e autorizar a obtenção de acesso aos sistemas. Além disso, os administradores precisam monitorar e manter os sistemas de identidade com uma governança adequada.

Em quarto lugar, você obtém muitas ações que podem ser executadas depois que as suas credenciais são verificadas. Use aplicativos e dados aproveitando outros serviços baseados em identidade.

Em quinto e último lugar, você sempre precisa manter seus sistemas atualizados.

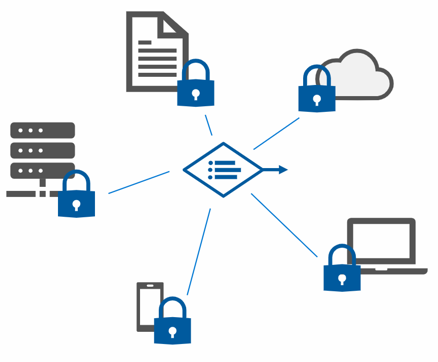

Da identidade clássica à identidade de confiança zero

Historicamente, a identidade mantinha todos os seus ativos protegidos pelo firewall. Você enviava um nome de usuário e uma senha para passar pelo portão e tinha acesso total a tudo. No mundo moderno, com o grande número de ataques cibernéticos, proteger apenas a rede não funciona. Uma credencial perdida ou roubada e atores mal-intencionados têm acesso a tudo. Com a confiança zero, você protege seus ativos em qualquer lugar com uma política.

| Identidade clássica | Identidade de confiança zero |

|---|---|

|

|

| Restringir tudo a uma rede segura | Proteger ativos em qualquer lugar com uma política central |

Cada um desses assuntos será abordado com mais detalhes no restante deste módulo.