Explorar a Segurança contínua

A Segurança contínua é uma das oito funcionalidades na taxonomia de DevOps.

Descubra por que a Segurança contínua é necessária

O crime cibernético é um fato inevitável dos tempos digitais em que vivemos. Muitas organizações estão sendo atacadas diariamente por criminosos que fazem isso para causar danos ou por hackers que fazem isso por diversão. Assim como nossas organizações, nós, como usuários de serviços de terceiros, também somos possíveis alvos desses ataques.

Veja alguns exemplos reais.

| Empresa | Histórias do mundo real |

|---|---|

| Em 2013, todas as três bilhões de contas de usuário do Yahoo foram afetadas por roubo de dados. A investigação indicou que as informações roubadas não incluíam senhas em texto não criptografado, dados de cartão de pagamento ou detalhes da conta bancária. | |

| Em 2016, hackers acessaram as informações pessoais de 57 milhões de passageiros. No momento da violação, a Uber pagou US$ 100.000 aos hackers para destruírem os dados. Eles não informaram aos órgãos reguladores ou aos usuários quais informações deles foram roubadas. Eles divulgaram a violação um ano depois. | |

| Em 2017, um ataque ao Instagram afetou milhões de contas e ocasionou a exposição dos números de telefone dos usuários. Os números acabaram em um banco de dados em que as pessoas podiam pesquisar as informações de contato da vítima pagando US$ 10 por pesquisa. | |

| Em 2018, hackers roubaram dados pessoais detalhados de 14 milhões de usuários do Facebook. Os dados roubados incluíam resultados da pesquisa, locais recentes e cidades. | |

| Em 6 de março de 2017, a Apache Foundation anunciou uma nova vulnerabilidade e um patch disponível para a estrutura do Struts 2. Pouco tempo depois, a Equifax, uma das agências de relatório de crédito que avaliam a integridade financeira de muitos consumidores nos EUA, começou a notificar os clientes selecionados de que eles sofreram uma violação. Em setembro de 2017, a Equifax anunciou a violação publicamente em todo o mundo. A violação afetou 145,4 milhões consumidores nos EUA e oito mil no Canadá. No total, 15,2 milhões de registros foram comprometidos no Reino Unido, incluindo dados confidenciais que afetaram 700.000 consumidores. Em março de 2018, a Equifax comunicou que mais 2,4 milhões de consumidores dos EUA foram afetados do que originalmente havia sido divulgado. |

Hoje, o conselho dado por Michael Hayden (ex-diretor da NSA e da CIA) é pressupor que você sofreu uma violação e que uma estratégia de defesa em profundidade em cada nível deve ser fundamental para a postura de segurança de uma organização. De acordo com Hayden, há dois tipos de empresas: aquelas que sofreram uma violação e as que ainda não sabem que sofreram.

A filosofia do grupo de produtos da Microsoft, que inspira a abordagem de DevSecOps, é:

- a pressuposição de que você sofreu uma violação

- os atores mal-intencionados já estão na rede com acesso interno

- a defesa em profundidade é essencial.

Você é tão seguro quanto o seu elo mais fraco

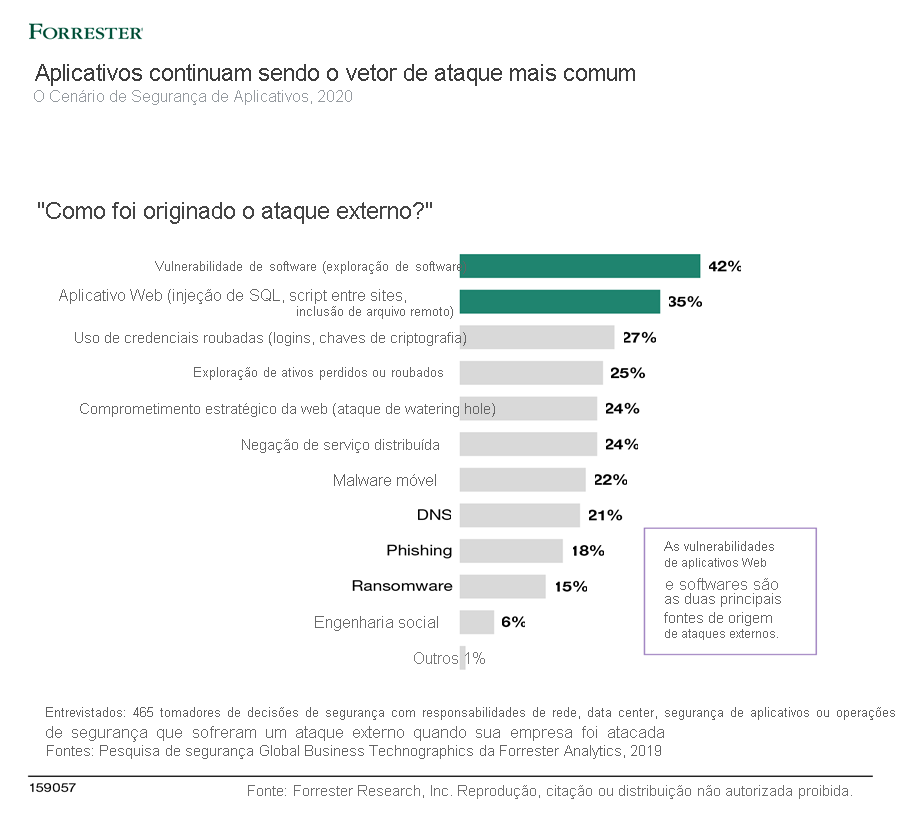

As organizações estão instalando aplicativos em todos os lugares. Elas dependem de aplicativos Web e móveis para envolver clientes e o software a executar uma nova onda de dispositivos IoT (Internet das Coisas). Mas esses aplicativos estão expondo as empresas a riscos cada vez maiores; quando perguntados como os invasores externos realizaram ataques bem-sucedidos, os tomadores de decisões globais de segurança de caminho de rede cujas empresas sofreram violações nos últimos 12 meses disseram que os dois principais métodos foram ataques diretos de aplicativos Web e o aproveitamento de software vulnerável. E as empresas só vão afunilar mais clientes e dados por meio desses destinos vulneráveis para o futuro próximo. A Forrester prevê que a maioria das empresas verá que 76% a 100% das vendas totais delas será feita por meio de produtos digitais e/ou produtos vendidos online até 2022. Portanto, os profissionais de segurança devem se concentrar na proteção de aplicativos.

Fonte da imagem: The State Of Application Security, 2020, Forrester Research, Inc., 4 de maio de 2020

O que é Segurança contínua?

A segurança é a aplicação de tecnologias, processos e controles para proteger sistemas, redes, programas, dispositivos e dados contra acesso não autorizado ou uso criminoso.

A segurança fornece garantias de confidencialidade, integridade e disponibilidade contra ataques deliberados e o abuso de dados e sistemas valiosos.

Importante

É importante destacar que a segurança não se concentra em erros, mas em ataques deliberados. Isso é importante, pois eles exigirão contramedidas diferentes: para erros, uma notificação simples ou uma solicitação de confirmação pode bastar; para ações mal-intencionadas, definitivamente não.

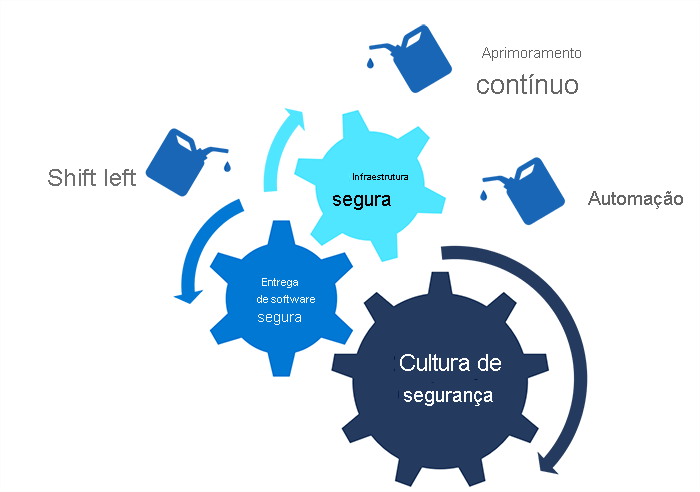

A Segurança contínua é uma prática que garante que a segurança seja parte integrante do ciclo de vida de entrega de software. A Segurança contínua em DevOps deve abranger uma visão holística da segurança, incluindo a cultura de segurança, a entrega de software e a infraestrutura seguras.

A Segurança contínua requer mudança de mentalidade, educação e automação.

Há três elementos para estabelecer a segurança contínua:

- Um alto enfoque de segurança dentro da cultura da organização

- Uma infraestrutura implementada e operada adotando as práticas recomendadas de segurança mais recentes

- Um processo de entrega de software que se concentra na segurança, como o Microsoft SDL (Security Development Lifecycle)

Os três princípios em DevOps que precisam ser levados em consideração em toda funcionalidade, portanto, também na segurança contínua, são:

| Princípio | DESCRIÇÃO |

|---|---|

Shift-left |

Shift-left significa prever as atividades de segurança e realizá-las com mais antecedência no processo de entrega de software, em vez de downstream no processo. Estudos comprovaram que corrigir bugs mais cedo no ciclo de desenvolvimento tem um impacto significativo nos custos e nas perdas. |

Automação Automação |

A automação de ações repetitivas é fundamental para ajudar a reduzir a possibilidade de erros. Essa abordagem permite que tarefas e processos que normalmente não são frequentes, como a implantação, sejam realizados com mais frequência. |

Aprimoramento contínuo Aprimoramento contínuo |

O aprimoramento contínuo é obtido por meio da análise de comportamentos atuais e da identificação de possibilidades de otimização. |

Importante

Quando os três princípios de shift-left, automação e aprimoramento contínuo, são combinados com os elementos de segurança contínua: cultura, entrega de software e infraestrutura, eles representam uma abordagem holística à segurança.