Descrever tipos de identidades

No Microsoft Entra ID, há diferentes tipos de identidades com suporte. Os termos que você ouvirá e serão introduzidos nesta unidade são identidades de usuário, identidades de carga de trabalho, identidades de dispositivo, identidades externas e identidades híbridas. Cada um desses termos é descrito mais detalhadamente nas seções a seguir.

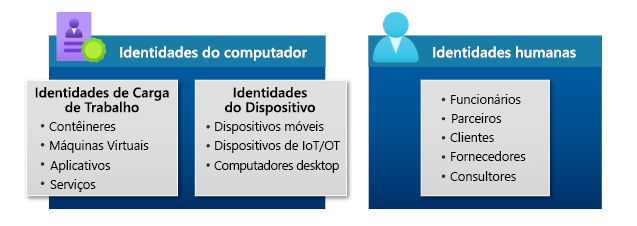

Quando você pergunta para o que é possível atribuir uma identidade no Microsoft Entra ID, há três categorias.

- Você pode atribuir identidades a pessoas (humanos). Exemplos de identidades atribuídas a pessoas são funcionários de uma organização que normalmente são configurados como usuários internos, e usuários externos que incluem clientes, consultores, fornecedores e parceiros. Para nossos fins, vamos nos referir a elas como identidades de usuário.

- Você pode atribuir identidades a dispositivos físicos, como telefones celulares, computadores desktop e dispositivos IoT.

- Por fim, você pode atribuir identidades a objetos baseados em software, como aplicativos, máquinas virtuais, serviços e contêineres. Essas identidades são chamadas de identidades de carga de trabalho.

Nesta unidade, consideramos cada tipo de identidade do Microsoft Entra.

Usuário

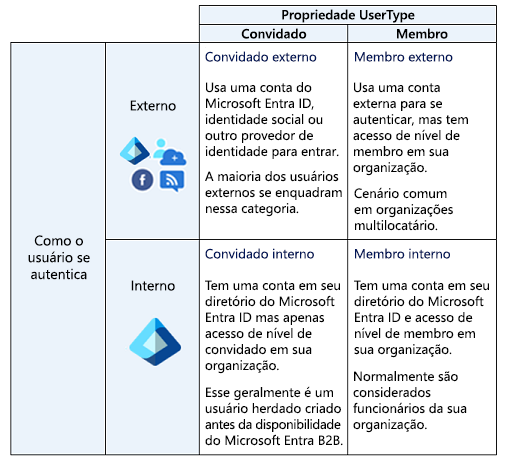

As identidades de usuário representam pessoas como funcionários e usuários externos (clientes, consultores, fornecedores e parceiros). No Microsoft Entra ID, as identidades de usuário são caracterizadas pela forma como se autenticam e pela propriedade de tipo de usuário.

Como o usuário se autentica é questionado em relação ao locatário Microsoft Entra da organização host e pode ser interno ou externo. A autenticação interna significa que o usuário tem uma conta no Microsoft Entra ID da organização do host e usa essa conta para se autenticar no Microsoft Entra ID. Autenticação externa significa que o usuário se autentica utilizando uma conta externa do Microsoft Entra que pertence a outra organização, uma identidade de rede social ou outro provedor de identidade externo.

A propriedade de tipo de usuário descreve a relação do usuário com a organização ou, mais especificamente, a locação da organização do host. O usuário pode ser um convidado ou um membro do locatário do Microsoft Entra da organização. Por padrão, os convidados da organização têm privilégios limitados no diretório da organização, em relação aos membros da organização.

- Membro interno: esses usuários geralmente são considerados funcionários da sua organização. O usuário se autentica internamente por meio do Microsoft Entra ID da sua organização, e o objeto de usuário criado no diretório de recursos do Microsoft Entra tem um UserType de Member.

- Convidado externo: usuários ou convidados externos, incluindo consultores, fornecedores e parceiros, normalmente se enquadram nessa categoria. O usuário se autentica utilizando uma conta externa do Microsoft Entra ou um provedor de identidade externo (como uma identidade social). O objeto de usuário criado no diretório de recursos do Microsoft Entra tem um UserType de Convidado, concedendo-lhes permissões limitadas, a nível de convidado.

- Membro externo: esse cenário é comum em organizações que consistem em vários locatários. Considere o cenário em que o locatário do Microsoft Entra da Contoso e o locatário do Microsoft Entra da Fabrikam são locatários dentro de uma grande organização. Os usuários do locatário da Contoso precisam de acesso no nível de membro aos recursos na Fabrikam. Nesse cenário, os usuários da Contoso são configurados no diretório do Microsoft Entra da Fabrikam de forma que eles se autentiquem com sua conta da Contoso, que é externa à Fabrikam, mas têm um UserType de Membro para habilitar o acesso em nível de membro aos recursos organizacionais da Fabrikam.

- Convidado interno: Esse cenário existe quando as organizações que colaboram com distribuidores, fornecedores e vendedores configuram contas internas do Microsoft Entra para esses usuários, mas os designam como convidados, definindo o objeto de usuário utilizerType como Convidado. Como convidados, eles têm permissões reduzidas no diretório. Esse é considerado um cenário herdado, pois agora é mais comum usar a colaboração B2B. Com a colaboração B2B, os usuários podem usar suas próprias credenciais, permitindo que seu provedor de identidade externo gerencie a autenticação e o ciclo de vida de sua conta.

Convidados externos e membros externos são usuários de colaboração B2B (entre empresas) que se enquadram na categoria de identidades externas no Microsoft Entra ID e são descritos mais detalhadamente na unidade subsequente.

Identidades de carga de trabalho

Uma identidade de carga de trabalho é uma identidade que você atribui a uma carga de trabalho de software. Isso permite que a carga de trabalho de software se autentique e acesse outros serviços e recursos. Isso ajuda a proteger sua carga de trabalho.

Proteger suas identidades de carga de trabalho é importante porque, ao contrário de um usuário humano, uma carga de trabalho de software pode lidar com várias credenciais para acessar recursos diferentes e essas credenciais precisam ser armazenadas com segurança. Além disso, é difícil controlar quando uma identidade de carga de trabalho é criada ou quando deve ser revogada. As empresas correm o risco de que seus aplicativos ou serviços sejam explorados ou violados devido às dificuldades para proteger identidades de carga de trabalho.

O Microsoft Entra Workload ID ajuda a resolver esses problemas inerentes à proteção de identidades de carga de trabalho.

No Microsoft Entra, as identidades de carga de trabalho são aplicativos, entidades de serviço e identidades gerenciadas.

Aplicativos e entidades de serviço

Uma entidade de serviço é, essencialmente, uma identidade para um aplicativo. Para que um aplicativo delegue as funções de identidade e acesso ao Microsoft Entra ID, o aplicativo deve primeiro ser registrado no Microsoft Entra ID para habilitar sua integração. Uma vez que um aplicativo é registrado, uma entidade de serviço é criada em cada locatário do Microsoft Entra em que o aplicativo é utilizado. A entidade de serviço habilita os principais recursos, como autenticação e autorização do aplicativo para recursos protegidos pelo locatário do Microsoft Entra.

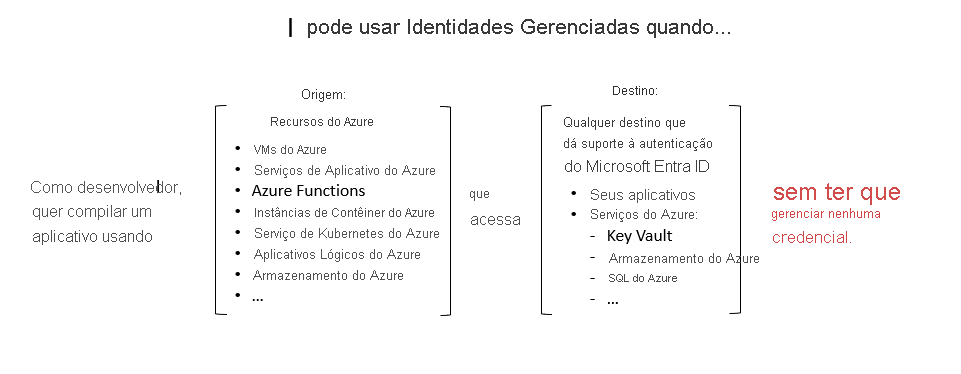

Para que as entidades de serviço possam acessar os recursos protegidos pelo locatário do Microsoft Entra, os desenvolvedores de aplicativos devem gerenciar e proteger as credenciais. Se não for feito corretamente, isso poderá introduzir vulnerabilidades de segurança. As identidades gerenciadas ajudam a tirar essa responsabilidade do desenvolvedor.

Identidades gerenciadas

As identidades gerenciadas são um tipo de entidade de serviço gerenciada automaticamente no Microsoft Entra ID que eliminam a necessidade de os desenvolvedores gerenciarem credenciais. As identidades gerenciadas fornecem uma identidade para os aplicativos usarem ao se conectarem aos recursos do Azure que dão suporte a autenticação do Microsoft Entra e podem ser utilizadas sem nenhum custo adicional.

Para obter uma lista dos Serviços do Azure que dão suporte a identidades gerenciadas, confira a seção Saiba mais da unidade Resumo e recursos.

Há dois tipos de identidades gerenciadas: atribuída pelo sistema e atribuída pelo usuário.

Atribuída pelo sistema. Alguns recursos do Azure, como máquinas virtuais, permitem a habilitação de uma identidade gerenciada diretamente no recurso. Quando você habilita uma identidade gerenciada atribuída pelo sistema, é criada uma identidade no Microsoft Entra que está vinculada ao ciclo de vida desse recurso do Azure. Como a identidade está vinculada ao ciclo de vida desse recurso do Azure quando o recurso é excluído, o Azure exclui automaticamente a identidade para você. Um exemplo em que você pode encontrar uma identidade atribuída pelo sistema é quando uma carga de trabalho está contida em um único recurso do Azure, como um aplicativo executado em uma única máquina virtual.

Atribuída pelo usuário. Você também pode criar uma identidade gerenciada como um recurso autônomo do Azure. Depois de criar uma identidade gerenciada atribuída pelo usuário, é possível atribuí-la a uma ou mais instâncias de um serviço do Azure. Por exemplo, uma identidade gerenciada atribuída pelo usuário pode ser atribuída a várias VMs. Com as identidades gerenciadas atribuídas pelo usuário, a identidade é gerenciada separadamente dos recursos que a usam. Excluir os recursos que usam a identidade gerenciada atribuída pelo usuário não exclui a identidade. A identidade gerenciada atribuída pelo usuário deve ser excluída explicitamente. Isso é útil em um cenário em que você pode ter várias VMs que têm o mesmo conjunto de permissões, mas podem ser recicladas com frequência. Excluir qualquer uma das VMs não afeta a identidade gerenciada atribuída pelo usuário. Da mesma forma, você pode criar uma nova VM e atribuir a ela a identidade gerenciada atribuída pelo usuário existente.

Dispositivo

O dispositivo é uma parte do hardware, como dispositivos móveis, notebooks, servidores ou impressoras. Uma identidade do dispositivo fornece aos administradores informações que eles podem usar ao tomar decisões de acesso ou configuração. As identidades de dispositivo podem ser configuradas de diferentes modos no Microsoft Entra ID.

- Dispositivos registrados do Microsoft Entra. A meta dos dispositivos registrados do Microsoft Entra é fornecer suporte para que os usuários tragam seu próprio dispositivo (BYOD) ou cenários de dispositivos móveis. Nesses cenários, o usuário pode acessar os recursos da organização usando um dispositivo pessoal. Os dispositivos registrados no Microsoft Entra ID são registrados no Microsoft Entra ID sem exigir uma conta organizacional para entrar no dispositivo.

- Ingressado no Microsoft Entra. Um dispositivo ingressado no Microsoft Entra ID é um dispositivo ingressado no Microsoft Entra ID por meio de uma conta organizacional, a qual é utilizada para entrar no dispositivo. Os dispositivos ingressados no Microsoft Entra geralmente são de propriedade da organização.

- Dispositivos ingressados no Microsoft Entra híbrido. As organizações com implementações existentes do Active Directory local podem se beneficiar da funcionalidade fornecida pelo Microsoft Entra ID implementando dispositivos ingressados no Microsoft Entra híbrido. Esses dispositivos são ingressados no Active Directory local e no Microsoft Entra ID, exigindo que a conta organizacional se conecte ao dispositivo.

Registrar e ingressar dispositivos no Microsoft Entra ID oferece aos usuários o SSO (Logon Único) para recursos baseados em nuvem. Além disso, os dispositivos ingressados no Microsoft Entra se beneficiam da experiência do SSO do Active Directory para recursos e aplicativos que dependem do Active Directory local.

Os administradores de TI podem usar ferramentas como Microsoft Intune, um serviço baseado em nuvem que se concentra no MDM (gerenciamento de dispositivo móvel) e no MAM (gerenciamento de aplicativos móveis), para controlar como os dispositivos de uma organização são usados. Para obter mais informações, confira Microsoft Intune.

Grupos

No Microsoft Entra ID, se você tiver várias identidades com as mesmas necessidades de acesso, poderá criar um grupo. Use os grupos para conceder permissões de acesso a todos os membros do grupo, em vez de atribuir direitos de acesso individualmente. Limitar o acesso aos recursos do Microsoft Entra somente às identidades que precisam de acesso é um dos principais princípios de segurança da Confiança Zero.

Há dois tipos de grupo:

Segurança: um grupo de segurança é o tipo mais comum de grupo e é usado para gerenciar o acesso de usuários e dispositivos a recursos compartilhados. Por exemplo, você pode criar um grupo de segurança para uma política de segurança específica, como redefinição de senha por autoatendimento, ou para uso com uma política de acesso condicional para exigir MFA. Os membros de um grupo de segurança podem incluir usuários (incluindo usuários externos), dispositivos, outros grupos e entidades de serviço. A criação de grupos de segurança exige uma função de administrador do Microsoft Entra.

Microsoft 365: um grupo do Microsoft 365, que também é conhecido como um grupo de distribuição, é usado para agrupar usuários de acordo com as necessidades de colaboração. Por exemplo, você pode conceder aos membros do grupo acesso a uma caixa de correio compartilhada, calendário, arquivos sites do SharePoint e muito mais. Os membros de um grupo do Microsoft 365 só podem incluir usuários, incluindo usuários fora da sua organização. Como os grupos do Microsoft 365 se destinam à colaboração, o padrão é permitir que os usuários criem grupos do Microsoft 365, para que você não precise de uma função de administrador.

Os grupos podem ser configurados para permitir que membros sejam atribuídos, selecionados manualmente ou que possam ser configurados para associação dinâmica. A associação dinâmica usa regras para adicionar e remover identidades automaticamente.