Explorar o gerenciamento de acesso

O gerenciamento de acesso para recursos de nuvem é uma função crítica para qualquer organização que esteja usando a nuvem. O controle de acesso baseado em funções (RBAC) ajuda a gerenciar quem tem acesso aos recursos do Azure, o que pode fazer com esses recursos e a quais áreas tem acesso. O RBAC é um sistema de autorização baseado no Azure Resource Manager que fornece gerenciamento de acesso refinado dos recursos do Azure.

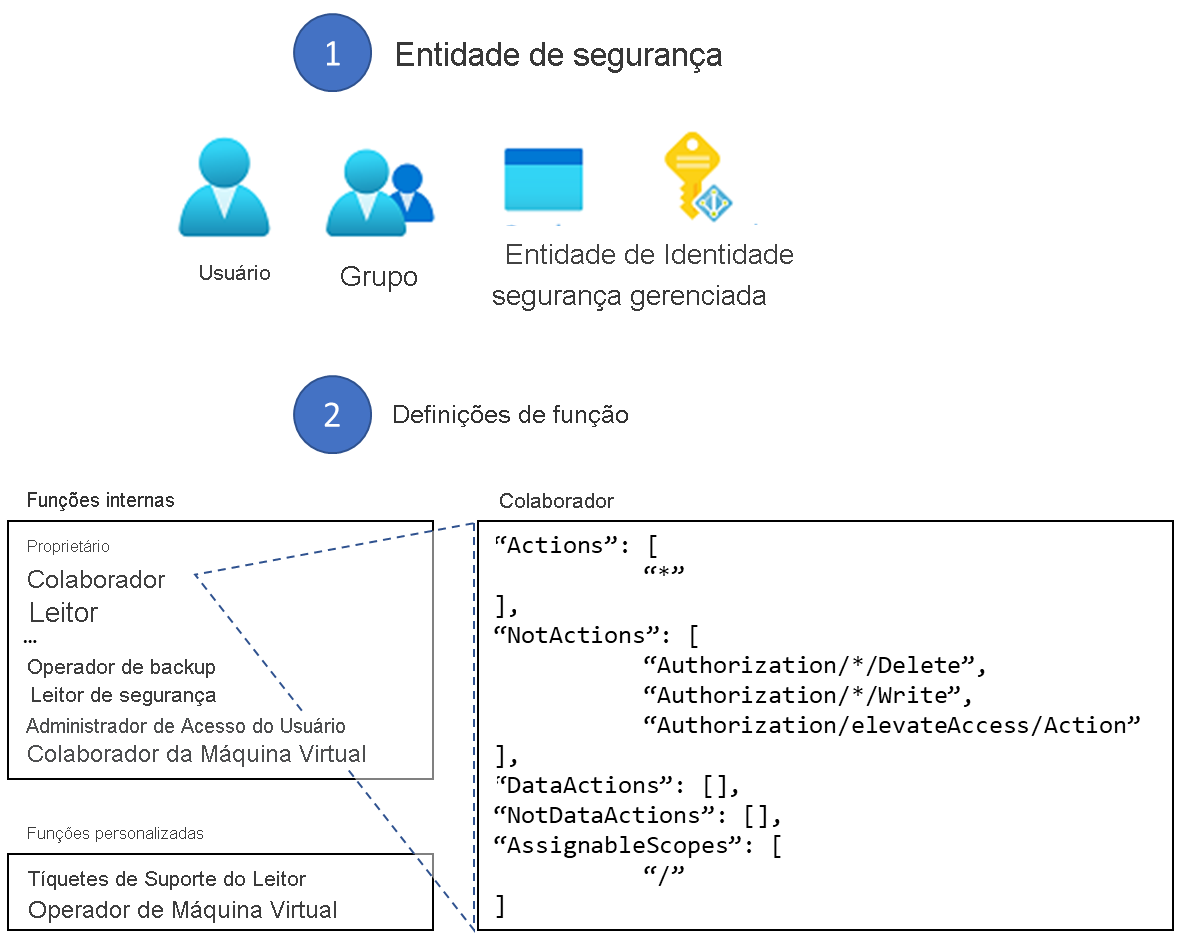

A maneira de controlar o acesso aos recursos usando RBAC é criar atribuições de função. Esse é um conceito fundamental que deve ser entendido, isto é, como as permissões são aplicadas. Uma atribuição de função consiste em três elementos: entidade de segurança, definição de função e escopo.

Entidade de segurança: uma entidade de segurança é um objeto que representa um usuário, um grupo, uma entidade de serviço ou uma identidade gerenciada e que está solicitando acesso aos recursos do Azure.

- Usuário: Um indivíduo que tem um perfil no Microsoft Entra ID.

- Grupo: Um conjunto de usuários criados no Microsoft Entra ID.

- Entidade de serviço: uma identidade de segurança usada por aplicativos ou serviços para acessar recursos específicos do Azure. Você pode pensar nela como uma identidade do usuário (nome de usuário e senha ou certificado) para um aplicativo.

- Identidade gerenciada: Uma identidade no Microsoft Entra ID que é gerenciada automaticamente pelo Azure. Normalmente, você usa identidades gerenciadas durante o desenvolvimento de aplicativos em nuvem para gerenciar as credenciais de autenticação nos serviços do Azure. Por exemplo, você pode atribuir uma identidade gerenciada a uma Máquina Virtual do Azure para permitir que o software em execução nessa máquina virtual acesse outros recursos do Azure.

Definição de função: é uma coleção de permissões. Às vezes, é chamada de função. Uma definição de função lista as operações que podem ser executadas, como leitura, gravação e exclusão. Funções podem ser de alto nível, como proprietário, ou específicas, como leitor de máquina virtual. O Azure inclui várias funções internas que você pode usar. A seguir são listadas quatro funções internas fundamentais. As três primeiras se aplicam a todos os tipos de recursos.

Proprietário: tem acesso completo a todos os recursos, incluindo o direito de delegar acesso a outros usuários.

Colaborador: pode criar e gerenciar todos os tipos de recursos do Azure, mas não pode permitir acesso a outros usuários.

Leitor: pode exibir os recursos existentes do Azure.

Administrador de Acesso do Usuário: permite gerenciar o acesso do usuário aos recursos do Azure.

As demais funções internas permitem o gerenciamento de recursos específicos do Azure. Por exemplo, a função Colaborador de Máquina Virtual permite que um usuário crie e gerencie máquinas virtuais. Se as funções internas não atenderem às necessidades específicas de sua organização, você poderá criar suas próprias funções personalizadas para recursos do Azure.

Escopo: é o conjunto de recursos ao qual o acesso se aplica. Quando você atribui uma função, você pode limitar ainda mais as ações permitidas definindo um escopo. No Azure, você pode especificar um escopo em vários níveis: grupo de gerenciamento, assinatura, grupo de recursos ou recurso. Os escopos são estruturados em uma relação pai-filho.