Descreve os métodos de autenticação

Um dos principais recursos de uma plataforma de identidade é verificar ou autenticar as credenciais quando um usuário entra em um dispositivo, um aplicativo ou um serviço. O Microsoft Entra ID oferece diferentes métodos de autenticação.

Senhas

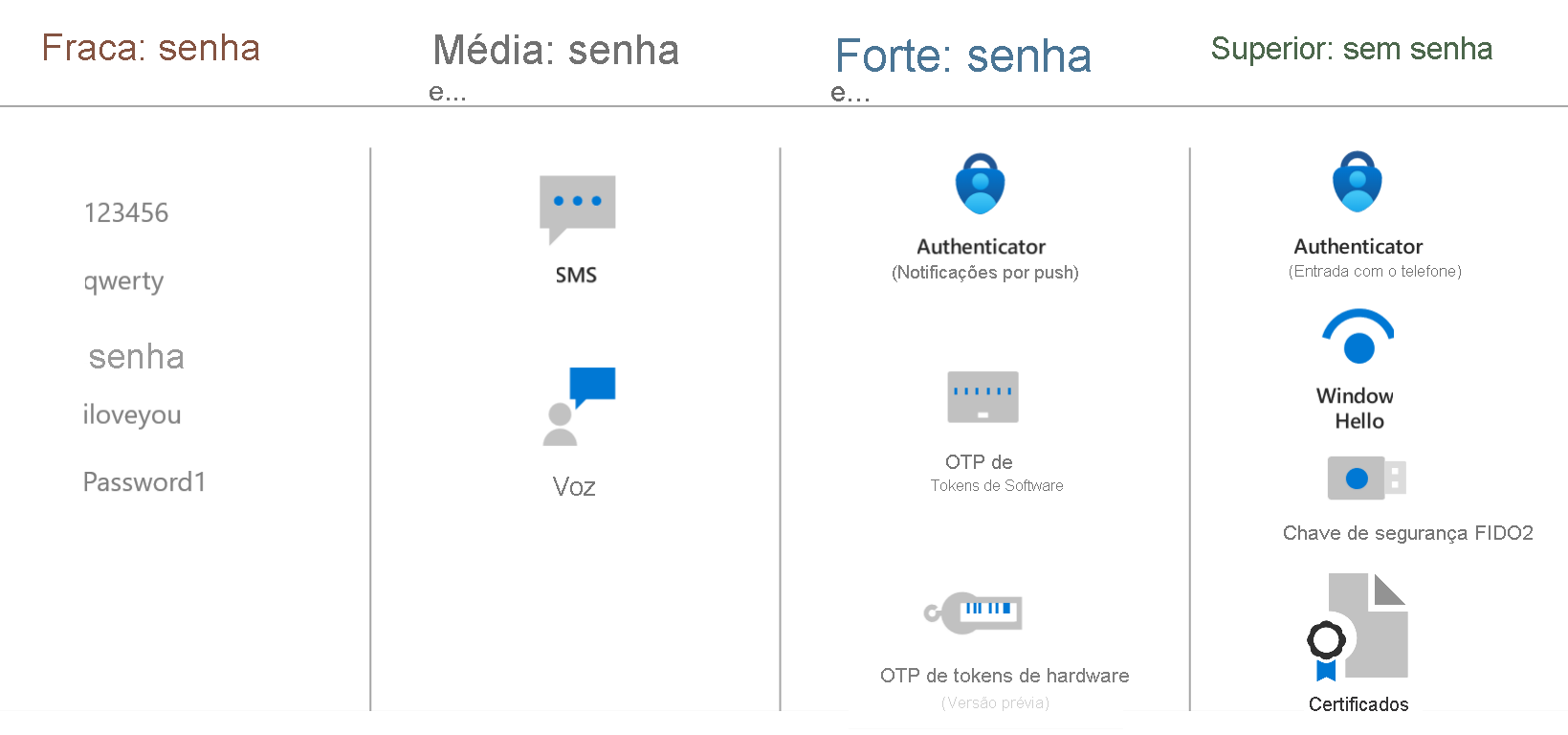

As senhas são a forma mais comum de autenticação, mas elas têm muitos problemas, especialmente se usadas na autenticação de fator único, em que apenas uma forma de autenticação é usada. Se forem simples de lembrar, serão fáceis de serem comprometidas por um hacker. As senhas fortes que não apresentam facilidade de violação são difíceis de serem lembradas e afetam a produtividade do usuário quando esquecidas.

O uso de senhas deve ser complementado ou substituído por métodos de autenticação mais seguros disponíveis no Microsoft Entra ID.

Telefone

O Microsoft Entra ID dá suporte a duas opções de autenticação baseada em telefone.

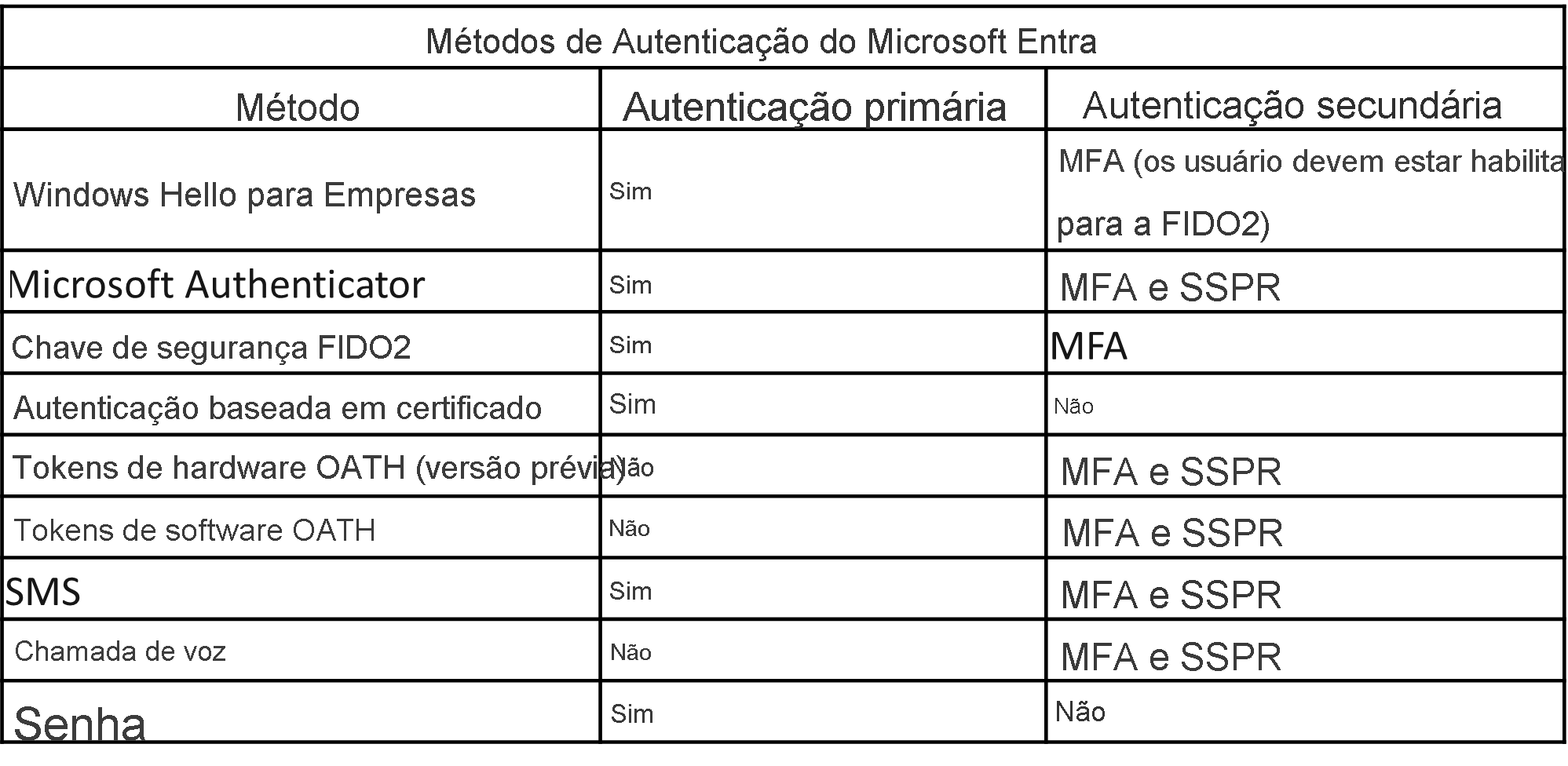

Autenticação baseada em SMS. O SMS (serviço de mensagem curta) usado em mensagens de texto de dispositivo móvel pode ser usado como uma forma primária de autenticação. Com a entrada baseada em SMS, os usuários não precisam saber um nome de usuário e uma senha para acessar aplicativos e serviços. Em vez disso, o usuário insere seu número de telefone celular registrado, recebe uma mensagem de texto com um código de verificação e insere isso na interface de entrada.

Os usuários também podem optar por verificar sua identidade por meio de mensagens de texto SMS em um telefone celular, como uma forma secundária de autenticação durante a redefinição de senha self-service (SSPR) ou a autenticação multifator do Microsoft Entra. Por exemplo, os usuários podem complementar a senha usando mensagens SMS. Um SMS é enviado para o número do celular que contém um código de verificação. Para concluir o processo de entrada, o código de verificação fornecido é inserido na interface de entrada.

Verificação por chamada de voz. Os usuários podem utilizar as chamadas de voz como uma forma secundária de autenticação, para verificar sua identidade, durante a redefinição de senha self-service (SSPR) ou a autenticação multifator do Microsoft Entra. Com a verificação por chamada telefônica, uma chamada de voz automatizada é feita para o número de telefone registrado pelo usuário. Para concluir o processo de entrada, o usuário será solicitado a pressionar # no teclado. As chamadas de voz não têm suporte como forma primária de autenticação no Microsoft Entra ID.

OATH

OATH (autenticação aberta) é um padrão aberto que especifica como os códigos de TOTP (Senhas Avulsas por Tempo Limitado) são gerados. Os códigos de senhas avulsas podem ser usados para autenticar um usuário. As TOTP da OATH podem ser implementadas usando software ou hardware para gerar os códigos.

Tokens OATH de software normalmente são aplicativos. O Microsoft Entra ID gera a chave secreta, ou semente, que é inserida no aplicativo e usada para gerar cada OTP.

Tokens de hardware OATH TOTP (com suporte na visualização pública) são pequenos dispositivos de hardware que se parecem com um chaveiro que exibe um código que é atualizado a cada 30 ou 60 segundos. Os tokens de hardware OATH TOTP normalmente vêm com uma chave secreta, ou semente, pré-programada no token. Essas chaves e outras informações específicas de cada token devem ser inseridas no Microsoft Entra ID e, em seguida, ativadas para serem utilizadas pelos usuários finais.

Os tokens de software e hardware OATH têm suporte apenas como formas secundárias de autenticação no Microsoft Entra ID, para verificar uma identidade durante a redefinição de senha self-service (SSPR) ou a autenticação multifator do Microsoft Entra.

Autenticação sem senha

A meta final de muitas organizações é remover o uso de senhas como parte dos eventos de conexão. Quando um usuário se conecta com um método sem senha, as credenciais são fornecidas pelo uso de métodos como biometria com o Windows Hello para Empresas ou uma chave de segurança FIDO2. Esses métodos de autenticação não podem ser duplicados com facilidade por um invasor.

O Microsoft Entra ID fornece maneiras de autenticar nativamente usando métodos sem senha para simplificar a experiência de entrada dos usuários e reduzir o risco de ataques.

O vídeo a seguir explica o problema com senhas e por que a autenticação sem senha é tão importante.

Windows Hello for Business

O Windows Hello para Empresas substitui senhas com autenticação forte de dois fatores nos dispositivos. Essa autenticação de dois fatores é uma combinação de uma chave ou de um certificado vinculado a um dispositivo e de algo que a pessoa saiba (um PIN) ou é (biometria). A entrada do PIN e o gesto biométrico disparam o uso da chave privada para assinar criptograficamente os dados que são enviados ao provedor de identidade. O provedor de identidade verifica a identidade do usuário e autentica o usuário.

O Windows Hello para Empresas ajuda a proteger contra o roubo de credenciais, pois um invasor deve ter o dispositivo e as informações biométricas ou o PIN, tornando mais difícil obter acesso sem o conhecimento do funcionário.

Como um método de autenticação sem senha, o Windows Hello para Empresas serve como uma forma primária de autenticação. Além disso, o Windows Hello para Empresas pode ser utilizado como uma forma secundária de autenticação para verificar uma identidade durante a autenticação multifator.

FIDO2

A FIDO (Fast Identity Online) é um padrão aberto para autenticação sem senha. O FIDO permite que usuários e organizações aproveitem o padrão para entrar nos recursos usando uma chave de segurança externa ou uma chave de plataforma incorporada a um dispositivo, eliminando a necessidade de um nome de usuário e uma senha.

O FIDO2 é o padrão mais recente que incorpora o padrão de autenticação da Web (WebAuthn) e tem suporte do Microsoft Entra ID. As chaves de segurança FIDO2 são um método de autenticação de senha baseado em padrões à prova de phishing, que podem usar qualquer fator forma. Essas chaves de segurança FIDO2 normalmente são dispositivos USB, mas também podem ser dispositivos Bluetooth ou dispositivos baseados em NFC (comunicação a curta distância), que são usados para transferência de dados sem fio de curto alcance. Com um dispositivo de hardware que manipula a autenticação, a segurança de uma conta é aumentada, pois não há senha que possa ser exposta ou adivinhada.

Com as chaves de segurança FIDO2, os usuários podem entrar no Microsoft Entra ID ou em dispositivos Windows 10 ingressados no Microsoft Entra híbrido e obter assinadas únicas pelos seus recursos na nuvem e no local. Os usuários também podem entrar em navegadores compatíveis. As chaves de segurança FIDO2 são uma ótima opção para empresas que são muito sensíveis à segurança ou que têm cenários ou funcionários que não estão dispostos ou não podem usar telefones como um segundo fator.

Como um método de autenticação sem senha, o FIDO2 serve como uma forma primária de autenticação. Além disso, o FIDO2 pode ser utilizado como uma forma secundária de autenticação para verificar uma identidade durante a autenticação multifator.

Aplicativo Microsoft Authenticator

Como um método de autenticação sem senha, o aplicativo Microsoft Authenticator pode ser utilizado como uma forma primária de autenticação para entrar em qualquer conta do Microsoft Entra ou como uma opção de verificação adicional durante eventos de redefinição de senha self-service (SSPR) ou de autenticação multifator do Microsoft Entra.

Para usar o Microsoft Authenticator, um usuário precisa baixar o aplicativo de telefone na Microsoft Store e registrar a sua conta. O Microsoft Authenticator está disponível para Android e iOS.

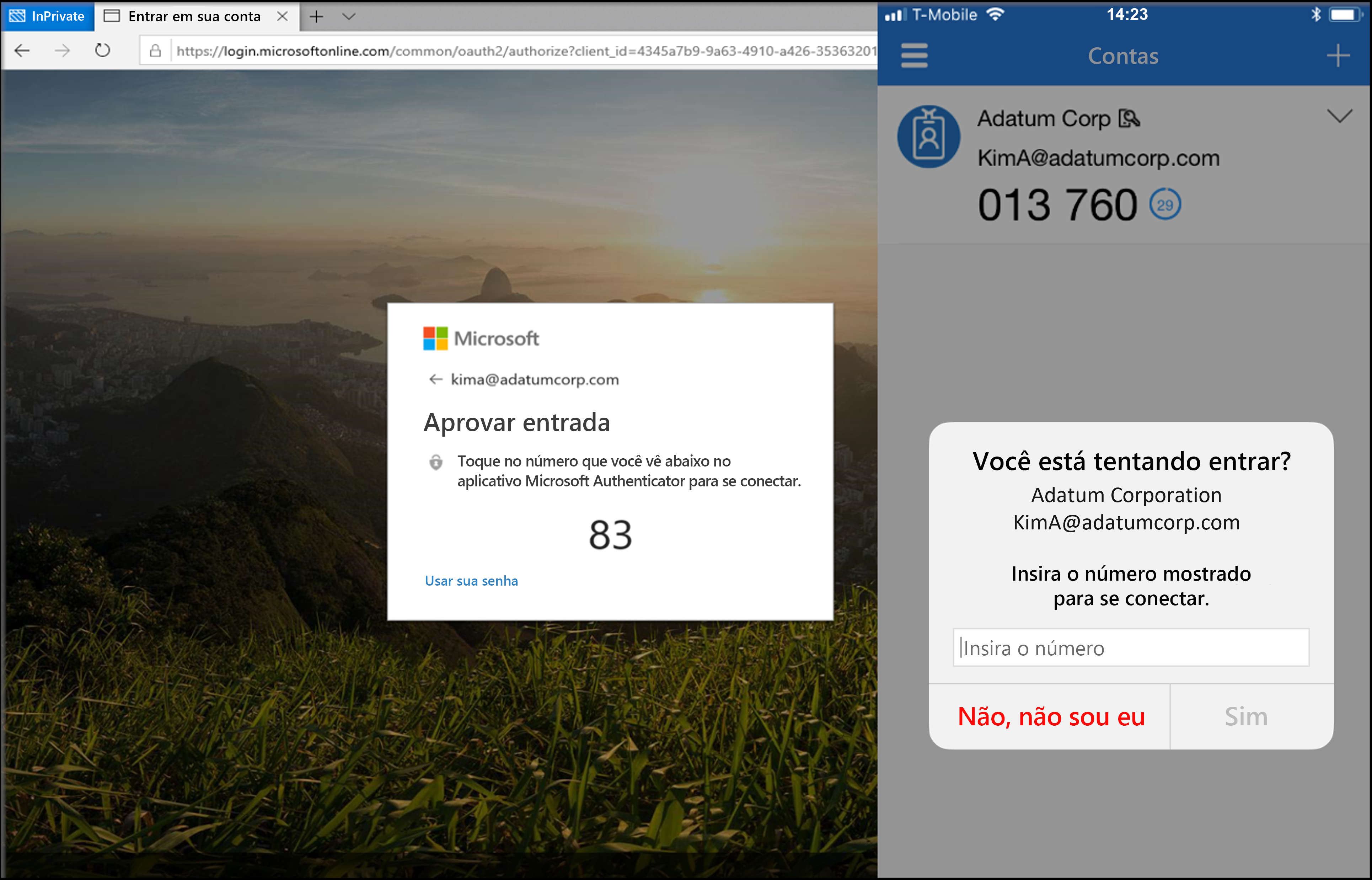

Com a conexão sem senha, o aplicativo Authenticator transforma qualquer telefone iOS ou Android em uma credencial forte e sem senha. Para entrar na conta do Microsoft Entra, o usuário insere seu nome de usuário, compara um número exibido na tela com o número do telefone e, em seguida, usa a biometria ou o PIN para confirmar.

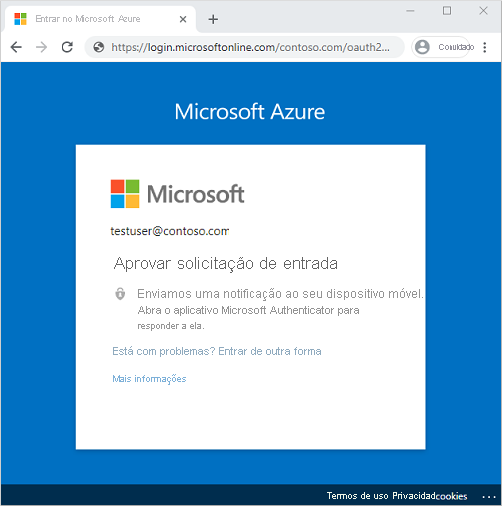

Quando um usuário escolhe o Authenticator como forma secundária de autenticação, uma notificação é enviada por push para o telefone ou tablet para verificar a identidade. Se a notificação for legítima, o usuário selecionará Aprovar, caso contrário, selecionará Negar.

O aplicativo Authenticator também pode ser utilizado como um token de software para gerar um código de verificação OATH. Depois de inserir seu nome de usuário e sua senha, insira o código fornecido pelo aplicativo Authenticator na interface de login. O código de verificação OATH fornece uma segunda forma de autenticação para SSPR ou MFA.

Autenticação baseada em certificado

A autenticação baseada em certificado (CBA) de identidade do Microsoft Entra permite que os clientes permitam ou exijam que os usuários se autentiquem diretamente com certificados X.509 em relação à sua identidade do Microsoft Entra, para a entrada em aplicativos e navegadores. O CBA tem suporte apenas como forma primária de autenticação sem senha.

Os certificados X.509, que fazem parte da infraestrutura de chave pública (PKI), são documentos assinados digitalmente que associam uma identidade (uma pessoa, organização, site) à sua chave pública. Para obter mais informações, consulte Descrever conceitos de criptografia.

Autenticação primária e secundária

Alguns métodos de autenticação podem ser usados como o fator primário quando você entra em um aplicativo ou dispositivo. Outros métodos de autenticação só estão disponíveis como fator secundário quando você deve usar a autenticação multifator do Microsoft Entra ou o SSPR. Embora essas informações sejam chamadas no texto que descreve cada método de autenticação, a tabela a seguir resume quando um método de autenticação pode ser utilizado durante um evento de entrada.