Descreva o acesso condicional

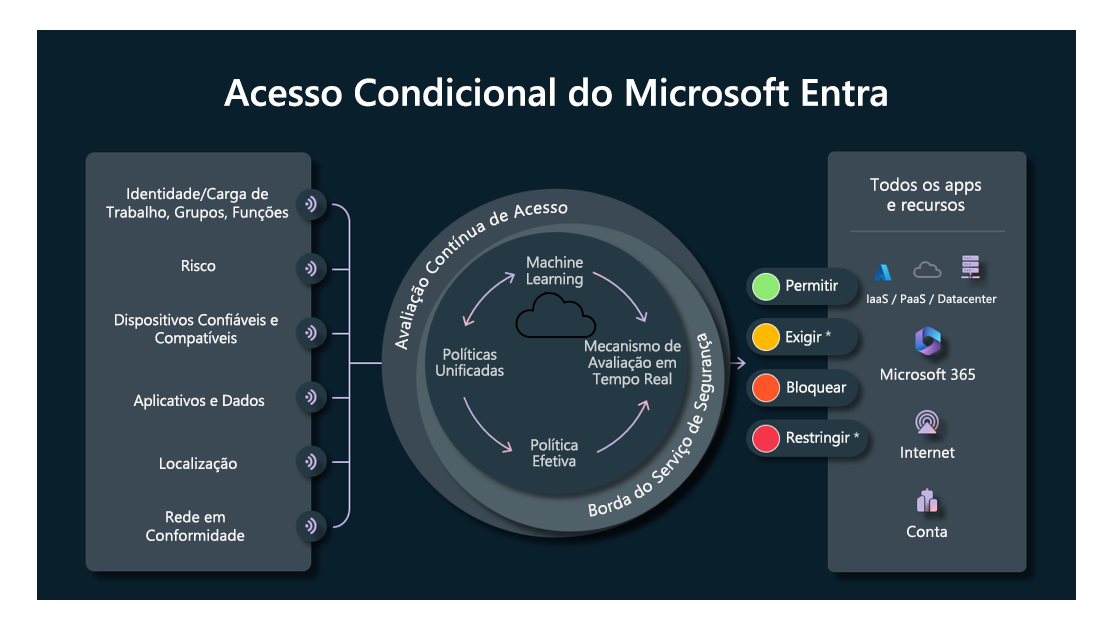

O Acesso Condicional é um recurso do Microsoft Entra ID que fornece uma camada extra de segurança antes de permitir que usuários autenticados acessem dados ou outros ativos. O Acesso Condicional é implementado por meio de políticas criadas e gerenciadas no Microsoft Entra ID. Uma política de acesso condicional analisa sinais, incluindo usuário, localização, dispositivo, aplicativo e risco, para automatizar decisões de autorização de acesso a recursos (aplicativos e dados).

As políticas do Acesso Condicional, em sua forma mais simples, são instruções if-then. Por exemplo, uma política de acesso condicional pode indicar que se um usuário pertencer a um determinado grupo, será necessário fornecer autenticação multifator para entrar em um aplicativo.

Importante

As políticas de Acesso Condicional são impostas após a conclusão do primeiro fator de autenticação. O Acesso Condicional não se destina à primeira linha de defesa de uma organização para cenários como ataques de DoS (negação de serviço), mas pode usar sinais desses eventos para determinar o acesso.

Componentes da política de Acesso Condicional

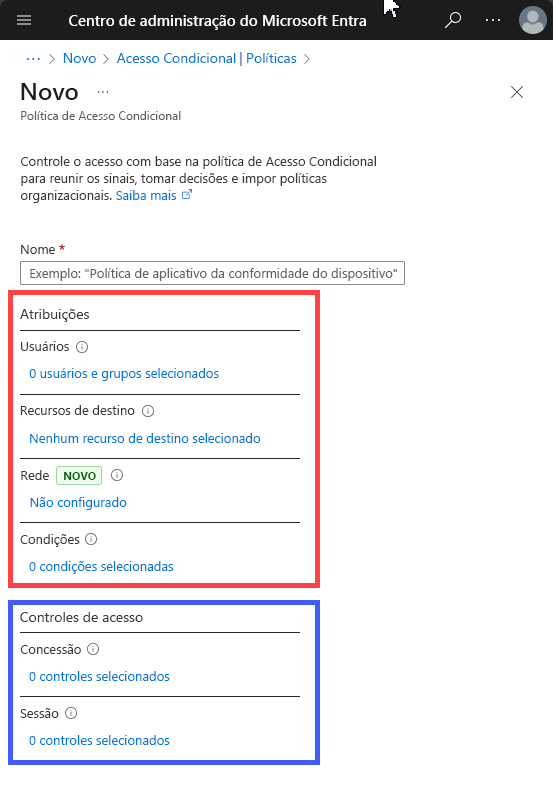

Uma política de Acesso Condicional no Microsoft Entra ID consiste em dois componentes, atribuições e controles de acesso.

Atribuições

Ao criarem uma política de acesso condicional, os administradores poderão determinar quais sinais usar por meio de atribuições. A parte de atribuições da política controla quem, o quê, quando e em que ponto da política de Acesso Condicional. Todas as atribuições são avaliadas com AND lógicos. Se você tiver mais de uma atribuição configurada, todas as atribuições deverão ser atendidas para disparar uma política. Algumas das atribuições incluem:

- Os usuários determinam quem a política vai incluir ou excluir. Isso pode abranger todos os usuários do diretório, usuários e grupos específicos, funções de diretório, convidados externos e identidades de carga de trabalho.

- Os recursos de destino abrangem aplicativos ou serviços, ações do usuário, Acesso Global Seguro (versão prévia) ou contexto de autenticação.

- Aplicativos de nuvem: os administradores podem escolher na lista de aplicativos ou serviços que incluem aplicativos integrados da Microsoft, inclusive aplicativos do Microsoft Cloud, Office 365, API de Gerenciamento de Serviços do Windows Azure, portais de administração da Microsoft e qualquer aplicativo registrado no Microsoft Entra.

- Ações do usuário: os administradores podem optar por definir a política não apenas com base em um aplicativo de nuvem, mas em uma ações específicas do usuário, como registrar informações de segurança ou registrar ou ingressar dispositivos. Dessa forma, o Acesso Condicional pode aplicar controles em torno dessas ações.

- Acesso Global Seguro (versão prévia): os administradores podem usar políticas de acesso condicional para proteger o tráfego que passa pelo serviço de Acesso Global Seguro. Para isso, é necessário definir perfis de tráfego no Acesso Global Seguro. As políticas de Acesso Condicional podem ser atribuídas ao perfil de tráfego do Acesso Global Seguro.

- Contexto de autenticação: o contexto de autenticação pode ser usado para proteger ainda mais os dados e as ações nos aplicativos. Por exemplo, os usuários que têm acesso a um conteúdo específico em um site do SharePoint podem ser obrigados a acessar esse conteúdo por meio de um dispositivo gerenciado ou concordar com termos de uso específicos.

- A rede permite que você controle o acesso do usuário com base na rede ou no local físico do usuário. Você pode incluir qualquer rede ou local, locais marcados como redes confiáveis ou intervalos de endereços IP confiáveis, ou locais nomeados. Também é possível identificar redes compatíveis que são compostas por usuários e dispositivos que estão em conformidade com as políticas de segurança da sua organização.

- Condições definem em que e em que ponto a política será aplicada. Várias condições podem ser combinadas para criar políticas de Acesso condicional específicas e refinadas. Algumas das condições incluem:

- Entrada suspeita e Usuário suspeito. A integração com o Microsoft Entra ID Protection permite que as políticas de Acesso Condicional identifiquem ações suspeitas relacionadas a contas de usuários no diretório e disparem uma política. Entrada suspeita é a probabilidade de que uma determinada entrada, ou solicitação de autenticação, não seja autorizada pelo proprietário da identidade. Usuário suspeito é a probabilidade de que uma determinada identidade ou conta seja comprometida.

- Risco interno. Administradores com acesso à Proteção adaptável do Microsoft Purview podem incorporar sinais de risco do Microsoft Purview em decisões de política de Acesso Condicional. O risco interno considera a governança de dados, a segurança de dados e as configurações de risco e conformidade do Microsoft Purview.

- Plataforma de Dispositivos. A plataforma do dispositivo, que é caracterizada pelo sistema operacional executado em um dispositivo, pode ser utilizada na imposição de políticas de Acesso Condicional.

- Aplicativos cliente. Aplicativos cliente: o software que o usuário usar para acessar o aplicativo de nuvem, como navegadores, aplicativos móveis e clientes para desktop, também podem influenciar a decisão da política de acesso.

- Filtros para dispositivos. As organizações podem impor políticas com base nas propriedades do dispositivo, utilizando a opção de filtros para dispositivos. Por exemplo, essa opção pode ser usada para destinar políticas a dispositivos específicos, como estações de trabalho com acesso privilegiado.

Na essência, a parte de atribuições controla quem, e onde a política de Acesso Condicional.

Controles de acesso

Quando a política de Acesso Condicional é aplicada, é tomada uma decisão informada sobre bloquear o acesso, conceder acesso, conceder acesso com verificação extra ou aplicar um controle de sessão para habilitar uma experiência limitada. A decisão é conhecida como a parte de controles de acesso da política de Acesso Condicional e define como uma política é imposta. As decisões comuns são:

- Bloquear acesso

- Permitir acesso. Os administradores podem conceder acesso sem nenhum controle adicional ou podem optar por impor um ou mais controles ao conceder acesso. Exemplos de controles utilizados para conceder acesso incluem a exigência de que os usuários executem a autenticação multifatorial, a exigência de métodos de autenticação específicos para acessar um recurso, a exigência de que os dispositivos atendam a requisitos específicos da política de conformidade, a exigência de alteração de senha e muito mais. Para obter uma lista completa, consulte Controles de concessão na política de Acesso Condicional.

- Sessão. Em uma política de acesso condicional, um administrador pode usar controles de sessão para habilitar experiências limitadas em aplicativos de nuvem específicos. Como exemplo, o Controle de Aplicativos de Acesso Condicional usa sinais de Aplicativos do Microsoft Defender para Nuvem para bloquear as funcionalidades de baixar, recortar, copiar e imprimir documentos confidenciais ou para exigir a rotulagem de arquivos confidenciais. Outros controles de sessão incluem frequência de entrada e restrições aplicadas no aplicativo que, para os aplicativos selecionados, usam as informações do dispositivo para fornecer aos usuários uma experiência completa ou limitada, dependendo do estado do dispositivo. Para obter uma lista completa, consulte Controles de sessão na política de Acesso Condicional.

Em resumo, a parte de atribuições controla quem, o quê e onde da política de Acesso Condicional, enquanto a parte de controles de acesso controla como uma política é imposta.