Examine como o Copilot para Microsoft 365 usa o isolamento e controles de acesso do Microsoft 365

A unidade de treinamento anterior indicou que os controles de acesso e o isolamento de locatário são as duas formas principais de proteção de dados usadas não apenas pelo Microsoft 365, mas também pelo Copilot para Microsoft 365. O Microsoft 365 Copilot implementa o controle de acesso acessando apenas dados que os usuários individuais têm pelo menos permissões de exibição para acessar em serviços do Microsoft 365, como SharePoint, OneDrive e Teams. Quanto ao isolamento de locatário, a Microsoft trabalha continuamente para garantir que as arquiteturas multilocatário de nossos serviços de nuvem dão suporte a padrões de segurança, confidencialidade, privacidade, integridade e disponibilidade de nível empresarial. Essa unidade de treinamento analisa mais de perto como o Microsoft 365 e o Copilot para Microsoft 365 aproveitam os controles de acesso e o isolamento de locatário.

Arquitetura multilocatário do Microsoft 365

Um dos principais benefícios da computação em nuvem é a capacidade de aproveitar a infraestrutura comum e compartilhada entre vários clientes simultaneamente, levando a economias de escala. A escala e o escopo dos serviços fornecidos pela Microsoft tornam difícil e não econômico o gerenciamento do Microsoft 365 com interação humana significativa. A Microsoft fornece serviços do Microsoft 365 por meio de data centers distribuídos globalmente. A Microsoft tem data center altamente automatizados, com poucas operações que exigem um toque humano ou qualquer acesso aos dados do cliente. A equipe da Microsoft dá suporte a esses serviços e data centers usando ferramentas automatizadas e acesso remoto altamente seguro.

O Microsoft 365 inclui vários serviços que fornecem funcionalidades comerciais importantes e contribuem para toda a experiência do Microsoft 365, incluindo o Copilot para Microsoft 365. Cada um desses serviços é autônomo e projetado para se integrar uns com os outros. O design do Microsoft 365 baseia-se nos seguintes princípios:

Arquitetura orientada a serviços. Projetar e desenvolver software na forma de serviços interoperáveis que fornecem funcionalidades comerciais bem definidas.

Garantia de segurança operacional. Uma estrutura que incorpora o conhecimento obtido por meio de vários recursos exclusivos da Microsoft, incluindo:

- Microsoft Security Development Lifecycle.

- Microsoft Security Response Center.

- Reconhecimento profundo do cenário de ameaças à segurança cibernética.

Os serviços do Microsoft 365 interoperam entre si. No entanto, a Microsoft os projetou para que as organizações possam implantá-los e operá-los como serviços autônomos, independentes uns das outros. A Microsoft separa os deveres e as áreas de responsabilidade do Microsoft 365 para reduzir as oportunidades de modificação não autorizada ou não intencional ou uso indevido dos ativos da organização. As equipes do Microsoft 365 incluem funções definidas como parte de um mecanismo abrangente de controle de acesso baseado em função.

Isolamento de locatário

A Microsoft implementa medidas de segurança para impedir que as ações de um locatário afetem a segurança ou o serviço de outro locatário ou acessem o conteúdo de outro locatário. O termo do setor para manter os locatários separados como este é o isolamento de locatário. O isolamento de locatário é a separação lógica dos dados e serviços de cada cliente dentro da arquitetura multilocatário do Microsoft 365. Os dois objetivos principais de manter o isolamento de locatário em um ambiente multilocatário são:

- Impedir vazamento de dados do cliente entre locatários ou acesso não autorizado.

- Impedir que as ações de um locatário afetem negativamente o serviço para outro locatário

Alguns dos principais aspectos do isolamento de locatário do Microsoft 365 incluem:

Infraestrutura separada. Cada locatário obtém sua própria parte isolada da infraestrutura subjacente do Azure para os serviços essenciais, como o Exchange Online e o SharePoint Online. Esse design separa os dados em um nível fundamental.

Segregação de dados. O esquema do banco de dados, criptografia e os mecanismos de controle de acesso mantêm os dados do cliente logicamente separados. A Microsoft não compartilha dados entre locatários.

Limites de autenticação. Os usuários só podem acessar seu próprio locatário com credenciais verificadas no Microsoft Entra ID. Esse design impede o acesso entre locatários.

Observação

O Azure Active Directory (Azure AD) agora é Microsoft Entra ID. Saiba mais.

Personalização de serviço. As definições, configurações e personalização se aplicam apenas ao locatário específico. Os locatários não podem afetar os ambientes uns dos outros.

Controles de conformidade. As certificações e controles de conformidade da Microsoft, como a criptografia de dados, se aplicam no nível de locatário individual.

Monitoramento e diagnóstico. A Microsoft isola a análise de locatários e os logs para fornecer visibilidade apenas sobre os próprios dados e o uso do serviço de um cliente.

Validação regular. A Microsoft emprega auditorias, testes de penetração e revisões rigorosas de acesso para validar continuamente as proteções de isolamento de locatário.

O isolamento de locatário permite que os clientes personalizem o Microsoft 365 com segurança. Eles podem fazer isso sabendo que os dados e as configurações da empresa permanecem separados de outras organizações na infraestrutura compartilhada.

A Microsoft implementa várias formas de proteção em todo o Microsoft 365 para impedir que os clientes comprometam os serviços e aplicativos do Microsoft 365. Essa proteção também impede que os clientes obtenham acesso não autorizado às informações de outros locatários ou ao próprio sistema do Microsoft 365. Ela inclui controles de isolamento lógico robustos que fornecem proteção contra ameaças e mitigação equivalentes à proteção fornecida apenas pelo isolamento físico. As seguintes proteções fornecem um exemplo dos controles de isolamento encontrados no Microsoft 365:

- O isolamento lógico do conteúdo do cliente em cada locatário dos serviços do Microsoft 365 é obtido por meio da autorização do Microsoft Entra e do controle de acesso baseado em função.

- O SharePoint Online fornece mecanismos de isolamento de dados no nível de armazenamento.

- A Microsoft usa segurança física rigorosa, verificação de antecedentes e uma estratégia de criptografia em várias camadas para proteger a confidencialidade e integridade do conteúdo do cliente. Todos os datacenters do Microsoft 365 têm controles de acesso biométrico e a maioria exige impressões da palma da mão para obter acesso físico. Além disso, todos os funcionários da Microsoft nos EUA devem passar pela verificação de antecedentes padrão como parte do processo de contratação. Para obter mais informações sobre os controles usados para acesso administrativo no Microsoft 365, consulte Gerenciamento de Contas do Microsoft 365.

- O Microsoft 365 usa tecnologias do lado do serviço que criptografam o conteúdo do cliente em repouso e em trânsito, incluindo BitLocker, protocolo TLS e protocolo IPsec. Para obter detalhes específicos sobre criptografia no Microsoft 365, consulte Tecnologias de criptografia de dados no Microsoft 365.

Juntas, essas proteções fornecem controles de isolamento lógico robustos que fornecem proteção contra ameaças e mitigação equivalentes à proteção fornecida apenas pelo isolamento físico.

Isolamento de dados e controle de acesso

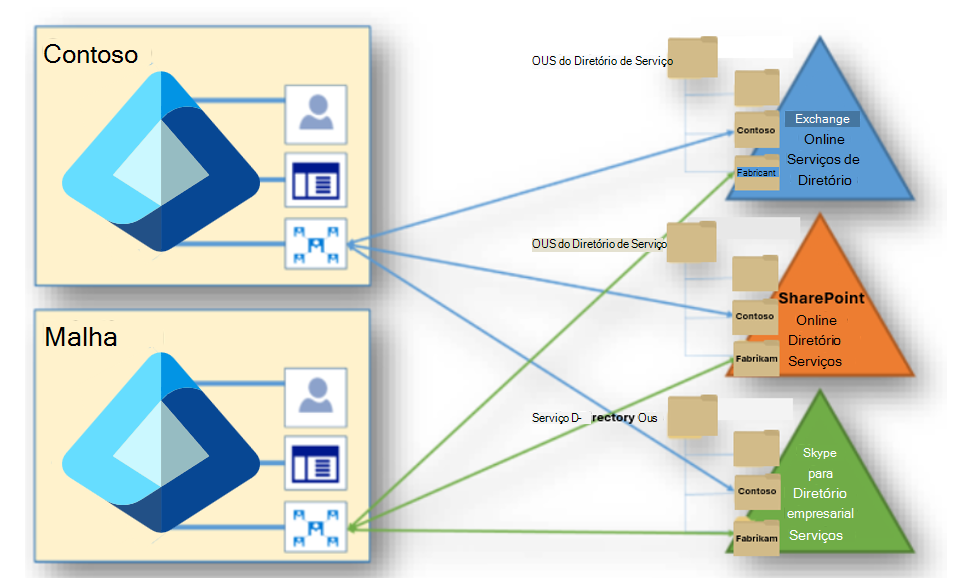

O Microsoft Entra ID e o Microsoft 365 usam um modelo de dados altamente complexo que inclui dezenas de serviços, centenas de entidades, milhares de relações e dezenas de milhares de atributos. Em um nível alto, o Microsoft Entra ID e os diretórios de serviço são os contêineres de locatários e destinatários mantidos em sincronia usando protocolos de replicação baseados no estado. Além das informações de diretório mantidas no Microsoft Entra ID, cada uma das cargas de trabalho de serviço tem sua própria infraestrutura de serviços de diretório, conforme mostrado no diagrama a seguir.

Dentro desse modelo, não há uma única fonte de dados de diretório. Sistemas específicos possuem partes individuais de dados, mas nenhum sistema contém todos os dados. Os serviços do Microsoft 365 cooperam com o Microsoft Entra ID neste modelo de dados. O Microsoft Entra ID é o "sistema da verdade" para dados compartilhados, que normalmente são dados pequenos e estáticos usados por cada serviço. O modelo federado usado no Microsoft 365 e Microsoft Entra ID fornece a exibição compartilhada dos dados.

O Microsoft 365 usa armazenamento físico e armazenamento em nuvem do Azure. Por exemplo, o Exchange Online usa seu próprio armazenamento para dados do cliente. O SharePoint Online usa o armazenamento do SQL Server e o Armazenamento do Microsoft Azure, por isso, a necessidade de isolamento extra dos dados do cliente no nível de armazenamento.

Verificação de conhecimentos

Escolha a melhor resposta para as perguntas abaixo.