Implantar a Proteção contra DDoS do Azure usando o portal do Azure

DDoS (negação de serviço distribuída)

Um DoS (ataque de negação de serviço) é um ataque que tem o objetivo de impedir o acesso a serviços ou sistemas. Se o ataque se originar de um local, ele é chamado de DoS. Se o ataque se originar de várias redes e sistemas, ele será chamado de ataque de negação de serviço distribuído (DDos).

Os ataques de DDoS (negação de serviço distribuída) são uma das maiores preocupações de disponibilidade e de segurança enfrentadas pelos clientes que estão migrando seus aplicativos para a nuvem. Um DDoS tenta esgotar os recursos de um aplicativo ou uma API, tornando o aplicativo indisponível para usuários legítimos. Ataques de DDoS podem ser direcionadas a qualquer ponto de extremidade publicamente acessível pela Internet.

Implementação de DDoS

A Proteção contra DDoS do Azure, combinada com as melhores práticas de design de aplicativo, fornece proteção contra ataques de DDoS. A Proteção contra DDoS do Azure fornece as seguintes camadas de serviço:

Proteção de Rede

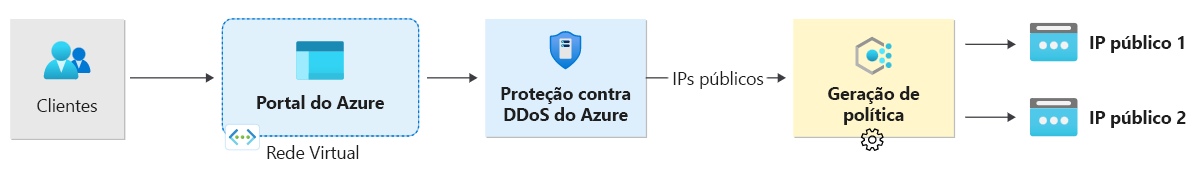

Fornece recursos adicionais de mitigação por meio da Proteção da infraestrutura contra DDoS, ajustados especificamente para os recursos de Rede Virtual do Azure. A Proteção contra DDoS é simples de ser habilitada e não requer nenhuma alteração no aplicativo. As políticas de proteção são ajustadas por meio do monitoramento de tráfego dedicado e de algoritmos de aprendizado de máquina. As políticas são aplicadas a endereços IP públicos associados aos recursos implantados em redes virtuais, como o Azure Load Balancer, o Gateway de Aplicativo do Azure e as instâncias do Azure Service Fabric, mas essa proteção não se aplica aos Ambientes do Serviço de Aplicativo. A telemetria em tempo real está disponível por meio de exibições do Azure Monitor durante um ataque e para fins de histórico. A análise avançada de mitigação de ataque está disponível por meio das configurações de diagnóstico. A proteção da camada de aplicativo pode ser adicionada por meio do Firewall de Aplicativos Web do Gateway de Aplicativo do Azure ou por meio da instalação de um firewall de terceiros a partir do Azure Marketplace. A proteção é fornecida para endereços IP públicos IPv4 e IPv6 do Azure.

Proteção de IP

A Proteção de IP contra DDoS é um modelo de pagamento por IP protegido. A Proteção de IP contra DDoS contém os mesmos recursos de engenharia básicos da Proteção de Rede contra DDoS, mas se diferencia por seus serviços de valor agregado, como o suporte a uma resposta rápida contra DDoS, proteção contra o aumento de custos e descontos do WAF.

A Proteção contra DDoS protege os recursos em uma rede virtual, incluindo endereços IP públicos associados a máquinas virtuais, balanceadores de carga e gateways de aplicativo. Quando combinada com o Firewall do aplicativo Web do Gateway de Aplicativo ou um firewall de aplicativo Web de terceiros implantado em uma rede virtual com um IP público, a Proteção contra DDoS pode fornecer a capacidade de mitigação completa da camada 3 à camada 7.

Todas as propriedades no Azure são protegidas pela Proteção da infraestrutura contra DDoS do Azure (Básica) sem nenhum custo adicional. A Proteção contra DDoS do Azure é um serviço pago, projetado para os serviços que são implantados em uma rede virtual.

Tipos de DDoS

A Proteção contra DDoS pode mitigar os seguintes tipos de ataques:

Ataques volumétricos

Esses ataques inundam a camada de rede com uma quantidade significativa de tráfego aparentemente legítimo. Incluem inundações de UDP, inundações de amplificação e outras inundações de pacotes falsificados. A Proteção contra DDoS atenua esses ataques de potencialmente vários gigabytes absorvendo-os e depurando-os com a escala de rede global do Azure de forma automática.

Ataques de protocolo

Esses ataques renderizam um destino inacessível explorando uma vulnerabilidade na pilha de protocolos das camadas 3 e 4. Incluem ataques de inundação SYN, ataques de reflexão e outros ataques de protocolo. A Proteção contra DDoS atenua esses ataques diferenciando entre o tráfego mal-intencionado e o legítimo, interagindo com o cliente e bloqueando o tráfego mal-intencionado.

Ataques da camada de recursos (aplicativo)

Esses ataques são direcionados a pacotes de aplicativo Web para interromper a transmissão de dados entre os hosts. Incluem violações de protocolo HTTP, injeção de SQL, scripts entre sites e outros ataques de camada 7. Use um Firewall de Aplicativo Web, como o firewall do aplicativo Web do Gateway de Aplicativo do Azure, e a Proteção contra DDoS para fornecer defesa contra esses ataques. Também há ofertas de firewall do aplicativo Web de terceiros disponível no Azure Marketplace.

Recursos de proteção contra DDoS do Azure

Alguns dos recursos de proteção contra DDoS do Azure incluem:

- Integração de plataforma nativa: integrada de forma nativa no Azure e configurada por meio do portal.

- Proteção turnkey: configuração simplificada que protege todos os recursos imediatamente.

- Monitoramento de tráfego Always On: os padrões de tráfego do aplicativo são monitorados 24 horas por dia, 7 dias por semana, procurando indicadores de ataques de DDoS.

- Ajuste adaptável: criação de perfil e ajuste para o tráfego do serviço.

- Análise de ataque: obtenha relatórios detalhados em incrementos de cinco minutos durante um ataque, além de um resumo completo após o término dele.

- Alertas e métricas de ataque: as métricas resumidas de cada ataque são acessíveis por meio do Azure Monitor. alertas podem ser configurados no início, durante e após a interrupção de um ataque, usando métricas de ataque internas.

- Proteção multicamada: quando implantada com um WAF (firewall do aplicativo Web), a Proteção contra DDoS protege na camada de rede (Camada 3 e 4, oferecida pelo Proteção contra DDoS do Azure) e na camada de aplicativo (Camada 7, oferecida por um WAF).

Vamos dar uma olhada mais detalhadamente em alguns desses principais recursos.

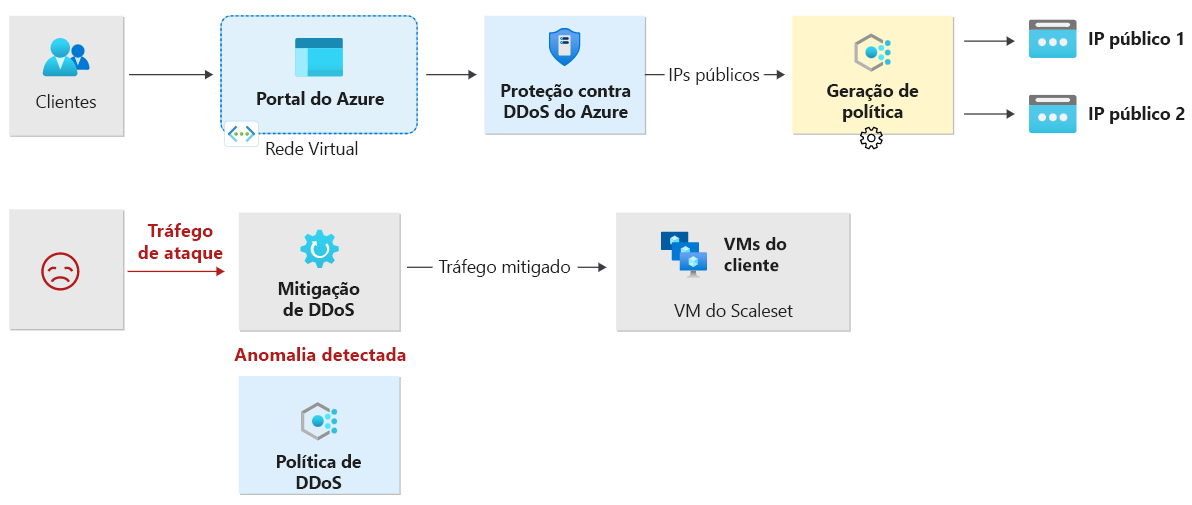

Monitoramento de tráfego Always On

A Proteção contra DDoS monitora a utilização de tráfego real e comparando-a constantemente com os limites definidos na Política de DDoS. Quando esse limite de tráfego for excedido, a mitigação de DDoS será iniciada automaticamente. Quando o tráfego retorna para baixo do limite, a mitigação é interrompida.

Durante a mitigação, o tráfego enviado para o recurso protegido é redirecionado pelo serviço de Proteção contra DDoS e diversas verificações são executadas, como:

- Assegure que os pacotes estejam em conformidade com as especificações de Internet e não estejam malformados.

- Interagir com o cliente para determinar se o tráfego é potencialmente um pacote adulterado (por exemplo: Aut. SYN ou Cookie SYN ou removendo um pacote para que a fonte o retransmita).

- Estabeleça limites de taxa para pacotes se nenhum outro método de imposição puder ser executado.

A Proteção contra DDoS interrompe o tráfego e encaminha o tráfego restante para seu destino pretendido. Dentro de alguns minutos após a detecção do ataque, você é notificado utilizando as métricas do Azure Monitor. Configurando o registro em log na telemetria da Proteção contra DDoS, você pode gravar os logs de opções disponíveis para análise futura. Os dados de métrica no Azure Monitor para a Proteção contra DDoS são mantidos por 30 dias.

Ajuste adaptável em tempo real

O serviço de Proteção contra DDoS do Azure ajuda a proteger os clientes e evitar impactos para outros clientes. Por exemplo, se um serviço está provisionado para um volume típico de tráfego de entrada legítimo menor do que a taxa de gatilho da política da Proteção contra DDoS de toda a infraestrutura, um DDoS contra os recursos do cliente em questão pode passar despercebido. Em geral, a complexidade dos ataques recentes (por exemplo, DDoS de múltiplos vetores) e os comportamentos específicos do aplicativo de locatários necessitam de políticas de proteção personalizadas por cliente.

O serviço realiza isso usando dois insights:

- Aprendizado automático de padrões de tráfego por cliente (por IP público) das camadas 3 e 4.

- Minimizando falsos positivos, considerando que a escala do Azure permite que absorva uma quantidade significativa de tráfego.

Métricas de ataque, alertas e logs

A Proteção contra DDoS expõe telemetria avançada por meio da ferramenta Azure Monitor. Você pode configurar alertas para qualquer uma das métricas do Azure Monitor que a Proteção contra DDoS utiliza. Você pode integrar o log com Splunk (Hubs de Eventos do Azure), com os logs do Azure Monitor e o Armazenamento do Azure para análise avançada por meio da interface de diagnóstico do Azure Monitor.

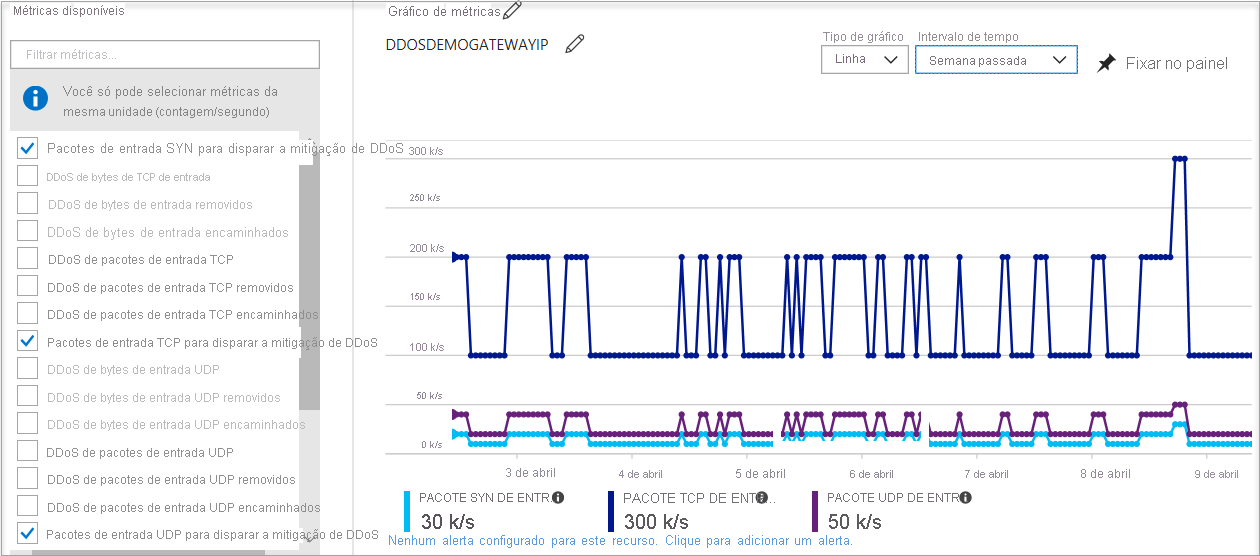

No portal do Azure, selecione Monitorar > Métricas. No painel Métricas, selecione o grupo de recursos, o tipo de recurso do Endereço IP Público e o endereço IP público do Azure. As métricas de DDoS estão visíveis no painel de Métricas disponíveis.

A Proteção contra DDoS aplica três políticas e mitigação ajustada automaticamente (SYN, TCP e UDP) para cada IP público do recurso protegido, na rede virtual que tem o DDoS habilitado. Você pode exibir os limites de política selecionando as métricas dos Pacotes de entrada [SYN/TCP/UDP] para disparar a mitigação DDoS, conforme mostrado na captura de tela de exemplo abaixo.

Os limites da política são configurados automaticamente por meio da criação de perfil de tráfego de rede baseada em aprendizado de máquina. A mitigação de DDoS ocorre para um endereço IP sob ataque somente quando o limite da política for excedido.

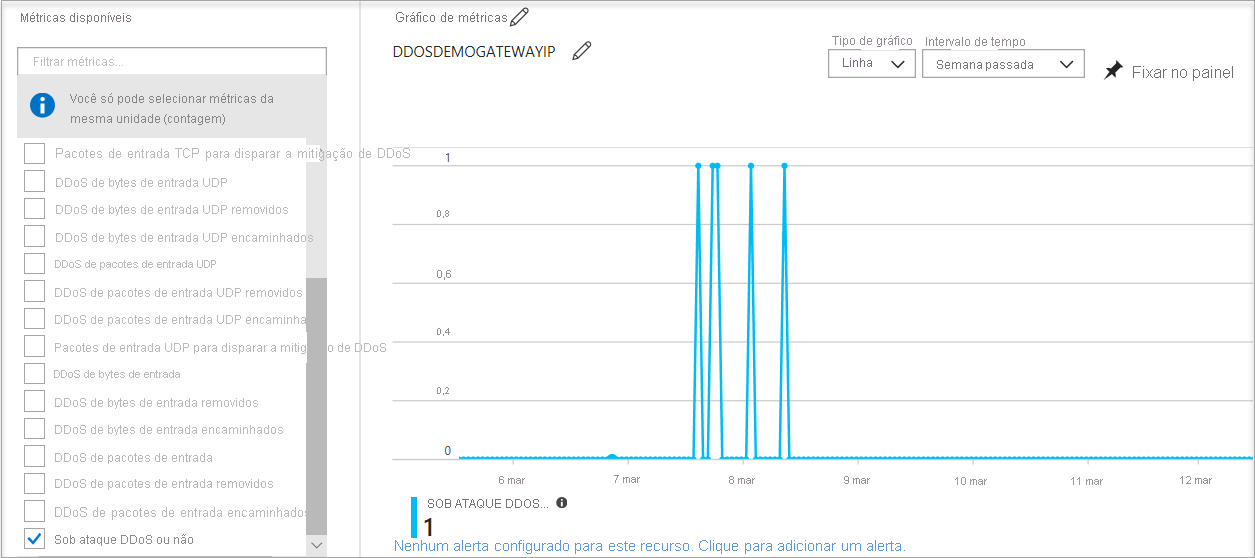

Se o endereço IP público estiver sob ataque, o valor da métrica Sob ataque DDoS ou não muda para 1, pois a Proteção contra DDoS executará a mitigação no tráfego de ataque.

Recomenda-se configurar um alerta sobre nessa métrica, pois você será notificado se houver uma mitigação de DDoS ativa realizada em seu endereço IP público.

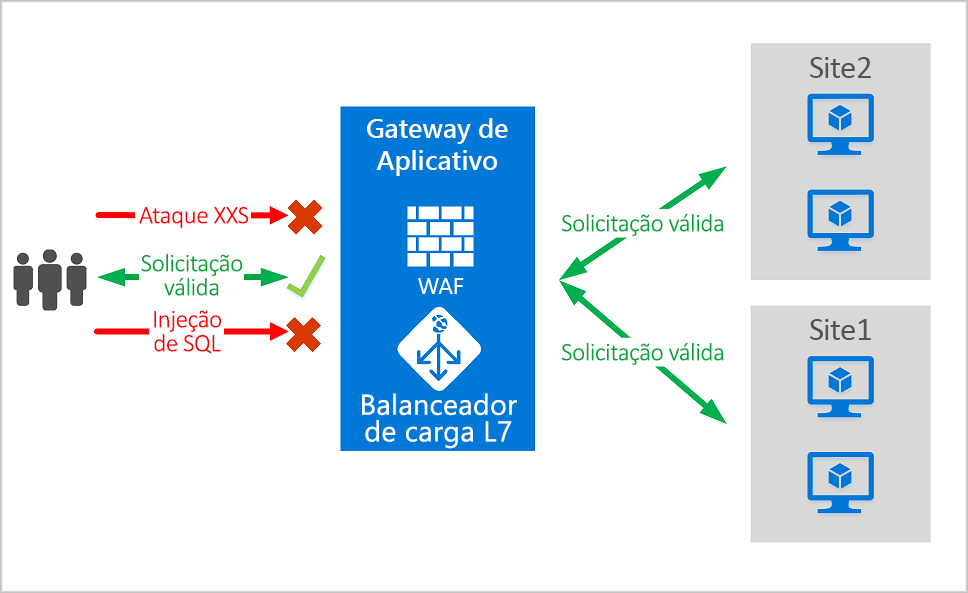

Proteção em várias camadas

Especificamente para ataques de recursos na camada de aplicativo, você deve configurar o WAF (Firewall do Aplicativo Web) para ajudar a proteger os aplicativos Web. O WAF inspeciona o tráfego de entrada da Web para bloquear injeções de SQL, scripts intersites, DDoS e outros ataques da camada 7. O Azure fornece o WAF como um recurso do Gateway de Aplicativo para proteção centralizada de seus aplicativos Web contra vulnerabilidades e explorações comuns. Há outras ofertas de WAF disponíveis de parceiros do Azure que podem ser mais adequadas às suas necessidades no Microsoft Azure Marketplace.

Mesmo os firewalls do aplicativo Web estão suscetíveis a ataques de esgotamento volumétrico e de estado. Portanto, é altamente recomendável habilitar a Proteção contra DDoS em uma rede virtual do WAF para ajudar na proteção contra ataques volumétricos e de protocolo.

Implantar um plano de proteção contra DDoS

Os principais estágios da implementação de um plano de Proteção contra DDoS são os seguintes:

- Criar um grupo de recursos

- Criar um Plano de Proteção contra DDoS

- Habilitar a proteção contra DDoS em uma rede ou endereço IP novo ou existente

- Configurar a telemetria de DDoS

- Configurar logs de diagnóstico de DDoS

- Configurar alertas de DDoS

- Executar um teste de DDoS e monitorar os resultados.