Descrever o Gerenciamento de Vulnerabilidades do Microsoft Defender

O Gerenciamento de Vulnerabilidades do Defender fornece visibilidade de ativos, avaliações inteligentes e ferramentas de correção internas para dispositivos Windows, macOS, Linux, Android, iOS e de rede.

Usando as Informações sobre ameaças da Microsoft, previsões de probabilidade de violação, contextos de negócios e avaliações de dispositivos, o Gerenciamento de Vulnerabilidades do Defender prioriza de forma rápida e contínua as maiores vulnerabilidades em seus ativos mais críticos e fornece recomendações de segurança para mitigar o risco.

Descoberta e monitoramento contínuos de ativos

Os scanners internos e sem agente do Gerenciamento de Vulnerabilidades do Defender monitoram e detectam continuamente os riscos em sua organização, mesmo quando os dispositivos não estão conectados à rede corporativa.

Os inventários consolidados fornecem uma exibição em tempo real dos aplicativos de software, certificados digitais, hardware e firmware da sua organização e extensões de navegador para ajudá-lo a monitorar e avaliar todos os ativos da sua organização. Os exemplos incluem:

- Visibilidade de software e vulnerabilidades – obtenha visibilidade sobre o inventário de software e as alterações de software da organização, como instalações, desinstalações e patches.

- Avaliação de compartilhamento de rede – avalie a configuração de compartilhamentos de rede internos vulneráveis com recomendações de segurança acionáveis.

- Avaliação de extensões do navegador – exiba uma lista das extensões do navegador instaladas em diferentes navegadores em sua organização. Exiba informações sobre as permissões de uma extensão e os níveis de risco associados.

- Avaliação de certificados digitais – exiba uma lista de certificados instalados em sua organização em uma única página central de inventário de certificados. Identifique os certificados antes que eles expirem e detecte possíveis vulnerabilidades devido a algoritmos de assinatura fracos.

- E muito mais…

Priorização inteligente baseada em risco

O Gerenciamento de Vulnerabilidades do Defender usa a informações sobre ameaças da Microsoft, as previsões de probabilidade de violação, os contextos de negócios e as avaliações de dispositivo para priorizar rapidamente as maiores vulnerabilidades em sua organização.

A priorização inteligente baseada em risco se concentra em ameaças emergentes para alinhar a priorização das recomendações de segurança com vulnerabilidades que estão sendo exploradas atualmente nas ameaças selvagens e emergentes que representam o maior risco. A priorização inteligente baseada em risco também identifica violações ativas e protege ativos de alto valor.

Uma única exibição das recomendações priorizadas de vários feeds de segurança, juntamente com detalhes críticos, incluindo Vulnerabilidades e Exposições Comuns (CVEs) relacionadas e dispositivos expostos, ajuda a corrigir rapidamente as maiores vulnerabilidades em seus ativos mais críticos.

Correção e acompanhamento

A correção e o acompanhamento permitem que administradores de segurança e administradores de TI colaborem e corrijam perfeitamente problemas com fluxos de trabalho internos.

- Solicitações de correção enviadas para a TI – crie uma tarefa de correção no Microsoft Intune de uma recomendação de segurança específica.

- Bloquear aplicativos vulneráveis – reduza o risco com a capacidade de bloquear aplicativos vulneráveis para grupos de dispositivos específicos.

- Mitigações alternativas – obtenha insights sobre outras mitigações, como alterações de configuração que podem reduzir riscos associados a vulnerabilidades de software.

- Status de correção em tempo real – monitoramento em tempo real do status e do progresso das atividades de correção em toda a organização.

Gerenciamento de Vulnerabilidades do Microsoft Defender no portal do Microsoft Defender

O Gerenciamento de Vulnerabilidades do Microsoft Defender é utilizado através do portal do Microsoft Defender. O portal do Defender oferece a facilidade de monitorar e gerenciar a segurança para todas as suas identidades, dados, dispositivos, aplicativos e infraestrutura da Microsoft, permitindo que os administradores de segurança executem suas tarefas de segurança em um único local.

O nó de Gerenciamento de Vulnerabilidades está listado em Pontos de Extremidade no painel de navegação esquerdo do portal do Microsoft Defender. Nesta seção, você pode acessar a funcionalidade Vulnerabilidade do Microsoft Defender.

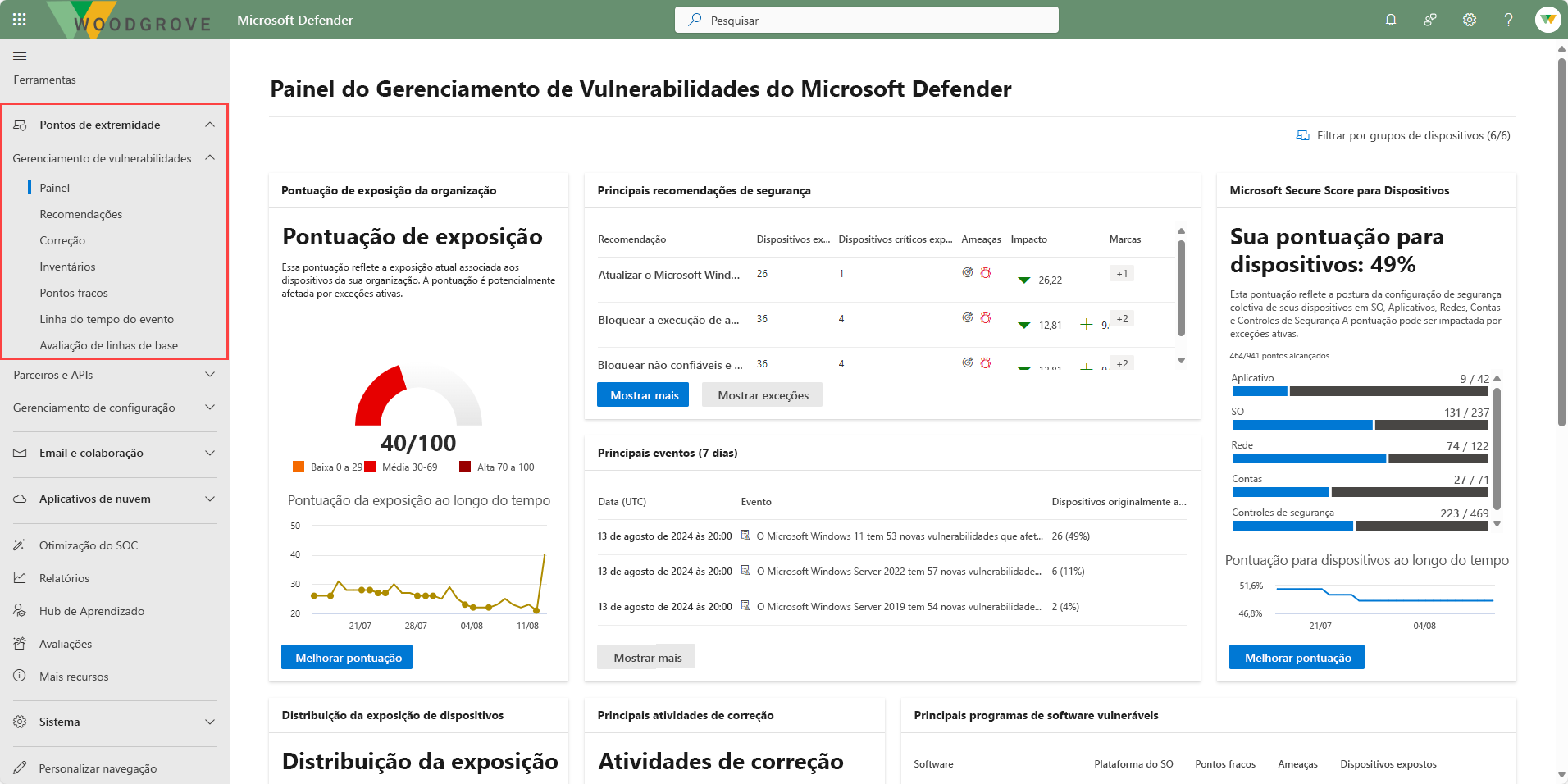

- Painel – Você pode usar o painel de Gerenciamento de Vulnerabilidades do Defender no portal do Microsoft Defender para exibir sua pontuação de exposição e o Microsoft Secure Score para Dispositivos, juntamente com as principais recomendações de segurança, vulnerabilidade de software, atividades de correção, dispositivos expostos e muito mais.

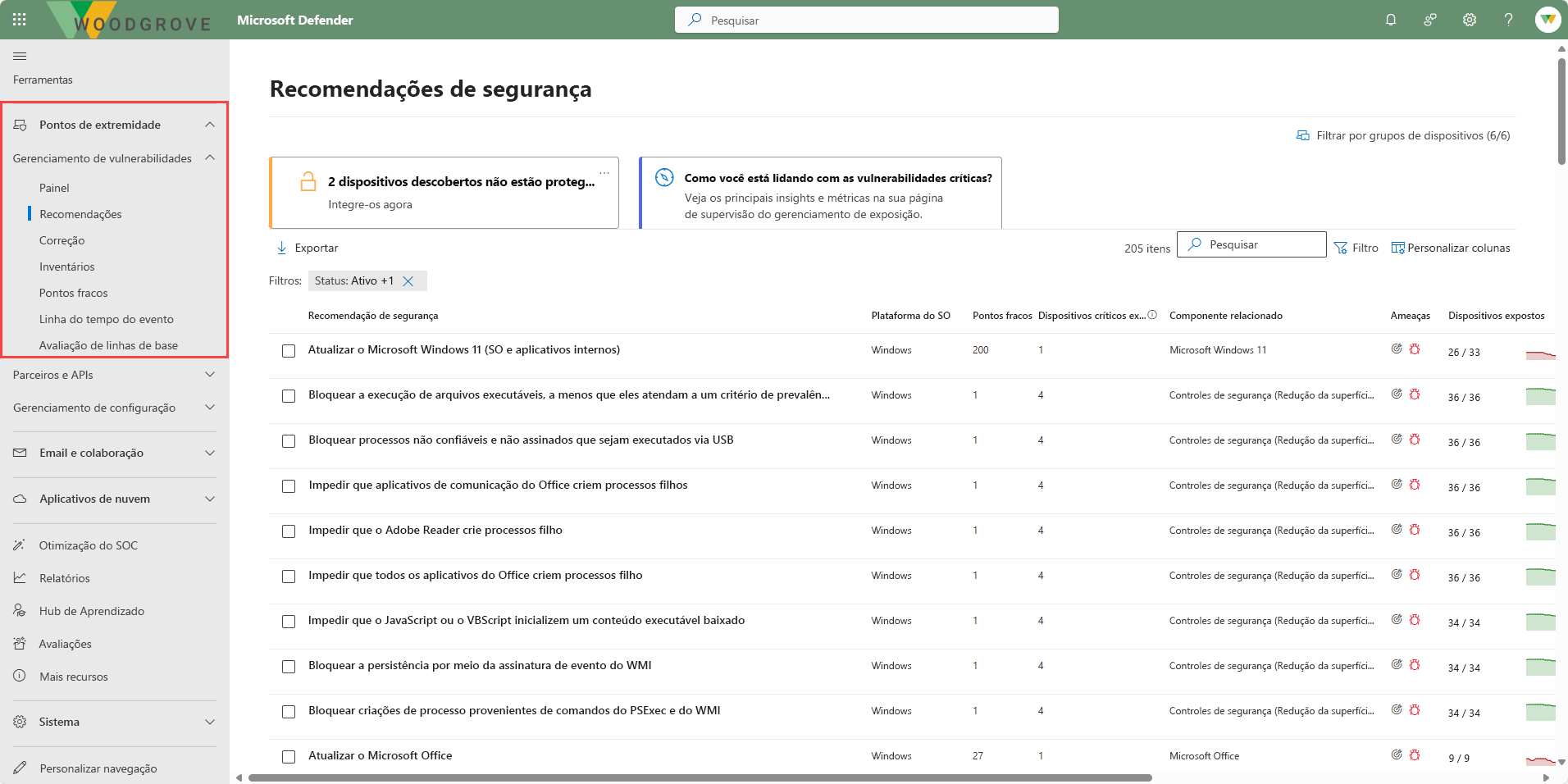

- Recomendações – Na página de recomendações, você pode exibir recomendações, o número de pontos fracos encontrados, componentes relacionados, insights de ameaças, número de dispositivos expostos e muito mais.

- Correção – Quando você envia uma solicitação de correção por meio da página Recomendações de segurança, uma atividade de correção é iniciada. Uma tarefa de segurança é criada que pode ser controlada em uma página de Correção. Na página Correção, você pode acompanhar as etapas de correção e o progresso, exibir a recomendação relacionada, exportar para CSV ou marcar como concluída.

- Inventários – A página de inventário de softwares é aberta com uma lista de softwares instalados em sua rede, incluindo o nome do fornecedor, os pontos fracos encontrados, as ameaças associadas a eles, os dispositivos expostos, o impacto na pontuação de exposição e as marcas. O software que não tem suporte no momento pelo Gerenciamento de Vulnerabilidades pode estar presente na página de inventário de software, mas, como não há suporte, apenas dados limitados estarão disponíveis.

- Pontos fracos – A página Pontos Fracos é aberta com uma lista de CVEs aos quais seus dispositivos são expostos. Você também pode exibir a severidade, a classificação CVSS (Sistema de Pontuação de Vulnerabilidade Comum), a violação correspondente, os insights de ameaças e muito mais.

- Linha do tempo do evento – A linha do tempo do evento ajuda a interpretar como o risco foi introduzido na organização por meio de novas vulnerabilidades ou explorações. Você pode exibir eventos que podem afetar o risco da sua organização. Você pode exibir todas as informações necessárias relacionadas a um evento.

- Avaliações de linha de base – Um perfil de linha de base de segurança é um perfil personalizado que você pode criar para avaliar e monitorar pontos de extremidade na organização em relação aos parâmetros de comparação de segurança do setor. Na página de visão geral da avaliação de linhas de base de segurança, você pode exibir a conformidade do dispositivo, a conformidade do perfil, os principais dispositivos com falha e os principais dispositivos configurados incorretamente para as linhas de base disponíveis.

Configurações, permissões, incidentes e alertas, relatórios e outros recursos também estão disponíveis no portal do Microsoft Defender. Mais informações estão abordadas na unidade "Descrever o portal Microsoft Defender", incluída neste módulo.