Descrever a segmentação de rede no Azure

Segmentar é o mesmo que dividir algo em partes menores. Uma organização, por exemplo, normalmente é composta por grupos de negócios menores, como recursos humanos, vendas, atendimento ao cliente e muito mais. Em um ambiente de escritório, é comum ver cada grupo de negócios ter o próprio espaço de escritório dedicado, enquanto membros do mesmo grupo compartilham um escritório. Isso permite que membros do mesmo grupo de negócios colaborem, enquanto mantém a separação de outros grupos para atender aos requisitos de confidencialidade de cada empresa.

O mesmo conceito se aplica às redes de TI corporativas. Os principais motivos para a segmentação de rede são:

- A capacidade de agrupar ativos relacionados que fazem parte das operações de carga de trabalho (ou de suporte).

- Isolamento de recursos.

- Políticas de governança definidas pela organização.

A segmentação de rede também dá suporte ao modelo de Confiança Zero e a uma abordagem em camadas à segurança que faz parte de uma estratégia de defesa detalhada.

Suponha que a violação é um princípio do modelo de Confiança Zero, de modo que a capacidade de conter um invasor é vital na proteção de sistemas de informações. Quando cargas de trabalho (ou partes de uma carga de trabalho) são colocadas em segmentos separados, você pode controlar o tráfego de/para esses segmentos a fim de proteger os caminhos de comunicação. Se um segmento for comprometido, você poderá conter melhor o impacto e impedir que o problema se propague lateralmente pelo restante da rede.

A segmentação de rede pode proteger as interações entre os perímetros. Essa abordagem pode fortalecer a postura de segurança de uma organização, conter riscos em uma violação e impedir que os invasores tenham acesso a uma carga de trabalho inteira.

Rede Virtual do Azure

A Rede Virtual do Azure (VNet) é o bloco de construção fundamental da rede privada de sua organização no Azure. Uma rede virtual é uma rede tradicional que você operaria em seu datacenter, mas traz benefícios adicionais da infraestrutura do Azure, como escala, disponibilidade e isolamento.

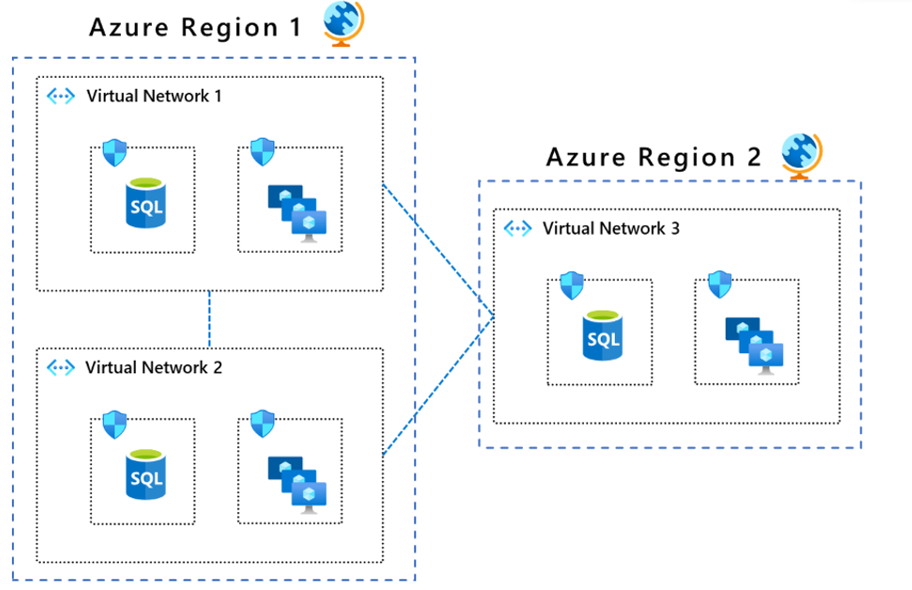

A VNet do Azure permite que as organizações segmentem sua rede. As organizações podem criar várias redes virtuais por região, por assinatura, e várias redes menores (sub-redes) podem ser criadas em cada rede virtual.

As VNets fornecem contenção em nível de rede dos recursos, sem tráfego permitido em VNets ou de entrada na VNet, por padrão. A comunicação precisa ser provisionada explicitamente. Isso permite mais controle sobre como os recursos do Azure em uma VNet se comunicam com outros recursos do Azure, com a Internet e com as redes locais.