Criar uma linha de base de VM do Azure

O Azure Policy é um serviço do Azure que você pode usar para criar, atribuir e gerenciar políticas. As políticas criadas impõem regras e efeitos diferentes sobre os seus recursos para que esses recursos permaneçam em conformidade com os seus padrões corporativos e contratos de nível de serviço. O Azure Policy atende a essa necessidade, avaliando os recursos quanto à não conformidade com políticas atribuídas. Por exemplo, você pode ter uma política para permitir apenas determinado tamanho de SKU para VMs em seu ambiente. Depois que essa política é implementada, os recursos novos e existentes são avaliados quanto à conformidade. Com o tipo certo de política, você pode colocar recursos existentes em conformidade.

Recomendações de segurança de VM do Azure

As seções a seguir descrevem as recomendações de segurança da VM do Azure que estão no CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. As etapas básicas a serem concluídas no portal do Azure estão incluídas em cada recomendação. Conclua essas etapas para sua assinatura e usando seus recursos para validar cada recomendação de segurança. Tenha em mente que as opções de Nível 2 podem restringir alguns recursos ou atividades, portanto, considere cuidadosamente quais opções de segurança você decide impor.

Certifique-se de que os discos do sistema operacional estejam criptografados – Nível 1

O Azure Disk Encryption ajuda a proteger seus dados e a atender aos compromissos de conformidade e segurança da organização. O Azure Disk Encryption:

- Usa o recurso BitLocker do Windows e o recurso DM-Crypt do Linux para fornecer criptografia de volume para o sistema operacional e os discos de dados de VMs do Azure.

- Ele é integrado ao Azure Key Vault para ajudar você a controlar e gerenciar chaves e segredos de criptografia de disco.

- Garante que todos os dados nos discos de VM sejam criptografados em repouso enquanto estão no armazenamento do Azure.

O Azure Disk Encryption para VMs do Windows e Linux agora está em disponibilidade geral em todas as regiões públicas do Azure e regiões do Microsoft Azure Governamental para VMs Standard e VMs com Armazenamento Premium do Azure.

Se você usar o Microsoft Defender para Nuvem (recomendado), será alertado se tiver VMs que não estão criptografadas. Conclua as etapas a seguir para cada VM em sua assinatura do Azure.

Entre no portal do Azure. Pesquise por Máquinas virtuais e selecione essa opção.

Selecione uma máquina virtual.

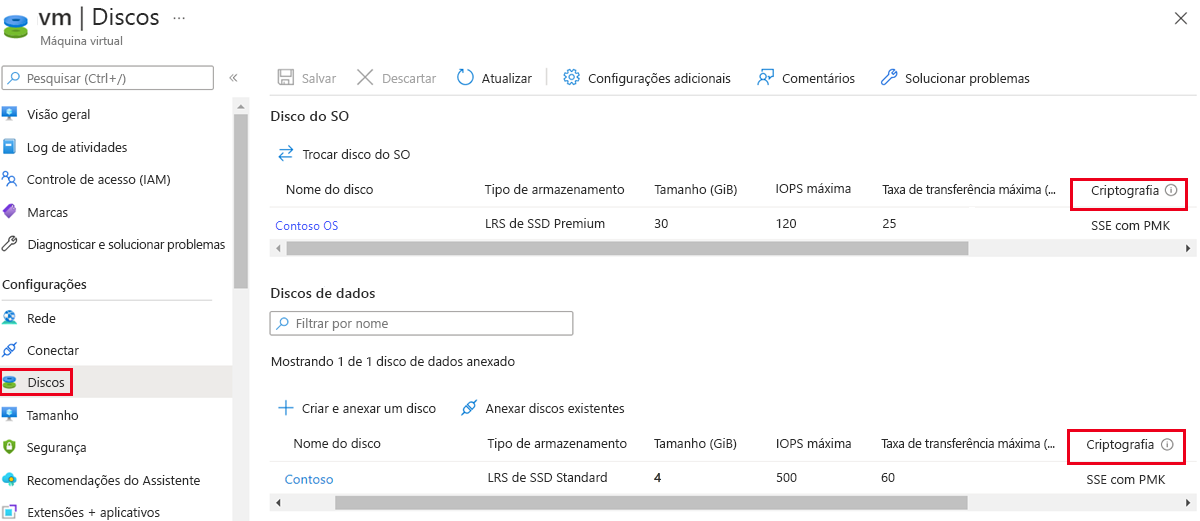

No menu esquerdo em Configurações, escolha Discos.

Em Disco do SO, verifique se o disco do SO tem um tipo de criptografia definido.

Em Discos de dados, verifique se cada disco de dados tem um tipo de criptografia definido.

Se você alterar alguma configuração, selecione Salvar na barra de menus.

Verificar se apenas extensões de VM aprovadas estão instaladas – Nível 1

As extensões de VM do Azure são pequenos aplicativos que fornecem tarefas de configuração e automação pós-implantação nas VMs do Azure. Por exemplo, se uma VM exigir instalação de software ou proteção antivírus, ou se a VM precisar executar um script, você poderá usar uma extensão de VM. Você pode executar uma extensão de VM do Azure usando a CLI do Azure, o PowerShell, um modelo do Azure Resource Manager ou o portal do Azure. É possível agrupar as extensões com uma nova implantação de VM ou executá-las em qualquer sistema existente. Para usar o portal do Azure para garantir que apenas as extensões aprovadas sejam instaladas em suas VMs, conclua as etapas a seguir para cada VM em sua assinatura do Azure.

Entre no portal do Azure. Pesquise por Máquinas virtuais e selecione essa opção.

Selecione uma máquina virtual.

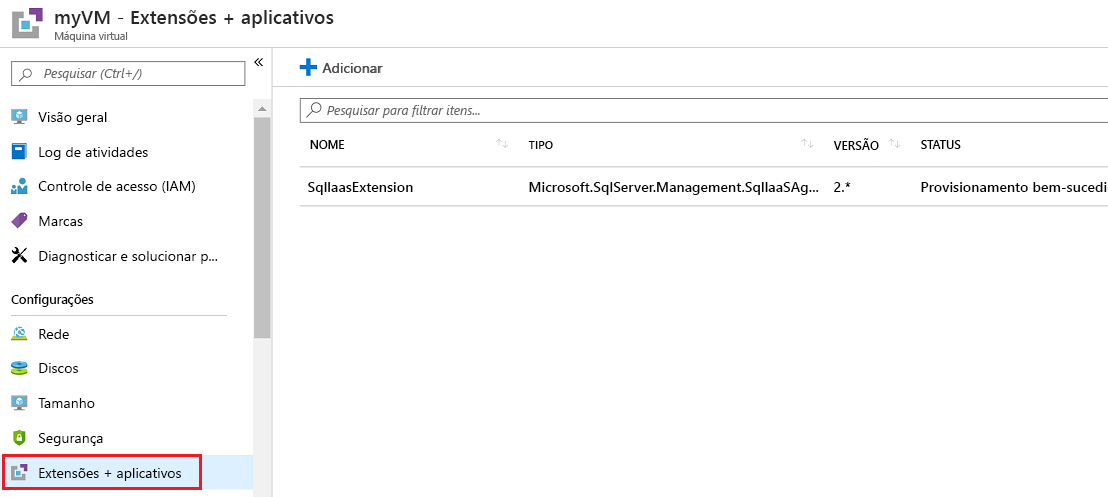

No menu à esquerda, em Configurações, selecione Extensões + aplicativos.

No painel Extensões + aplicativos, verifique se as extensões listadas são aprovadas para uso.

Garantir que os patches do sistema operacional para as VMs sejam aplicados – Nível 1

O Microsoft Defender para Nuvem monitora diariamente VMs e computadores Windows e Linux em relação a atualizações do sistema operacional ausentes. O Defender para Nuvem recupera uma lista de atualizações de segurança e críticas do Windows Update ou WSUS (Windows Server Update Services). As atualizações que você recebe dependem de qual serviço você configura no computador Windows. O Defender para Nuvem também verifica as atualizações mais recentes em sistemas Linux. Se faltar uma atualização do sistema em sua VM ou em seu computador, o Defender para Nuvem recomendará que você aplique atualizações do sistema.

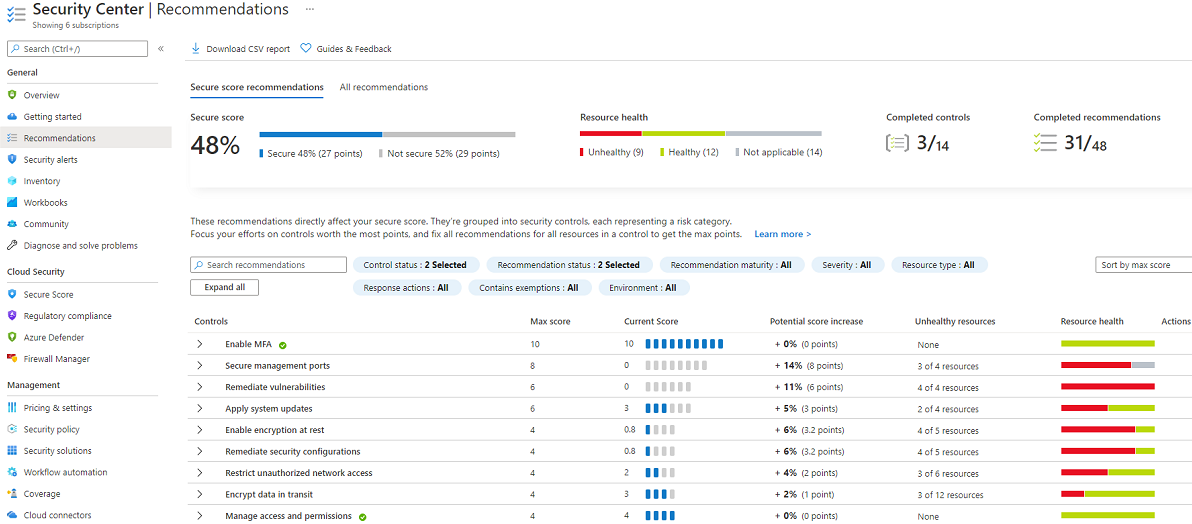

Entre no portal do Azure. Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

No menu à esquerda, em Geral, selecione Recomendações.

Em Recomendações, garanta que não existam recomendações para Aplicar atualizações do sistema.

Garantir que as VMs tenham uma solução de proteção de ponto de extremidade instalada e em execução – Nível 1

O Microsoft Defender para Nuvem monitora o status da proteção antimalware. Ele relata esse status no painel Problemas de proteção do ponto de extremidade. O Defender para Nuvem realça problemas como ameaças detectadas e proteção insuficiente, que podem tornar seus computadores e VMs vulneráveis a ameaças antimalware. Usando as informações em Problemas de proteção do ponto de extremidade, você pode começar a criar um plano para solucionar os problemas identificados.

Use o mesmo processo descrito na recomendação anterior.