Criar uma linha de base de registro em log e monitoramento

O registro em log e o monitoramento são requisitos críticos ao tentar identificar, detectar e atenuar ameaças à segurança. Uma política adequada de registro em log pode garantir que você possa determinar quando uma violação de segurança ocorreu. A política também pode identificar quem é o responsável. Os logs de atividades do Azure fornecem dados sobre o acesso externo a um recurso, bem como logs de diagnóstico, para que você tenha informações sobre a operação de um recurso específico.

Observação

Um log de atividades do Azure é um log de assinatura que fornece insights sobre eventos no nível da assinatura que ocorreram no Azure. Usando o log de atividades, você pode determinar o que, quem e quando para as operações de gravação que ocorreram nos recursos de sua assinatura.

Recomendações de política de registro em log

As seções a seguir descrevem as recomendações de segurança no CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0 para definir políticas de registro em log e monitoramento em suas assinaturas do Azure. As etapas básicas a serem concluídas no portal do Azure estão incluídas em cada recomendação. Conclua essas etapas para sua assinatura e usando seus recursos para validar cada recomendação de segurança. Tenha em mente que as opções de Nível 2 podem restringir alguns recursos ou atividades, portanto, considere cuidadosamente quais opções de segurança você decide impor.

Certifique-se de que existe uma configuração de diagnóstico – Nível 1

O log de atividades do Azure fornece insights sobre eventos no nível da assinatura que ocorreram no Azure. Este log inclui um intervalo de dados, de dados operacionais do Azure Resource Manager a atualizações de eventos de Integridade do Serviço do Azure. O log de atividades era chamado de log de auditoria ou log operacional. A categoria Administrativa relata eventos do painel de controle para suas assinaturas.

Cada assinatura do Azure tem um só log de atividades. O log fornece dados sobre operações de recursos originadas fora do Azure.

Logs de diagnóstico são emitidos por um recurso. Os logs de diagnóstico fornecem informações sobre a operação do recurso. Você deve habilitar as configurações de diagnóstico para cada recurso.

Entre no portal do Azure. Pesquise e selecione Monitor.

No menu esquerdo, selecione Log de atividades.

Na barra de menus do Log de atividades, selecione Exportar logs de atividades.

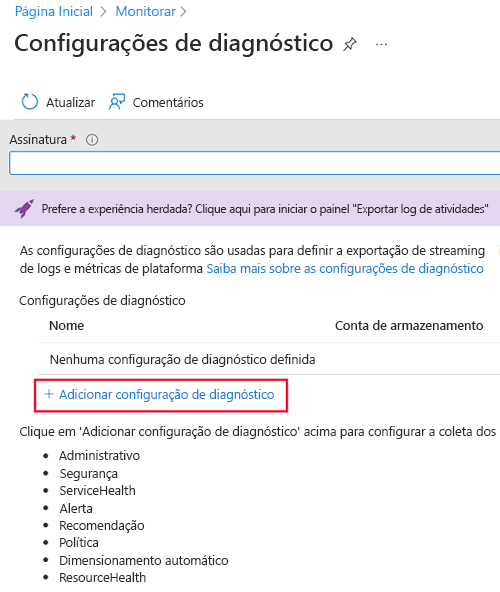

Se não forem mostradas configurações, selecione sua assinatura e selecione Adicionar configuração de diagnóstico.

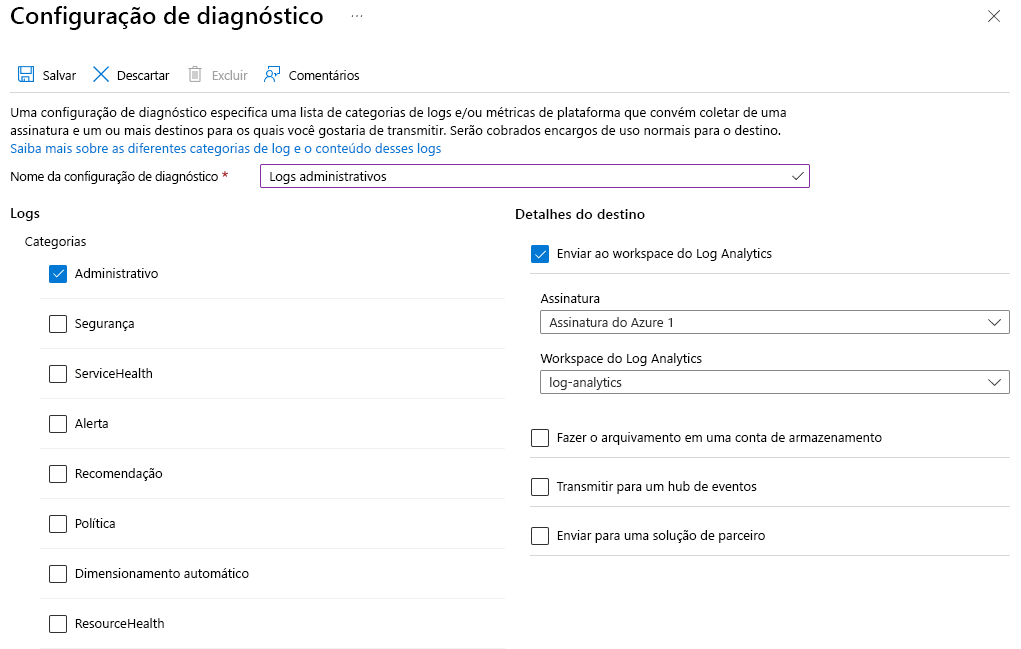

Insira um nome para a configuração de diagnóstico e selecione os detalhes das categorias e do destino de log.

Na barra de menus, selecione Salvar.

Veja um exemplo de como criar uma configuração de diagnóstico:

Criar um alerta do log de atividades para criar uma atribuição de política – Nível 1

Se você monitorar as políticas criadas, poderá ver quais usuários podem criar políticas. As informações podem ajudar você a detectar uma violação ou configuração incorreta de seus recursos ou assinatura do Azure.

Entre no portal do Azure. Pesquise e selecione Monitor.

No menu à esquerda, selecione Alertas.

Na barra de menus de Alertas, selecione a lista suspensa Criar e selecione Regra de alerta.

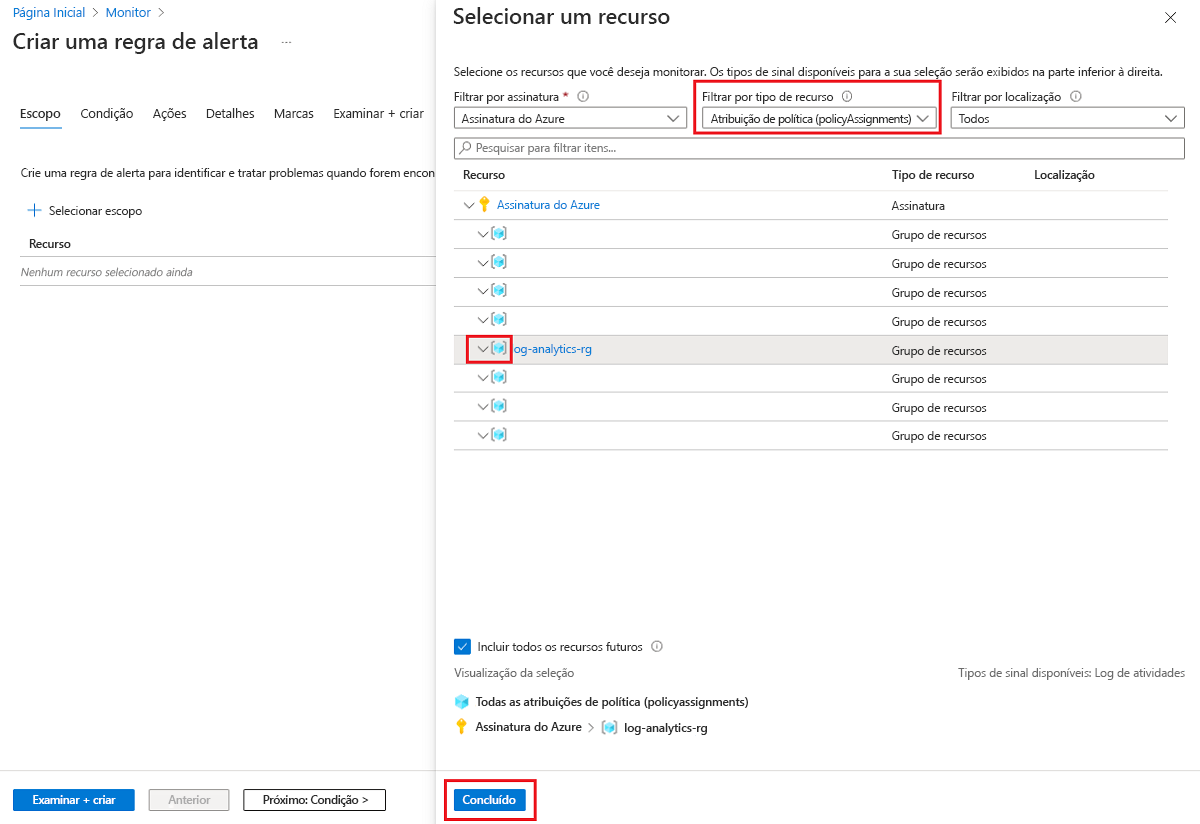

No painel Criar uma regra de alerta, selecione Selecionar escopo.

No painel Selecionar um recurso, na lista suspensa Filtrar por tipo de recurso, selecione Atribuição de política (policyAssignments).

Selecionar um recurso para monitoramento.

Selecione Concluído.

Para concluir a criação do alerta, conclua as etapas descritas em Criar uma regra de alerta no painel Alertas do Azure Monitor.

Criar um alerta do log de atividades para criar, atualizar ou excluir um grupo de segurança de rede – Nível 1

Por padrão, nenhum alerta de monitoramento é criado quando NSGs são criados, atualizados ou excluídos. Alterar ou excluir um grupo de segurança pode permitir que recursos internos sejam acessados de fontes inadequadas ou que tráfego de rede de saída inesperado seja gerado.

Entre no portal do Azure. Pesquise e selecione Monitor.

No menu à esquerda, selecione Alertas.

Na barra de menus de Alertas, selecione a lista suspensa Criar e selecione Regra de alerta.

No painel Criar uma regra de alerta, selecione Selecionar escopo.

No painel Selecionar um recurso, na lista suspensa Filtrar por tipo de recurso, selecione Grupos de segurança de rede.

Selecione Concluído.

Para concluir a criação do alerta, conclua as etapas descritas em Criar uma regra de alerta no painel Alertas do Azure Monitor.

Criar um alerta do log de atividades para criar ou atualizar uma regra de firewall do SQL Server – Nível 1

O monitoramento de eventos que criam ou atualizam uma regra de firewall do SQL Server fornece insights sobre alterações de acesso à rede e pode reduzir o tempo necessário para detectar atividades suspeitas.

Entre no portal do Azure. Pesquise e selecione Monitor.

No menu à esquerda, selecione Alertas.

Na barra de menus de Alertas, selecione a lista suspensa Criar e selecione Regra de alerta.

No painel Criar regra de alerta, selecione Selecionar escopo.

No painel Selecionar um recurso, na lista suspensa Filtrar por tipo de recurso, selecione Servidores SQL.

Selecione Concluído.

Para concluir a criação do alerta, conclua as etapas descritas em Criar uma regra de alerta no painel Alertas do Azure Monitor.