Exercício – Testar a política do Front Door e do WAF

A etapa final é testar o ambiente do Front Door e verificar se as regras de roteamento estão configuradas corretamente para direcionar o tráfego da Web. Também queremos testar a disponibilidade dos servidores Web de origem e se o conteúdo armazenado em cache ainda pode ser acessado com os servidores inativos.

Testar a distribuição de tráfego do aplicativo Web de registro de veículos

No Cloud Shell, execute o comando a seguir para gerar a URL do ponto de extremidade do Front Door.

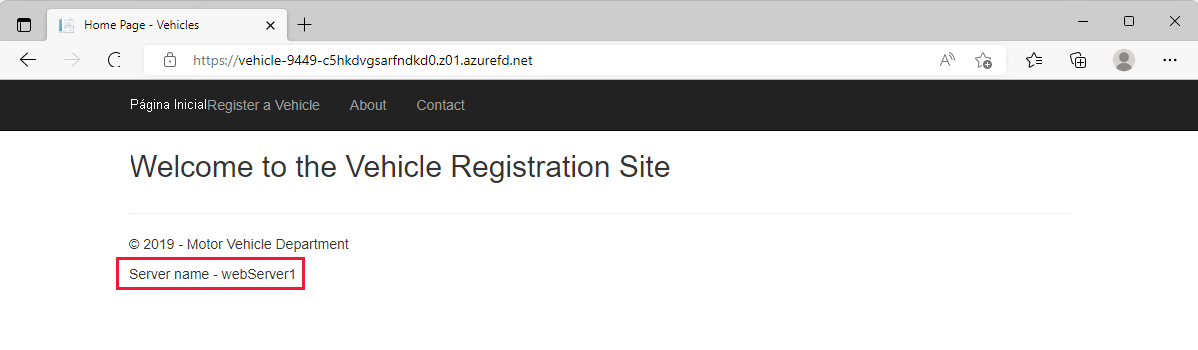

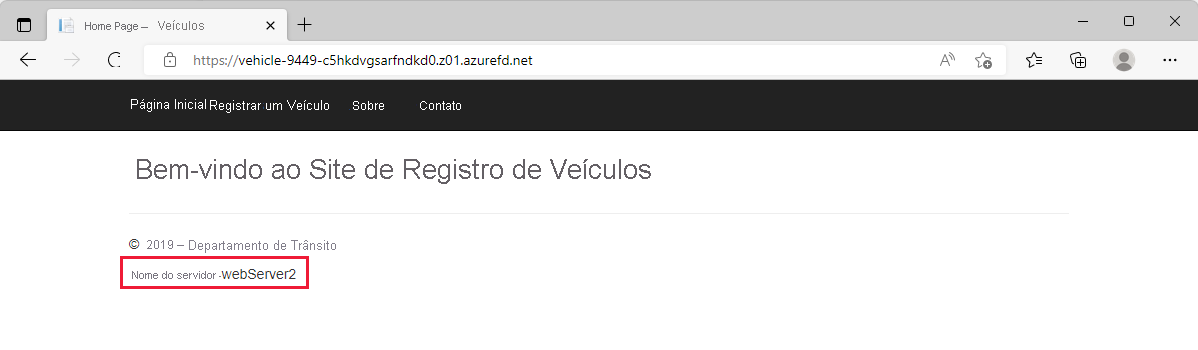

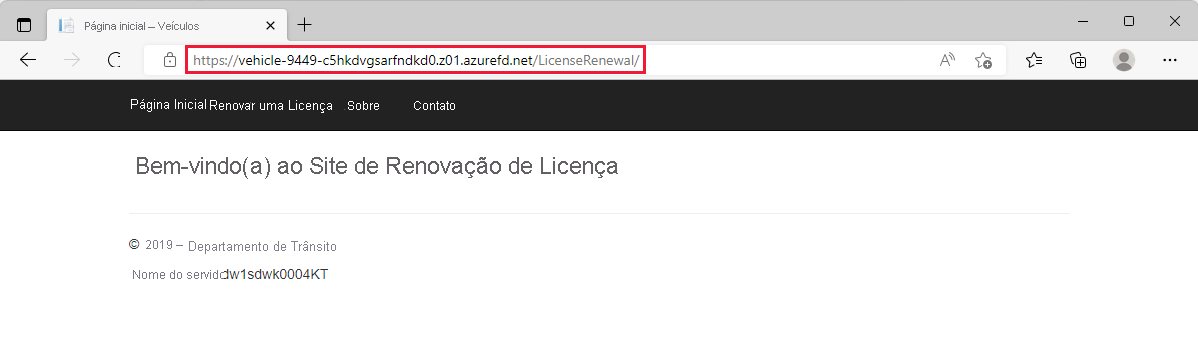

echo https://$(az afd endpoint show \ --profile-name vehicleFrontDoor \ --endpoint-name $endpoint \ --resource-group $RG \ --query hostName \ --output tsv)Usando um navegador da Web, navegue até o site na URL retornada no comando anterior. Essa URL é o endereço do ponto de extremidade que você criou no perfil do Front Door. Verifique se a home page do aplicativo Web de registro de veículos aparece. Observe que o nome do servidor Web é mostrado na página para que você saiba qual instância está atendendo à solicitação.

Atualize o navegador pressionando F5 algumas vezes no teclado. Observe o nome do servidor mudando entre webServer1 e webServer2. Ambos os servidores Web estão localizados na mesma região e têm latência semelhante. Portanto, ambos os servidores têm chances iguais de atender às suas solicitações.

Testar o roteamento

Agora vamos testar o roteamento da configuração de rota para cada site. Você configurou uma rota que faz a correspondência de /VehicleRegistration/ e /VehicleRegistration/* para ir para o ponto de extremidade privado dos servidores Web. Você encaminhou as solicitações que correspondem a /LicenseRenewal/ e /LicenseRenewal/* para o Serviço de aplicativo. Neste laboratório, a comunicação entre o Azure Front Door e os recursos de origem é privada porque você está usando o serviço Link Privado para estabelecer conectividade.

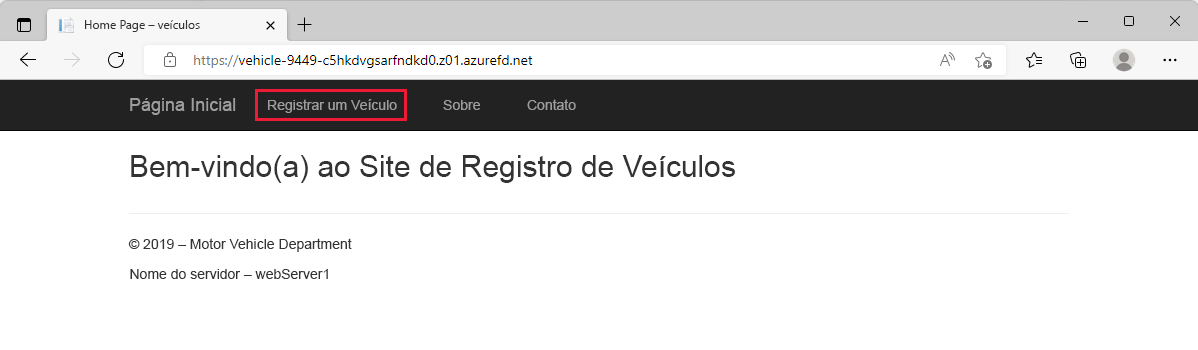

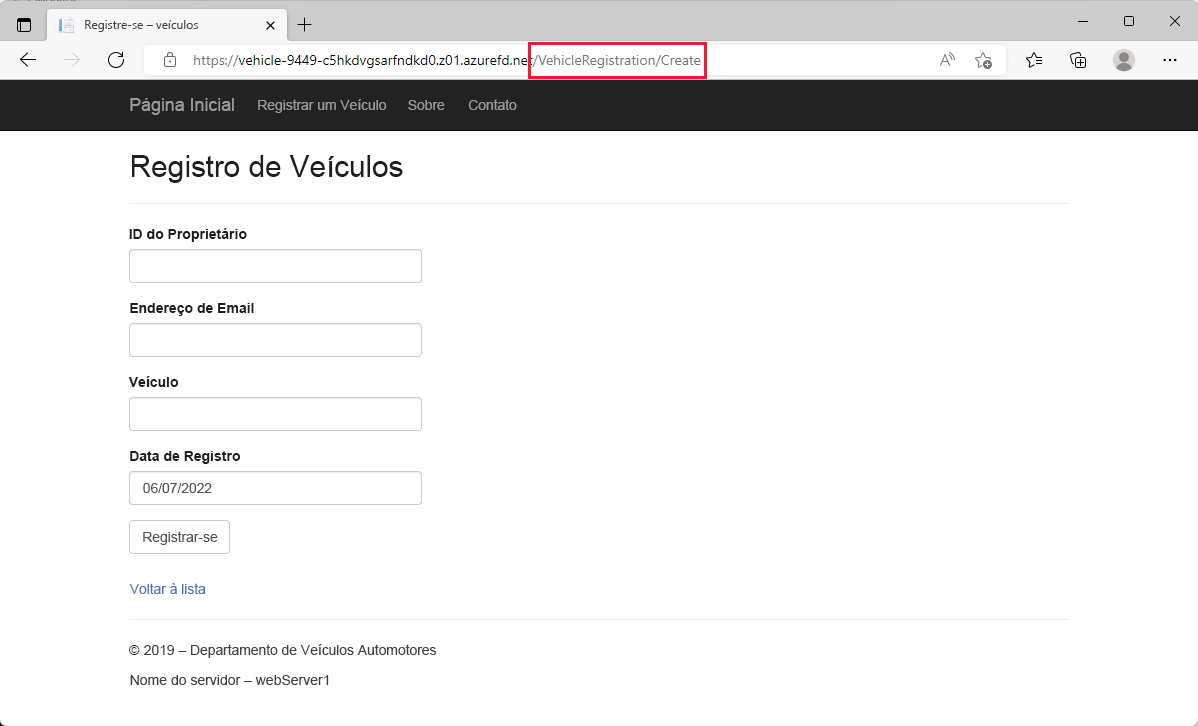

Para testar o roteamento do site de registro do veículo para outras páginas, selecione Registrar um Veículo.

Observe que a URL foi alterada para conter o caminho

/VehicleRegistration/Create. Como temos um padrão a ser correspondido igual a/VehicleRegistration/*, o curinga corresponde a qualquer coisa depois de/e é roteado para os servidores Web que hospedam o site de Registro de veículo.

Em seguida, vamos testar o roteamento para o site de renovação de licença. Altere o caminho de

/VehicleRegistration/Createpara/LicenseRenewal/. Esse caminho roteia para a origem do Serviço de aplicativo.

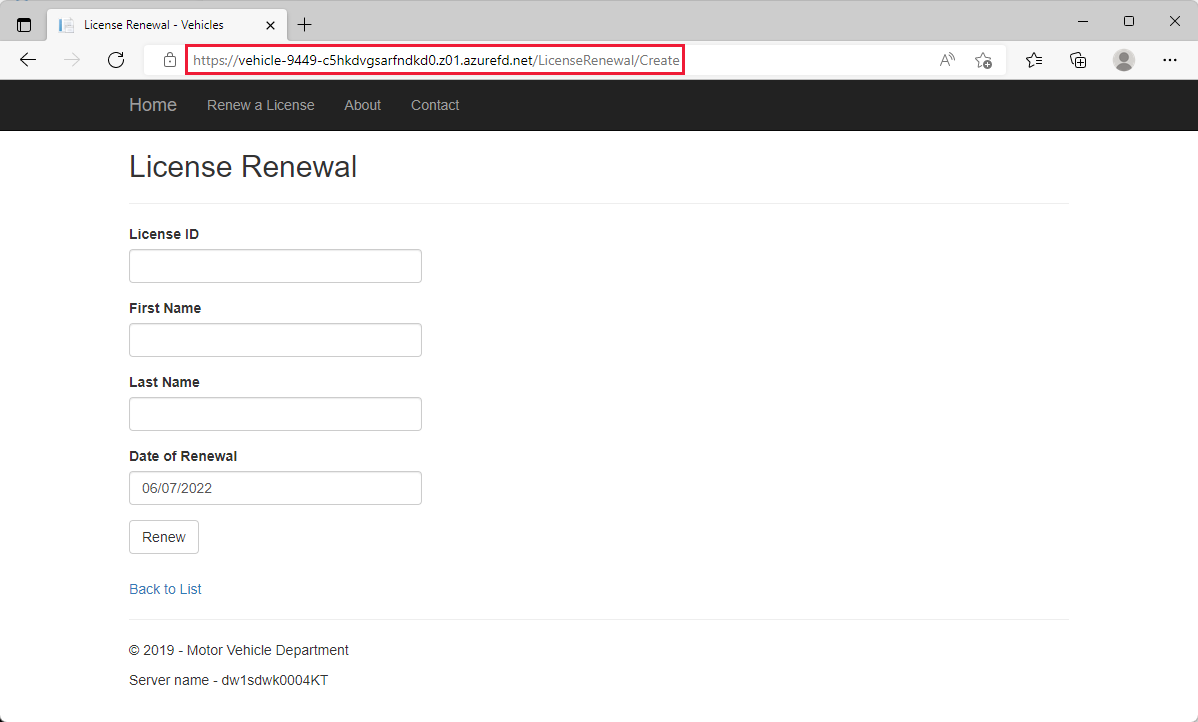

Selecione Renovar uma Licença para ver o caminho mudar para

/LicenseRenewal/Create. Assim como a rota para o Registro de veículo, há um padrão/LicenseRenewal/*a ser correspondido, que tem um curinga para corresponder a qualquer coisa depois de/e direcionar esse tráfego para o Serviço de aplicativo.

Com essa configuração, você pode direcionar os usuários para ambos os sites por meio do Front Door. Você pode configurar um domínio personalizado que possa ser facilmente lembrado e direcionar os usuários para a página correta de acordo com a necessidade. Com o Front Door, você pode expandir para hospedar vários sites da Web, habilitar o cache para melhorar o desempenho de recursos estáticos e fornecer um aplicativo Web altamente escalonável e disponível.

Testar política de segurança

Baixe e instale o Go para Windows. Use todas as configurações padrão durante a instalação. Você precisa do Go para executar o aplicativo GoTestWAF.

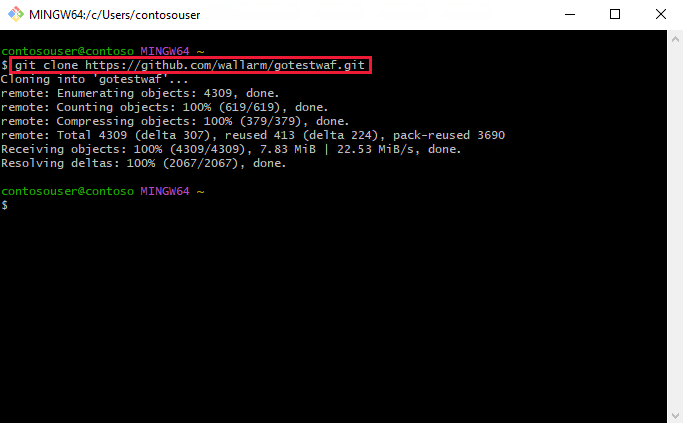

Baixe e instale o Git para Windows. Use todas as configurações padrão durante a instalação. Você precisa do Git para clonar o repositório gotestwaf no computador local.

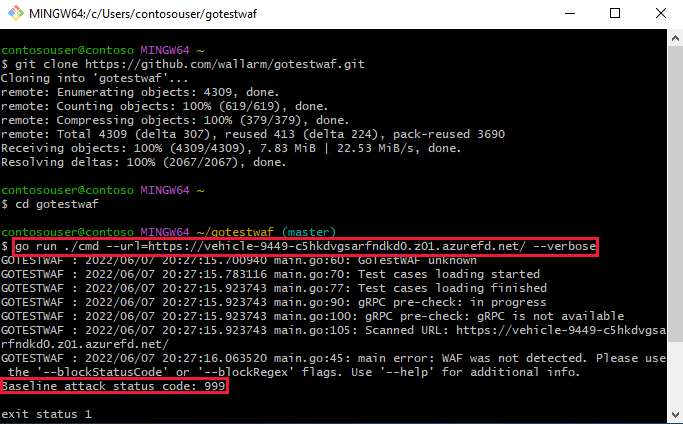

Depois de instalar o Go e o Git para Windows, abra o Git Bash e execute

git clone https://github.com/wallarm/gotestwaf.gitpara baixar os arquivos do GoTestWAF no computador local.

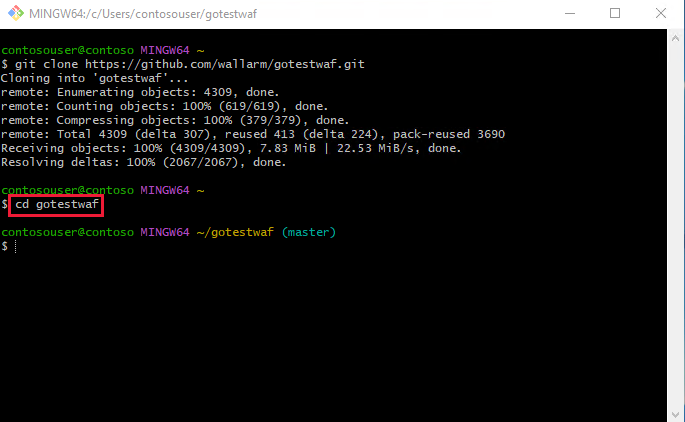

Altere o diretório para a pasta gotestwaf com o comando

cd gotestwaf.

Agora execute o comando a seguir para testar se a política de segurança está funcionando. Substitua `<EVALUATE_SECURITY_SOLUTION_URL> pela URL do ponto de extremidade do início desta unidade.

go run ./cmd --url=<EVALUATED_SECURITY_SOLUTION_URL> --verboseSe você tiver definido as configurações de política do WAF corretamente, deverá ver um

Baseline attack status code: 999na saída. Esse código de status de resposta é o mesmo que você configurou caso o WAF bloqueie uma solicitação.

Agora você tem um aplicativo Web de veículo automotores totalmente funcional protegido por uma política do WAF (Firewall de Aplicativo Web).