Exercício – Criar e configurar o Front Door

O Front Door escuta em um ponto de extremidade e combina as solicitações recebidas com uma rota. Em seguida, ele encaminha essas solicitações para a melhor origem disponível. A configuração de roteamento que você define determina como o Front Door processa uma solicitação na borda antes de ser encaminhada para a origem.

As informações processadas na borda incluem:

- Protocolos que a rota aceita.

- Caminhos a serem correspondidos.

- Redirecionando o tráfego para HTTPS.

- Determinando o grupo de origem que atende à solicitação.

- Definindo o protocolo usado para encaminhar a solicitação.

- Usar o cache se ele estiver habilitado.

- Usar conjuntos de regras para processar uma solicitação antes de encaminhar para a origem.

No sistema do departamento de veículos automotores, você precisa configurar o Front Door para acessar os servidores Web que hospedam o aplicativo de registro de veículos de modo privado usando o Link Privado. Você também precisará configurar o Front Door para acessar o Serviço de Aplicativo que hospeda o site de renovação de carteira de motorista usando o Link Privado. O perfil do Azure Front Door terá um ponto de extremidade com duas rotas, cada uma configurada para encaminhar o tráfego ao site correto. Por fim, você vai configurar uma política de segurança contendo uma política do WAF para proteger os aplicativos Web contra ataques mal-intencionados e invasores.

Esse exercício é um guia para criar um perfil do Front Door, configurar origens em um grupo de origens, configurar rotas e aplicar uma política de segurança. Depois, você testará cada rota para verificar se o Front Door está processando cada solicitação corretamente.

Criar um Azure Front Door

Nessa unidade, você criará um Front Door chamado vehicleFrontDoor com a seguinte configuração:

- Dois grupos de origem. O primeiro grupo de origens contendo o IP do ponto de extremidade de serviço das máquinas virtuais dos servidores Web. O segundo grupo de origens contendo o Serviço de Aplicativo. Você também habilitará o acesso de link privado a essas origens.

- Aprovar as conexões de ponto de extremidade privado para os servidores Web e o Serviço de Aplicativo.

- Criar um ponto de extremidade no perfil do Front Door com duas rotas configuradas para direcionar solicitações a um site de registro de veículos e um site de renovação de carteira de motorista.

- Uma política de segurança contendo uma política do WAF para bloquear solicitações mal-intencionadas.

Crie o perfil do Azure Front Door com o seguinte comando:

az afd profile create \ --profile-name vehicleFrontDoor \ --resource-group $RG \ --sku Premium_AzureFrontDoorCrie o primeiro ponto de extremidade no perfil com o seguinte comando:

endpoint="vehicle-$RANDOM" az afd endpoint create \ --endpoint-name $endpoint \ --profile-name vehicleFrontDoor \ --resource-group $RG

Criar grupos de origem e adicionar origens

Entre no portal do Azure para concluir a configuração do perfil do Front Door. Certifique-se de usar a mesma conta com a qual ativou a área restrita.

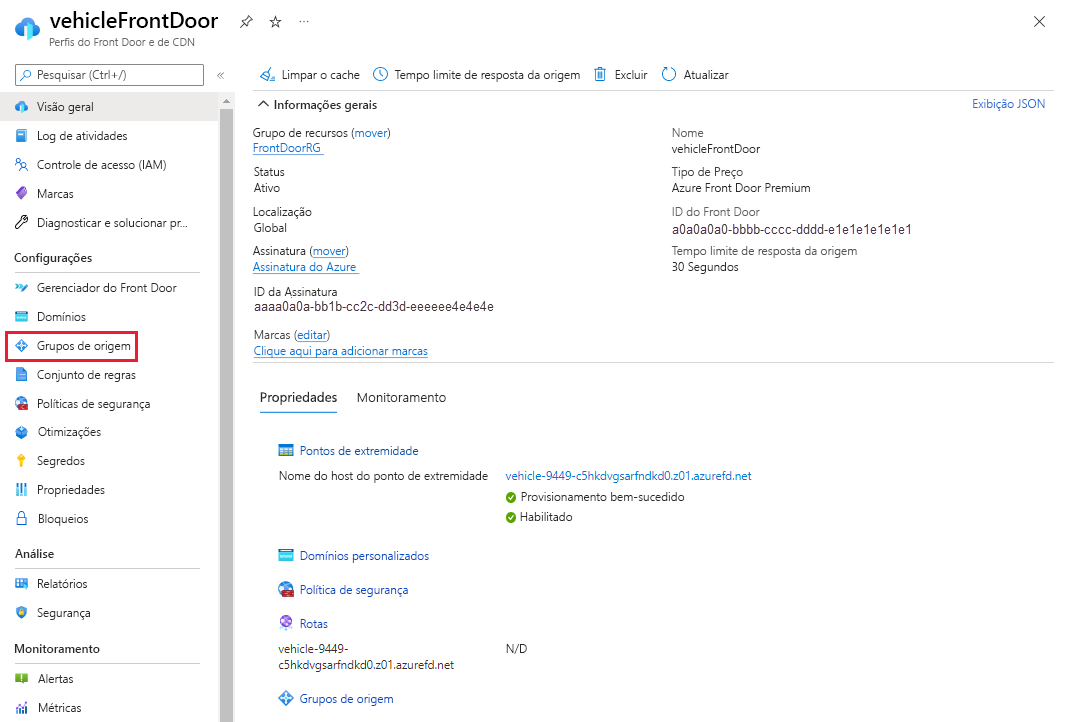

Acesse o perfil do Front Door

vehicleFrontDoorque você criou e selecione Grupos de Origem em Configurações no painel de menu à esquerda.

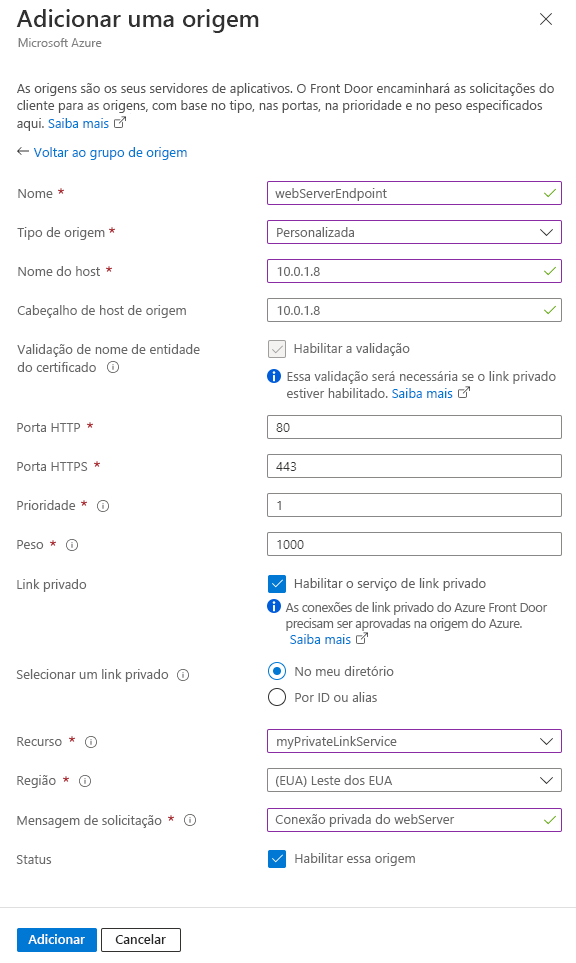

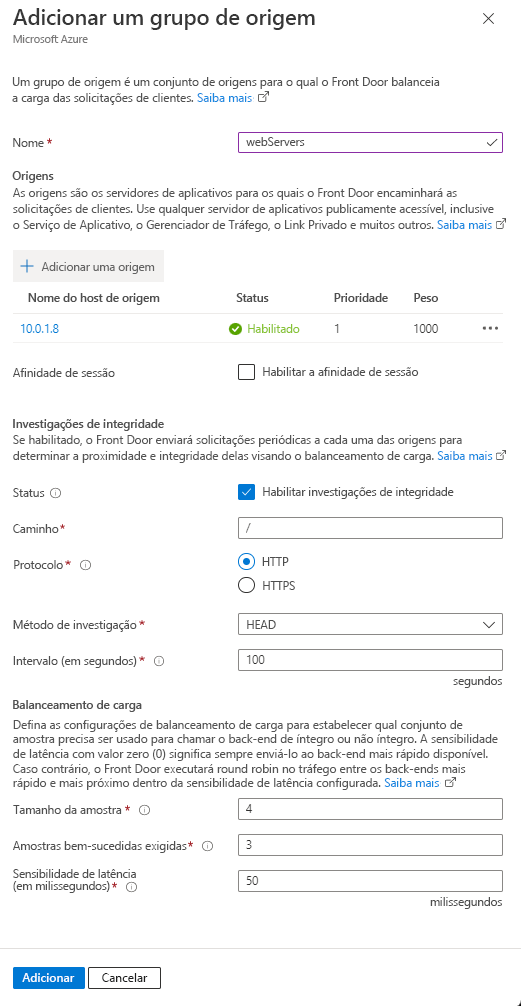

Selecione + Adicionar para criar o primeiro grupo de origens. Em nome, insira webServers. Em seguida, selecione + Adicionar uma origem. Insira ou selecione as seguintes informações para adicionar a origem do servidor Web:

Configurações Valor Nome Insira webServerEndpoint. Tipo de origem selecione Personalizado. Nome do host Insira 10.0.1.8 Cabeçalho de host de origem Esse campo é o mesmo que o nome do host neste exemplo. Validação do nome do requerente do certificado Deixe essa opção marcada. Necessário para o serviço de link privado. Porta HTTP Mantenha o padrão. 80. Porta HTTPS Mantenha o padrão. 443. Prioridade Mantenha o padrão. 1. Peso Mantenha o padrão. 1000. Link privado Marque a caixa de seleção Habilitar o serviço de link privado. Selecionar um link privado Selecione No meu diretório. Recurso Selecione myPrivateLinkService. Region A região será selecionada quando você selecionar o recurso. Mensagem de solicitação Insira Conexão privada do webServer. Status Habilitar esta origem. Selecione Adicionar para adicionar a origem ao grupo de origem. Deixe o restante das configurações do grupo de origens com o padrão. Selecione Adicionar para criar o grupo de origens.

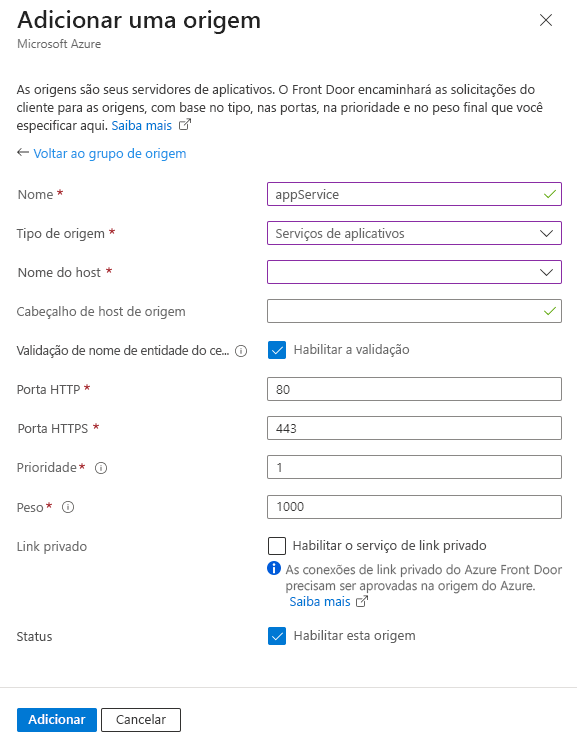

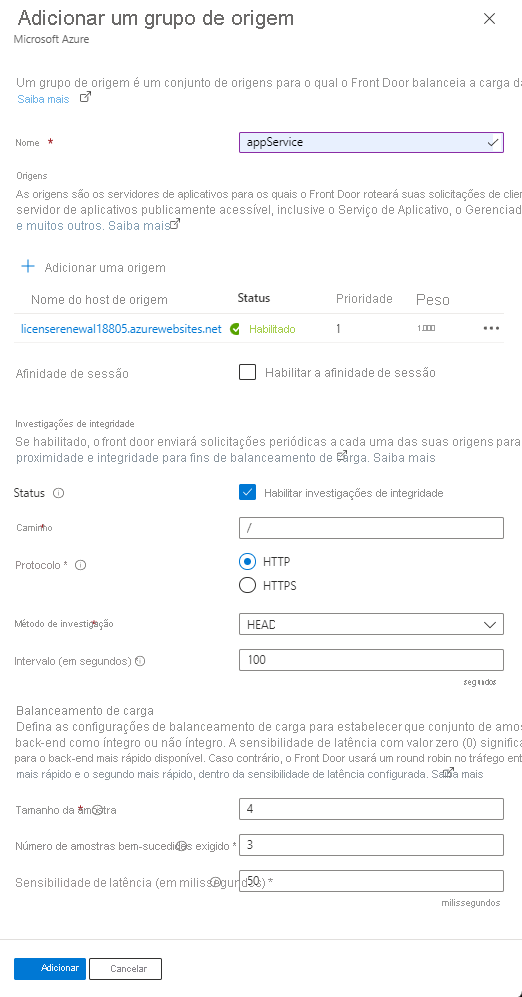

Selecione + Adicionar novamente para criar o segundo grupo de origens. Em nome, insira appService. Em seguida, selecione + Adicionar uma origem. Insira ou selecione as seguintes informações.

Configurações Valor Nome Insira appService. Tipo de origem Selecione Serviços de Aplicativos. Nome do host Selecione o site do Azure no menu suspenso que começa com licenserenewal.Cabeçalho de host de origem Esse campo é o mesmo que o nome do host neste exemplo. Validação do nome do requerente do certificado Deixe essa opção marcada. Necessário para o serviço de link privado. Porta HTTP Mantenha o padrão. 80. Porta HTTPS Mantenha o padrão. 443. Prioridade Mantenha o padrão. 1. Peso Mantenha o padrão. 1000. Link privado Mantenha o padrão. Status Habilitar esta origem. Selecione Adicionar para adicionar a origem ao grupo de origem. Deixe o restante das configurações do grupo de origens com o padrão. Depois, selecione Adicionar para criar o segundo grupo de origens.

Aprovar conexões de ponto de extremidade privado

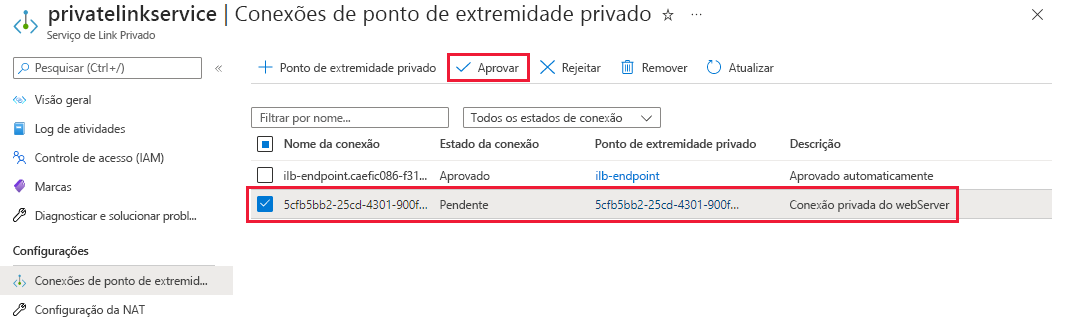

Depois de habilitar o serviço de link privado para os recursos de origem, você precisará aprovar a solicitação de conexão de ponto de extremidade privado para que a conexão privada possa ser estabelecida. Para aprovar a conectividade dos servidores Web, localize o recurso do serviço de Link privado que você criou em uma unidade anterior, chamado myPrivateLinkService. Selecione Conexões de ponto de extremidade privado em Configurações no painel de menu do lado esquerdo.

Selecione a conexão pendente com a descrição Conexão privada do webServer e clique em Aprovar. Depois, selecione Sim para confirmar a aprovação e estabelecer a conexão.

Você não precisa aprovar o ponto de extremidade privado para o Serviço de Aplicativo, pois a conectividade será pela Internet pública.

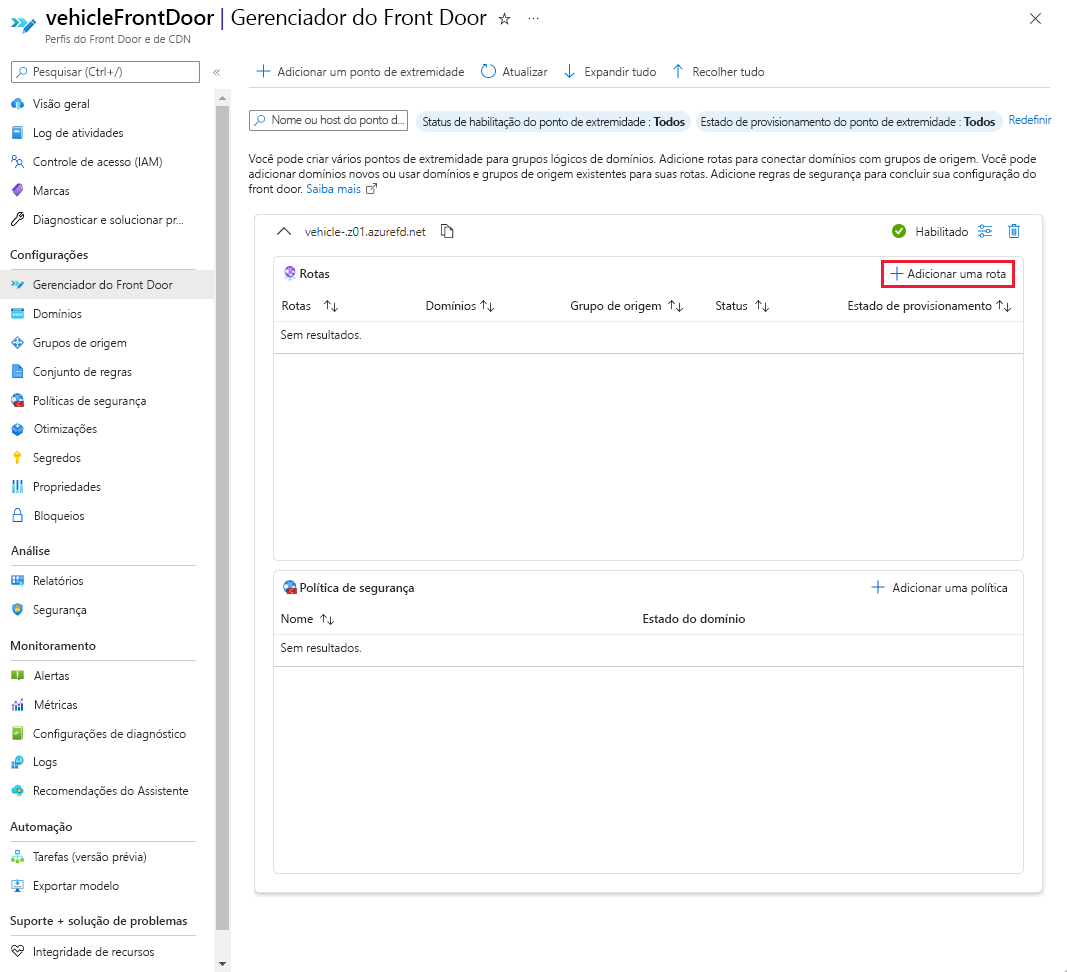

Adicionar rotas

Aqui você vai adicionar duas rotas para direcionar o tráfego ao site de registro de veículos e ao site de renovação de carteira de motorista.

Acesse o gerenciador do Front Door do perfil vehicleFrontDoor. Selecione + Adicionar uma rota do ponto de extremidade que você criou na etapa 2.

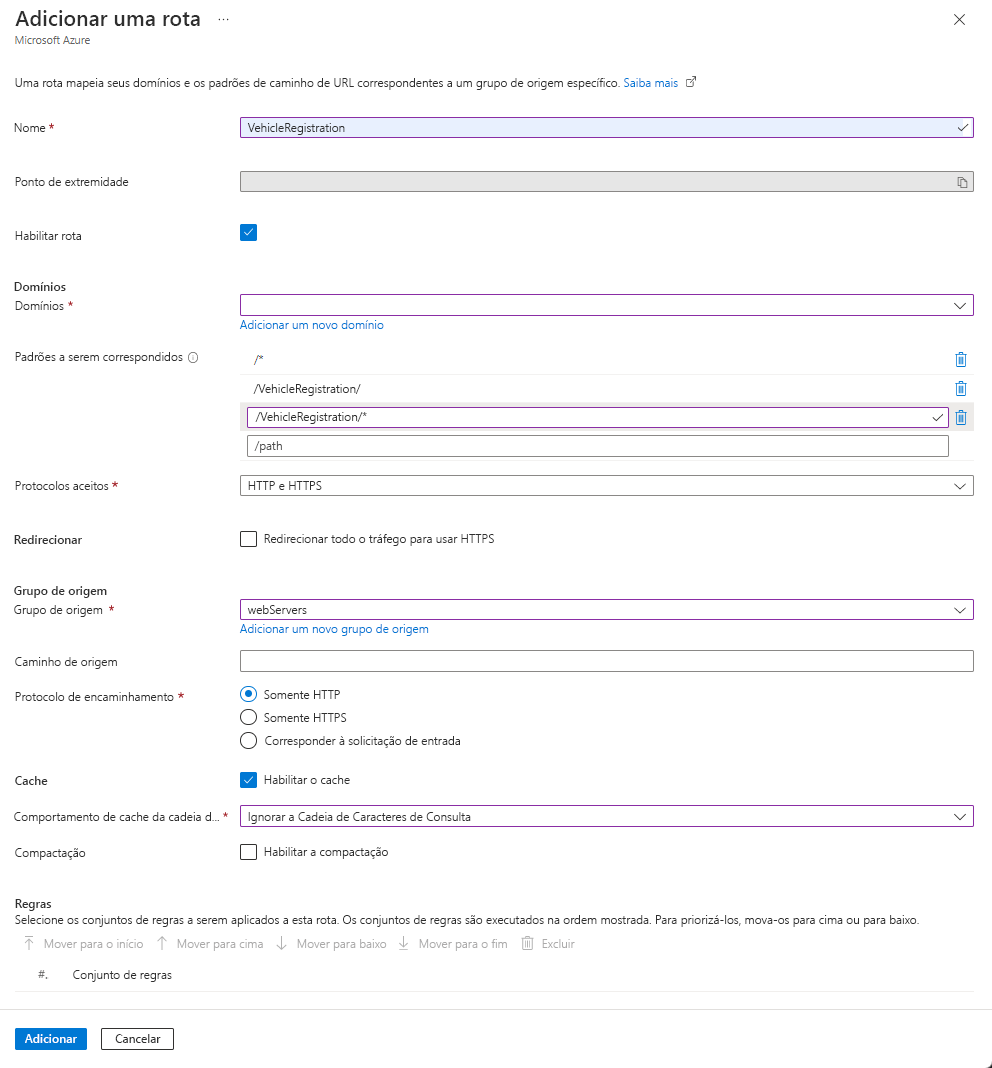

Selecione ou insira as informações a seguir e clique em Adicionar para criar a primeira rota para o site de registro de veículos.

Configurações Valor Nome Insira VehicleRegistration Rota habilitada Deixe essa opção marcada. Domínios Selecione o único domínio disponível no menu suspenso. Padrões de correspondência Insira /VehicleRegistration,/VehicleRegistration/*e/*para fazer a correspondência de caminhos.Protocolos aceitos Selecione HTTP e HTTPS no menu suspenso. Redirecionar Desmarque Redirecionar todo o tráfego para usar HTTPS Grupo de origem Selecione webServers no menu suspenso. Caminho de origem Deixe em branco. Protocolo de encaminhamento Selecione Somente HTTP. Cache Marque a caixa de seleção para habilitar o cache. Comportamento de cache da cadeia de caracteres de consulta Selecione Ignorar Cadeia de Caracteres de Consulta no menu suspenso. Selecione + Adicionar uma rota novamente para criar uma rota para o site de renovação de carteira de motorista. Selecione ou insira as informações a seguir e clique em Adicionar para criar a segunda rota.

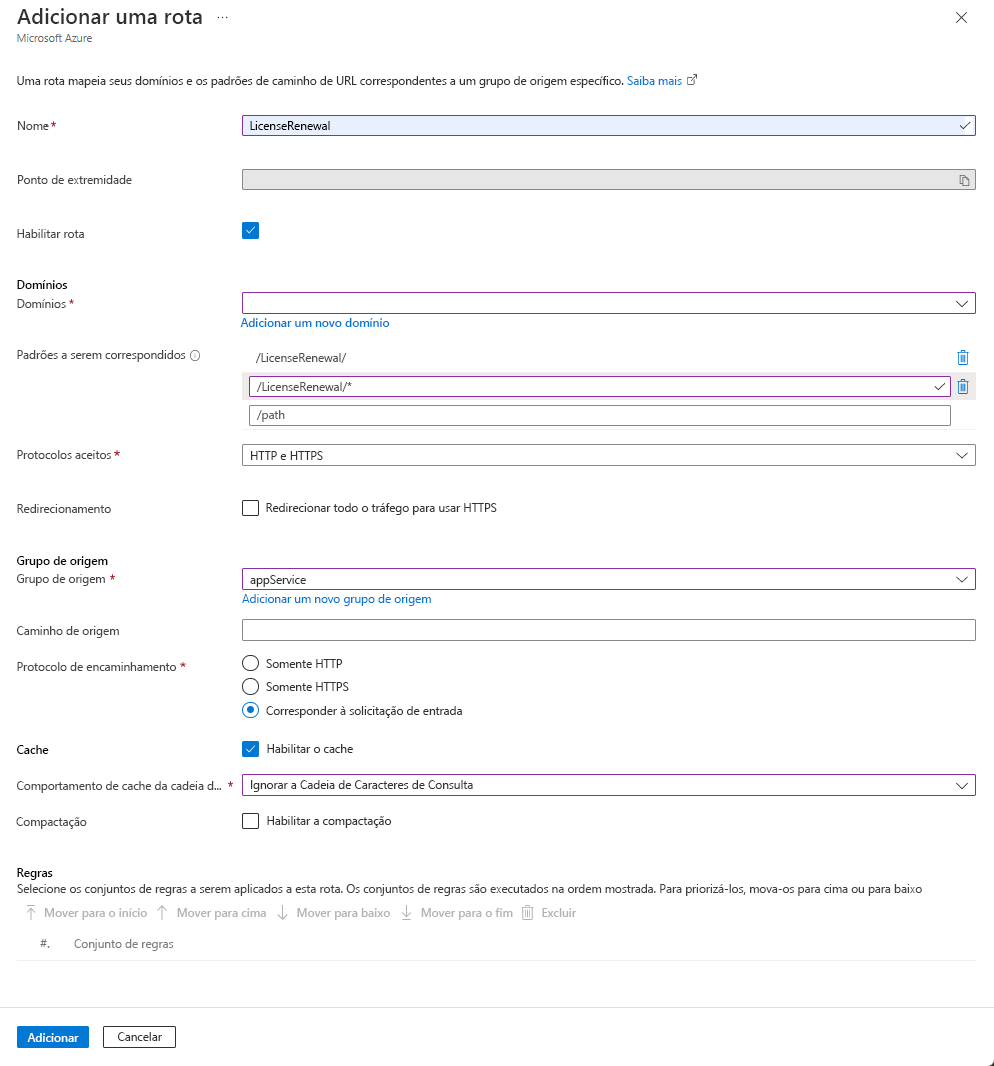

Configurações Valor Nome Insira LicenseRenewal Rota habilitada Deixe essa opção marcada. Domínios Selecione o único domínio disponível no menu suspenso. Padrões de correspondência Insira /LicenseRenewale/LicenseRenewal/*para fazer a correspondência de caminhos.Protocolos aceitos Selecione HTTP e HTTPS no menu suspenso. Redirecionar Desmarque Redirecionar todo o tráfego para usar HTTPS Grupo de origem Selecione appService no menu suspenso. Caminho de origem Deixe em branco. Protocolo de encaminhamento Selecione Corresponder à solicitação de entrada. Cache Marque a caixa de seleção para habilitar o cache. Comportamento de cache da cadeia de caracteres de consulta Selecione Ignorar Cadeia de Caracteres de Consulta no menu suspenso.

Criar uma política de segurança

Para proteger os sites de veículos automotores, você vai configurar uma política do Firewall de Aplicativo Web (WAF) no ponto de extremidade aplicando uma política de segurança.

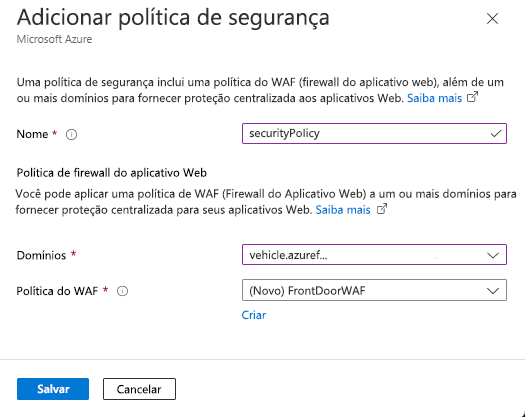

No gerenciador do Front Door, selecione + Adicionar uma política para o ponto de extremidade. Insira securityPolicy no nome e, na lista suspensa, selecione o domínio.

Selecione Criar para criar uma política do WAF. Nomeie a política do WAF como frontdoorWAF e selecione Salvar para aplicar a política do WAF ao ponto de extremidade.

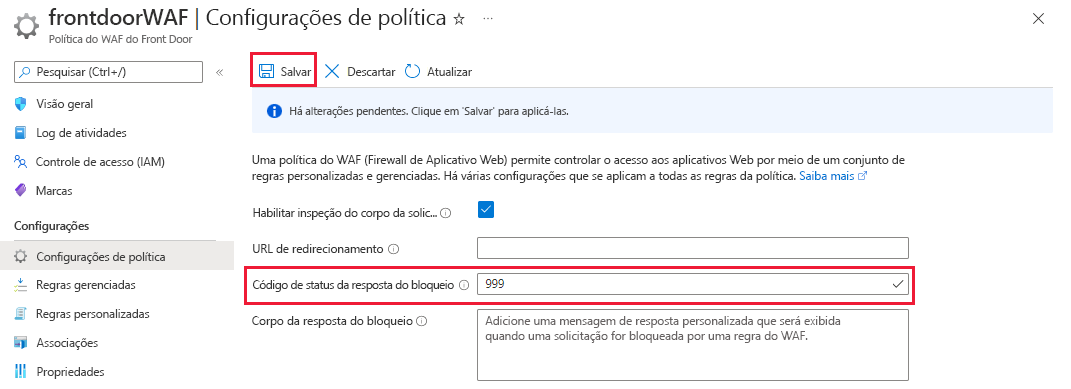

Configurar uma política do WAF

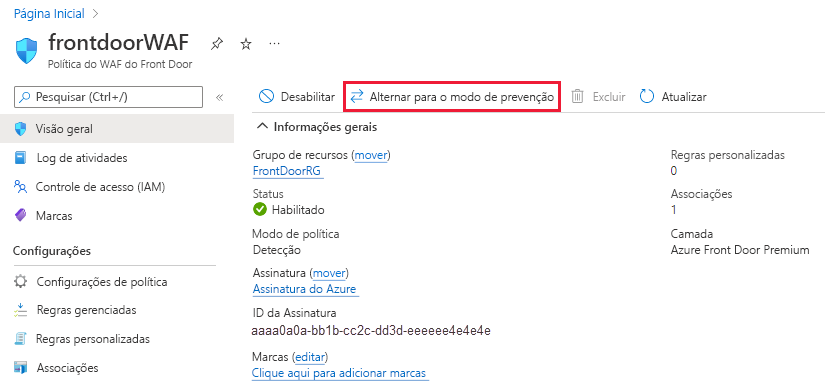

Acesse o recurso frontdoorWAF criado na etapa anterior. Em Visão geral, selecione Alternar para o modo de prevenção a fim de começar a bloquear o tráfego mal-intencionado.

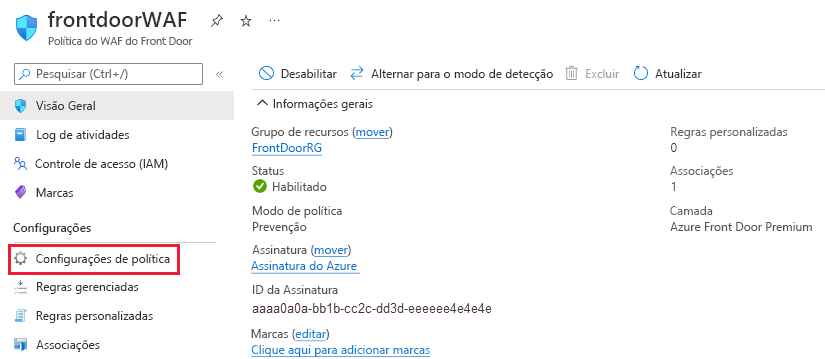

Selecione Configurações de política em Configurações no painel esquerdo para definir as configurações desta política do WAF.

Para determinar rapidamente se a política do WAF está funcionando, defina o Código de status de bloqueio de resposta como 999 e clique em Salvar para aplicar as novas configurações de política.

Com o perfil do Front Door todo configurado, é hora de fazer testes enviando solicitações a ele.