Configurar o provisionamento automático

O Microsoft Defender para Nuvem coleta dados de suas VMs (máquinas virtuais) do Azure, conjunto de dimensionamento de máquinas virtuais, contêineres de IaaS e máquinas não Azure (incluindo locais) para monitorar ameaças e vulnerabilidades de segurança.

É necessário coletar dados para dar visibilidade às atualizações ignoradas, às configurações de segurança de SO incorretas, ao status de proteção do ponto de extremidade, à integridade e à proteção contra ameaças. A coleta de dados é necessária apenas para recursos de computação (VMs, conjuntos de dimensionamento de máquinas virtuais, contêineres de IaaS e computadores não Azure). Você pode se beneficiar do Defender para Nuvem mesmo que não provisione agentes. No entanto, você terá uma segurança limitada. Além disso, as funcionalidades listadas acima não terão suporte.

Os dados são coletados usando:

O agente do Log Analytics, que lê uma variedade de configurações e logs de eventos relacionados à segurança do computador e copia os dados para o seu workspace visando a análise. Exemplos desses dados são tipo e versão do sistema operacional, logs do sistema operacional (logs de eventos do Windows), processos em execução, nome do computador, endereços IP e usuário conectado.

As extensões de segurança, como o Complemento do Azure Policy para Kubernetes, que também pode fornecer dados à Central de Segurança em relação aos tipos de recursos especializados.

Por que usar o provisionamento automático?

Qualquer um dos agentes e das extensões descritas nesta página pode ser instalado manualmente. No entanto, o provisionamento automático reduz a sobrecarga de gerenciamento instalando todas as extensões e todos os agentes necessários em computadores novos e existentes a fim de garantir uma cobertura de segurança mais rápida para todos os recursos compatíveis.

Como funciona o provisionamento automático?

As configurações de provisionamento automático do Defender para Nuvens têm uma alternância para cada tipo de extensão com suporte. Ao habilitar o provisionamento automático de uma extensão, você atribuirá a política apropriada "Implantar se não existir", para garantir que a extensão seja provisionada em todos os recursos existentes e futuros desse tipo.

Habilitar o provisionamento automático do agente do Log Analytics

Quando o provisionamento automático estiver habilitado para o agente do Log Analytics, o Defender para Nuvem implantará o agente em todas as VMs do Azure compatíveis, bem como naquelas que forem criadas.

Para habilitar o provisionamento automático do agente do Log Analytics:

No menu do Defender para Nuvens, selecione Configurações de ambiente.

Selecione a assinatura relevante.

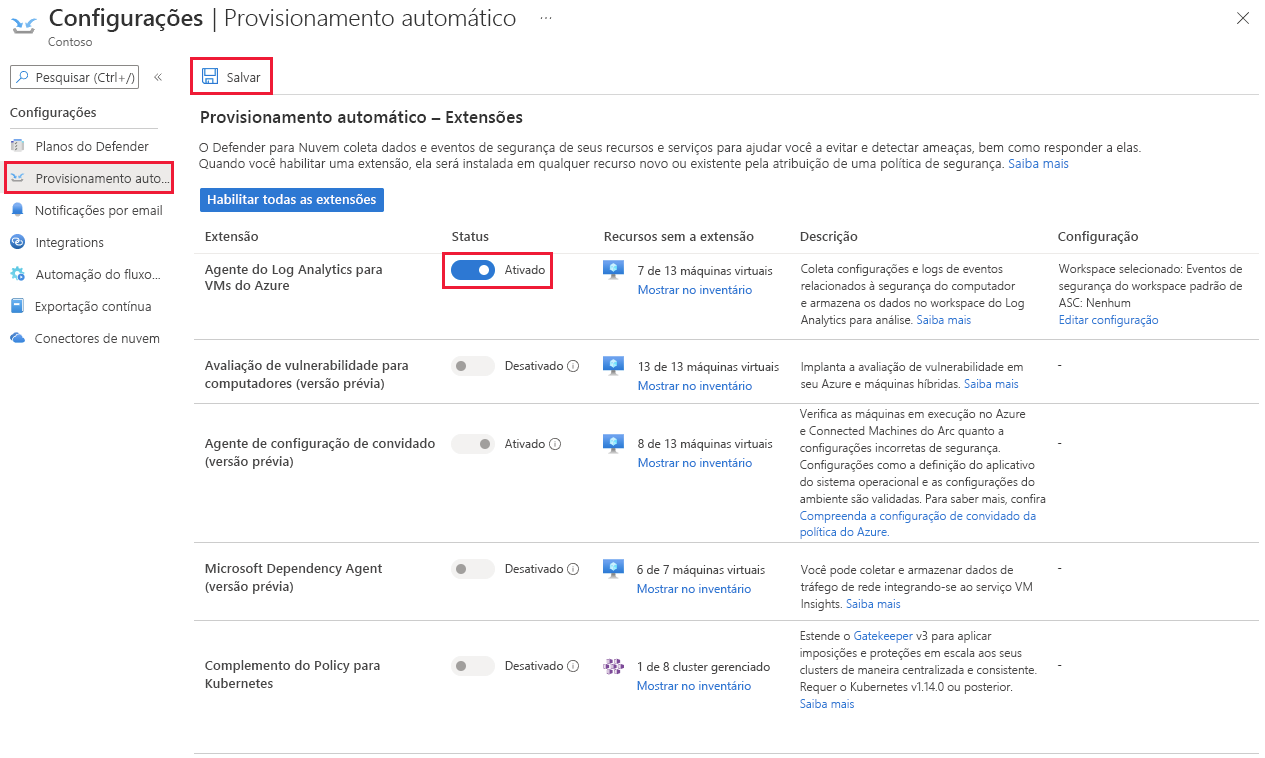

Na página Provisionamento automático, defina o status do provisionamento automático do agente do Log Analytics como Ativado.

No painel Opções de configuração, defina o workspace a ser usado.

Conectar VMs do Azure aos workspaces padrão criados pelo Defender para Nuvem – o Defender para Nuvem cria um grupo de recursos e workspace padrão na mesma geolocalização e conecta o agente a esse workspace. Se uma assinatura contiver VMs de várias geolocalizações, o Defender para Nuvem criará vários workspaces para garantir a conformidade com os requisitos de privacidade de dados.

A convenção de nomenclatura para o grupo de recursos e o workspace é:

- Workspace: DefaultWorkspace-[ID da assinatura]-[localização geográfica]

- Grupo de recursos: DefaultResourceGroup- [geo]

O Defender para Nuvem habilita automaticamente as soluções do Defender para Nuvem no workspace de acordo com o nível de tipo de preço definido para a assinatura.

Conectar VMs do Azure a outro workspace: na lista suspensa, selecione o workspace para armazenar os dados coletados. A lista suspensa inclui todos os workspaces em todas as suas assinaturas. Você pode usar essa opção para coletar dados de máquinas virtuais em execução em diferentes assinaturas e armazená-las no workspace selecionado.

Se você já tiver um workspace do Log Analytics, o ideal será usar o mesmo workspace (exige permissões de leitura e gravação no workspace). Essa opção será útil se você estiver utilizando um workspace centralizado na sua organização e quiser usá-lo para coleta de dados de segurança. Saiba mais em Gerenciar o acesso a dados de log e workspaces no Azure Monitor.

Se o workspace selecionado já tiver uma solução de Segurança ou Defender para Nuvem Gratuita habilitada, o preço será definido automaticamente. Se não, instale uma solução do Defender para Nuvem no workspace.

Habilitar o provisionamento automático de extensões

Para habilitar o provisionamento automático de uma extensão que não seja o agente do Log Analytics:

No menu do Defender para Nuvens no portal do Azure, selecione Configurações de ambiente.

Selecione a assinatura relevante.

Selecione Provisionamento automático.

Se você estiver habilitando o provisionamento automático para o Agente de Dependência da Microsoft, verifique se o agente do Log Analytics também está definido para implantação automática.

Alterne o status para Ativado da extensão relevante.

Clique em Salvar. A política do Azure é atribuída, e uma tarefa de correção é criada.

Opções de eventos de segurança do Windows para o agente do Log Analytics

Selecionar uma camada de coleta de dados no Defender para Nuvem afeta apenas o armazenamento de eventos de segurança em seu workspace do Log Analytics. O agente do Log Analytics ainda coletará e analisará os eventos de segurança necessários para a proteção contra ameaças do Defender para Nuvens, independentemente do nível de eventos de segurança que você escolher armazenar em seu workspace. A escolha de armazenamento dos eventos de segurança permite a investigação, a pesquisa e a auditoria desses eventos no workspace.

O Defender para Nuvem é necessário para armazenar dados de eventos de segurança do Windows. O armazenamento de dados no Log Analytics pode gerar cobranças adicionais.

Informações para usuários do Microsoft Sentinel

Usuários do Microsoft Sentinel: Observe que a coleta de eventos de segurança dentro do contexto de um único workspace pode ser configurada no Microsoft Defender para Nuvem ou no Microsoft Sentinel, mas não em ambos. Se você pretende adicionar o Microsoft Sentinel a um workspace que já está recebendo alertas do Microsoft Defender para Nuvem e está definido para coletar eventos de segurança, há duas opções:

Deixe a coleção Eventos de Segurança como está no Defender para Nuvem. Você poderá consultar e analisar esses eventos no Microsoft Sentinel e no Defender para Nuvem. No entanto, não será possível monitorar o status de conectividade do conector nem alterar a configuração dele no Microsoft Sentinel. Se o monitoramento ou a personalização do conector for importante para você, considere a segunda opção.

Desabilite a coleção de Eventos de Segurança no Defender para Nuvem (definindo os eventos de segurança do Windows como Nenhum na configuração do agente do Log Analytics). Em seguida, adicione o conector de eventos de segurança no Microsoft Sentinel. Assim como aconteceu com a primeira opção, você poderá consultar e analisar eventos no Microsoft Sentinel e no Defender para Nuvem, mas agora poderá monitorar o status de conectividade do conector ou alterar a configuração dele no Microsoft Sentinel e apenas nele.

Quais tipos de eventos são armazenados nas opções "Comum" e "Mínimo"?

Esses conjuntos foram projetados para lidar com cenários típicos. Avalie qual atende às suas necessidades antes de implementá-los.

Para determinar os eventos das opções Comum e Mínimo, trabalhamos com os clientes e os padrões do setor para aprender mais sobre a frequência não filtrada de cada evento e o respectivo uso. Neste processo, usamos as seguintes diretrizes:

Mínimo – garanta que esse conjunto aborde apenas os eventos que possam indicar uma violação com êxito e eventos importantes que tenham um volume baixo. Por exemplo, o conjunto tem logons de usuário bem-sucedidos e com falha (IDs de evento 4624 e 4625), mas não tem logoffs, que são importantes para a auditoria, mas não são significativos para a detecção e têm um volume relativamente alto. A maior parte do volume de dados desse conjunto é dos eventos de logon e do evento de criação de processo (ID de evento 4688).

Comum – fornecer uma trilha de auditoria de usuário completa neste conjunto. Por exemplo, este conjunto contém tanto os logons quanto logoffs de usuários (ID de evento 4634). Incluímos ações de auditoria, como alterações de grupo de segurança, operações Kerberos do controlador de domínio de chave e outros eventos que são recomendados por organizações do setor.

Eventos com um volume baixo foram incluídos no conjunto Comum, pois a principal motivação para escolhê-los dentre todos os eventos foi reduzir o volume e não filtrar eventos específicos.