Determinar as regras efetivas do grupo de segurança de rede

Cada grupo de segurança de rede e as regras de segurança definidas são avaliados de modo independente. O Azure processa as condições em cada regra definida para cada máquina virtual na configuração.

- Para o tráfego de entrada, o Azure processa primeiro as regras de segurança do grupo de segurança de rede das sub-redes associadas e depois todos os adaptadores de rede associados.

- Para tráfego de saída, o processo é invertido. O Azure avalia primeiro as regras de segurança do grupo de segurança de rede dos adaptadores de rede associados e depois as sub-redes associadas.

- Para o processo de avaliação de entrada e saída, o Azure também verifica como aplicar as regras para o tráfego dentro da sub-rede.

A forma como o Azure acaba aplicando as regras de segurança definidas a uma máquina virtual determina a eficácia geral das regras.

Informações importantes sobre regras de segurança efetivas

Vamos explorar como as regras de grupo de segurança de rede são definidas e processadas em uma rede virtual para produzir regras efetivas.

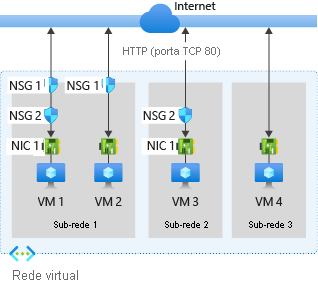

Considere a seguinte configuração de rede virtual que mostra os NSGs (grupos de segurança de rede) controlando o tráfego para VMs (máquinas virtuais). A configuração requer regras de segurança para gerenciar o tráfego de rede de/para a Internet pela porta TCP 80 por meio do adaptador de rede.

Nessa configuração de rede virtual, há três sub-redes. A sub-rede 1 contém duas máquinas virtuais: VM 1 e VM 2. A sub-rede 2 e a sub-rede 3 contêm uma máquina virtual cada uma: VM 3 e VM 4, respectivamente. Cada VM tem um adaptador de rede.

O Azure avalia cada configuração de NSG para determinar as regras de segurança efetivas:

| Avaliação | NSG da sub-rede | NSG do adaptador de rede | Regras de entrada | Regras de saída |

|---|---|---|---|---|

| VM 1 | Sub-rede 1 NSG 1 |

NIC NSG 2 |

As regras de sub-rede do NSG 1 têm precedência sobre as regras do adaptador de rede do NSG 2 | As regras do adaptador de rede do NSG 2 têm precedência sobre as regras da sub-rede do NSG 1 |

| VM 2 | Sub-rede 1 NSG 1 |

NIC none |

As regras da sub-rede do padrão do NSG 1 se aplicam à sub-rede e ao adaptador de rede | As regras padrão do Azure se aplicam ao adaptador de rede e as regras de sub-rede do NSG 1 se aplicam somente à sub-rede |

| VM 3 | Sub-rede 2 none |

NIC NSG 2 |

As regras padrão do Azure se aplicam à sub-rede e as regras do NSG 2 se aplicam ao adaptador de rede |

As regras do NSG 2 se aplicam ao adaptador de rede e à sub-rede |

| VM 4 | Sub-rede 3 none |

NIC none |

As regras padrão do Azure se aplicam à sub-rede e ao adaptador de rede e todo o tráfego de entrada é permitido |

As regras padrão do Azure se aplicam à sub-rede e ao adaptador de rede e todo o tráfego de saída é permitido |

Regras efetivas de tráfego de entrada

O Azure processa regras de tráfego de entrada para todas as VMs na configuração. O Azure identifica se as VMs são membros de um NSG e se elas têm uma sub-rede ou um adaptador de rede associado.

Quando um NSG é criado, o Azure cria a regra de segurança padrão

DenyAllInboundpara o grupo. O comportamento padrão é negar todo o tráfego de entrada da Internet. Se um NSG tiver uma sub-rede ou um adaptador de rede, as regras desses recursos poderão substituir as regras de segurança padrão do Azure.As regras de entrada do NSG para uma sub-rede em uma VM têm precedência sobre as regras de entrada do NSG para um adaptador de rede na mesma VM.

Regras efetivas de tráfego de saída

O Azure processa regras para tráfego de saída examinando primeiro as associações a NSG dos adaptadores de rede em todas as VMs.

Quando um NSG é criado, o Azure cria a regra de segurança padrão

AllowInternetOutboundpara o grupo. O comportamento padrão é permitir todo o tráfego de saída para a Internet. Se um NSG tiver uma sub-rede ou um adaptador de rede, as regras desses recursos poderão substituir as regras de segurança padrão do Azure.As regras de saída do NSG para um adaptador de rede em uma VM têm precedência sobre as regras de saída do NSG para uma sub-rede na mesma VM.

Informações importantes sobre a criação de regras efetivas

Examine as considerações a seguir de como criar regras de segurança efetivas para computadores na rede virtual.

Considere permitir todo o tráfego. Se você colocar a máquina virtual em uma sub-rede ou usar um adaptador de rede, não precisará associar a sub-rede ou o adaptador de rede a um grupo de segurança de rede. Essa abordagem permite todo o tráfego de rede por meio da sub-rede ou do adaptador de rede de acordo com as regras de segurança padrão do Azure. Se você não estiver preocupado em controlar o tráfego para o recurso em um nível específico, não associe o recurso nesse nível a um grupo de segurança de rede.

Considere a importância das regras de permissão. Ao criar um grupo de segurança de rede, você precisa definir uma regra de permissão para a sub-rede e o adaptador de rede no grupo para garantir que o tráfego possa passar. Se você tiver uma sub-rede ou um adaptador de rede no grupo de segurança de rede, defina uma regra de permissão em cada nível. Caso contrário, o tráfego será negado em qualquer nível que não forneça uma definição de regra de permissão.

Considere o tráfego dentro da sub-rede. As regras de segurança de um grupo de segurança de rede associado a uma sub-rede podem afetar o tráfego entre todas as máquinas virtuais na sub-rede. Por padrão, o Azure permite que as máquinas virtuais na mesma sub-rede enviem tráfego entre si (o que é chamado de tráfego dentro da sub-rede). Você pode proibir o tráfego dentro da sub-rede definindo uma regra no grupo de segurança de rede para negar todo o tráfego de entrada e saída. Essa regra impede que todas as máquinas virtuais na sub-rede se comuniquem entre si.

Considere a prioridade da regra. As regras de segurança de um grupo de segurança de rede são processadas em ordem de prioridade. Para garantir que uma regra de segurança específica seja sempre processada, atribua o menor valor de prioridade possível à regra. Uma boa prática é deixar lacunas na numeração de prioridade, como 100, 200, 300 e assim por diante. As lacunas na numeração permitem que você adicione novas regras sem precisar editar as regras existentes.

Exibir regras de segurança em vigor

Se houver vários grupos de segurança de rede e você não tiver certeza de quais regras de segurança estão sendo aplicadas, use o link Regras de segurança efetivas no portal do Azure. Você pode usar o link para verificar quais regras de segurança são aplicadas a computadores, sub-redes e adaptadores de rede.