Explorar simulação de ataque e testes de penetração

Para testar nossos recursos de monitoramento e resposta de segurança, enfatizamos significativamente a simulação de ataques reais em nosso ambiente como parte de nossa filosofia de Pressupor Violação. Temos uma equipe de teste de penetração interna que realiza regularmente ataques contra a infraestrutura de serviço. Também mantemos um sistema de simulação de ataque automatizado que dispara regularmente ataques de pequena escala. Em outras palavras, nos atacaremos constantemente.

O objetivo da simulação de ataque é validar nossos recursos de detecção e resposta. Nossa simulação de ataque geralmente se concentra em atividades de "pós-exploração". Embora nosso teste de penetração certamente seja usado para identificar novas vulnerabilidades e caminhos para o serviço, uma prioridade principal é testar o que acontece após o comprometimento. Estamos detectando o ataque com rapidez suficiente? Podemos corrigir e remover efetivamente os invasores? A simulação de ataque e outras formas de teste de penetração nos permitem responder a essas perguntas continuamente.

Simulação de ataque

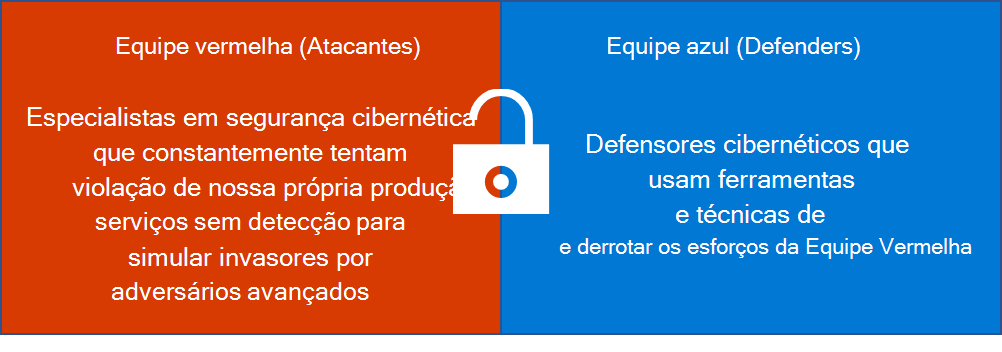

Microsoft 365 utiliza uma equipe de segurança ofensiva interna de funcionários em tempo integral para realizar testes de penetração contínua simulando ataques contra nossos sistemas. Chamamos essa equipe de Equipe Vermelha. A Equipe Vermelha tenta comprometer os sistemas Microsoft sem detecção, descobrindo e explorando vulnerabilidades. Os esforços da Equipe Vermelha simulam ataques do mundo real e testam os recursos da equipe de Resposta de Segurança do Microsoft 365.

No contexto dos testes de penetração internos, a equipa de Resposta de Segurança do Microsoft 365 é conhecida como "Equipa Azul". A Equipa Azul trabalha para impedir, detetar e responder a ataques da Equipa Vermelha através dos nossos sistemas de monitorização de segurança e do processo de resposta a incidentes de segurança.

Depois que a Equipe Vermelha conclui um ataque, eles trabalham em conjunto com a Equipe Azul para identificar e resolver vulnerabilidades descobertas durante a simulação de ataque. Eles também identificam e implementam melhorias de processo com base nas lições aprendidas com a simulação. Todas as vulnerabilidades descobertas pela Equipe Vermelha são retestadas na próxima simulação de ataque contra o serviço para verificar os recursos de detecção e resposta aprimorados e garantir que as vulnerabilidades foram totalmente corrigidas.

A simulação de ataque em Microsoft 365 ajuda a identificar e corrigir novas vulnerabilidades antes que elas possam ser exploradas por adversários do mundo real. Além disso, essas simulações melhoram nossa capacidade de detectar ataques rapidamente e mitigar ameaças com eficiência. As simulações de ataque da Equipe Vermelha foram projetadas para simular ataques realistas sem afetar negativamente nossos clientes. Os locatários do cliente nunca são alvo de ataques da Equipe Vermelha, mas o teste de penetração da Equipe Vermelha ajuda a garantir que o Microsoft 365 esteja preparado para evitar, detectar e responder a ameaças à segurança.

Emulação de ataque automatizado

Para ajudar a aumentar verticalmente os esforços de simulação de ataques, a equipa vermelha criou uma ferramenta de emulação de ataques automatizada que é executada em segurança em ambientes selecionados do Microsoft 365 de forma periódica. A ferramenta tem uma ampla variedade de ataques predefinidos que estão sendo constantemente expandidos e aprimorados para refletir o cenário de ameaças em evolução. Além de alargar a cobertura dos testes da equipa vermelha, ajuda a equipa azul a validar e a melhorar a respetiva lógica de monitorização de segurança. A emulação de ataques regular e contínua fornece à equipa azul um fluxo consistente e diversificado de sinais que podem ser comparados e validados em relação à resposta esperada, levando a melhorias nas capacidades de resposta e lógica de monitorização de segurança do Microsoft 365.

Teste de penetração do aplicativo de equipe de serviço

As equipes de serviço individuais participam do teste de penetração de seus aplicativos como parte do SDL (Security Development Lifecycle). Esse teste foi projetado para descobrir falhas para que elas possam ser corrigidas antes do lançamento da produção. As equipes de serviço realizam dois tipos de testes de penetração como parte do SDL. O teste de penetração geral de aplicativos de equipe de serviço é realizado no mínimo a cada seis meses. Testes de penetração adicionais para tipos específicos de vulnerabilidades de software, como explorações de desserialização, são realizados quando necessário como parte da revisão de segurança antes do lançamento da produção.

Testes de penetração de terceiros

Para complementar o teste de penetração interno, Microsoft 365 envolve testadores de penetração de terceiros para executar testes de penetração anuais. Os testadores de penetração de terceiros são certificados por meio do Conselho de Testadores de Segurança Registrados (CREST). Testes de penetração independentes usam a estrutura Open Web Application Security Project (OWASP) 10 principais e ferramentas personalizadas para maximizar a cobertura de teste do Microsoft 365 ambiente. As vulnerabilidades detectadas por meio de testes de penetração independentes são rastreadas usando ferramentas de tíquetes e atribuídas aos proprietários da equipe de serviço para correção. Esses tíquetes permanecem abertos até que as vulnerabilidades sejam totalmente corrigidas.

Programa de Recompensas por Bugs da Microsoft

A Programa de Recompensas por Bugs da Microsoft permite que pesquisadores independentes de segurança que encontram vulnerabilidades no Microsoft 365 Services as divulguem à Microsoft para obter uma recompensa. Este programa incentiva as pessoas a divulgar bugs à Microsoft, permitindo a mitigação antes que possam ser exploradas por invasores do mundo real. O Programa de Recompensas por Bugs da Microsoft complementa os testes de penetração ativos dos Microsoft 365 Services.

Saiba mais

- Monitorando e testando limites do locatário

- Programa de Recompensas por Bugs da Microsoft

- Microsoft 365 Anual de Avaliação de Vulnerabilidade de Terceiros