Implementar o Azure Sentinel

Além de avaliar e solucionar problemas com a configuração de segurança do ambiente híbrido, a Contoso também deverá monitorar novos problemas e ameaças, bem como responder a eles de modo adequado. O Azure Sentinel é uma solução SIEM e SOAR projetada para ambientes híbridos.

Observação

As soluções SIEM fornecem armazenamento e análise de logs, eventos e alertas que outros sistemas geram. Além disso, é possível configurar essas soluções para gerar alertas próprios. As soluções SOAR dão suporte à correção de vulnerabilidades e à automação geral dos processos de segurança.

O que é o Sentinel?

O Sentinel atende às necessidades das soluções SIEM e SOAR por meio de:

- Coleta de dados entre usuários, dispositivos, aplicativos e infraestruturas locais baseados em nuvem.

- Uso de IA para identificar atividades suspeitas.

- Detecção de ameaças com menos falsos positivos.

- Respostas a incidentes de modo rápido e automático.

Pré-requisitos do Sentinel

Para habilitar o Sentinel, você precisará de:

Um workspace do Log Analytics.

Dica

O Sentinel não pode usar o mesmo workspace do Log Analytics da Central de Segurança.

Permissões de colaborador ou superiores na assinatura e no grupo de trabalho para o workspace do Sentinel.

Permissões apropriadas em todos os recursos que forem conectados ao Sentinel.

Conexões de dados

O Sentinel poderá se conectar de modo nativo à Central de Segurança, fornecendo cobertura para servidores locais e na nuvem. Além disso, o suporte à conexão de dados do Sentinel inclui:

- Conexões nativas entre serviços. O Sentinel se integra de modo nativo a estes serviços do Azure e não Azure:

- Logs de atividades do Azure

- Logs de auditoria do Microsoft Entra

- Proteção de Identidade do Microsoft Entra

- Microsoft Defender for Identity (ATP do Azure)

- AWS CloudTrail

- Microsoft Cloud App Security

- Servidores DNS

- Microsoft 365

- Defender ATP

- Firewall do aplicativo Web da Microsoft

- Windows Defender Firewall

- Eventos de segurança do Windows

- Conexões de solução externa por meio de APIs. O Sentinel pode se conectar a fontes de dados por meio de APIs para obter as seguintes soluções:

- Barracuda

- Firewall do Barracuda CloudGen

- Citrix Analytics for Security

- F5 BIG-IP

- Forcepoint DLP

- SecRMM da Squadra Technologies

- Symantec ICDx

- Zimperium

- Conexões de solução externa por meio de um agente. O Sentinel pode se conectar por meio de um agente a fontes de dados compatíveis com o protocolo Syslog. O agente do Sentinel pode ser instalado diretamente em dispositivos ou um servidor Linux que recebe eventos de outros dispositivos. O suporte para conexão por meio de um agente inclui os seguintes dispositivos e soluções:

- Firewalls, proxies da Internet e pontos de extremidade

- Soluções de DLP (prevenção contra perda de dados)

- Computadores DNS

- Servidores Linux

- Outros provedores de nuvem

Permissões

O acesso no Sentinel é gerenciado por meio de funções RBAC (controle de acesso baseado em função). Essas funções fornecem a capacidade de gerenciar o que os usuários podem observar e executar dentro do Sentinel:

- Funções globais. As funções internas e globais do Azure - Proprietário, Colaborador e Leitor - concedem acesso a todos os recursos do Azure, incluindo o Sentinel e o Log Analytics.

- Funções específicas do Sentinel. As funções internas e específicas do Sentinel são:

- Leitor do Azure Sentinel. Essa função pode obter dados, incidentes, painéis e informações sobre os recursos do Sentinel.

- Respondente do Azure Sentinel. Essa função tem todos as funcionalidades da função Leitor do Azure Sentinel e pode gerenciar incidentes.

- Colaborador do Azure Sentinel. Além das funcionalidades da função Respondente do Azure Sentinel, essa função pode criar e editar painéis, regras analíticas e outros recursos do Sentinel.

- Outras funções. O Colaborador do Log Analytics e o Leitor do Log Analytics são funções internas e específicas do Log Analytics. Essas funções concedem permissões somente ao workspace do Log Analytics. Caso não tenha as funções Colaborador ou Proprietário global, será preciso obter a função Colaborador do Aplicativo Lógico para criar e executar guias estratégicos em resposta aos alertas.

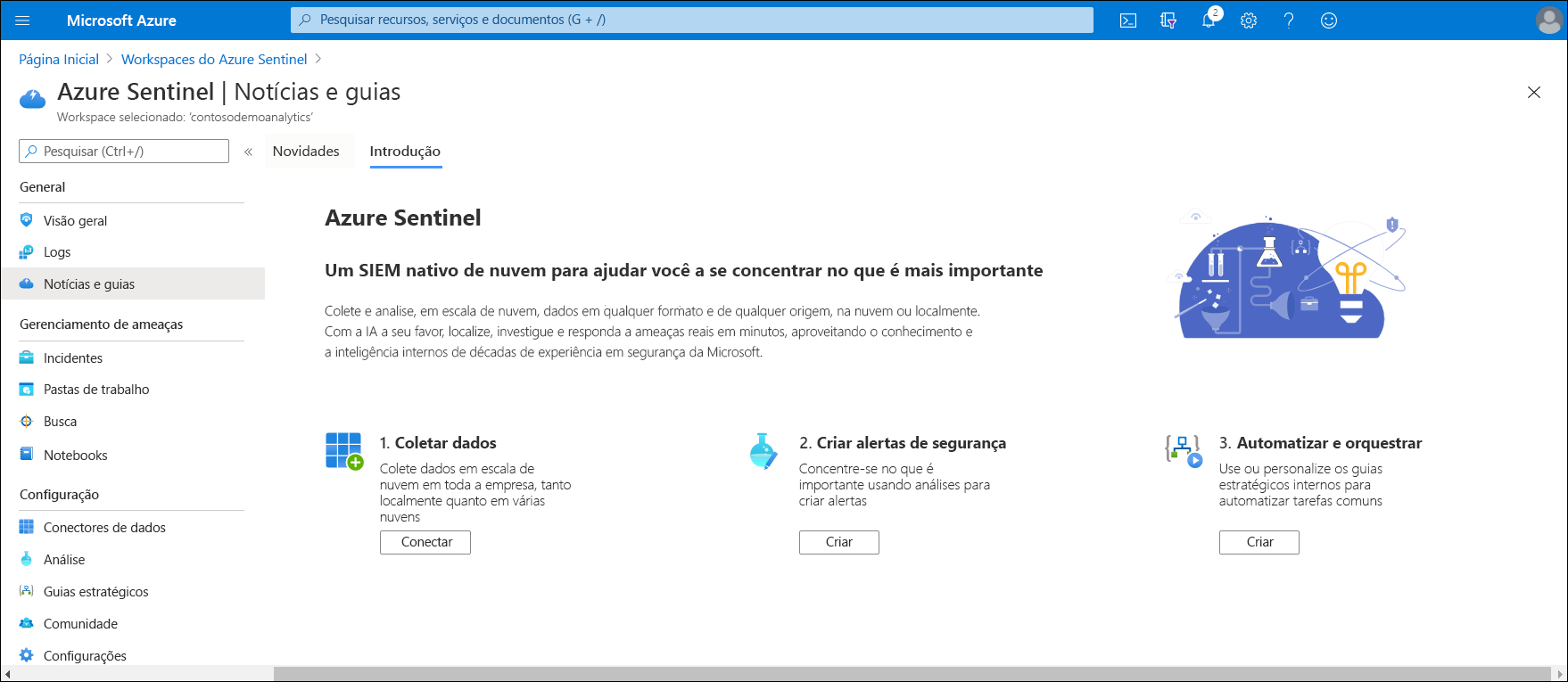

Implementar o Azure Sentinel

Para implementar o Sentinel:

No portal do Azure, pesquise e selecione a opção Azure Sentinel.

Na folha de workspaces do Azure Sentinel, clique em Conectar workspace, depois escolha o workspace apropriado.

Selecione Adicionar o Azure Sentinel. O workspace será modificado para incluir o Sentinel.

Na folha Azure Sentinel, em Notícias e guias, selecione a guia Introdução.

Clique em Conectar para iniciar a coleta de dados.

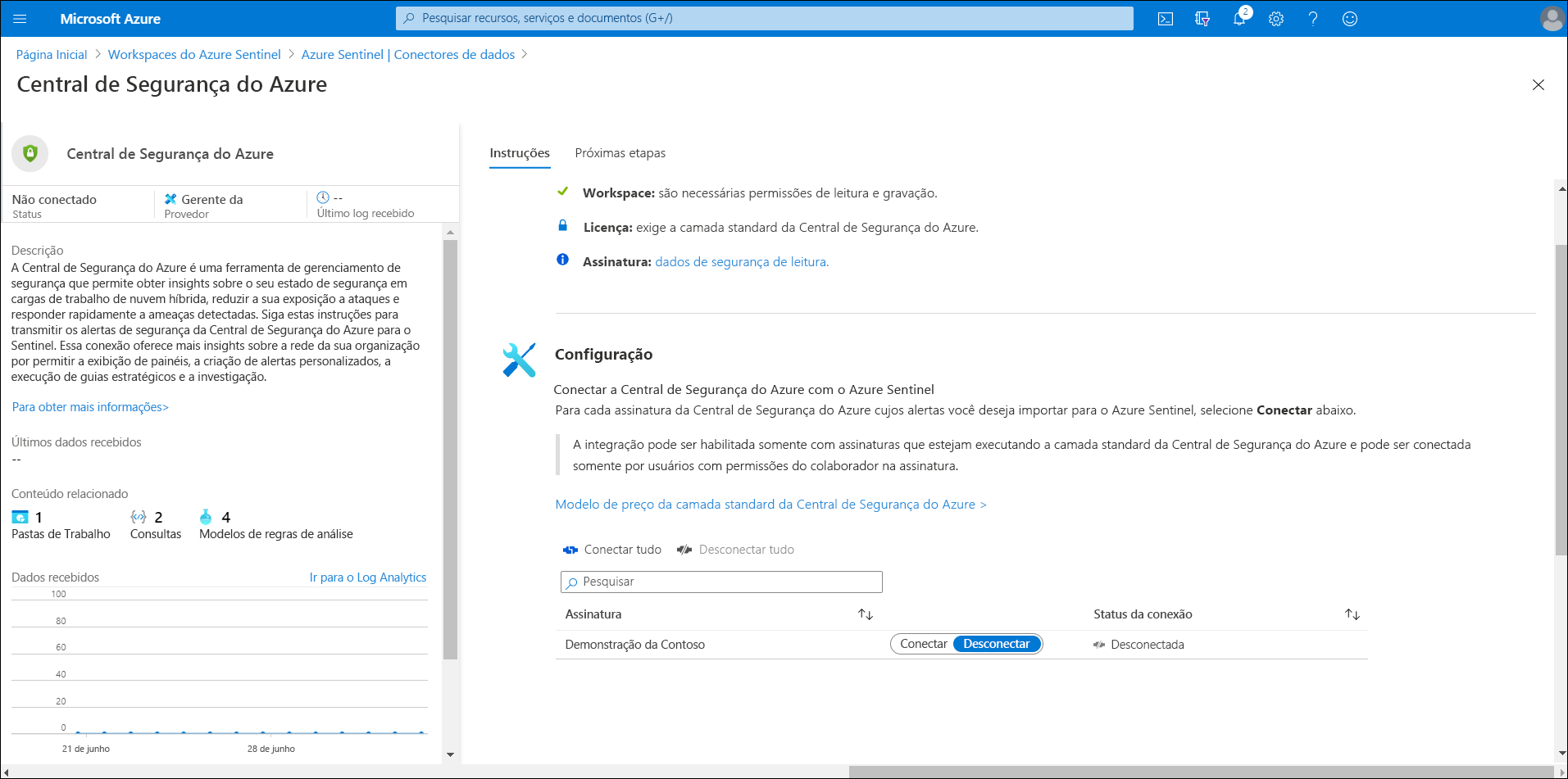

Selecione um conector apropriado. Por exemplo, selecione a opção Central de Segurança do Azure.

Clique em Abrir página do conector.

Examine as informações de pré-requisitos e, quando estiver pronto, clique em Conectar.

O que é o SIEM?

As soluções SIEM armazenam e analisam dados de log fornecidos por fontes externas. Conecte fontes de dados do Azure e de fontes externas em sua organização, incluindo recursos locais. O Azure Sentinel fornecerá um painel padrão que ajudará você a analisar e visualizar esses eventos. O painel exibirá dados sobre o número de eventos recebidos e alertas gerados desses dados, bem como o status de todos os incidentes criados desses alertas.

O Sentinel usa detecções internas e personalizadas para alertar você sobre possíveis ameaças à segurança, como tentativas de acessar a organização da Contoso de fora da infraestrutura ou quando os dados da empresa parecem ter sido enviados a um conhecido endereço IP mal-intencionado. Ele também permite criar incidentes com base nesses alertas.

O Sentinel fornece pastas de trabalho internas e personalizadas para ajudar você a analisar dados de entrada. Pastas de trabalho são relatórios interativos que incluem: consultas de log, textos, métricas e outros dados. As regras de criação de incidentes da Microsoft permitem criar incidentes de alertas que outros serviços geram, como a Central de Segurança do Azure.

Etapas para implementar a funcionalidade SIEM no Sentinel:

- Habilitar o Azure Sentinel.

- Criar uma conexão de dados.

- Criar uma regra personalizada que gere um alerta.

O que é o SOAR?

As soluções SOAR permitem gerenciar ou orquestrar a análise de dados coletados sobre ameaças de segurança, bem como coordenar sua resposta a essas ameaças e criar respostas automatizadas. As funcionalidades SOAR do Azure Sentinel estão muito ligadas à funcionalidade SIEM dele.

Use as seguintes práticas recomendadas para implementar o SOAR no Sentinel:

- Ao criar regras analíticas que geram alertas, também configure a criação de incidentes.

- Use os incidentes para gerenciar o processo de investigação e resposta.

- Agrupar alertas relacionados a um incidente.

Investigar incidentes

É possível examinar quantos incidentes estão abertos, fechados e sendo tratados no Sentinel. É possível até mesmo reabrir incidentes fechados. É possível obter detalhes de um incidente, como quando ele ocorreu e o status dele. Também é possível adicionar anotações a um incidente e alterar o status dele para que o progresso seja mais fácil de entender. Os incidentes podem ser atribuídos a usuários específicos.

Responder a alertas usando guias estratégicos de segurança

O Sentinel permite usar guias estratégicos de segurança para responder a alertas. Os guias estratégicos de segurança são coleções de procedimentos baseados em Aplicativos Lógicos do Azure que são executados em resposta a um alerta. É possível executar esses guias estratégicos de segurança de modo manual em resposta à investigação de um incidente ou configurar um alerta para executar um guia estratégico de modo automático.

Leituras adicionais

É possível saber mais revisando os seguintes documentos:

- Permissões no Azure Sentinel.

- Visão geral – O que são os Aplicativos Lógicos do Azure?

- Guia de início rápido: integração do Azure Sentinel.

- Tutorial: criar regras analíticas personalizadas para detectar ameaças suspeitas.