Tipos de regras de análise

Usando as regras de Análise do Microsoft Sentinel, você pode configurar notificações e alertas com base nos dados provenientes das fontes que estão conectadas ao Microsoft Sentinel. Esses alertas ajudam a garantir que a equipe do SOC da Contoso fique sabendo quando ocorrer uma ameaça e possa reagir de maneira apropriada para impedir que a ameaça atinja os ativos corporativos.

Tipos de regras de análise

Você pode pesquisar possíveis ameaças usando as regras de análise internas que o Microsoft Sentinel Analytics fornece, incluindo os seguintes tipos:

Anomalia

Fusão

Segurança da Microsoft

Análise de comportamento do ML (aprendizado de máquina)

Alertas agendados

Regras de NRT (quase em tempo real)

Inteligência contra ameaças

Anomalia

Os alertas de anomalias são informativos e identificam comportamentos anômalos.

Fusão

O Microsoft Sentinel usa o mecanismo de correlação fusion, com seus algoritmos de aprendizado de máquina escalonáveis, para detectar ataques avançados de vários estágios. O mecanismo correlaciona muitos alertas e eventos de baixa fidelidade em vários produtos em incidentes de alta fidelidade e acionáveis. A fusão é habilitada por padrão. Como a lógica está oculta e, portanto, não personalizável, você só pode criar uma regra com esse modelo.

O mecanismo Fusion também pode correlacionar alertas de regras de análise agendadas com alertas de outros sistemas, produzindo incidentes de alta fidelidade como resultado.

Por padrão, a detecção de fusão está habilitada no Microsoft Sentinel. A Microsoft atualiza constantemente os cenários de detecção de fusão para detecção de ameaças. No momento da elaboração deste artigo, para a detecção de anomalias e fusões, é preciso configurar os seguintes conectores de dados:

Detecções de anomalias imediatas

Alertas de produtos da Microsoft

Proteção do Microsoft Entra ID

Microsoft Defender para Nuvem

Microsoft Defender para IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

Microsoft Defender para ponto de extremidade

Microsoft Defender para Identidade

Microsoft Defender para Office 365

Alertas de regras de análise agendadas, internas e criadas por seus analistas de segurança. As regras de análise precisam conter as informações de mapeamento de entidade e kill-chain (táticas) para serem usadas pelo Fusion

Alguns dos cenários comuns de detecção de ataque que os alertas de fusão identificam incluem:

Exfiltração dos dados. Uma atividade suspeita detectada, como uma regra de encaminhamento suspeito na caixa de correio do Microsoft 365, após uma entrada suspeita na conta do Microsoft Entra pode indicar uma conta de usuário comprometida.

Destruição de dados. Um número anormal de arquivos exclusivos que foram excluídos após uma entrada suspeita na conta do Microsoft Entra pode sinalizar que uma conta de usuário comprometida foi usada para destruir dados.

Negação de serviço. Um número significativo de VMs (máquinas virtuais) do Azure excluídas após uma entrada suspeita na conta do Microsoft Entra pode sinalizar uma conta de usuário comprometida que pode ser usada para destruir os ativos da organização.

Movimento lateral. Um número significativo de ações de representação que ocorrem após uma entrada suspeita na conta do Microsoft Entra pode indicar uma conta de usuário comprometida que foi usada para fins mal-intencionados.

Ransomware. Após uma entrada suspeita em uma conta do Microsoft Entra, o comportamento incomum do usuário usado para criptografar dados pode disparar um alerta de execução de ransomware.

Observação

Para obter mais informações sobre a tecnologia de fusão no Microsoft Sentinel, confira Detecção avançada de ataques de várias etapas no Microsoft Sentinel

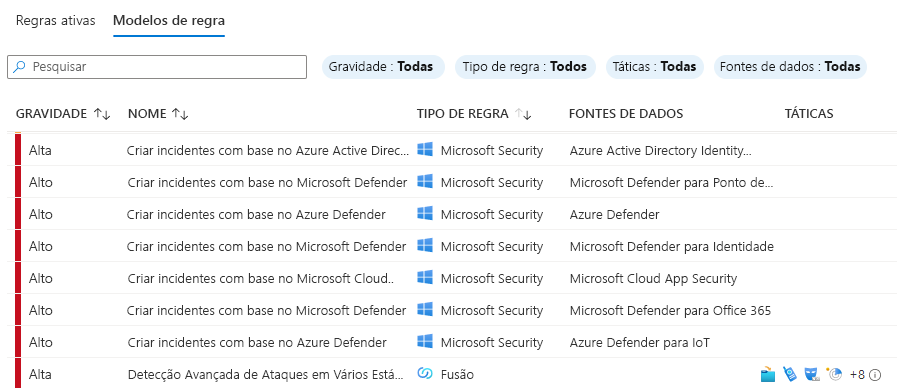

Segurança da Microsoft

Você pode configurar soluções de segurança da Microsoft que estão conectadas ao Microsoft Sentinel para criar automaticamente incidentes de todos os alertas gerados no serviço conectado.

Por exemplo, você pode configurar para que a Contoso seja alertada quando um usuário categorizado como uma ameaça de alto risco tenta entrar e acessar recursos corporativos.

Você pode configurar as seguintes soluções de segurança para transmitir alertas ao Microsoft Sentinel:

Microsoft Defender for Cloud Apps

Microsoft Defender para Servidor

Microsoft Defender para IoT

Microsoft Defender para Identidade

Microsoft Defender para Office 365

Proteção de Identidade do Microsoft Entra

Microsoft Defender para ponto de extremidade

Observação

A Microsoft unifica a terminologia de SIEM (gerenciamento de eventos e informações de segurança) e de XDR (detecção e resposta estendidas) em seus produtos de segurança.

Você pode filtrar esses alertas por gravidade e por texto específico que está contido no nome do alerta.

Análise do comportamento de ML

A Análise do Microsoft Sentinel inclui regras internas de análise de comportamento do machine learning. Não é possível editar essas regras internas nem examinar as configurações de regra. Essas regras usam algoritmos de aprendizado de máquina da Microsoft para detectar atividades suspeitas. Os algoritmos de aprendizado de máquina correlacionam vários incidentes de baixa fidelidade em um incidente de segurança de alta fidelidade. Essa correlação economiza horas que você pode gastar manualmente analisando vários alertas de diferentes produtos e correlacionando-os. Os algoritmos de aprendizado de máquina usados pelas regras de análise também ajudam a reduzir o ruído em relação a alertas, ingerindo e conectando dados importantes rapidamente.

Por exemplo, usando uma regra de análise de comportamento de machine learning, você pode detectar uma entrada anormal do SSH (protocolo Secure Shell) ou uma atividade de entrada anormal do protocolo RDP.

Alertas agendados

As regras de análise de alertas agendadas oferecem o mais alto nível de personalização. Você pode definir sua própria expressão usando a KQL (Linguagem de Consulta da Kusto) para filtrar os eventos de segurança e pode configurar uma agenda para que a regra seja executada.