O que é a Análise do Microsoft Sentinel?

A Análise do Microsoft Sentinel ajuda a detectar, investigar e corrigir ameaças de segurança cibernética. A equipe do SOC da Contoso pode usar a Análise do Microsoft Sentinel para configurar regras e consultas de análise para detectar problemas em seu ambiente.

O que é a Análise do Microsoft Sentinel?

A Análise do Microsoft Sentinel fornece várias funcionalidades para implementar a segurança dos dados e recursos na Contoso.

Você pode analisar os dados históricos coletados de estações de trabalho, servidores, dispositivos de rede, firewalls, prevenção de intrusão, sensores e assim por diante. A Análise do Microsoft Sentinel examina dados de várias fontes para identificar correlações e anomalias.

Usando as regras de análise, você pode disparar alertas com base nas técnicas de ataque que são usadas por atores mal-intencionados conhecidos. Você pode configurar essas regras para ajudar a garantir que o SOC receba alertas sobre possíveis incidentes de segurança em seu ambiente em tempo hábil.

Por que usar regras de análise para operações de segurança?

Embora alguns dos outros produtos que a Contoso implementou possam ajudar você a identificar ameaças, a Análise do Microsoft Sentinel desempenha um papel importante na detecção geral de ameaças de segurança, correlacionando e correspondendo os sinais que afetam a presença de uma ameaça de segurança cibernética. Com a regra de análise apropriada, você pode obter informações sobre a origem de um ataque, quais recursos foram comprometidos, possíveis dados perdidos e a linha do tempo do incidente.

Os casos mais comuns de uso da análise de segurança incluem:

Identificação de contas comprometidas

Análise de comportamento do usuário para detectar padrões potencialmente suspeitos

Análise de tráfego de rede para localizar tendências que indicam possíveis ataques

Detecção de exfiltração dos dados por invasores

Detecção de ameaças internas

Investigação de incidentes

Busca de ameaças

Talvez você não consiga detectar algumas das ameaças usando ferramentas de proteção convencionais, como firewalls ou soluções antimalware. Determinadas ameaças podem não ser detectadas por meses. Combinar dados coletados por várias ferramentas e produtos com o poder da inteligência contra ameaças pode ajudar você a detectar, analisar e atenuar ameaças internas.

Você também pode usar regras de análise para criar alertas personalizados que usam indicadores de ataque. Esses indicadores podem identificar possíveis ataques em andamento em tempo real.

A análise ajudará a equipe do SOC da Contoso a melhorar a eficiência de sua investigação complexa e a detectar ameaças com mais rapidez.

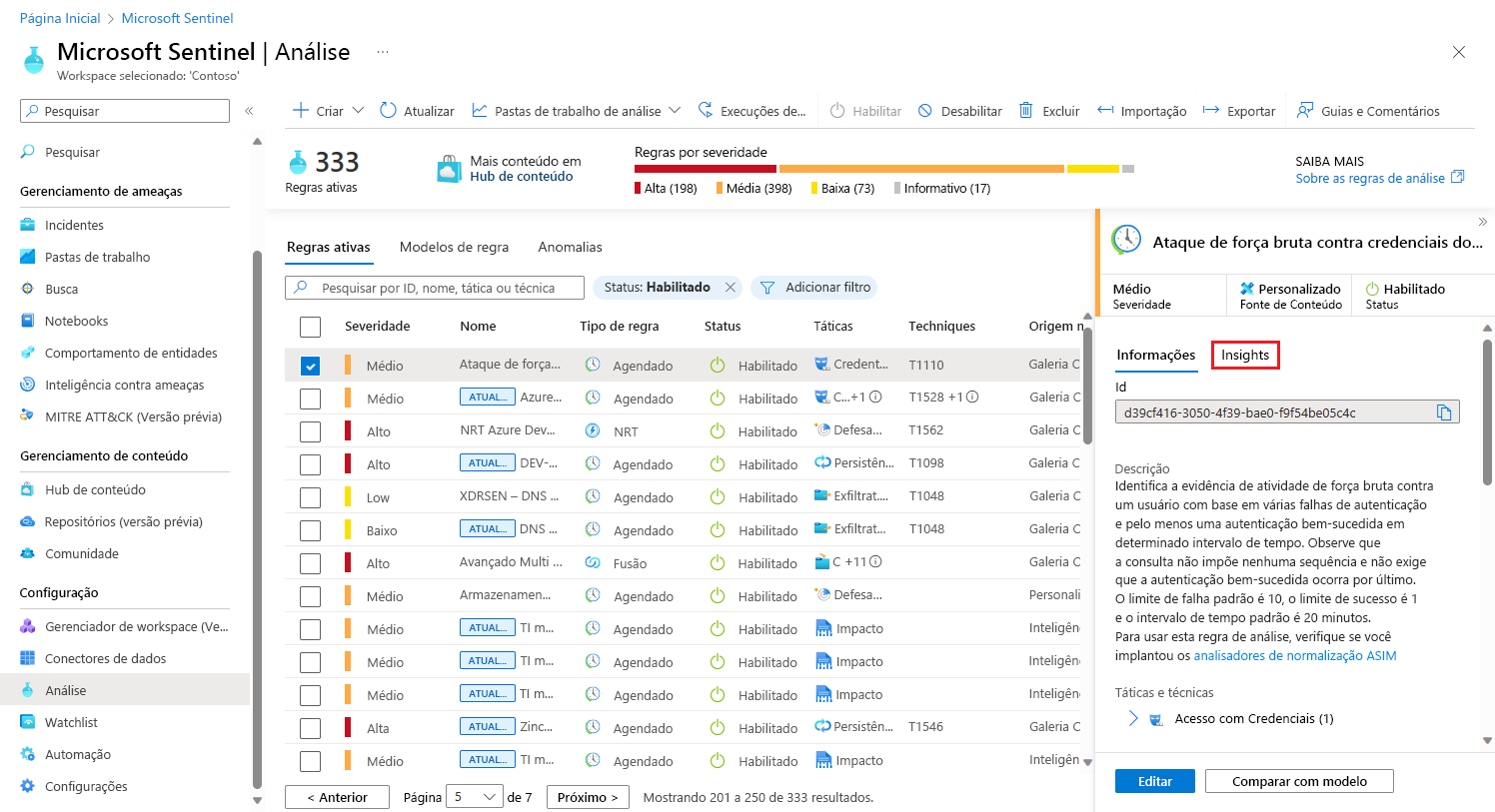

Explorar a página inicial da Análise

É possível criar regras de análise na página inicial da Análise. Acesse a página de Análise no Microsoft Sentinel no painel de navegação.

A página inicial da Análise tem três partes principais:

A barra de cabeçalho contém informações sobre o número de regras que estão em uso no momento.

A lista de regras e modelos contém todos os modelos de regra que a Microsoft pré-carregou no repositório do GitHub do Microsoft Sentinel.

O painel de detalhes contém informações adicionais que explicam cada regra e modelo de análise que você pode usar na detecção.

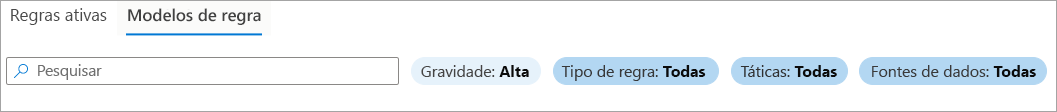

Filtrar os modelos de regra

Atualmente, a Microsoft tem mais de 150 regras de modelo pré-carregadas no repositório do GitHub do Microsoft Sentinel. Para pesquisar esses modelos e acessar a regra apropriada, você precisa aplicar filtros. Por exemplo, talvez você queira examinar apenas as regras de modelo que detectam ameaças com um nível de gravidade elevado ou regras de fontes de dados específicas.

Para usar filtros, na barra de cabeçalho, selecione os filtros que você deseja usar.

A página inicial da Análise fornece os seguintes filtros:

Gravidade. Use para filtrar as regras por níveis de gravidade.

Tipo de regra. Atualmente, há quatro tipos de regras: Agendada, Fusão, Segurança da Microsoft, Análise de Comportamento do Aprendizado de Máquina.

Táticas. Use para filtrar as regras com base em 14 metodologias específicas no modelo ATT&CK.

Fontes de dados. Use para filtrar as regras pelo conector da fonte de dados que gera o alerta.

Observação

O MITRE ATT&CK é uma base de conhecimento globalmente acessível de táticas e técnicas adversárias com base em observações do mundo real. A base de conhecimento da estrutura ATT&CK é usada como base para o desenvolvimento de metodologias e modelos de ameaças específicos no setor privado, no governo e na comunidade de produtos e serviços de segurança cibernética.