Configurar contas de Administração não Globais no Surface Hub

A Atualização de Windows 10 Team 2020 apresenta suporte para configurar contas de administrador não globais com permissões limitadas para gerir apenas a aplicação Definições em dispositivos Surface Hub associados a um domínio Microsoft Entra. Isto permite aos administradores de TI definir o âmbito de permissões de administrador especificamente para o Surface Hub, reduzindo o risco de acesso indesejado em todo o domínio Microsoft Entra.

Importante

A Microsoft recomenda que utilize funções com menos permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não pode utilizar uma função existente.

Windows 10 Team Atualização 2 de 2020 introduz suporte para o CSP LocalUsersAndGroups, agora o método recomendado. Embora o CSP RestrictedGroups permaneça suportado, é preterido.

Observação

Antes de começar, confirme que o Surface Hub está associado a Microsoft Entra e inscrito automaticamente no Intune. Caso contrário, reponha o Surface Hub e conclua a configuração inicial (OOBE) com Microsoft Entra ID. Apenas as contas autenticadas através de Microsoft Entra ID podem utilizar configurações de administrador não globais.

Resumo

O processo de criação de contas de Administração não globais envolve estes passos:

- No Intune, crie um grupo de segurança que contenha os administradores designados do Surface Hub.

- Utilize o PowerShell para obter o SID do grupo Microsoft Entra.

- Crie um ficheiro XML com o SID do grupo Microsoft Entra.

- Crie um Grupo de Segurança que contenha os dispositivos Surface Hub que o grupo de Segurança de administradores não Globais gere.

- Crie um perfil de Configuração personalizado para direcionar o grupo de segurança que contém os seus dispositivos Surface Hub.

Criar grupos de segurança Microsoft Entra

Primeiro, crie um grupo de segurança que contenha as contas de administrador. Em seguida, crie outro grupo de segurança para dispositivos Surface Hub.

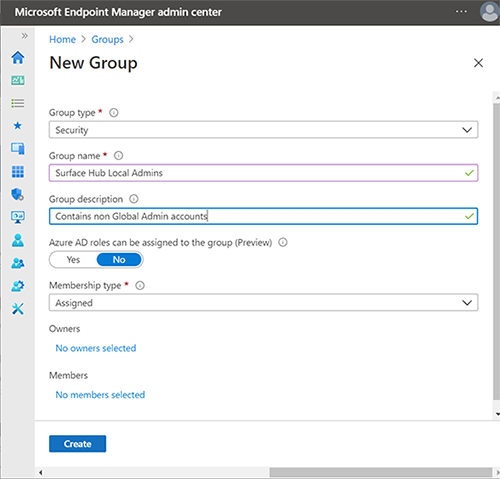

Criar grupo de segurança para contas de Administração

Inicie sessão para Intune através do centro de administração do Microsoft Intune, selecione Grupos>Novo Grupo e, em Tipo de grupo>, selecione Segurança.

Introduza um nome de grupo, como Administradores Locais do Surface Hub, e selecione Criar.

Abra o grupo, selecione Membros e selecione Adicionar membros para adicionar as contas de administrador designadas. Para saber mais sobre como criar grupos no Intune, veja Adicionar grupos para organizar utilizadores e dispositivos.

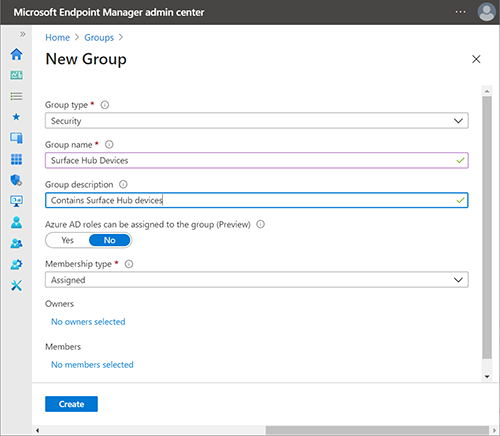

Criar grupo de segurança para dispositivos Surface Hub

Repita o procedimento anterior para criar um grupo de segurança separado para dispositivos Hub, como dispositivos Surface Hub.

Obter Microsoft Entra SID do grupo com o PowerShell

Inicie o PowerShell com privilégios de conta elevados (Executar como Administrador) e certifique-se de que o seu sistema está configurado para executar scripts do PowerShell. Para saber mais, veja Acerca das Políticas de Execução.

Inicie sessão no seu inquilino Microsoft Entra.

Connect-AzureADObservação

Azure AD e os módulos do PowerShell do MSOnline são preteridos a partir de 30 de março de 2024. Para saber mais, leia a atualização de preterição. Após esta data, o suporte para estes módulos está limitado à assistência de migração para o SDK do PowerShell do Microsoft Graph e correções de segurança. Os módulos preteridos continuarão a funcionar até 30 de março de 2025.

Recomendamos que migre para o Microsoft Graph PowerShell para interagir com Microsoft Entra ID (anteriormente Azure AD). Para perguntas de migração comuns, veja as FAQ sobre Migração.

Tenha em atenção que as versões 1.0. x do MSOnline pode sofrer interrupções após 30 de junho de 2024.

Quando tiver sessão iniciada no seu inquilino, execute o seguinte commandlet. Pede-lhe para "Escreva o ID de Objeto do seu grupo de Microsoft Entra".

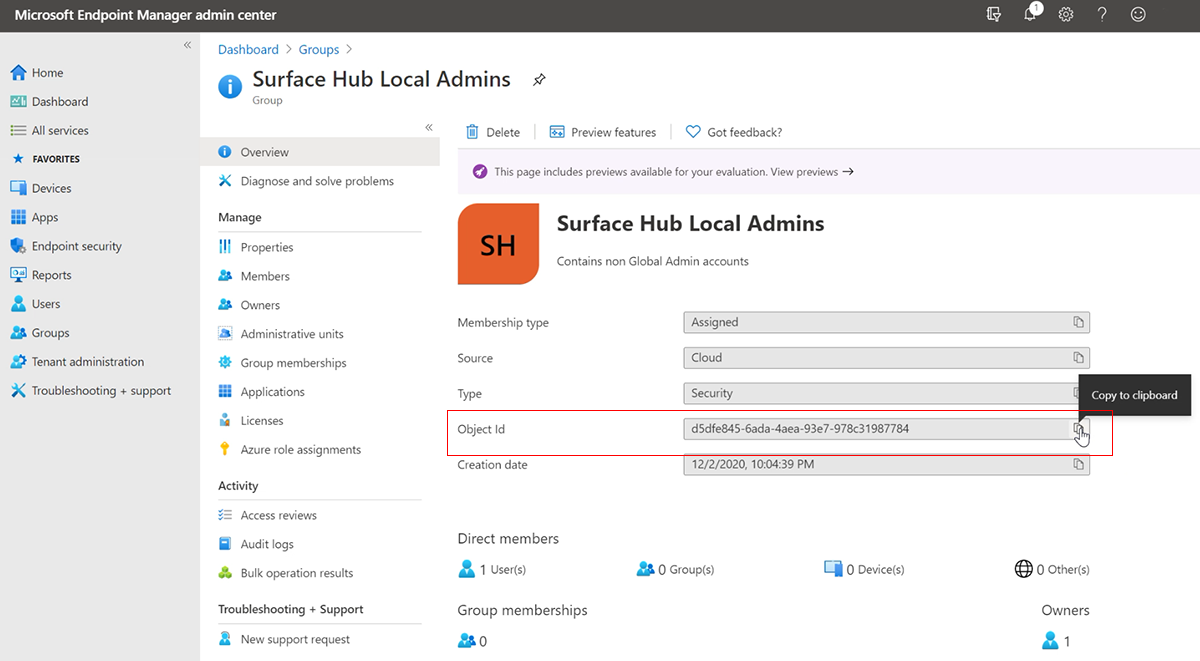

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }Em Intune, selecione o grupo que criou anteriormente e copie o ID do Objeto, conforme mostrado na figura seguinte.

Execute o seguinte commandlet para obter o SID do grupo de segurança:

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $ResultCole o ID do Objeto no commandlet do PowerShell, prima Enter e copie o SID do grupo Microsoft Entra para um editor de texto.

Criar ficheiro XML que contém Microsoft Entra SID do grupo

Copie o seguinte código para um editor de texto:

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>Substitua o SID do marcador de posição (começando por S-1-12-1) pelo SID do grupo Microsoft Entra e, em seguida, guarde o ficheiro como XML; por exemplo, Microsoft Entra ID-local-admin.xml.

Observação

Os utilizadores também podem ser adicionados diretamente através dos respetivos Nomes Principais de Utilizador (UPNs):

<member name="AzureAD\user@contoso.com" />

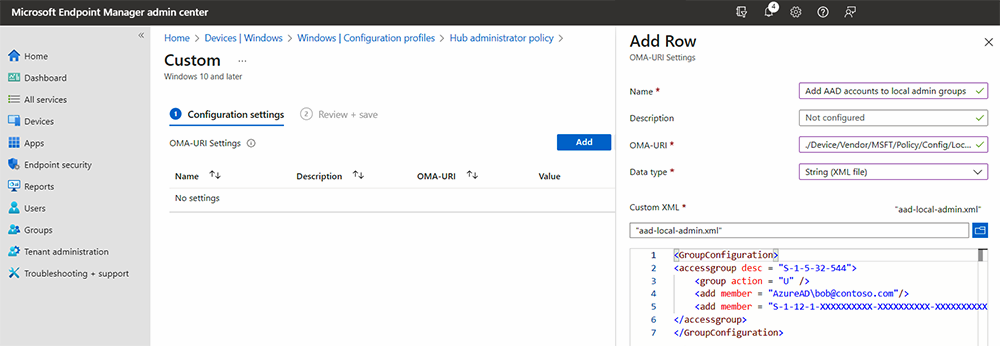

Criar perfil de configuração personalizado

No Microsoft Intune, aceda a Perfis deconfiguraçãode dispositivos>>Criar perfil.

Selecione Windows 10 e posterior como a plataforma. Para operfil, selecioneCriação Personalizada >de Modelos>.

Forneça um nome e uma descrição e, em seguida, selecione Seguinte.

Em Definições> de configuraçãoDefinições OMA-URI, selecione Adicionar.

Adicione um nome e utilize o seguinte OMA-URI:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/ConfigureObservação

A definição de política RestrictedGroups/ConfigureGroupMembership permite adicionar ou substituir membros do grupo local. No entanto, não pode adicionar ou remover membros seletivamente sem substituir todo o grupo. Para Windows 10 Team Atualização 2 de 2020, LocalUsersAndGroups é a definição recomendada. A aplicação de ambas as definições de política ao Surface Hub não é suportada e pode produzir resultados imprevisíveis.

Em Tipo de dados, selecione Cadeia XML e navegue para abrir o ficheiro XML que criou no passo anterior.

Selecione Salvar.

Selecione Selecionar grupos a incluir e escolha o grupo de segurança que criou anteriormente (dispositivos Surface Hub). Selecione Seguinte.

Em Regras de aplicabilidade, adicione uma Regra, se assim o desejar. Caso contrário, selecione Seguinte e, em seguida, selecione Criar.

Para saber mais sobre perfis de configuração personalizados com cadeias OMA-URI, veja Utilizar definições personalizadas para dispositivos Windows 10 no Intune.

Administradores não globais que gerem o Surface Hub

Os membros do grupo de Segurança de Administradores Locais do Surface Hub recentemente configurado podem agora iniciar sessão na aplicação Definições no Surface Hub e gerir as definições.

Importante

Se o CSP LocalUsersAndGroups for aplicado, o acesso à aplicação Definições por administradores globais será removido, a menos que seja explicitamente configurado com a ação "U".