Lista de verificação do RaMP — Validar a confiança explicitamente para todas as solicitações de acesso

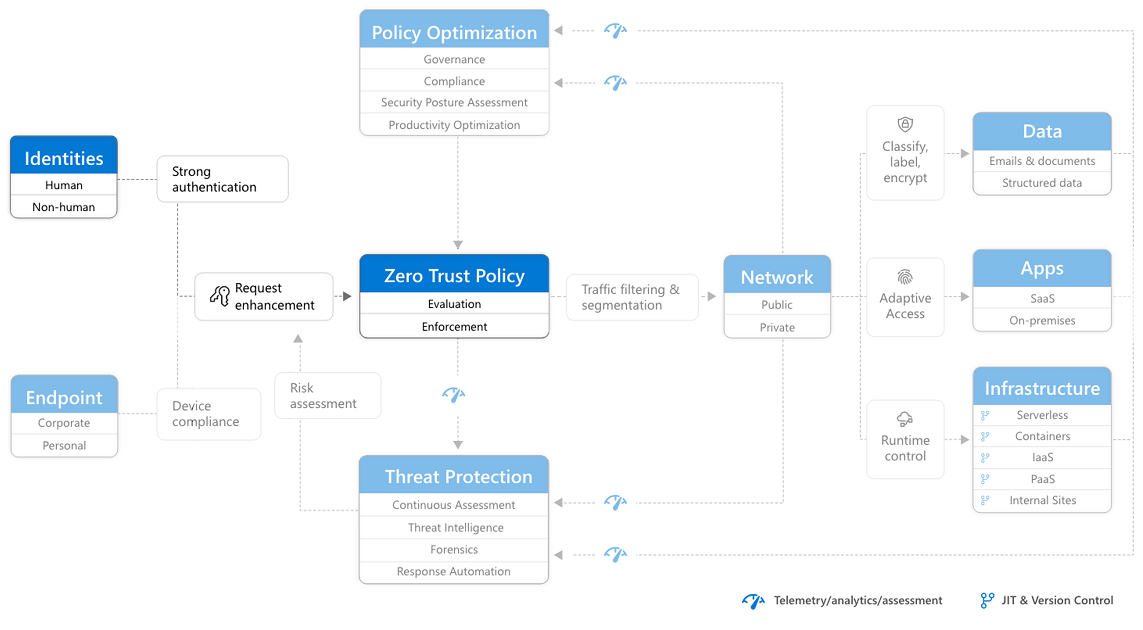

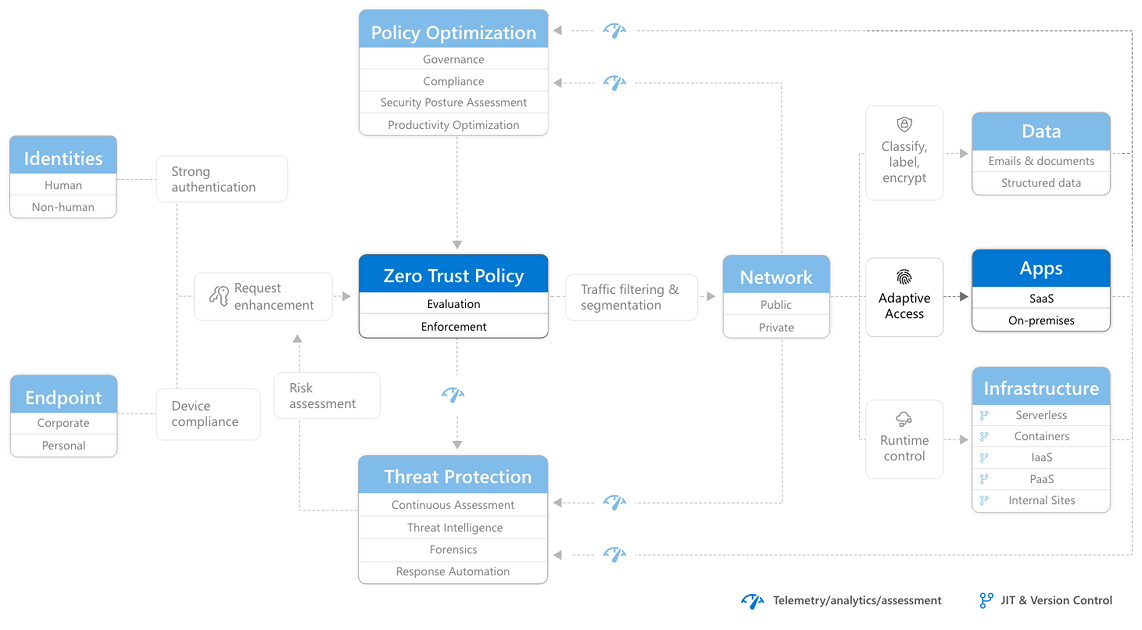

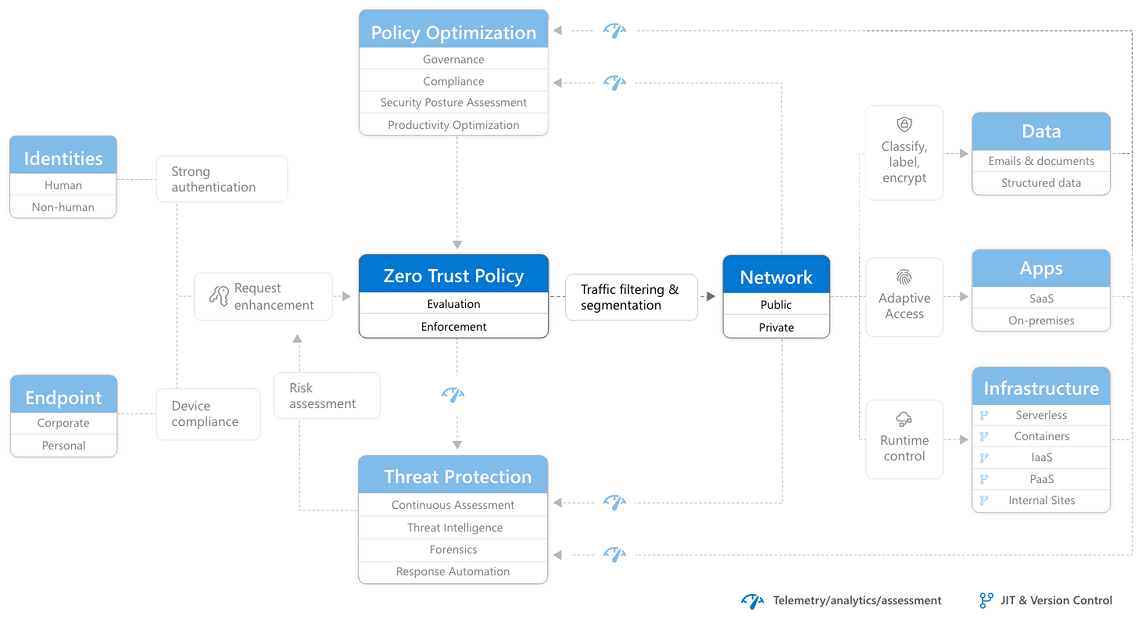

Essa lista de verificação do Plano de Modernização Rápida (RaMP) ajuda a estabelecer um perímetro de segurança para aplicativos em nuvem e dispositivos móveis que utiliza a identidade como plano de controle e valida explicitamente a confiança para contas de usuário e dispositivos antes de permitir o acesso, tanto para redes públicas quanto privadas.

Para ser produtivo, seus funcionários (usuários) devem ser capazes de utilizar:

- Suas credenciais de conta para verificar a identidade.

- Seu ponto de extremidade (dispositivo), como um PC, tablet ou telefone.

- Os aplicativos que você lhes forneceu para fazer seus trabalhos.

- Uma rede pela qual o tráfego flui entre dispositivos e aplicativos, sejam eles locais ou na nuvem.

Cada um desses elementos são alvos de atacantes e devem ser protegidos com o princípio central "nunca confie, sempre verifique" do Confiança Zero.

Essa lista de verificação inclui o uso de Confiança Zero para validar explicitamente a confiança para todas as solicitações de acesso para:

Depois de concluir esse trabalho, você terá construído essa parte da arquitetura Confiança Zero.

Identidades

Verifique e proteja cada identidade com autenticação forte em toda a sua propriedade digital com o Microsoft, uma solução completa de gerenciamento de identidade e acesso com segurança integrada que conecta centenas de milhões de pessoas aos aplicativos, dispositivos e dados delas todos os meses.

Responsabilidades dos membros do programa e do projeto

Essa tabela descreve a proteção geral de suas contas de usuário em termos de uma hierarquia de gerenciamento de projetos de gerenciamento de programas de patrocínio para determinar e gerar resultados.

| Cliente Potencial | Proprietário | Responsabilidade |

|---|---|---|

| CISO, CIO ou diretor de segurança de identidade | Patrocínio executivo | |

| Líder de programa da Identity Security ou Identity Architect | Impulsionar resultados e colaboração entre equipes | |

| Arquiteto de segurança | Orientação sobre a configuração e os padrões | |

| Segurança de identidade ou um arquiteto de identidade | Implementar alterações de configuração | |

| Administrador de identidades | Atualizar documentos de política e padrões | |

| Governança de segurança ou administração de identidade | Monitorar para garantir a conformidade | |

| Equipe de Formação do Usuário | Garantir que as diretrizes para os usuários reflitam as atualizações de política |

Objetivos de implantação

Atenda a esses objetivos de implantação para proteger suas identidades privilegiadas com o Confiança Zero.

| Concluído | Objetivo de implantação | Proprietário | Documentação |

|---|---|---|---|

| 1. Implante o acesso privilegiado seguro para proteger contas de usuário administrativo. | Implementador de TI | Protegendo o acesso privilegiado para implantações de nuvem e híbridos no Microsoft Entra ID | |

| 2. Implante o Microsoft Entra Privileged Identity Management (PIM) para um processo de aprovação just-in-time com limite de tempo para o uso de contas de usuário privilegiadas. | Implementador de TI | Planejar uma implantação do Privileged Identity Management |

Cumpra esses objetivos de implantação para proteger suas identidades de usuário com o Confiança Zero.

| Concluído | Objetivo de implantação | Proprietário | Documentação |

|---|---|---|---|

| 1. Habilite a redefinição de senha de autoatendimento (SSPR), que oferece recursos de redefinição de credenciais | Implementador de TI | Planejar a implantação da redefinição de senha self-service do Microsoft Entra | |

| 2. Habilite a autenticação multifator (MFA) e selecione os métodos apropriados para MFA | Implementador de TI | Planejar uma implantação da autenticação multifator do Microsoft Entra | |

| 3. Habilite o registro de usuário combinado para seu diretório para permitir que os usuários se registrem para SSPR e MFA em uma etapa | Implementador de TI | Habilitar o registro combinado de informações de segurança no Microsoft Entra ID | |

| 4. Configure uma política de Acesso Condicional para exigir o registro de MFA. | Implementador de TI | Como configurar a política de registro de autenticação multifator do Microsoft Entra | |

| 5. Habilite políticas baseadas em risco de usuário e entrada para proteger o acesso do usuário aos recursos. | Implementador de TI | Como configurar e habilitar as políticas de risco | |

| 6. Detecte e bloqueie senhas fracas conhecidas e suas variantes e bloqueie termos fracos adicionais específicos da sua organização. | Implementador de TI | Eliminar senhas ruins usando a Proteção de Senha do Microsoft Entra | |

| 7. Implante o Microsoft Defender for Identity e revise e atenue quaisquer alertas abertos (em paralelo com suas operações de segurança). | Equipe de Operações de segurança | Microsoft Defender para Identidade | |

| 8. Implante credenciais sem senha. | Implementador de TI | Planejar uma implantação de autenticação sem senha no Microsoft Entra ID |

Agora você criou a seção Identidades da arquitetura de Confiança Zero.

Pontos de extremidade

Garanta a conformidade e o status de integridade antes de conceder acesso aos seus pontos de extremidade (dispositivos) e obtenha visibilidade sobre como eles estão acessando a rede.

Responsabilidades dos membros do programa e do projeto

Essa tabela descreve a proteção geral dos seus pontos de extremidade contra ransomware em termos da hierarquia de gerenciamento de patrocínio/programa/projeto a fim de determinar e impulsionar os resultados.

| Cliente Potencial | Proprietário | Responsabilidade |

|---|---|---|

| CISO, CIO ou diretor de segurança de identidade | Patrocínio executivo | |

| Líder de programa da Identity Security ou de um Identity Architect | Impulsionar resultados e colaboração entre equipes | |

| Arquiteto de segurança | Orientação sobre a configuração e os padrões | |

| Segurança de identidade ou um arquiteto de segurança de infraestrutura | Implementar alterações de configuração | |

| Administrador de gerenciamento de dispositivos móveis (MDM) | Atualizar documentos de política e padrões | |

| Governança de segurança ou administração de MDM | Monitorar para garantir a conformidade | |

| Equipe de Formação do Usuário | Garantir que as diretrizes para os usuários reflitam as atualizações de política |

Objetivos de implantação

Cumpra esses objetivos de implantação para proteger seus endpoints (dispositivos) com o Confiança Zero.

| Concluído | Objetivo de implantação | Proprietário | Documentação |

|---|---|---|---|

| 1. Registre dispositivos no Microsoft Entra ID. | MDM Admin | Identidades do dispositivo | |

| 2. Registre dispositivos e crie perfis de configuração. | MDM Admin | Visão geral do gerenciamento de dispositivos | |

| 3. Conecte o Defender for Endpoint ao Intune (em paralelo com suas operações de segurança). | Administrador de segurança de identidade | Configurar o Microsoft Defender para Ponto de Extremidade no Intune | |

| 4. Monitore a conformidade do dispositivo e o risco para acesso condicional. | Administrador de segurança de identidade | Usar políticas de conformidade para definir regras para dispositivos gerenciados com o Intune | |

| 5. Implemente uma solução de proteção de informações do Microsoft Purview e integre-a às políticas de acesso condicional. | Administrador de segurança de identidade | Usar rótulos de sensibilidade para proteger o conteúdo |

Agora você criou a seção Endpoints da arquitetura de Confiança Zero.

Aplicativos

Como os aplicativos são usados por usuários mal-intencionados para se infiltrar na sua organização, você precisa garantir que seus aplicativos estejam usando serviços, como o Microsoft Entra ID e o Intune, que forneçam proteção Confiança Zero ou sejam protegidos contra ataques.

Responsabilidades dos membros do programa e do projeto

Essa tabela descreve uma estratégia de acesso com privilégios contra ransomware em termos da hierarquia de gerenciamento de patrocínio/programa/projeto a fim de determinar e impulsionar os resultados.

| Cliente Potencial | Proprietário | Responsabilidade |

|---|---|---|

| CISO, CIO ou Diretor de Segurança de Aplicativos | Patrocínio executivo | |

| Líder de programa do Gerenciamento de Aplicativos | Impulsionar resultados e colaboração entre equipes | |

| Arquiteto de identidade | Aconselhar sobre a configuração do Microsoft Entra para aplicativos Atualizar padrões de autenticação para aplicativos locais |

|

| Arquiteto Desenvolvedor | Aconselhar sobre configuração e padrões para aplicativos locais e na nuvem internos | |

| Arquiteto de Redes | Implementar alterações na configuração da VPN | |

| Arquiteto de Redes Cloud | Implantar Proxy de aplicativo do Microsoft Entra | |

| Governança de segurança | Monitorar para garantir a conformidade |

Objetivos de implantação

Cumpra esses objetivos de implantação para garantir a proteção Confiança Zero para seus aplicativos de nuvem da Microsoft, aplicativos SaaS de terceiros, aplicativos PaaS personalizados e aplicativos locais.

| Concluído | Tipo de uso do aplicativo ou aplicativo | Objetivos de implantação | Proprietário | Documentação |

|---|---|---|---|---|

| Aplicativos SaaS de terceiros e aplicativos PaaS personalizados registrados com o Microsoft Entra ID | O registro do aplicativo Microsoft Entra utiliza políticas de autenticação, certificação e consentimento de aplicativo do Microsoft Entra. Utilize as políticas de Acesso Condicional do Microsoft Entra e as políticas de MAM e APP (Application Protection Policies) do Intune para permitir o uso do aplicativo. |

Arquiteto de identidade | Gerenciamento de aplicativos no Microsoft Entra ID | |

| Aplicativos de nuvem habilitados para OAuth e registrados no Microsoft Entra ID, Google e Salesforce | Use a governança de aplicativos no Microsoft Defender para Aplicativos de Nuvem para visibilidade do comportamento dos aplicativos, governança com aplicação de políticas e detecção e remediação de ataques baseados em aplicativos. | Engenheiro de segurança da informação | Visão geral | |

| Aplicativos SaaS de terceiros e aplicativos PaaS personalizados que NÃO estão registrados no Microsoft Entra ID | Registre-os com o Microsoft Entra ID para autenticação, certificação e políticas de consentimento de aplicativos. Utilize as políticas de Acesso Condicional do Microsoft Entra e as políticas de MAM e APP do Intune. |

Arquiteto de Aplicativos | Integrar todos os aplicativos com o Microsoft Entra ID | |

| Usuários locais que acessam aplicativos locais, que incluem aplicativos executados em servidores locais e baseados em IaaS | Certifique-se de que seus aplicativos ofereçam suporte a protocolos de autenticação modernos, como OAuth/OIDC e SAML. Entre em contato com o fornecedor do aplicativo para obter atualizações para proteger a entrada do usuário. | Arquiteto de identidade | Consulte a documentação do fornecedor | |

| Usuários remotos acessando aplicativos locais por meio de uma conexão VPN | Configure seu dispositivo VPN para que ele utilize o Microsoft Entra ID como seu provedor de identidade | Arquiteto de Redes | Consulte a documentação do fornecedor | |

| Usuários remotos acessando aplicativos Web no local por meio de uma conexão de VPN | Publique aplicativos por meio do proxy de aplicativo do Microsoft Entra. Os usuários remotos só precisam acessar o aplicativo publicado individual, que é roteado para o servidor Web local por meio de um conector de proxy de aplicativo. As conexões aproveitam a autenticação forte do Microsoft Entra e limitam os usuários e seus dispositivos a acessar um único aplicativo de cada vez. Por outro lado, o escopo de uma VPN de acesso remoto típica são todos os locais, protocolos e portas de toda a rede local. |

Arquiteto de Redes Cloud | Acesso remoto a aplicativos locais por meio do proxy de aplicativo do Microsoft Entra |

Depois de concluir esses objetivos de implantação, você terá criado a seção Aplicativos da arquitetura Confiança Zero.

Rede

O modelo de Confiança Zero pressupõe uma violação e verifica cada solicitação como se ela tivesse sido originada de uma rede não controlada. Embora essa seja uma prática comum para redes públicas, ela também se aplica às redes internas da sua organização que normalmente são protegidas por firewall da Internet pública.

Para aderir ao Confiança Zero, sua organização deve abordar vulnerabilidades de segurança em redes públicas e privadas, sejam locais ou na nuvem, e garantir que você verifique explicitamente, utilize o acesso mínimo de privilégios e assuma violação. Dispositivos, usuários e aplicativos não são inerentemente confiáveis porque estão em suas redes privadas.

Responsabilidades dos membros do programa e do projeto

Essa tabela descreve uma implementação da Confiança Zero para redes públicas e privadas em termos de uma hierarquia de gerenciamento de projeto/gerenciamento de programa/patrocínio para determinar e impulsionar os resultados.

| Cliente Potencial | Proprietário | Responsabilidade |

|---|---|---|

| CISO, CIO ou Diretor de Segurança de Rede | Patrocínio executivo | |

| Líder do programa da Networking Leadership | Impulsionar resultados e colaboração entre equipes | |

| Arquiteto de segurança | Aconselhar sobre criptografia e configuração e padrões de política de acesso | |

| Arquiteto de Redes | Aconselhar sobre filtragem de tráfego e alterações na arquitetura de rede | |

| Engenheiros de rede | Alterações na configuração de segmentação de design | |

| Implementadores de rede | Alterar a configuração do equipamento de rede e atualizar documentos de configuração | |

| Governança de Redes | Monitorar para garantir a conformidade |

Objetivos de implantação

Atenda a esses objetivos de implantação para garantir a proteção Confiança Zero para suas redes públicas e privadas, tanto para o tráfego local quanto para o tráfego baseado em nuvem. Esses objetivos podem ser concluídos em paralelo.

| Concluído | Objetivo de implantação | Proprietário | Documentação |

|---|---|---|---|

| Exigir criptografia para todas as conexões de tráfego, inclusive entre componentes IaaS e entre usuários e aplicativos locais. | Arquiteto de segurança | Componentes de IaaS do Azure IPsec para dispositivos Windows no local |

|

| Limite o acesso a dados e aplicativos críticos por política (identidade do usuário ou dispositivo) ou filtragem de tráfego. | Arquiteto de Segurança ou Arquiteto de Redes | Políticas de acesso para o Controle de Aplicativo de Acesso Condicional do Defender for Cloud Apps Firewall do Windows para dispositivos Windows |

|

| Implante a segmentação de rede local com controles de tráfego de entrada e saída com microperímetros e microssegmentação. | Arquiteto de Redes ou Engenheiro de Redes | Consulte a documentação da rede local e dos dispositivos de borda. | |

| Utilize a detecção de ameaças em tempo real para tráfego local. | Analistas SecOps | Proteção contra ameaças do Windows Microsoft Defender para ponto de extremidade |

|

| Implemente a segmentação de rede em nuvem com controles de tráfego de entrada e saída com microperímetros e microssegmentação. | Arquiteto de Redes ou Engenheiro de Redes | Recomendações para rede e conectividade | |

| Utilize a detecção de ameaças em tempo real para o tráfego na nuvem. | Arquiteto de Redes ou Engenheiro de Redes | Filtragem baseada em inteligência contra ameaças do Firewall do Azure Sistema de prevenção e detecção de intrusões de rede (IDPS) do Firewall do Azure Premium |

Depois de concluir esses objetivos de implantação, você terá criado a seção Rede da arquitetura Confiança Zero.

Próxima etapa

Continue a iniciativa de acesso e produtividade do usuário com dados, conformidade e governança.