Identificar e proteger dados de negócios confidenciais

Como parte das diretrizes de adoção da Confiança Zero, este artigo descreve o cenário de negócios para proteger seus ativos de dados mais críticos. Este cenário se concentra em como identificar e proteger dados de negócios confidenciais.

A transformação digital tem levado as organizações a lidar com volumes crescentes de dados. Porém, colaboradores externos como parceiros, fornecedores e clientes, acessam grande parte desses dados compartilhados fora da rede corporativa. Essa mudança criou um panorama de dados complexo, especialmente quando você considera a proliferação de forças de trabalho híbridas e migrações para a nuvem, ameaças cibernéticas crescentes, segurança em evolução e requisitos regulatórios em mudança sobre como os dados são governados e protegidos.

Com modelos de trabalho híbridos, ativos e dados corporativos estão em movimento. Sua organização precisa controlar onde os dados são armazenados e transferidos em dispositivos, dentro de aplicativos e com parceiros. Porém, para a segurança moderna, você não pode mais confiar nos controles tradicionais de proteção de rede.

| Proteção de dados tradicional com controles de rede | Proteção de dados moderna com Confiança Zero |

|---|---|

| Em redes tradicionais, o controle de perímetro de rede controla o acesso a dados críticos, não a confidencialidade dos dados. Normalmente, você aplica rótulos a dados confidenciais manualmente, o que pode resultar em classificação inconsistente de dados. | Um modelo de Confiança Zero aplica autenticação forte a solicitações de acesso a dados, usando políticas para verificar todas as identidades e garantindo que as identidades tenham acesso a aplicativos e dados. Um modelo de Confiança Zero envolve a identificação de dados confidenciais e a aplicação de classificação e proteção, incluindo prevenção contra perda de dados (DLP). A Confiança Zero inclui defesas que protegem seus dados mesmo depois que eles saem do seu ambiente controlado. Ela também inclui proteção adaptável para reduzir o risco interno. Além dessas proteções, a Confiança Zero inclui monitoramento contínuo e proteção contra ameaças para prevenir e limitar o escopo de uma violação de dados. |

O diagrama a seguir ilustra a mudança da proteção tradicional com controles de rede à esquerda (de locais conhecidos limitados) para a proteção moderna com confiança zero à direita (para locais desconhecidos) na qual a proteção é aplicada independentemente da localização dos usuários e dos dispositivos.

As diretrizes deste artigo explicam como começar e progredir sua estratégia para identificar e proteger dados confidenciais. Se a organização estiver sujeita a regulamentações que protegem dados, use o artigo Atender aos requisitos normativos e de conformidade desta série para saber como aplicar o que você aprendeu neste artigo para proteger dados regulamentados.

Quais são as ideias dos líderes empresariais em torno de como proteger dados confidenciais

Antes de começar qualquer trabalho técnico, é importante entender as diferentes motivações para investir em proteger dados de negócios, pois isso ajuda a informar a estratégia, os objetivos e as medidas para o sucesso.

A tabela a seguir apresenta os motivos pelos quais os líderes de negócios em uma organização devem investir na proteção de dados baseada em Confiança Zero.

| Função | Por que é importante proteger dados confidenciais |

|---|---|

| Diretor geral (CEO) | A propriedade intelectual é a base dos modelos de negócios de muitas organizações. Evitar que vazamento e, ao mesmo tempo, permitir a colaboração perfeita com as partes autorizadas é essencial para o negócio. Em organizações que lidam com informação de identificação do usuário (PII) de clientes, o risco de vazamento pode resultar não apenas em penalidades financeiras, mas também prejudicar a reputação da empresa. Por fim, o vazamento de conversas comerciais confidenciais (como fusões e aquisições, reestruturação de negócios, estratégia e questões legais) pode prejudicar gravemente uma organização. |

| Diretor de marketing (CMO) | O planejamento de produtos, mensagens, identidade visual e os próximos anúncios de produtos devem ser lançados no momento certo e da maneira certa para maximizar o impacto. Vazamentos inoportunos podem reduzir os retornos do investimento e levar os concorrentes para planos futuros. |

| Diretor de informações (CIO) | Enquanto as abordagens tradicionais para proteger as informações dependiam da limitação do acesso a elas, proteger dados confidenciais adequadamente usando tecnologias modernas permite uma colaboração mais flexível com partes externas, conforme necessário, sem aumentar o risco. Seus departamentos de TI podem cumprir seu mandato para garantir a produtividade e, ao mesmo tempo, minimizar os riscos. |

| Diretor de segurança da informação (CISO) | Como o papel principal dessa função, proteger dados de negócios confidenciais faz parte da segurança da informação. Esse resultado afeta diretamente a estratégia de segurança cibernética mais ampla da organização. A tecnologia e as ferramentas de segurança avançadas permitem monitorar dados e evitar vazamentos e perdas. |

| Diretor de tecnologia (CTO) | A propriedade intelectual pode diferenciar um negócio bem-sucedido de um malsucedido. Proteger esses dados contra compartilhamento excessivo, acesso não autorizado e roubo é fundamental para garantir o crescimento futuro da organização. |

| Diretor de operações (COO) | Dados de operações, procedimentos e planos de produção são uma vantagem estratégica fundamental para uma organização. Esses planos também podem revelar vulnerabilidades estratégicas que podem ser exploradas pelos concorrentes. Proteger esses dados contra roubo, compartilhamento excessivo e uso indevido é fundamental para o sucesso contínuo dos negócios. |

| Diretor financeiro (CFO) | As empresas de capital aberto têm o dever de proteger dados financeiros específicos antes que eles se tornem públicos. Outros dados financeiros podem revelar planos e pontos fortes ou fracos estratégicos. Todos esses dados devem ser protegidos para garantir a conformidade com as regulamentações e manter vantagens estratégicas. |

| Diretor de conformidade (CCO) | Regulamentos em todo o mundo exigem a proteção de PII de clientes ou funcionários e outros dados confidenciais. O CCO é responsável por garantir que a organização cumpra esses regulamentos. Uma estratégia abrangente de proteção de informações é fundamental para atingir esse objetivo. |

| Diretor de privacidade (CPO) | Um CPO normalmente é responsável por garantir a proteção de dados pessoais. Em organizações que lidam com grandes quantidades de dados pessoais de clientes e organizações que operam em regiões com regulamentos de privacidade rigorosos, a falha em proteger dados confidenciais pode resultar em multas pesadas. Essas organizações também correm o risco de perder a confiança do cliente como consequência. Os CPOs também devem evitar que os dados pessoais sejam usados indevidamente de maneiras que violem os acordos ou leis do cliente, o que pode incluir o compartilhamento indevido dos dados dentro da organização e com parceiros. |

O ciclo de adoção para proteger dados críticos de negócios

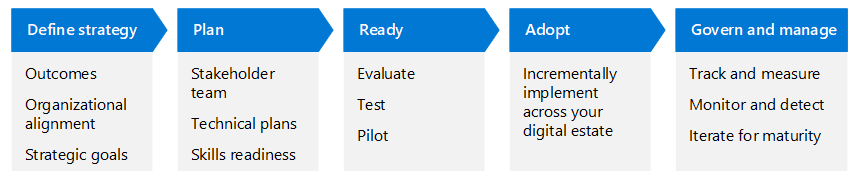

Este artigo apresenta esse cenário de negócios usando as mesmas fases do ciclo de vida da Cloud Adoption Framework para Azure, ou seja, definir estratégia, planejar, preparar, adotar e governar e gerenciar, mas adaptadas para Confiança Zero.

A tabela a seguir é uma versão acessível da ilustração.

| Definir a estratégia | Plano | Ready | Adotar | Governar e gerenciar |

|---|---|---|---|---|

| Resultados Alinhamento da organização Metas estratégicas |

Equipe de stakeholders Planos técnicos Prontidão das habilidades |

Avaliar Teste Piloto |

Implementar incrementalmente em toda a sua infraestrutura digital | Acompanhar e medir Monitorar e detectar Iterar para obter maturidade |

Leia mais sobre o ciclo de adoção de confiança zero na visão geral da estrutura de adoção de confiança zero.

Definir fase de estratégia

A fase Definir estratégia é fundamental para definir e formalizar nossos esforços; ela formaliza o "por quê?" desse cenário. Nesta fase, entendemos o cenário por meio de perspectivas de negócios, TI, operacionais e estratégicas. Você define os resultados com os quais mede o sucesso no cenário, entendendo que a segurança é uma jornada incremental e iterativa.

Este artigo sugere motivações e resultados que são relevantes para muitas organizações. Use essas sugestões para aprimorar a estratégia para sua organização com base em suas necessidades exclusivas.

Motivações para a proteção de dados

As motivações para identificar e proteger dados de negócios confidenciais são simples, mas diferentes partes da sua organização têm incentivos diferentes para fazer esse trabalho. A tabela a seguir resume algumas dessas motivações.

| Área | Motivações |

|---|---|

| Necessidades comerciais | Para proteger dados de negócios confidenciais, especialmente quando compartilhados com parceiros. |

| Necessidades de TI | Um esquema de classificação de dados padronizado que pode ser aplicado de maneira consistente em todo o estado digital. |

| Necessidades operacionais | Implemente a proteção de dados de maneira consistente e padrão, usando a automação sempre que possível. |

| Necessidades estratégicas | Reduza os danos que um insider pode causar (intencionalmente ou não) ou alguém mal-intencionado que obtém acesso ao meio ambiente. |

Observe que cumprir aos requisitos normativos pode ser a principal motivação para algumas organizações. Se isso for verdade para você, vá em frente e adicione isso à estratégia da sua organização e use esse cenário de negócios junto com o artigo Atender aos requisitos normativos e de conformidade desta série.

Resultados finais da proteção de dados

Aplicar a meta geral da Confiança Zero de "nunca confiar, sempre verificar" aos seus dados adiciona uma camada significativa de proteção ao seu ambiente. É importante ser claro sobre os resultados que você espera alcançar para encontrar o equilíbrio certo de proteção e usabilidade para todas as equipes envolvidas, incluindo seus usuários. A tabela a seguir apresenta objetivos e resultados finais sugeridos.

| Objetivo | Resultado |

|---|---|

| Produtividade | Os usuários podem colaborar facilmente na criação de dados de negócios ou executar suas funções de trabalho usando dados corporativos. |

| Acesso seguro | O acesso a dados e aplicativos é protegido no nível apropriado. Dados altamente confidenciais exigem proteções mais rigorosas, mas essas proteções não devem sobrecarregar os usuários que devem contribuir ou usar esses dados. Os dados de negócios confidenciais são limitados àqueles que precisam usá-los e você implementou controles para limitar ou desencorajar os usuários de compartilhar ou replicar esses dados fora do grupo de uso pretendido. |

| Suporte a usuários finais | Os controles para proteger dados foram integrados à arquitetura geral da Confiança Zero. Esses controles incluem logon único, autenticação multifator (MFA) e Acesso Condicional do Microsoft Entra para que os usuários não sejam continuamente desafiados com solicitações de autenticação e autorização. Os usuários recebem treinamento sobre como classificar e compartilhar dados com segurança. Os usuários são habilitados a assumir o controle de seus dados importantes, permitindo-lhes revogar o acesso em caso de necessidade, ou acompanhar o uso das informações depois que elas foram compartilhadas. As políticas de proteção de dados são automatizadas sempre que possível para diminuir a carga sobre os usuários. |

| Maior segurança | A adição de proteção de dados em toda a infraestrutura digital protege esses ativos de negócios críticos e ajuda a reduzir os danos potenciais de uma violação de dados. As proteções de dados incluem salvaguardas para proteger contra violações de dados intencionais, não intencionais ou negligentes por funcionários e parceiros atuais ou antigos. |

| Capacitar a equipe de TI | Sua equipe de TI é capacitada com uma compreensão clara do que se qualifica como dados de negócios confidenciais. Ela tem um esquema bem fundamentado para se alinhar com as ferramentas e recursos de tecnologia para implementar os planos e monitorar o status e o sucesso. |

Fase de planejamento

Os planos de adoção convertem as metas ambiciosas de uma estratégia de Confiança Zero em um plano prático. Suas equipes coletivas podem usar o plano de adoção para orientar seus esforços técnicos e alinhá-los à estratégia de negócios da sua organização.

As motivações e resultados que você define, juntamente com seus líderes de negócios e equipes, apoiam o "Por quê?" para sua organização e se tornam o norte da sua estratégia. Então vem o planejamento técnico para atingir os objetivos.

A adoção técnica para identificar e proteger dados de negócios confidenciais envolve:

- Descobrir e identificar dados confidenciais em toda a infraestrutura digital.

- Coletar um esquema de classificação e proteção, incluindo DLP.

- Implementar o esquema em toda a infraestrutura digital, começando com dados no Microsoft 365 e estendendo a proteção a todos os aplicativos SaaS, sua infraestrutura de nuvem e dados em repositórios locais. Aplicativos SaaS são aqueles fora de sua assinatura do Microsoft 365, mas integrados ao seu locatário do Microsoft Entra.

A proteção de seus dados de negócios confidenciais também envolve algumas atividades relacionadas, incluindo:

- Criptografar a comunicação de rede.

- Gerenciar o acesso externo ao Teams e projetos em que dados confidenciais são compartilhados.

- Configurar e usar equipes dedicadas e isoladas no Microsoft Teams para projetos que incluem dados de negócios altamente confidenciais, o que deve ser raro. A maioria das organizações não exige esse nível de segurança e isolamento de dados.

Muitas organizações podem adotar uma abordagem em quatro etapas para esses objetivos de implantação, resumidos na tabela a seguir.

| Etapa 1 | Etapa 2 | Etapa 3 | Etapa 4 |

|---|---|---|---|

| Descobrir e identificar dados de negócios confidenciais Descobrir aplicativos SaaS não sancionados Comunicação de rede criptografada |

Desenvolver e testar um esquema de classificação Aplicar rótulos a dados no Microsoft 365 Introduzir políticas DLP básicas Configurar o Microsoft Teams seguro para compartilhar dados interna e externamente com parceiros de negócios |

Adicionar proteção a rótulos específicos (criptografia e outras configurações de proteção) Introduzir rotulagem automática e recomendada em aplicativos e serviços do Office Estender as políticas de DLP nos serviços do Microsoft 365 Implementar políticas de gerenciamento de risco interno |

Estender os rótulos e a proteção a dados em aplicativos SaaS, incluindo DLP Estender a classificação automatizada a todos os serviços Estender rótulos e proteção a dados em repouso em repositórios locais Proteja os dados da organização em sua infraestrutura de nuvem |

Se essa abordagem em etapas funcionar para a sua organização, você poderá usar:

Essa apresentação de slides do PowerPoint disponível para download para apresentar e acompanhar seu progresso ao longo desses estágios e objetivos para líderes de negócios e outros stakeholders. Esse é o slide para esse cenário de negócios.

Essa pasta de trabalho do Excel para atribuir proprietários e acompanhar seu progresso para esses estágios, objetivos e respectivas tarefas. Confira a planilha para esse cenário de negócios.

Entender sua organização

Essa abordagem em estágios recomendada para implementação técnica pode ajudar a contextualizar o exercício de entender sua organização. As necessidades de cada organização para proteger dados de negócios confidenciais e a composição e o volume de dados são diferentes.

Uma etapa fundamental no ciclo de vida de adoção da Confiança Zero para cada cenário de negócios inclui a realização de inventário. Para esse cenário de negócios, você inventaria os dados da sua organização.

As seguintes ações se aplicam:

Inventarie seus dados.

Primeiro, faça um balanço de onde todos os seus dados residem, o que pode ser tão simples quanto listar os aplicativos e repositórios com seus dados. Depois que tecnologias como a etiquetagem de sensibilidade forem implantadas, você poderá descobrir outros locais onde dados confidenciais estão sendo armazenados. Esses locais às vezes são chamados de TI escura ou cinza.

Também é útil estimar a quantidade de dados que você planeja inventariar (o volume). Durante todo o processo técnico recomendado, você usa o conjunto de ferramentas para descobrir e identificar dados corporativos. Você aprenderá que tipos de dados você tem e onde esses dados residem em serviços e aplicativos de nuvem, permitindo que você correlacione a confidencialidade dos dados com o nível de exposição dos locais em que estão presentes.

Por exemplo, o Microsoft Defender para Aplicativos de Nuvem ajuda a identificar aplicativos SaaS dos quais talvez você não estivesse ciente. O trabalho de descobrir onde seus dados confidenciais residem começa no Estágio 1 da implementação técnica e passa por todos os quatro estágios.

Documentar as metas e planejar a adoção incremental com base nas prioridades.

As quatro etapas recomendadas representam um plano de adoção incremental. Ajuste esse plano conforme as prioridades da sua organização e na composição da infraestrutura digital. Leve em conta quaisquer marcos ou obrigações da linha do tempo para concluir este trabalho.

Faça o inventário de todos os conjuntos de dados ou projetos dedicados que exijam proteção compartimentada (por exemplo, projetos especiais ou provisórios).

Nem toda organização requer proteção compartimentada.

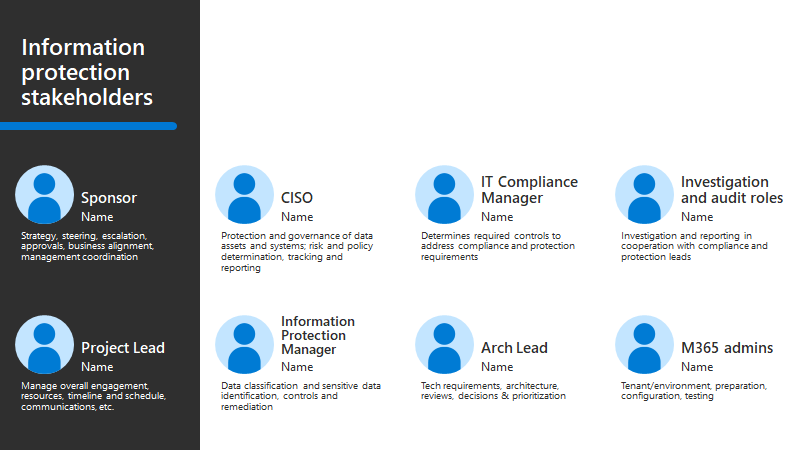

Planejamento e alinhamento organizacional

O trabalho técnico de proteção de dados de negócios confidenciais cruza várias áreas e funções sobrepostas:

- Dados

- Aplicativos

- Pontos de extremidade

- Rede

- Identidades

Esta tabela resume as funções recomendadas ao criar um programa de patrocínio e uma hierarquia de gerenciamento de projetos para determinar e gerar resultados.

| Líderes de programa e proprietários técnicos | Responsabilidade |

|---|---|

| CISO, CIO ou diretor de segurança de dados | Patrocínio executivo |

| Líder do programa da segurança de dados | Impulsionar resultados e colaboração entre equipes |

| Arquiteto de segurança | Aconselhar sobre configuração e padrões, especialmente em relação à criptografia, gerenciamento de chaves e outras tecnologias fundamentais |

| Responsáveis pela conformidade | Mapear requisitos e riscos de conformidade para controles específicos e tecnologias disponíveis |

| Administração Microsoft 365 | Implementar alterações ao locatário do Microsoft 365 para OneDrive e pastas protegidas |

| Proprietários de aplicativo | Identificar ativos críticos de negócios e garantir a compatibilidade de aplicativos com dados rotulados, protegidos e criptografados |

| Administração de segurança de dados | Implementar alterações de configuração |

| Administrador de TI | Atualizar documentos de política e padrões |

| Governança de Segurança e/ou Administração de TI | Monitorar para garantir a conformidade |

| Equipe de Formação do Usuário | Garantir que as diretrizes aos usuários reflita as atualizações de políticas e forneça insights sobre a aceitação do usuário da taxonomia de rotulagem |

A coleção de recursos do PowerPoint para esse conteúdo de adoção inclui o slide a seguir com um modo de exibição de stakeholders que você pode personalizar para sua própria organização.

Planejamento técnico e prontidão de habilidades

Antes de iniciar o trabalho técnico, a Microsoft recomenda conhecer os recursos, como eles funcionam juntos e as práticas recomendadas para abordar esse trabalho. A tabela a seguir inclui vários recursos para ajudar suas equipes a ganhar habilidades.

| Recurso | Descrição |

|---|---|

| Guia de aceleração de implantação – proteção de informações e prevenção contra perda de dados | Aprenda as melhores práticas das equipes de compromisso do cliente da Microsoft. Essas diretrizes levam as organizações à maturidade por meio de um modelo de rastreamento, caminhada, execução, que se alinha às etapas recomendadas nesta orientação de adoção. |

Lista de verificação do RaMP: proteção de dados  |

Mais um recurso para listar e priorizar o trabalho recomendado, incluindo stakeholders. |

| Introdução à Prevenção Contra Perda de Dados do Microsoft Purview (iniciante) | Neste recurso, você aprenderá sobre DLP na Proteção de Informações do Microsoft Purview. |

Aprenda o módulo – Ícone para o módulo do Microsoft Learn sobre Introdução à proteção de informações e gerenciamento do ciclo de vida de dados no Microsoft Purview. (Intermediário) |

Saiba como as soluções de gerenciamento do ciclo de vida de dados e proteção de informações do Microsoft 365 ajudam você a proteger e administrar seus dados ao longo do ciclo de vida, onde quer que eles estejam. |

Certificações – Ícone para a certificação Microsoft Certified: Information Protection Administrator Associate |

Caminhos de aprendizado recomendados para se tornar um Certified Information Protection Administrator Associate. |

Etapa 1

Os objetivos de implantação do Estágio 1 incluem o processo de inventariar seus dados. Isso inclui a identificação de aplicativos SaaS não sancionados que sua organização usa para armazenar, processar e compartilhar dados. Você pode trazer esses aplicativos não sancionados para seu processo de gerenciamento de aplicativos e aplicar proteções ou impedir que seus dados corporativos sejam usados com esses aplicativos.

Descobrir e identificar dados de negócios confidenciais

Do Microsoft 365 em diante, algumas das principais ferramentas que você usa para identificar informações confidenciais que precisam ser protegidas são tipos de informações confidenciais (SITs) e outros classificadores, incluindo classificadores treináveis e impressões digitais. Esses identificadores ajudam a encontrar tipos de dados confidenciais comuns, como números de cartão de crédito ou números de identificação governamental, e a identificar documentos e emails confidenciais usando aprendizado de máquina e outros métodos. Você também pode criar SITs personalizadas para identificar dados exclusivos do seu ambiente, incluindo o uso de correspondência exata de dados para diferenciar dados pertencentes a pessoas específicas (por exemplo, PII de cliente) que precisam de proteção especial.

Quando os dados são adicionados ao seu ambiente do Microsoft 365 ou modificados, eles são automaticamente analisados para determinar se contêm conteúdo confidencial usando SITs atualmente definidas em seu locatário.

Você pode usar o explorador de conteúdo no portal de conformidade do Microsoft Purview para ver as ocorrências de dados confidenciais detectados no ambiente. Os resultados permitem que você saiba se precisa personalizar ou ajustar os SITs para seu ambiente para maior precisão. Os resultados também fornecem uma primeira imagem do seu estoque de dados e do seu status de proteção de informações. Por exemplo, se você estiver recebendo muitos falsos positivos para um SIT ou não encontrar dados conhecidos, poderá criar cópias personalizadas dos SITS padrão e modificá-las para que funcionem melhor para seu ambiente. Você também pode refiná-las usando a correspondência exata de dados.

Além disso, pode usar classificadores treináveis internos para identificar documentos que pertencem a determinadas categorias, como contratos ou documentos de frete. Se você tiver classes específicas de documentos que sabe que precisa identificar e potencialmente proteger, poderá usar exemplos no portal de conformidade do Microsoft Purview para treinar seus próprios classificadores. Esses exemplos podem ser usados para descobrir a presença de outros documentos com padrões semelhantes de conteúdo.

Além do explorador de conteúdo, as organizações têm acesso à capacidade de pesquisa de conteúdo para produzir pesquisas personalizadas de dados no ambiente, incluindo o uso de critérios de pesquisa avançados e filtros personalizados.

A tabela a seguir lista recursos para descobrir dados de negócios confidenciais.

| Recurso | Descrição |

|---|---|

| Implantar uma solução de proteção de informações com o Microsoft 365 Purview | Lança uma estrutura, um processo e recursos que você pode usar para atingir seus objetivos de negócios específicos para proteção de informações. |

| Tipos de informações confidenciais | Comece aqui para ver uma introdução a tipos de informações confidenciais. Esta biblioteca inclui muitos artigos para experimentar e otimizar SITs. |

| Explorador de conteúdo | Analise seu ambiente do Microsoft 365 para a ocorrência de SITS e exibir os resultados na ferramenta do explorador de conteúdo. |

| Classificadores treináveis | Os classificadores treináveis permitem que você traga amostras do tipo de conteúdo que deseja descobrir (propagação) e permita que o mecanismo de aprendizado de máquina aprenda a descobrir mais desses dados. Você participa do treinamento do classificador validando os resultados até que a precisão seja melhorada. |

| Correspondência exata de dados | A correspondência exata de dados permite que você encontre dados confidenciais que correspondam aos registros existentes (por exemplo, as PII de seus clientes, conforme registradas em seus aplicativos de linha de negócios), o que permite que você direcione esses dados com precisão com políticas de proteção de informações, praticamente eliminando falsos positivos. |

| Pesquisa de conteúdo | Use a Pesquisa de conteúdo para pesquisas avançadas, incluindo filtros personalizados. Você pode usar palavras-chave e operadores de pesquisa boolianos. Você também pode criar consultas de pesquisa usando a KQL (linguagem de consulta de palavra-chave). |

| Lista de verificação do RaMP: Proteção de dados: conheça seus dados | Uma lista de verificação das etapas de implementação com proprietários de etapas e links para documentação. |

Descobrir aplicativos SaaS não sancionados

Sua organização provavelmente assina muitos aplicativos SaaS, como Salesforce ou aplicativos específicos para seu setor. Os aplicativos SaaS que você conhece e gerencia são considerados sancionados. Em estágios posteriores, você vai estender o esquema de proteção de dados e as políticas de DLP criadas com o Microsoft 365 para proteger os dados nesses aplicativos SaaS sancionados.

Porém, neste estágio, é importante descobrir aplicativos SaaS não sancionados que sua organização está usando. Isso permite que você monitore o tráfego de e para esses aplicativos para determinar se os dados de negócios da sua organização estão sendo compartilhados com esses aplicativos. Nesse caso, você pode colocar esses aplicativos no gerenciamento e aplicar proteção a esses dados, começando com a habilitação do logon único com o Microsoft Entra ID.

A ferramenta para descobrir aplicativos SaaS que sua organização usa é o Microsoft Defender para Aplicativos de Nuvem.

| Recurso | Descrição |

|---|---|

| Integrar aplicativos SaaS para Confiança Zero com o Microsoft 365 | Este guia de solução orienta você no processo de proteção de aplicativos SaaS com princípios de Confiança Zero. A primeira etapa dessa solução inclui adicionar seus aplicativos SaaS ao Microsoft Entra ID e aos escopos das políticas. Isso deve ser uma prioridade. |

| Avaliar o Microsoft Defender para Aplicativos de Nuvem | Este guia ajuda você a colocar o Microsoft Defender para Aplicativos de Nuvem em funcionamento o mais rápido possível. Você pode descobrir aplicativos SaaS não sancionados já nas fases de avaliação e piloto. |

Comunicação de rede criptografada

Esse objetivo é mais uma verificação para ter certeza de que seu tráfego de rede está criptografado. Confira com sua equipe de rede para garantir que essas recomendações sejam atendidas.

| Recurso | Descrição |

|---|---|

| Redes seguras com Confiança Zero – Objetivo 3: o tráfego interno de usuário para aplicativo é criptografado | Verifique se o tráfego interno de usuário para aplicativo é criptografado:

|

| Redes seguras com Confiança Zero – Objetivo 6: todo o tráfego é criptografado | Criptografe o tráfego de back-end do aplicativo entre redes virtuais. Criptografe o tráfego entre o local e a nuvem. |

| Otimizar a rede (para a nuvem) – ponto de vista de um arquiteto | Para arquitetos de rede, este artigo ajuda a colocar os conceitos de rede recomendados em perspectiva. Ed Fisher, arquiteto de Segurança e Conformidade da Microsoft, descreve como otimizar sua rede para conectividade em nuvem, evitando as armadilhas mais comuns. |

Etapa 2

Depois de inventariar e descobrir onde seus dados confidenciais residem, vá para o Estágio 2, no qual você desenvolve um esquema de classificação e começa a testá-lo com os dados da organização. Essa etapa também inclui a identificação de onde os dados ou projetos exigem maior proteção.

Ao desenvolver um esquema de classificação, é tentador criar muitas categorias e níveis. No entanto, as organizações mais bem-sucedidas limitam os níveis de classificação a um número pequeno, como 3 a 5. Menos é mais.

Antes de traduzir o esquema de classificação da sua organização em rótulos e adicionar proteção aos rótulos, é útil pensar no panorama geral. É melhor ser o mais uniforme possível ao aplicar qualquer tipo de proteção em uma organização e, especialmente, em uma infraestrutura digital grande. Isso também se aplica aos dados.

Assim, por exemplo, muitas organizações são bem atendidas por um modelo de três camadas de proteção entre dados, dispositivos e identidades. Nesse modelo, a maioria dos dados pode ser protegida em um nível de linha de base. Uma quantidade menor de dados pode exigir maior proteção. Algumas organizações têm uma quantidade muito pequena de dados que requer proteção em níveis muito mais altos. Exemplos incluem dados de segredo comercial ou dados que são altamente regulamentados devido à natureza extremamente confidencial dos dados ou projetos.

Se três camadas de proteção funcionarem para sua organização, isso ajudará a simplificar a forma como você traduz isso em rótulos e a proteção que aplica a rótulos.

Para essa etapa, desenvolva seus rótulos de sensibilidade e comece a usá-los entre dados no Microsoft 365. Não se preocupe em adicionar proteção aos rótulos ainda, isso é feito preferencialmente em um estágio posterior, depois que os usuários se familiarizaram com os rótulos e os aplicaram sem preocupações com suas restrições por algum tempo. A adição de proteção aos rótulos é incluída na próxima etapa. Porém, é recomendável também começar com políticas básicas de DLP. Por fim, nesta etapa, você aplica proteção específica a projetos ou conjuntos de dados que exigem proteção altamente confidencial.

Desenvolver e testar um esquema de classificação

| Recurso | Descrição |

|---|---|

| Rótulos de confidencialidade | Aprenda sobre rótulos de confidencialidade e comece a usá-los. A consideração mais crítica nesta fase é garantir que os rótulos reflitam tanto as necessidades da empresa quanto a linguagem usada pelos usuários. Se os nomes dos rótulos não forem intuitivos para os usuários ou seus significados não forem mapeados de modo consistente para o uso pretendido, a adoção da rotulagem poderá acabar sendo prejudicada e a precisão da aplicação do rótulo provavelmente sofrerá. |

Aplicar rótulos a dados no Microsoft 365

| Recurso | Descrição |

|---|---|

| Habilitar rótulos de confidencialidade para arquivos do Office no SharePoint e no OneDrive | Habilite a rotulagem interna para arquivos do Office com suporte no SharePoint e no OneDrive para que os usuários possam aplicar seus rótulos de sensibilidade no Office para a Web. |

| Gerenciar rótulos de confidencialidade para aplicativos Office | Em seguida, comece a apresentar rótulos aos usuários onde eles podem vê-los e aplicá-los. Quando você publica rótulos de confidencialidade no portal de conformidade do Microsoft Purview, eles começam a aparecer nos aplicativos do Office para que os usuários classifiquem e protejam os dados à medida que são criados ou editados. |

| Aplicar rótulos de confidencialidade ao Microsoft Teams e grupos do Microsoft 365 | Quando estiver pronto, inclua os grupos do Microsoft Teams e do Microsoft 365 no escopo da implantação de rotulagem. |

Introduzir políticas DLP básicas

| Recurso | Descrição |

|---|---|

| Evitar perda de dados | Introdução às políticas DLP. É recomendável começar com políticas de DLP "suaves", que fornecem avisos, mas não bloqueiam ações ou, no máximo, bloqueiam ações, permitindo que os usuários substituam a política. Isso permite que você avalie o impacto dessas políticas sem prejudicar a produtividade. Você pode ajustar as políticas para se tornarem mais rigorosas à medida que ganha confiança em sua precisão e compatibilidade com as necessidades dos negócios. |

Configurar equipes seguras para compartilhar dados interna e externamente com parceiros de negócios

Se você identificou projetos ou dados que exigem proteção altamente confidencial, esses recursos descrevem como configurar isso no Microsoft Teams. Se os dados estiverem armazenados no SharePoint sem uma equipe associada, use as instruções nesses recursos para configurações do SharePoint.

| Recurso | Descrição |

|---|---|

| Configurar equipes com proteção para dados altamente confidenciais | Fornece recomendações prescritivas para proteger projetos com dados altamente confidenciais, incluindo proteger e gerenciar o acesso para convidados (seus parceiros que podem estar colaborando com você nesses projetos). |

Etapa 3

Nesta etapa, você continua a distribuir o esquema de classificação de dados refinado. Você também aplica as proteções planejadas.

Depois de adicionar proteção a um rótulo (como criptografia e gerenciamento de direitos):

- Todos os documentos que recebem recentemente o rótulo incluem a proteção.

- Qualquer documento armazenado no SharePoint Online ou no OneDrive que recebeu o rótulo antes de a proteção ser adicionada tem a proteção aplicada quando o documento é aberto ou baixado.

Os arquivos em repouso no serviço ou que residem no computador de um usuário não recebem a proteção que foi adicionada ao rótulo DEPOIS que esses arquivos receberam o rótulo. Em outras palavras, se o arquivo foi rotulado antes e depois você adicionar proteção ao rótulo, a proteção não será aplicada a esses arquivos.

Adicionar proteção aos rótulos

| Recurso | Descrição |

|---|---|

| Saiba mais sobre rótulos de confidencialidade | Leia este artigo para ver várias maneiras de configurar rótulos específicos para aplicar proteção. É recomendável que você comece com políticas básicas como "criptografar apenas" para emails e "todos os funcionários – controle total" para documentos. Essas políticas proporcionam níveis sólidos de proteção, ao mesmo tempo em que fornecem saídas fáceis para os usuários quando eles encontram situações em que a introdução da criptografia causa problemas de compatibilidade ou conflitos com os requisitos de negócios. Você pode aumentar gradualmente as restrições mais tarde, à medida que ganha confiança e compreensão na maneira como os usuários precisam consumir os dados confidenciais. |

| Cenários comuns para rótulos de confidencialidade | Consulte esta lista de cenários suportados por rótulos de sensibilidade. |

Introduzir rotulagem automática em aplicativos do Office

| Recurso | Descrição |

|---|---|

| Aplicar um rótulo de confidencialidade ao conteúdo automaticamente | Atribua automaticamente um rótulo a arquivos e emails quando ele corresponder às condições especificadas. É recomendável que você configure inicialmente os rótulos para fornecer uma recomendação de rotulagem interativa aos usuários. Depois de confirmar que eles são geralmente aceitos, altere-os para aplicar automaticamente o rótulo. |

Estender as políticas DLP no Microsoft 365

| Recurso | Descrição |

|---|---|

| Evitar perda de dados | Continue a usar essas etapas para aplicar DLP em seu ambiente Microsoft 365, estendendo as políticas para mais locais e serviços e reforçando as ações de regra removendo exceções desnecessárias. |

Implementar e gerenciar políticas de gerenciamento de risco interno

| Recurso | Descrição |

|---|---|

| Gerenciamento de risco interno | Introdução às ações recomendadas. Você pode começar com modelos de política para uma introdução rápida, incluindo roubo de dados por usuários que saem. |

Etapa 4

Nesta etapa, você estende as proteções desenvolvidas no Microsoft 365 para dados em seus aplicativos SaaS. Você também faz a transição para a automação do máximo possível de classificação e governança de dados.

Estender os rótulos e a proteção a dados em aplicativos SaaS, incluindo DLP

| Recurso | Descrição |

|---|---|

| Implantar a proteção de informações para aplicativos SaaS | Usando o Microsoft Defender para Aplicativos de Nuvem, você estende o esquema de classificação desenvolvido com os recursos do Microsoft 365 para proteger dados em seus aplicativos SaaS. |

Estender a classificação automatizada

| Recurso | Descrição |

|---|---|

| Aplicar um rótulo de confidencialidade ao conteúdo automaticamente | Continue a implementar os métodos automatizados para aplicar rótulos aos seus dados. Estenda-os a documentos em repouso no SharePoint, OneDrive e Teams e a emails enviados ou recebidos pelos usuários. |

Estender rótulos e proteção a dados em repositórios locais

| Recurso | Descrição |

|---|---|

| Scanner de proteção de informações do Microsoft 365 Purview | Verificar dados em repositórios locais, incluindo compartilhamentos de arquivos do Microsoft Windows e SharePoint Server. O scanner da Proteção de Informações do Azure pode inspecionar todos os arquivos que podem ser indexados pelo Windows. Se você tiver configurado rótulos de confidencialidade para aplicar a classificação automática, o scanner poderá rotular os arquivos descobertos para aplicar essa classificação e, opcionalmente, aplicar ou remover a proteção. |

Proteja os dados da organização em sua infraestrutura de nuvem

| Recurso | Descrição |

|---|---|

| Documentação de governança de dados do Microsoft Purview | Saiba como usar o portal de governança do Microsoft Purview para que a sua organização possa encontrar, entender, controlar e consumir fontes de dados. Os tutoriais, a referência de API REST e outras documentações mostram como planejar e configurar o repositório de dados em que você pode descobrir fontes de dados disponíveis e gerenciar os direitos de uso. |

Plano de adoção da nuvem

Um plano de adoção é um requisito essencial para uma adoção de nuvem bem-sucedida. Os principais atributos de um plano de adoção bem-sucedido para proteger dados incluem:

- Estratégia e planejamento estão alinhados: ao elaborar seus planos para testar, pilotar e implantar recursos de classificação e proteção de dados em todo a infraestrutura digital, revisite sua estratégia e seus objetivos para garantir que seus planos estejam alinhados. Isso inclui prioridade de conjuntos de dados, metas para proteção de dados e marcos de meta.

- O plano é iterativo: à medida que você começa a implementar seu plano, aprende muitas coisas sobre seu ambiente e o conjunto de recursos que está usando. Em cada estágio da implantação, reveja seus resultados em comparação com os objetivos e ajuste os planos. Isso pode incluir revisitar trabalhos anteriores para ajustar políticas, por exemplo.

- O treinamento de sua equipe e usuários é bem planejado: da equipe de administração à assistência técnica e aos usuários, todos são treinados para serem bem-sucedidos com suas responsabilidades de identificação e proteção de dados.

Para ver mais informações sobre a Cloud Adoption Framework, confira o Plano para adoção da nuvem.

Fase de preparação

Use os recursos listados antes para priorizar seu plano de identificação e proteção de dados confidenciais. O trabalho de proteção de dados corporativos confidenciais representa uma das camadas em sua estratégia de implantação de Confiança Zero de várias camadas.

A abordagem em etapas recomendada neste artigo inclui criar uma cascata do trabalho de maneira metódica em todo a infraestrutura digital. Nesta fase Pronta, revisite estes elementos do plano para ter certeza de que tudo está pronto para começar:

- Os dados confidenciais para sua organização são bem definidos. Você provavelmente ajustará essas definições à medida que pesquisar dados e analisar os resultados.

- Você tem um mapa claro de quais conjuntos de dados e aplicativos começar e um plano priorizado para aumentar o escopo do seu trabalho até que ele abranja toda a infraestrutura digital.

- Os ajustes nas diretrizes técnicas prescritas apropriados para sua organização e ambiente foram identificados e documentados.

Esta lista resume o processo metódico de alto nível para fazer este trabalho:

- Conheça os recursos de classificação de dados, como tipos de informações confidenciais, classificadores treináveis, rótulos de sensibilidade e políticas DLP.

- Comece a usar esses recursos com dados nos serviços do Microsoft 365. Essa experiência ajuda a refinar seu esquema.

- Introduza a classificação aos aplicativos do Office.

- Passe para a proteção de dados em dispositivos experimentando e implementando o DLP de endpoint.

- Estenda os recursos que você refinou em seu estado do Microsoft 365 para dados em aplicativos de nuvem usando o Defender para Aplicativos de Nuvem.

- Descubra e aplique proteção a dados locais usando o scanner de Proteção de Informações do Microsoft Purview

- Use a governança de dados do Microsoft Purview para descobrir e proteger dados em serviços de armazenamento de dados em nuvem, incluindo Blobs do Azure, Cosmos DB, bancos de dados SQL e repositórios da Amazon Web Services S3.

Este diagrama mostra o processo.

Suas prioridades de descoberta e proteção de dados podem ser diferentes.

Observe as seguintes dependências em outros cenários de negócios:

- A extensão da proteção de informações para dispositivos de ponto de extremidade requer coordenação com o Intune (inclusa no artigo Trabalho remoto e híbrido seguro).

- Estender a proteção de informações para dados em aplicativos SaaS requer o Microsoft Defender para Aplicativos de Nuvem. A criação de um piloto e a implantação do Defender para Aplicativos de Nuvem estão incluídas no cenário de negócios Prevenção ou redução de danos à empresa decorrentes de uma violação.

Ao finalizar seus planos de adoção, revisite o Guia de aceleração de implantação de Proteção de informações e prevenção contra perda de dados para revisar as recomendações e ajustar sua estratégia.

Fase de adoção

A Microsoft recomenda uma abordagem iterativa e em cascata para descobrir e proteger dados confidenciais. Isso permite que você refine sua estratégia e políticas à medida que avança para aumentar a precisão dos resultados. Por exemplo, comece a trabalhar em um esquema de classificação e proteção à medida que descobre e identifica dados confidenciais. Os dados descobertos informam o esquema, e o esquema ajuda a melhorar as ferramentas e os métodos usados para descobrir dados confidenciais. Da mesma forma, à medida que você testa e testa o esquema, os resultados ajudam a melhorar as políticas de proteção criadas antes. Não é preciso esperar até que uma fase seja concluída antes de começar a próxima. Seus resultados serão mais eficazes se você iterar ao longo do caminho.

Controlar e gerenciar fases

A governança dos dados da sua organização é um processo iterativo. Ao criar cuidadosamente seu esquema de classificação e implementá-lo em toda a infraestrutura digital, você criou uma base. Use os seguintes exercícios para começar a criar seu plano de governança inicial para esta base:

- Estabelecer sua metodologia: estabeleça uma metodologia básica para revisar seu esquema, como ele é aplicado em toda a infraestrutura digital e o sucesso dos resultados. Decida como você vai monitorar e avaliar o sucesso do seu protocolo de proteção de informações, incluindo seu estado atual e estado futuro.

- Estabeleça uma base de governança inicial: comece o seu percurso de governança com um conjunto de ferramentas de governança pequeno e implementado com facilidade. Essa base de governança inicial é chamada de MVP (produto mínimo viável).

- Aprimorar a base de governança inicial: adicione iterativamente controles de governança para lidar com riscos tangíveis à medida que você progride rumo à solução de estado final.

O Microsoft Purview oferece vários recursos para ajudá-lo a controlar seus dados, incluindo:

- Políticas de retenção

- Recursos de retenção e arquivamento de caixas de correio

- Gerenciamento de registros para políticas e agendamentos de retenção e exclusão mais sofisticados

Confira Governar seus dados com o Microsoft Purview. Além disso, o explorador de atividades indica qual conteúdo foi descoberto e rotulado, além de onde ele se encontra. Para aplicativos SaaS, o Microsoft Defender para Aplicativos de Nuvem fornece relatórios avançados para dados confidenciais que estão entrando e saindo de aplicativos SaaS. Confira os vários tutoriais na biblioteca de conteúdo do Microsoft Defender para Aplicativos de Nuvem.

Próximas etapas

- Visão geral da estrutura de adoção da Confiança Zero

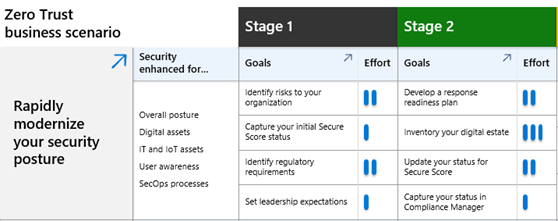

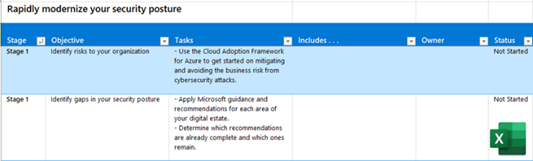

- Modernizar rapidamente sua postura de segurança

- Trabalho remoto e híbrido seguro

- Prevenir ou reduzir danos comerciais causados por uma violação

- Atender a requisitos regulatórios e de conformidade

Recursos de acompanhamento do progresso

Para qualquer um dos cenários comerciais de Confiança Zero, você pode usar os seguintes recursos para acompanhamento do progresso.

| Recurso de acompanhamento do progresso | Isso ajuda a… | Projetado para |

|---|---|---|

Arquivo Visio ou PDF que pode ser baixado da grade de fases do Plano de Cenário de Adoção

|

Compreender facilmente os aprimoramentos de segurança para cada cenário comercial e o nível de esforço para os estágios e objetivos da fase de Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

| Conjunto de slides do PowerPoint para baixar do acompanhamento da adoção da Confiança Zero |

Acompanhe seu progresso pelos estágios e objetivos da fase de Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

Pasta de trabalho do Excel para baixar com objetivos e tarefas do cenário de negócios

|

Atribuir a propriedade e acompanhar seu progresso nas fases, objetivos e tarefas da fase de Planejamento. | Clientes potenciais de projeto de cenário de negócios, clientes potenciais de TI e implementadores de TI. |

Para obter recursos adicionais, consulte Avaliação da Confiança Zero e recursos de acompanhamento de progresso.