Protegendo o acesso privilegiado

As organizações devem dar prioridade máxima à proteção do acesso privilegiado devido ao possível impacto sobre os negócios e à alta probabilidade de que invasores comprometam esse nível de acesso.

O acesso privilegiado inclui administradores de TI com controle de grandes partes do acervo de dados da empresa e outros usuários com acesso aos ativos críticos para os negócios.

Os invasores costumam explorar os pontos fracos na segurança de acesso privilegiado durante ataques de ransomware operados por humanos e roubo de dados direcionados. Contas de acesso privilegiado e estações de trabalho são muito atraentes para invasores porque esses destinos permitem que eles ganhem rapidamente amplo acesso aos ativos comerciais na empresa, geralmente resultando em um impacto comercial rápido e significativo.

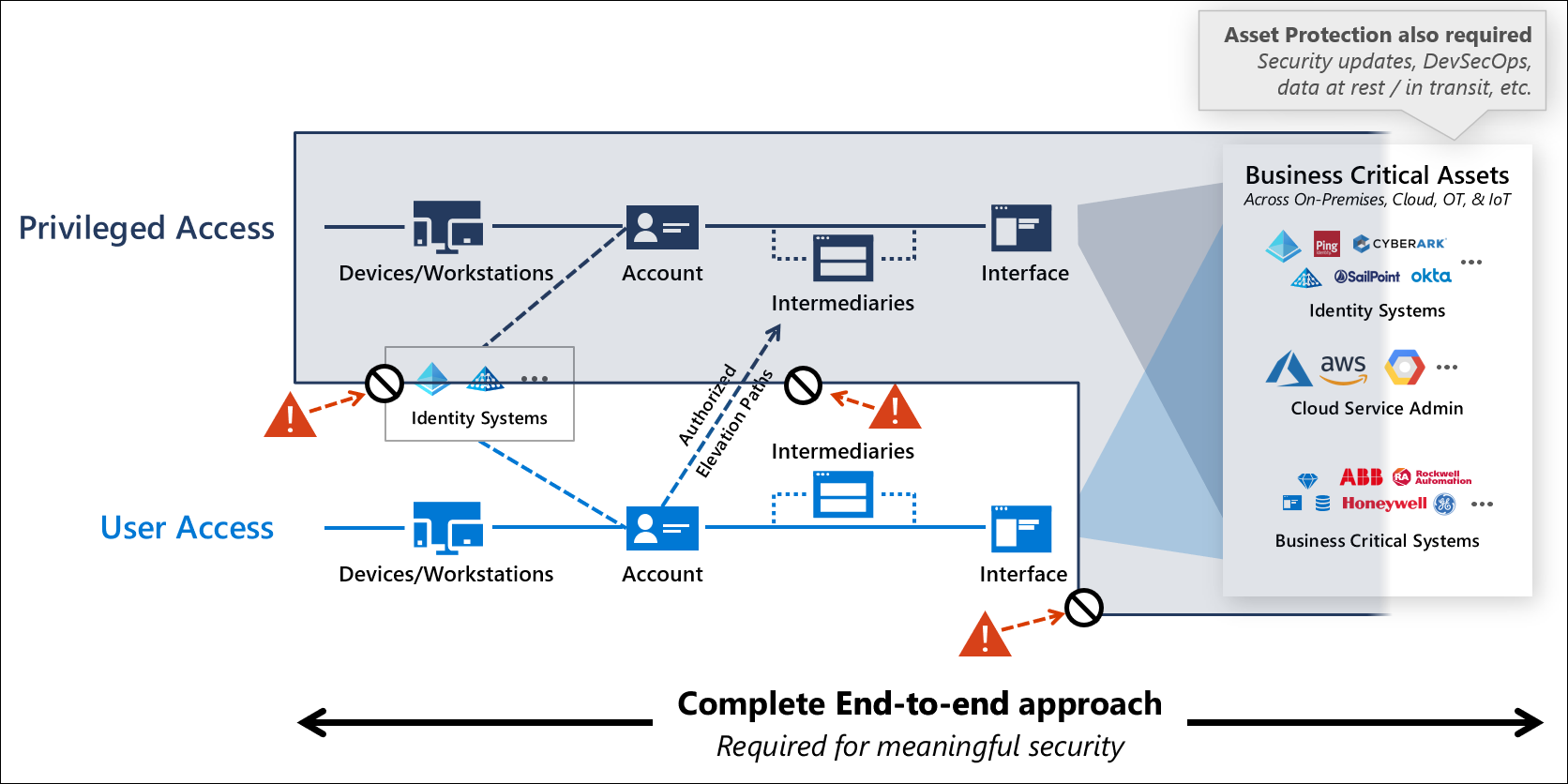

O diagrama a seguir resume a estratégia de acesso privilegiado recomendada para criar uma zona virtual isolada na qual essas contas confidenciais podem operar com baixo risco.

Proteger o acesso privilegiado efetivamente bloqueia os caminhos não autorizados por completo e deixa uma seleção de algumas vias de acesso autorizadas que são protegidas e monitoradas com atenção. Esse diagrama é discutido com mais detalhes no artigo, Estratégia de acesso privilegiado.

A criação dessa estratégia requer uma abordagem holística que combine várias tecnologias para proteger e monitorar os caminhos de escalonamento autorizados usando princípios de Confiança Zero, incluindo validação explícita, privilégios mínimos e presumir violação. Essa estratégia exige várias iniciativas complementares que estabeleçam uma abordagem de tecnologia holística, processos claros e execução operacional rigorosa para criar e sustentar garantias ao longo do tempo.

Introdução e progresso das medidas

| Imagem | Descrição | Imagem | Descrição |

|---|---|---|---|

|

Plano de modernização rápida (RaMP) - Planejar e implementar o os ganhos rápidos mais impactantes |

|

Práticas recomendadas Vídeos e slides |

Referências do setor

A proteção do acesso privilegiado também é abordada por esses padrões e melhores práticas do setor.

| UK National Cyber Security Center (NCSC) | Australian Cyber Security Center (ACSC) | MITRE ATT&CK |

|---|

Próximas etapas

Recursos de estratégia, design e implementação para ajudá-lo a proteger rapidamente o acesso privilegiado para seu ambiente.

| Imagem | Artigo | Descrição |

|---|---|---|

|

Estratégia | Visão geral da estratégia de acesso privilegiado |

|

Critérios de êxito | Critérios estratégicos de sucesso |

|

Níveis de segurança | Visão geral dos níveis de segurança para contas, dispositivos, intermediários e interfaces |

|

Contas | Diretrizes sobre níveis de segurança e controles para contas |

|

Intermediários | Diretrizes sobre níveis de segurança e controles para intermediários |

|

Interfaces | Diretrizes sobre níveis de segurança e controles para interfaces |

|

Dispositivos | Diretrizes sobre níveis de segurança e controles para dispositivos e estações de trabalho |

|

Modelo de acesso corporativo | Visão geral do modelo de acesso corporativo (sucessor para o modelo de camada herdado) |

|

Desativação do ESAE | Informações sobre a desativação da floresta administrativa herdada |