Saiba mais sobre a prevenção contra perda de dados do Ponto de extremidade

Pode utilizar Prevenção Contra Perda de Dados do Microsoft Purview (DLP) para monitorizar as ações que estão a ser executadas em itens que determinou serem confidenciais e para ajudar a impedir a partilha não intencional desses itens.

A prevenção de perda de dados de ponto final (DLP de ponto final) expande as capacidades de monitorização e proteção de atividades do DLP a itens confidenciais que estão fisicamente armazenados em dispositivos Windows 10/11, macOS (as três versões principais mais recentes) e no Windows em determinadas versões do servidor. Assim que os dispositivos estiverem integrados nas soluções do Microsoft Purview, as informações sobre o que os utilizadores estão a fazer com itens confidenciais ficam visíveis no explorador de atividades. Em seguida, pode impor ações de proteção nesses itens através de políticas DLP.

Dica

Se você estiver procurando controle de dispositivo para repositório removível, consulte Controle de acesso para repositório removível do controle de dispositivo do Microsoft Defender para Ponto de Extremidade.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

Suporte para DLP de ponto final Windows 10/11 e macOS

O DLP de ponto final permite-lhe integrar dispositivos com as seguintes versões do Windows Server:

Windows Server 2019 (14 de novembro de 2023— KB5032196 (Compilação 17763.5122 do SO) - Suporte da Microsoft)

Windows Server 2022 (Atualização de segurança de 14 de novembro de 2023 (KB5032198) - Suporte da Microsoft)

Observação

Instalar os Windows Server KBs suportados desativa a funcionalidade Classificação no servidor. Isto significa que o DLP de Ponto Final não classificará ficheiros no servidor. No entanto, o DLP de Ponto Final continuará a proteger os ficheiros no servidor que foram classificados antes da instalação desses KBs no servidor. Para garantir esta proteção, instale Microsoft Defender versão 4.18.23100 (outubro de 2023) ou posterior.

Por predefinição, o DLP de Ponto Final não está ativado para servidores Windows quando são inicialmente integrados. Antes de poder ver eventos DLP de Ponto Final para os seus servidores no Activity Explorer, primeiro tem de Ativar o DLP de Ponto Final para Windows Servers.

Depois de configuradas corretamente, as mesmas políticas de proteção contra perda de dados podem ser aplicadas automaticamente a PCs Windows e servidores Windows.

| Setting | Subdefinição | Windows 10, 1809 e posterior, Windows 11, Windows Server 2019, Windows Server 2022 (21H2) para Pontos Finais (X64) | macOS (três versões lançadas mais recentes) | Notas |

|---|---|---|---|---|

| Verificação e proteção de classificação avançada | Limites de largura de banda alocados | Com suporte | Com suporte | A classificação avançada permite estas funcionalidades para macOS: – Correspondência de dados exatas de impressões digitais - dedocumentos com base em tipos - de informações confidenciaisClassificadores treináveis - Saiba mais sobre entidades nomeadas |

| Exclusões de caminhos de ficheiros para Windows | n/d | Com suporte | n/d | |

| Exclusões de caminhos de ficheiros para Mac | n/d | n/d | Com suporte | macOS inclui uma lista recomendada de exclusões que está ativada por padrão |

| Configurar a recolha de provas para atividades de ficheiros em dispositivos | Definir cache de provas no dispositivo | Com suporte | Sem suporte | |

| Cobertura e exclusões da partilha de rede | n/d | Com suporte | Não Suportado | |

| Aplicativos restritos e grupos de aplicativos | Grupos de aplicativos restritos | Com suporte | Com suporte | |

| Aplicativos restritos e grupos de aplicativos | Aplicativos restritos | Com suporte | Com suporte | |

| Aplicativos restritos e grupos de aplicativos | Definições de quarentena automática | Com suporte | Com suporte | |

| Aplicativos Bluetooth não permitidos | n/d | Com suporte | Com suporte | |

| Restrições do navegador e do domínio para dados confidenciais | Navegadores não permitidos | Com suporte | Com suporte | |

| Restrições do navegador e do domínio para dados confidenciais | Domínios de serviço | Com suporte | Com suporte | |

| Restrições do navegador e do domínio para dados confidenciais | Grupos de domínios de serviço confidenciais | Com suporte | Com suporte | |

| Configurações adicionais para DLP do ponto de extremidade | Justificativa de negócios em dicas de política | Com suporte | Com suporte | |

| Sempre auditar a atividade dos arquivos para os dispositivos | n/d | Com suporte | Com suporte | |

| Grupos de impressoras | n/d | Com suporte | Com suporte | |

| Grupos de dispositivos USB amovíveis | n/d | Com suporte | Com suporte | |

| Grupos de partilha de rede | n/d | Com suporte | Com suporte | |

| Configurações da VPN | n/d | Com suporte | Sem suporte |

Outras configurações

| Setting | Windows 10/11, Windows 10, 1809 e posterior, Windows 11 | Windows Server 2019, Windows Server 2022 (21H2) para Pontos Finais (X64) | macOS (três versões lançadas mais recentes) |

|---|---|---|---|

| Arquivar ficheiro | Com suporte | Com suporte | Com suporte |

| Tipo de ficheiro e Extensão de ficheiro | Com suporte | Com suporte | Com suporte |

| Ativar o DLP de Ponto Final para Windows Servers | Sem suporte | Com suporte | Sem suporte |

Atividades do ponto de extremidade que você pode monitorar e executar

A DLP de ponto de extremidade permite que você audite e gerencie os seguintes tipos de atividades que os usuários executam em itens confidenciais armazenados fisicamente em dispositivos Windows 10, Windows 11 ou macOS.

| Atividade | Descrição | Windows 10 (21H2, 22H2), Windows 11 (21H2, 22H2), Windows Server 2019, Server 2022 (21H2) para Pontos Finais (X64) | Windows 11 (21H2, 22H2) para Pontos Finais (ARM64) | macOS com três versões lançadas mais recentes | Auditável/ Restricionável |

|---|---|---|---|---|---|

| Carregar para um domínio de serviço cloud restrito ou acesso a partir de browsers não permitidos | Detecta quando um usuário tenta carregar um item em um domínio de serviço restrito ou acessar um item por meio de um navegador. Se estiver a utilizar um browser não permitido, a atividade de carregamento será bloqueada e o utilizador será redirecionado para utilizar o Microsoft Edge. Em seguida, o Microsoft Edge permite ou bloqueia o carregamento ou o acesso com base na configuração da política DLP. Pode bloquear, avisar ou auditar quando os ficheiros protegidos podem ser carregados ou impedidos de serem carregados para serviços cloud com base na lista de domínios permitidos/não permitidos nas definições de Prevenção de perda de dados. Quando a ação configurada está definida para avisar ou bloquear, outros browsers (definidos na lista de browsers não permitidos em Definições de prevenção de perda de dados) são impedidos de aceder ao ficheiro. | Com suporte | Com suporte | Com suporte | Auditável e restringivel |

| Colar em browsers suportados | Deteta quando um utilizador tenta colar conteúdo num domínio de serviço restrito. A avaliação é realizada no conteúdo que está a ser colado. Esta avaliação é independente da forma como o item de origem a partir do qual o conteúdo veio é classificado. | Com suporte | Com suporte | Sem suporte | Auditável e restringivel |

| Copiar para a área de transferência | Quando um utilizador tenta copiar conteúdo de um ficheiro protegido, pode bloquear, bloquear com substituição ou auditar a cópia de ficheiros protegidos para uma área de transferência num dispositivo de ponto final. Se a regra estiver configurada para Bloquear ou Bloquear com a substituição, a cópia é bloqueada quando o conteúdo de origem é confidencial, exceto quando o destino está na mesma aplicação do Microsoft 365 office. Esta atividade também se aplica a áreas de transferência redirecionadas ao utilizar o Azure Virtual Desktop com Windows 365. | Com suporte | Com suporte | Com suporte | Auditável e restringivel |

| Copiar para dispositivo amovível USB | Quando esta atividade é detetada, pode bloquear, avisar ou auditar a cópia ou movimentação de ficheiros protegidos de um dispositivo de ponto final para um suporte de dados amovível USB. | Com suporte | Com suporte | Com suporte | Auditável e restringivel |

| Copiar para um compartilhamento de rede | Quando esta atividade é detetada, pode bloquear, avisar ou auditar a cópia ou movimentação de ficheiros protegidos de um dispositivo de ponto final para qualquer partilha de rede, incluindo dispositivos USB redirecionados que são apresentados como partilhas de rede num Azure Virtual Desktop com Windows 365. | Com suporte | Com suporte | Com suporte | Auditável e restringivel |

| Quando esta atividade é detetada, pode bloquear, avisar ou auditar a impressão de ficheiros protegidos a partir de um dispositivo de ponto final. Esta atividade também se aplica a impressoras redirecionadas ao utilizar o Azure Virtual Desktop juntamente com Windows 365. | Com suporte | Com suporte | Com suporte | Auditável e restringivel | |

| Copiar ou mover usando o aplicativo Bluetooth não permitido | Deteta quando um utilizador tenta copiar um item para uma aplicação Bluetooth não permitida (conforme definido na lista de aplicações Bluetooth não permitidas nas definições de Prevenção de perda de dados Definições> deponto final). | Com suporte | Com suporte | Com suporte | Auditável e restringivel |

| Copiar ou mover com RDP | Deteta quando um utilizador tenta copiar um item para uma sessão de ambiente de trabalho remoto. | Com suporte | Com suporte | Sem suporte | Auditável e restringivel |

| Criar um item | Deteta a criação de um item. | Com suporte | Com suporte | Com suporte | Auditável |

| Mudar o nome de um item | Deteta o nome de um item. | Com suporte | Com suporte | Com suporte | Auditável |

| Acesso por aplicações restritas | Deteta quando uma aplicação que está na lista de aplicações restritas (conforme definido em aplicações restritas e grupos de aplicações) tenta aceder a ficheiros protegidos num dispositivo de ponto final. | Com suporte | Com suporte | Com suporte |

Copiar para o comportamento da área de transferência

Quando configura uma regra para Bloquear ou Bloquear com substituição quando um utilizador tenta a atividade Copiar para a área de transferência no conteúdo de um ficheiro que corresponde à política, os utilizadores finais veem este comportamento com estas configurações:

Word ficheiro 123 contém informações confidenciais que correspondem à cópia à regra de Bloco da área de transferência.

O ficheiro 123 do Excel contém informações confidenciais que correspondem à cópia à regra de Bloco da área de transferência.

O ficheiro 123 do PowerPoint contém informações confidenciais que correspondem à cópia à regra de Bloco da área de transferência.

Word ficheiro 789 não contém informações confidenciais.

O ficheiro 789 do Excel não contém informações confidenciais.

O ficheiro 789 do PowerPoint não contém informações confidenciais.

O ficheiro XYZ do bloco de notas (ou qualquer ficheiro de aplicação ou processo não baseado no Microsoft Office) contém informações confidenciais que correspondem à cópia à regra de Bloco da área de transferência.

O bloco de notas (ou qualquer ficheiro de processo ou aplicação não baseado no Microsoft Office) ABC não contém informações confidenciais.

| Source | Destino | Comportamento |

|---|---|---|

| Word ficheiro 123/Ficheiro do Excel 123/Ficheiro PowerPoint 123 | Word ficheiro 123/Ficheiro do Excel 123/Ficheiro PowerPoint 123 | as opções copiar e colar são permitidas, ou seja, é permitida a cópia e a colagem de ficheiros intra. |

| Word ficheiro 123/Ficheiro do Excel 123/Ficheiro PowerPoint 123 | Word ficheiro 789/Ficheiro do Excel 789/Ficheiro PowerPoint 789 | as opções copiar e colar são bloqueadas, ou seja, a cópia e a colagem entre ficheiros estão bloqueadas. |

| Word ficheiro 789/Ficheiro do Excel 789/Ficheiro PowerPoint 789 | Word ficheiro 123/Ficheiro do Excel 123/Ficheiro PowerPoint 123 | copiar e colar são permitidos |

| Word ficheiro 123/Ficheiro do Excel 123/Ficheiro PowerPoint 123 | Ficheiro do bloco de notas ABC | copiar e colar estão bloqueados |

| Ficheiro do bloco de notas XYZ | qualquer | a cópia está bloqueada |

| Ficheiro do bloco de notas ABC | qualquer | copiar e colar são permitidos |

Prática recomendada para políticas DLP de ponto de extremidade

Digamos que você queira impedir que todos os itens que contenham números de cartão de crédito deixem os terminais dos usuários do departamento financeiro. Recomendamos:

- Crie uma política e o escopo para pontos de extremidade e para esse grupo de usuários.

- Crie uma regra na política que detecte o tipo de informação que você deseja proteger. Neste caso, defina o conteúdo que contém como Tipo de informações confidenciais*, e selecione Cartão de Crédito.

- Defina as ações de cada atividade para Bloquear.

Para obter mais informações sobre a conceção das políticas DLP, veja Estruturar uma política de prevenção de perda de dados .

Observação

No Microsoft Purview, a avaliação da política DLP de itens confidenciais ocorre centralmente, portanto, não há nenhum retardo de tempo para que políticas e atualizações de política sejam distribuídas para dispositivos individuais. Quando uma política é atualizada no centro de conformidade, geralmente leva cerca de uma hora para que essas atualizações sejam sincronizadas em todo o serviço. Uma vez sincronizadas as atualizações de políticas, os itens nos dispositivos destino são automaticamente reavaliados na próxima vez em que forem acessados ou modificados. (Pré-visualização) Para alterações Grupos autorizadas, a política precisará de 24 horas para sincronizar.

Arquivos monitorados

Ficheiros monitorizados através da política

O DLP de ponto final monitoriza estes tipos de ficheiro através da política no Windows 10, 11 e nas três versões principais mais recentes do macOS:

| Windows 10, 11 | macOS |

|---|---|

| .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp, .txt, .c, .class, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config | .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .txt, .c, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config |

Observação

Estes tipos de ficheiro podem ser monitorizados através das definições de política em dispositivos Windows 10, 11 e macOS, se o OCR estiver ativado:

.jpg, .png, .tif, .tiff, .bmp .jpeg

Ficheiros auditados independentemente da correspondência de política

As atividades podem ser auditadas nestes tipos de ficheiro no Windows 10, 11 e nas três versões principais mais recentes do macOS, mesmo que não exista nenhuma correspondência de política:

| Windows 10, 11 | macOS |

|---|---|

| .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp | .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, |

Observação

Estes tipos de ficheiro podem ser auditados, independentemente de uma correspondência de política, em dispositivos Windows 10, 11 e macOS, desde que o OCR esteja ativado:

.jpg, .png, .tif, .tiff, .bmp .jpeg

Importante

Para obter informações sobre os requisitos da Adobe para utilizar funcionalidades Prevenção Contra Perda de Dados do Microsoft Purview (DLP) com ficheiros PDF, consulte este artigo da Adobe: Proteção de Informações do Microsoft Purview Support in Acrobat (Suporte do Adobe: Proteção de Informações do Microsoft Purview no Acrobat).

Se apenas quiser monitorizar dados de correspondências de políticas, pode desativar a atividade Sempre auditar ficheiros para dispositivos nas definições de Prevenção de perda de dados Definições> deponto final.

Se a definição Atividade de ficheiro de auditoria sempre para dispositivos estiver ativada, as atividades em qualquer Word, PowerPoint, Excel, PDF e .csv ficheiros são sempre auditadas, mesmo que o dispositivo não seja visado por nenhuma política.

Para garantir que as atividades sejam auditadas para todos os tipos de arquivo com suporte, crie uma política DLP personalizada.

O DLP de ponto final monitoriza a atividade com base no tipo MIME, pelo que as atividades são capturadas, mesmo que a extensão de ficheiro seja alterada, para estes tipos de ficheiros:

Depois de a extensão ser alterada para qualquer outra extensão de ficheiro:

- .doc

- .docx

- .xls

- .xlsx

- .ppt

- .pptx

Se a extensão for alterada apenas para extensões de ficheiro suportadas:

- .txt

- .msg

- .rtf

- .c

- .cpp

- .h

- .cs

- .java

- .tsv

Ficheiros analisados para obter conteúdo

Pode utilizar um ou mais tipos de ficheiro como condições nas suas políticas DLP:

| Tipo de Arquivo | Formatar | Extensões de ficheiro monitorizadas |

|---|---|---|

| Processamento de texto | Word, PDF | .doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf |

| Planilha | Excel, CSV, TSV | .xls, .xlsx, .xlt, .xlm, .xlsm, xltx, xltm, xlsb, .xlw, .csv, .tsv |

| Apresentação | PowerPoint | .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx |

| Arquivar | Zip, ZipX, RAR, 7z, TAR | .zip, .zipx, .rar, .7z, .tar, .gz |

O que é diferente no Endpoint DLP

Há alguns conceitos adicionais que você precisa saber antes de mergulhar no Endpoint DLP.

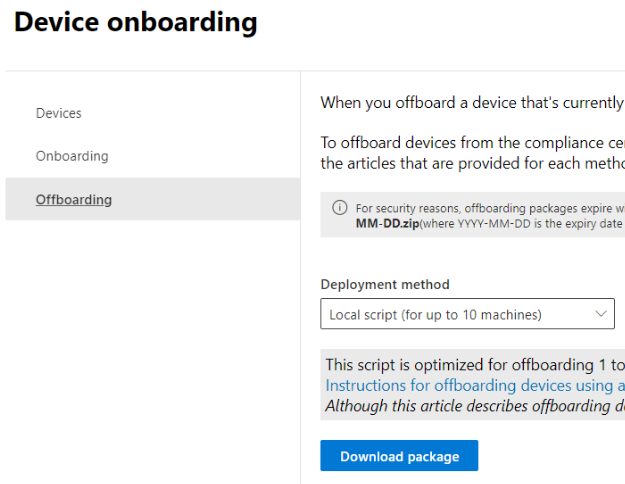

Habilitar o gerenciamento de dispositivos

O gerenciamento de dispositivos é a funcionalidade que habilita a coleta de telemetria de dispositivos e a coloca em soluções do Microsoft Purview, como DLP de ponto de extremidade e o gerenciamento de risco interno. Tem de integrar todos os dispositivos que pretende utilizar como localizações nas suas políticas DLP.

A inclusão e a exclusão são processadas através de scripts que transfere a partir do centro de gestão de dispositivos. O centro de gestão de dispositivos tem scripts personalizados para cada um dos seguintes métodos de implementação:

- Script local (até 10 máquinas)

- Política de grupo

- System Center Configuration Manager (versão 1610 ou posterior)

- Gerenciamento de dispositivos móveis/Microsoft Intune

- Scripts de integração VDI para máquinas não persistentes

Use os procedimentos no Introdução ao Microsoft 365 Endpoint DLP a dispositivos integrados.

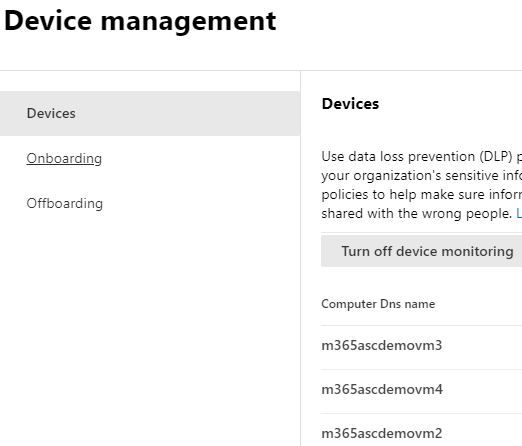

A inclusão de dispositivos no Defender também os integra no DLP. Assim, se tiver integrado dispositivos através de Microsoft Defender para Ponto de Extremidade, esses dispositivos serão apresentados automaticamente na lista de dispositivos. Só precisa de Ativar a monitorização de dispositivos para utilizar o DLP de ponto final.

Exibir dados de DLP do Endpoint

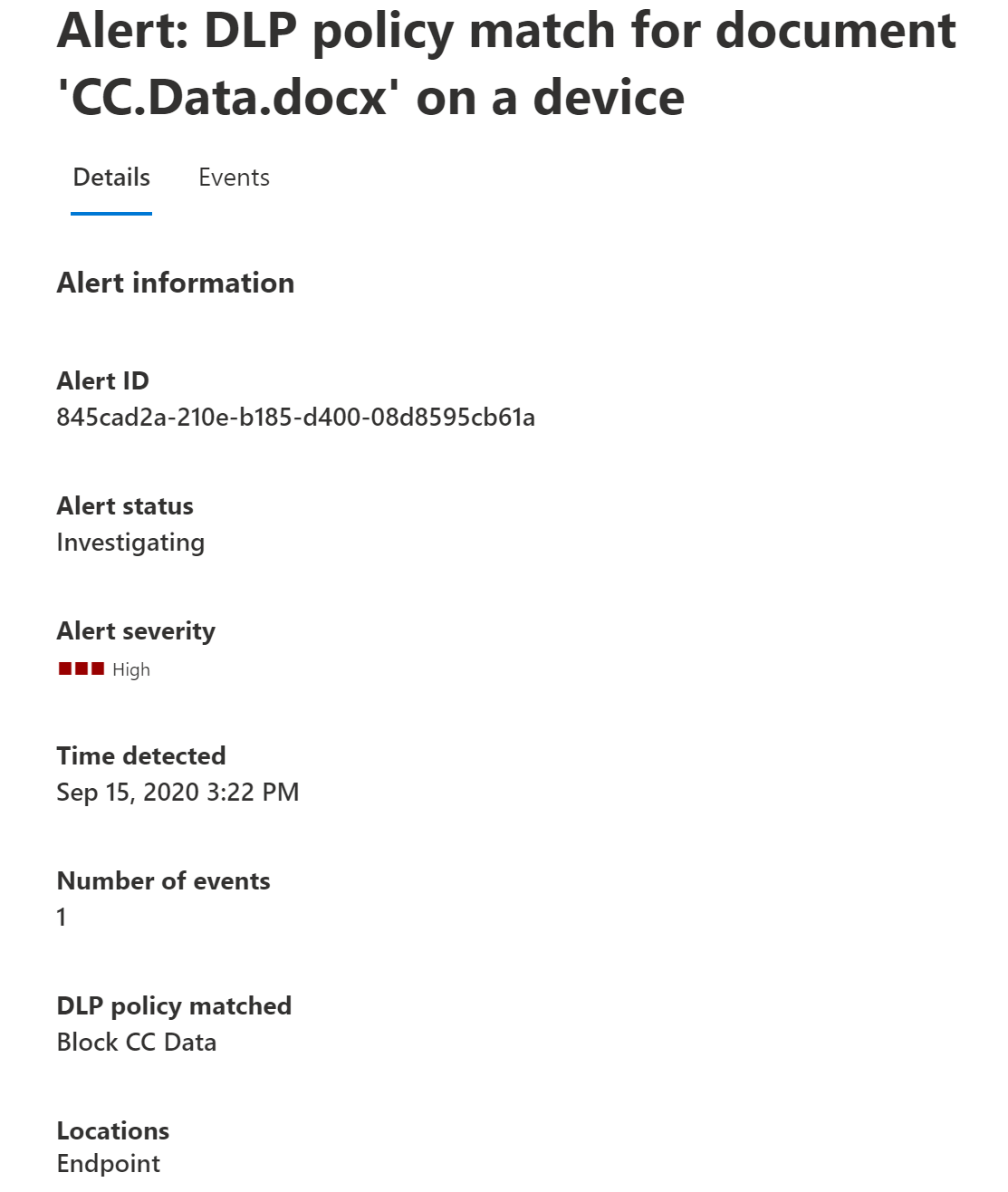

Pode ver alertas relacionados com políticas DLP impostas em dispositivos de ponto final ao aceder ao Dashboard de Gestão de Alertas DLP e Investigar incidentes de perda de dados com Microsoft Defender XDR.

Também pode ver detalhes do evento associado, com metadados avançados, no mesmo dashboard

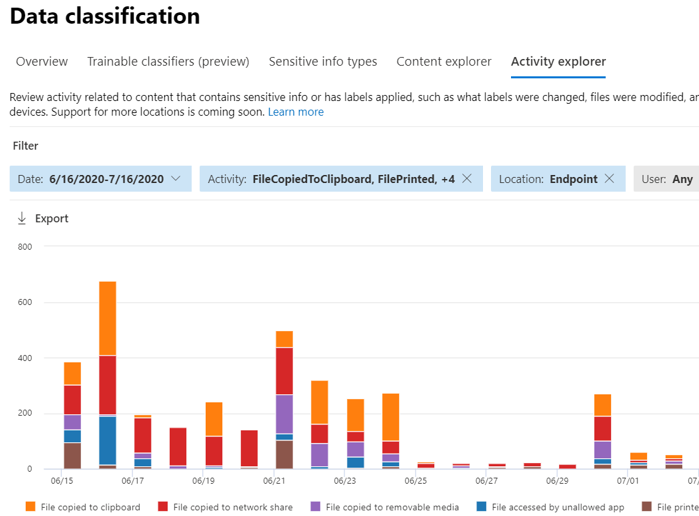

Após a integração de um dispositivo, as informações sobre as atividades auditadas fluem no explorador de atividades mesmo antes de você configurar e implantar as políticas DLP que têm dispositivos como um local.

O Endpoint DLP coleta informações abrangentes sobre atividades auditadas.

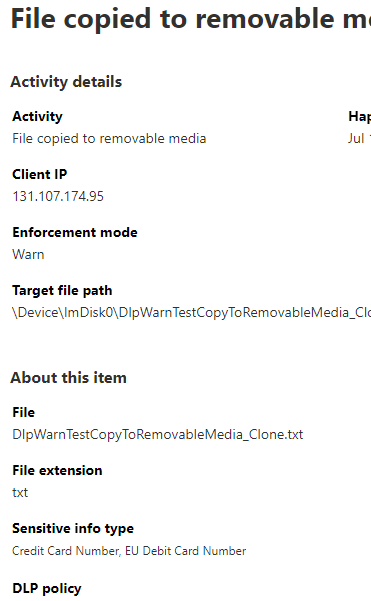

Por exemplo, se um arquivo for copiado para uma mídia USB removível, você verá esses atributos nos detalhes da atividade:

- tipo de atividade

- IP do Cliente

- caminho do arquivo de destino

- carimbo de data/hora ocorrido

- nome do arquivo

- usuário

- extensão do arquivo

- tamanho do arquivo

- tipo de informação confidencial (se aplicável)

- valor SHA1

- valor SHA256

- nome do arquivo anterior

- localização

- primário

- FilePath

- Tipo de local de origem

- plataforma

- nome do dispositivo

- Tipo de local de destino

- aplicativo que executou a cópia

- ID de dispositivo do Microsoft Defender para Ponto de Extremidade (se aplicável)

- fabricante do dispositivo de mídia removível

- modelo do dispositivo de mídia removível

- número de série do dispositivo de mídia removível

DLP de ponto final e dispositivos offline

Quando um dispositivo de ponto final do Windows está offline, as políticas existentes continuam a ser impostas nos ficheiros existentes. Além disso, com a proteção just-in-time ativada e no modo "bloquear", quando é criado um novo ficheiro num dispositivo offline, o ficheiro continua a ser impedido de ser partilhado até que o dispositivo se ligue ao serviço de classificação de dados e a avaliação seja concluída. Se for criada uma nova política no servidor ou uma política existente for modificada, essas alterações serão atualizadas no dispositivo assim que voltar a ligar à Internet.

Considere os seguintes casos de utilização.

- As políticas que foram enviadas para um dispositivo continuarão a ser aplicadas a ficheiros já classificados como confidenciais mesmo depois de o dispositivo ficar offline.

- As políticas atualizadas no portal de conformidade enquanto um dispositivo estiver offline não serão enviadas para esse dispositivo. Da mesma forma, essas políticas não serão impostas nesse dispositivo até que o dispositivo fique novamente online. No entanto, a política desatualizada existente no dispositivo offline continuará a ser imposta. Proteção just-in-time

Se as notificações estiverem configuradas para serem apresentadas, serão sempre apresentadas quando as políticas DLP forem acionadas, independentemente de o dispositivo estar ou não online.

Observação

Embora as políticas que já tenham sido enviadas para um dispositivo offline sejam impostas, os eventos de imposição não aparecem no explorador de atividades até que o dispositivo esteja novamente online.

As políticas DLP são sincronizadas regularmente com dispositivos de ponto final. Se um dispositivo estiver offline, as políticas não podem ser sincronizadas. Neste caso, a lista Dispositivos reflete que o dispositivo está dessincronizado com as políticas no servidor.

Importante

Esta funcionalidade não é suportada em dispositivos de ponto final macOS.

Proteção just-in-time

A proteção just-in-time bloqueia todas as atividades de saída nos seguintes ficheiros monitorizados até que a avaliação da política seja concluída com êxito:

- Itens que nunca foram avaliados.

- Itens nos quais a avaliação ficou obsoleto. Estes são itens previamente avaliados que não foram reavaliados pelas versões atuais e atualizadas da cloud das políticas.

Antes de poder implementar a proteção just-in-time, primeiro tem de implementar a versão 4.18.23080 ou posterior do Cliente Antimalware.

Observação

Para computadores com uma versão desatualizada do Cliente Antimalware, recomendamos que desative a proteção just-in-time ao instalar um dos seguintes KBs:

Para ativar a proteção just-in-time no Portal de Conformidade do Microsoft Purview, selecione Definições no painel de navegação esquerdo, selecione Proteção just-in-time e configure as definições pretendidas.

Escolha as localizações a monitorizar:

- Selecione Dispositivos.

- Selecione Editar.

- No painel de lista de opções, selecione o âmbito das contas e dos grupos de distribuição aos quais pretende aplicar a proteção just-in-time. (Tenha em atenção que, enquanto a avaliação da política estiver a ser processada, o DLP de Ponto Final bloqueará todas as atividades de saída de cada utilizador cuja conta esteja no âmbito selecionado. O DLP de ponto final auditará as atividades de saída de todas as contas de utilizador que foram especificamente excluídas (através da definição Excluir) ou que de outra forma não estão no âmbito.)

Na pré-visualização , a proteção just-in-time é suportada em dispositivos macOS com as três versões principais mais recentes.

Observação

Tenha em atenção que, para todos os utilizadores que selecionar no Âmbito, o DLP de Ponto Final bloqueará todas as atividades de saída enquanto aguarda pela conclusão da avaliação da política; para utilizadores que não estejam no Âmbito ou que estejam na definição Excluir, o DLP de Ponto Final auditará as atividades de saída.

- Ação de contingência em caso de falha: esta configuração especifica o modo de imposição que o DLP deve aplicar quando a avaliação da política não for concluída. Independentemente do valor que selecionar, a telemetria relevante será apresentada no explorador de atividades.

Dica

Sugestões para maximizar a produtividade dos utilizadores:

- Configure e implemente as políticas DLP de Ponto Final nos seus dispositivos antes de ativar a proteção just-in-time para evitar bloquear desnecessariamente a atividade do utilizador durante a avaliação da política.

- Certifique-se de que configura cuidadosamente as suas definições para atividades de saída. A proteção just-in-time bloqueia uma atividade de saída apenas quando essa atividade tem uma ou mais políticas bloquear ou bloquear com substituição . Isto significa que as atividades de saída que não estão especificamente bloqueadas serão apenas auditadas, mesmo para os utilizadores incluídos no âmbito das políticas aplicáveis.

- Uma vez que a proteção just-in-time bloqueará a atividade de saída apenas quando essa atividade tiver uma ou mais políticas Bloquear ou Bloquear com substituição , o que significa que se o utilizador final, mesmo no Âmbito, não tiver nenhuma política DLP ou apenas auditar a política DLP, a proteção Just-in-time apenas auditará a atividade de saída.

Para obter mais informações, consulte Introdução à proteção Just-In-Time.

Próximas etapas

Agora que você aprendeu sobre o Endpoint DLP, as próximas etapas são:

- Integrar dispositivos Windows 10 e Windows 11 na visão geral do Microsoft Purview

- Integrar dispositivos macOS na visão geral do Microsoft Purview

- Configurar as definições de prevenção contra perda de dados de ponto de extremidade

- Usando a Prevenção contra perda de dados de ponto de extremidade

Confira também

- Introdução à prevenção contra perda de dados do Ponto de extremidade da Microsoft

- Usar a prevenção contra perda de dados do Ponto de extremidade da Microsoft

- Saiba mais sobre prevenção contra perda de dados

- Criar e Implementar políticas de prevenção de perda de dados

- Começar a usar o Explorador de atividades

- Microsoft Defender para Ponto de Extremidade

- Gerenciamento de risco interno