Configurar as definições da cloud para utilização com o Gestor de Conformidade

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

Configurar o suporte para várias clouds

O Gestor de Conformidade integra-se com Microsoft Defender para a Cloud fornecer suporte para várias clouds. As organizações têm de ter, pelo menos, uma subscrição no Microsoft Azure e, em seguida, ativar o Defender para a Cloud para que o Gestor de Conformidade possa receber os sinais necessários para monitorizar os seus serviços cloud. Assim que tiver o Defender para a Cloud, tem de atribuir as normas regulamentares e da indústria relevantes às suas subscrições.

Dependendo do que a sua organização já configurou, avance para a secção abaixo que se alinha com a sua situação para começar:

- Não tem o Azure: Ativar o Azure e criar uma subscrição

- Tem o Azure, mas não tem o Defender para a Cloud: Ativar o Defender para a Cloud na sua subscrição do Azure

- Tem o Defender para a Cloud, mas não atribuiu normas: Atribuir normas às suas subscrições de serviço cloud

Standards supported by Compliance Manager and Defender for Cloud

As normas ou regulamentos listados abaixo são suportados no Defender para Cloud e no Gestor de Conformidade. Cada norma está disponível para suportar o Microsoft 365, além dos outros serviços cloud listados entre parênteses.

Dica

O Defender para Cloud refere-se a "normas", enquanto o Gestor de Conformidade utiliza "regulamentos" para fazer referência à mesma coisa.

- Melhores Práticas de Segurança Fundacional do AWS

- CIS 1.1.0 (GCP)

- CIS Microsoft Azure Foundations Benchmark v1.1.0 (Azure)

- CIS 1.2.0 (AWS, GCP)

- CIS Microsoft Azure Foundations Benchmark v1.3.0 (Azure)

- CIS Microsoft Azure Foundations Benchmark v1.4.0 (Azure)

- FedRAMP High (Azure)

- FedRAMP Moderado (Azure)

- ISO 27001 (Azure, GCP)

- NIST SP 800-171 Rev.2 (Azure)

- NIST SP 800-53 Rev.4 (Azure)

- NIST SP 800 53 Rev.5 (Azure, AWS, GCP)

- PCI DSS 3.2.1 (AWS, GCP)

- PCI DSS v4.0 (Azure)

- SOC 2 Tipo 2 (Azure)

- SWIFT CSP-CDCF v2022 (Azure)

Ativar o Azure e criar uma subscrição

Configurar uma subscrição no Microsoft Azure é um pré-requisito para começar a utilizar o Defender para a Cloud. Se não tiver uma subscrição, pode inscrever-se numa conta gratuita.

Ativar o Defender para a Cloud

Visite Início Rápido: Configurar Microsoft Defender para a Cloud. Siga os passos para ativar o Defender para a Cloud na sua subscrição do Azure e familiarize-se com a página Descrição Geral do Defender para Cloud. Depois de ativar o Defender para a Cloud, siga os passos abaixo para se certificar de que está configurado para a integração do Gestor de Conformidade.

A maioria das funções de configuração exige que o utilizador tenha a função proprietário no Azure. Obtenha mais detalhes sobre funções de utilizador e permissões para o Defender para a Cloud.

Confirmar o acesso à Conformidade regulamentar do Defender para a Cloud

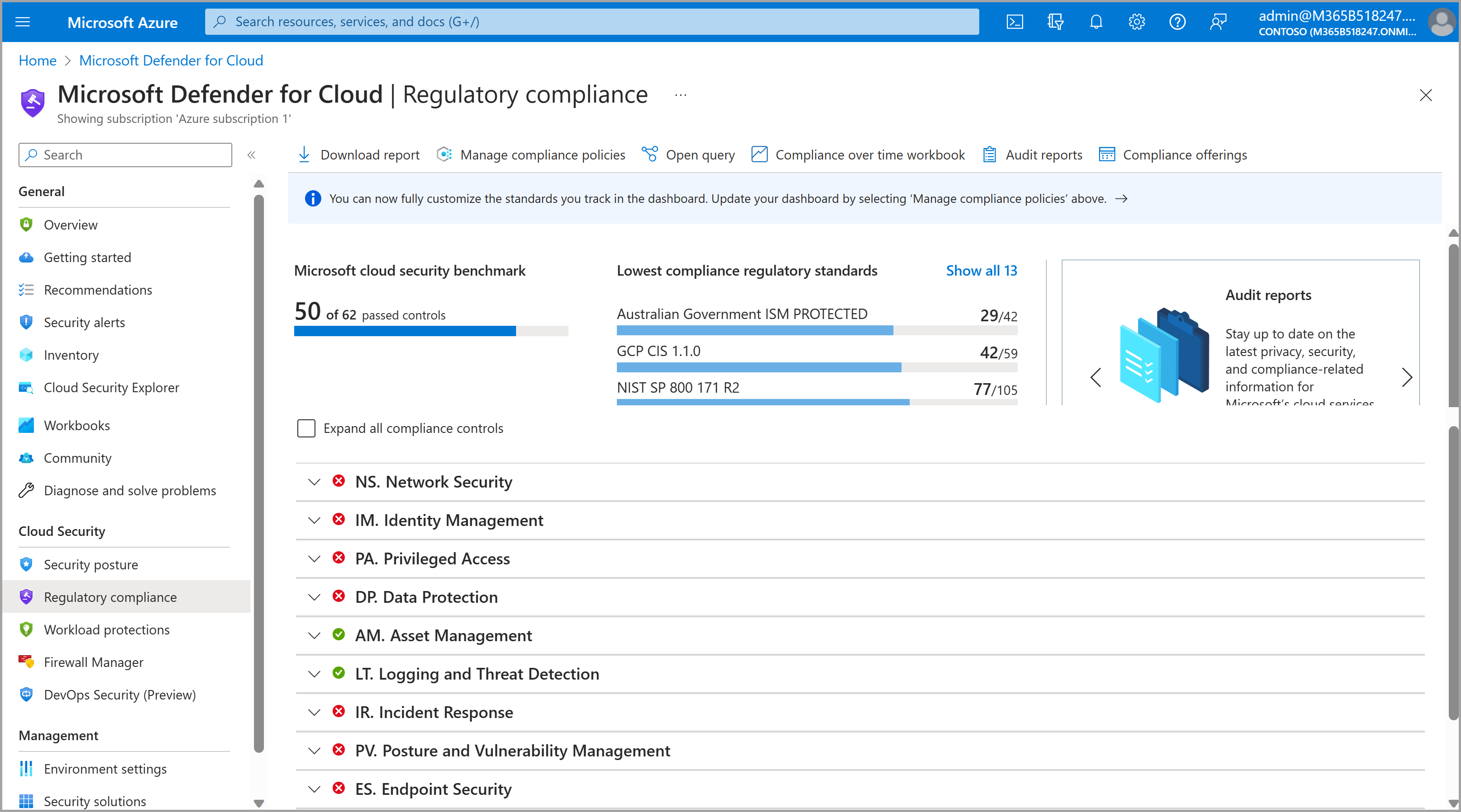

Aceda a Microsoft Defender para a Cloud | Conformidade regulamentar.

Confirme que vê um dashboard como este: Dashboard

Se não vir o dashboard acima e, em vez disso, vir um aviso sobre licenciamento insuficiente, siga as instruções para ativar um plano do Defender para Cloud aplicável. Recomendamos que ative um dos dois planos: Foundational CSPM ou GPSN do Defender (saiba mais sobre estes planos). Pode selecionar manualmente os planos ao seguir os passos abaixo:

- No Defender para a Cloud, selecione Definições do ambiente no painel de navegação esquerdo.

- Selecione Azure na sua lista de ambientes. Expanda o item por baixo do Azure para ver a subscrição e, em seguida, selecione a subscrição. Chega à página planos do Defender .

- Na coluna Plano, localize as linhas para Foundational CSPM e GPSN do Defender. Na linha Estado , selecione o botão Ativado para ambos os planos.

Ver ambientes disponíveis

No Defender para a Cloud, selecione Definições do ambiente no painel de navegação esquerdo.

Veja os ambientes e subscrições disponíveis atualmente visíveis para o MDC do seu inquilino. Poderá ter de expandir os seus grupos de gestão para ver as subscrições, o que pode fazer ao selecionar Expandir tudo abaixo da barra de pesquisa. Além das suas subscrições do Azure, também verá projetos do Google Cloud Platform (GCP) ou contas do Amazon Web Services (AWS) ligadas ao Defender para Cloud.

Se não vir uma subscrição esperada e já tiver confirmado o licenciamento do Defender para a Cloud nos passos anteriores, marcar os filtros de diretório e subscrição atuais nas definições do portal do Azure. Nesta vista, pode ajustar os filtros de subscrição ou mudar para um diretório diferente se estiver disponível e, em seguida, regressar à vista Definições do ambiente para marcar os resultados.

Se não vir um ambiente, conta ou projeto do AWS ou GCP esperado, avance para o passo seguinte para configurar os conectores necessários.

Ligar às suas contas amazon Web Services ou Google Cloud Provider (opcional)

Siga estas instruções se tiver uma conta do Amazon Web Services (AWS) ou um projeto do Google Cloud Platform (GCP) que pretenda que o Gestor de Conformidade avalie a postura de conformidade e ainda não vir essas contas ou projetos nas definições do Ambiente do Azure. Quando concluir este processo, pode começar a atribuir normas às suas subscrições do AWS ou GCP ligadas dentro de cerca de uma hora, embora os dados completos possam demorar até 24 horas a serem apresentados.

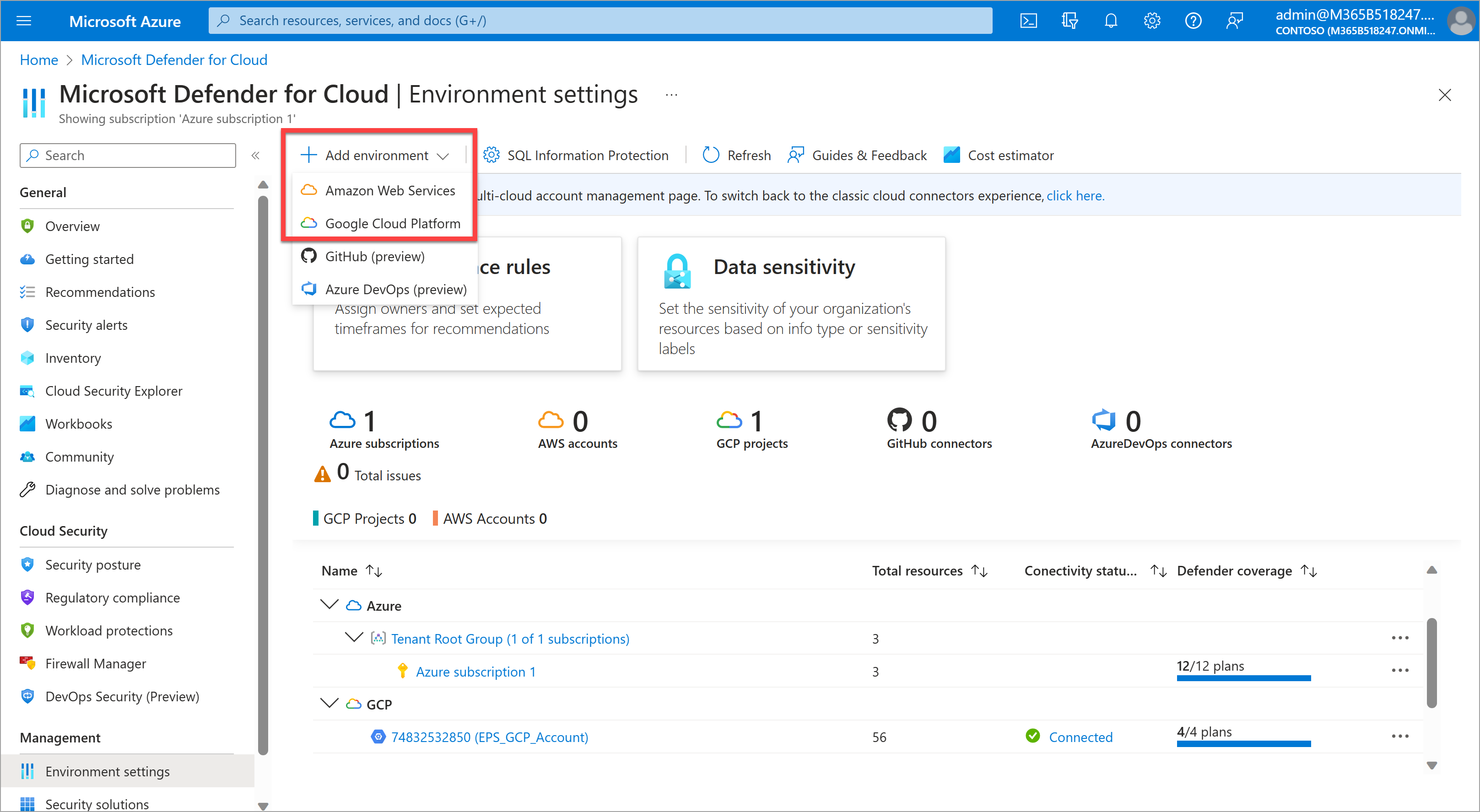

No Defender para a Cloud, selecione Definições do ambiente no painel de navegação esquerdo.

Selecione Adicionar ambiente e escolha Amazon Web Services ou Google Cloud Platform.

Siga os passos do assistente para concluir a configuração da conta. A ligação às contas requer permissões de administrador nas contas AWS ou GCP que estão a ser utilizadas e alguns passos de configuração no AWS ou GCP. Estes passos são detalhados no assistente.

- Para uma opção de configuração simples, considere começar com apenas uma conta, como o GCP. No primeiro passo dos Detalhes da conta, em Integrar, selecione Conta única. Esta opção requer o menor esforço de configuração.

Adicionar normas às suas subscrições

Verifique a lista de normas suportadas pelo Defender para Cloud e Pelo Gestor de Conformidade para garantir que o padrão pretendido é suportado. Em seguida, siga os passos abaixo.

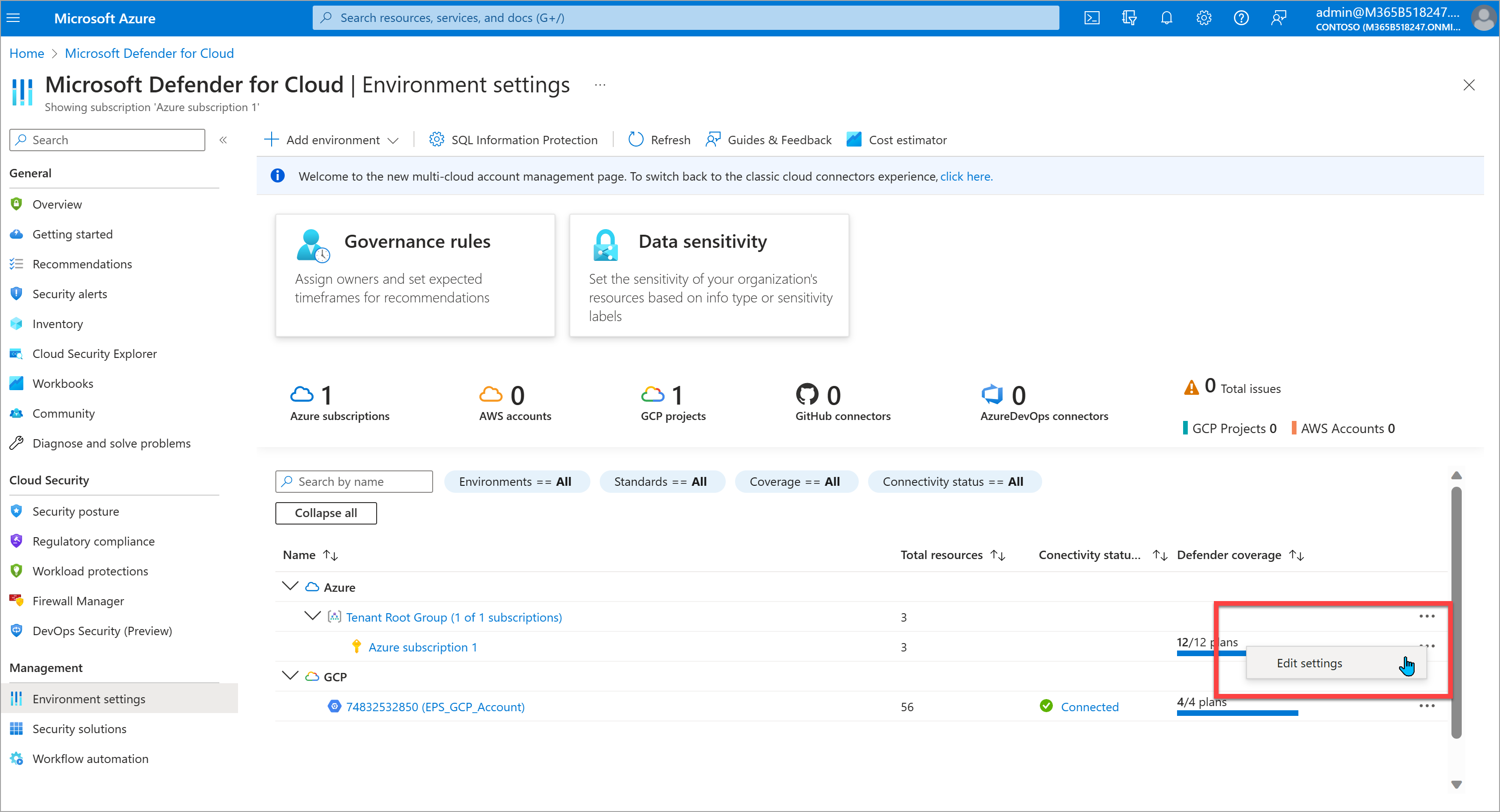

No Defender para a Cloud, selecione Definições do ambiente no painel de navegação esquerdo.

Os seus ambientes e subscrições disponíveis estão listados na página. Poderá ter de expandir os seus grupos de gestão para ver as subscrições, o que pode fazer ao selecionar Expandir tudo abaixo da barra de pesquisa. Localize a subscrição à qual pretende adicionar um padrão.

Na linha da subscrição, selecione as reticências na extremidade direita e selecione Editar definições.

No painel de navegação esquerdo, em Definições de política, selecione Política de segurança.

Procure a lista de normas disponíveis em Normas regulamentares & da indústria. Pode ver mais padrões ao selecionar o botão Adicionar mais padrões na parte inferior da lista. Atribua pelo menos uma das normas suportadas listadas abaixo à sua subscrição ao selecionar Ativar na linha padrão.