Políticas de alerta no Microsoft 365

Pode utilizar as políticas de alerta e os dashboard de alerta no portal de conformidade do Microsoft Purview ou no portal do Microsoft Defender para criar políticas de alerta e, em seguida, ver os alertas gerados quando os utilizadores efetuam atividades que correspondam às condições de uma política de alerta. Existem várias políticas de alerta predefinidas que o ajudam a monitorizar atividades como a atribuição de privilégios de administrador em Exchange Online, ataques de software maligno, campanhas de phishing e níveis invulgares de eliminações de ficheiros e partilha externa.

Dica

Aceda à secção Políticas de alerta predefinidas neste artigo para obter uma lista e descrição das políticas de alerta disponíveis.

As políticas de alerta permitem categorizar os alertas disparados por uma política, aplicar a política a todos os usuários em sua organização, definir um nível de limite para quando um alerta é disparado e decidir se receberão notificações por email quando os alertas forem disparados. Existe também uma página Alertas onde pode ver e filtrar alertas, definir um alerta status para o ajudar a gerir alertas e, em seguida, dispensar alertas depois de resolver ou resolve o incidente subjacente.

Observação

As políticas de alerta estão disponíveis nas seguintes organizações:

- Microsoft 365 Enterprise.

- Office 365 Enterprise.

- Office 365 governo dos E.U.A. E1/F1/G1, E3/F3/G3 ou E5/G5.

A funcionalidade avançada só está disponível nas seguintes organizações:

- E5/G5.

- E1/F1/G1 ou E3/F3/G3 e uma das seguintes subscrições de suplementos:

- Microsoft Defender para Office 365 Plano 2.

- Microsoft 365 E5 Compliance.

- Suplemento de Deteção de Dados Eletrónicos E5 e Auditoria.

A funcionalidade avançada que requer E5/G5 ou uma subscrição de suplemento está realçada neste artigo.

As políticas de alerta estão disponíveis em organizações do Governo dos E.U.A. (Office 365 GCC, GCC High e DoD).

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

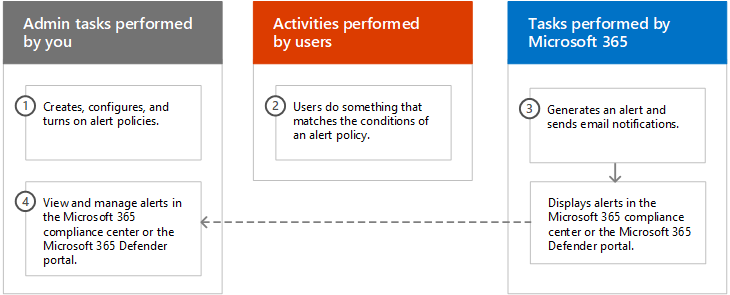

Como funcionam as políticas de alerta

Eis uma descrição geral rápida de como funcionam as políticas de alerta e os alertas que são acionados quando a atividade de utilizador ou administrador corresponde às condições de uma política de alerta.

Um administrador na sua organização cria, configura e ativa uma política de alerta através da página Políticas de alerta no portal de conformidade ou no portal do Microsoft Defender. Também pode criar políticas de alerta com o cmdlet New-ProtectionAlert no PowerShell de Conformidade do & de Segurança.

Para criar políticas de alerta, tem de lhe ser atribuída a função Gerir Alertas ou a função Configuração da Organização no portal de conformidade ou no portal do Defender.

Observação

Demora até 24 horas após a criação ou atualização de uma política de alertas para que os alertas possam ser acionados pela política. Isto deve-se ao facto de a política ter de ser sincronizada com o motor de deteção de alertas.

Um utilizador efetua uma atividade que corresponde às condições de uma política de alerta. No caso de ataques de software maligno, as mensagens de e-mail infetadas enviadas aos utilizadores na sua organização acionam um alerta.

O Microsoft 365 gera um alerta que é apresentado na página Alertas no portal de conformidade ou no portal do Defender. Além disso, se notificações por email estiverem ativadas para a política de alertas, a Microsoft envia uma notificação para uma lista de destinatários. Os alertas que um administrador ou outros utilizadores podem ver são determinados pelas funções atribuídas ao utilizador na página Alertas. Para obter mais informações, veja Permissões RBAC necessárias para ver alertas.

Um administrador gere os alertas no portal de conformidade do Microsoft Purview. A gestão de alertas consiste em atribuir um alerta status para ajudar a controlar e gerir qualquer investigação.

Sobre as configurações da política

Uma política de alerta consiste em um conjunto de regras e condições que definem a atividade de usuário ou administrador que gera um alerta, uma lista de usuários que disparam o alerta se eles executam a atividade e um limite que define quantas vezes a atividade deve ocorrer antes que um alerta seja disparado. Você também categoriza a política e atribui a ela um nível de severidade. Estas duas definições ajudam-no a gerir políticas de alertas (e os alertas que são acionados quando as condições da política são correspondidas) porque pode filtrar estas definições ao gerir políticas e ver alertas no portal de conformidade do Microsoft Purview. Por exemplo, pode ver alertas que correspondem às condições da mesma categoria ou ver alertas com o mesmo nível de gravidade.

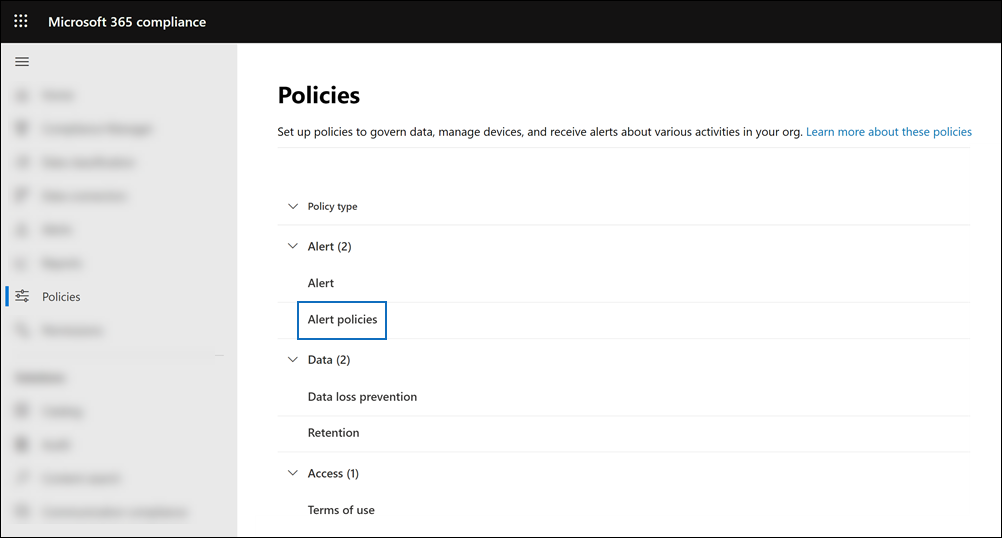

Para ver e criar políticas de alerta:

portal de conformidade do Microsoft Purview:

Aceda ao portal de conformidade e, em seguida, selecione Políticas Políticas Políticas>>de Alerta de Políticas.

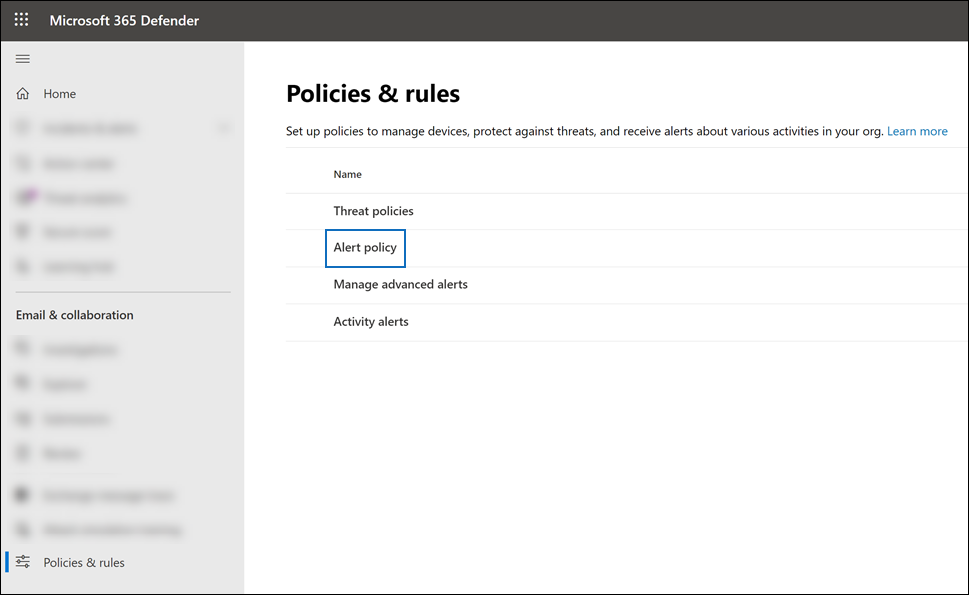

portal do Microsoft Defender:

Aceda ao portal do Microsoft Defender e, em colaboração Email &, selecione Políticas & regras>Política de alerta. Como alternativa, você pode ir diretamente para https://security.microsoft.com/alertpolicies.

Observação

Tem de lhe ser atribuída a função Gerir Alertas do View-Only para ver as políticas de alerta no portal de conformidade do Microsoft Purview ou no portal Microsoft Defender. Tem de lhe ser atribuída a função Gerir Alertas para criar e editar políticas de alerta. Para obter mais informações, confira Permissões no portal de conformidade do Microsoft Purview.

Uma política de alerta consiste nas seguintes definições e condições.

Atividade que o alerta está a controlar. Pode criar uma política para controlar uma atividade ou, em alguns casos, algumas atividades relacionadas, como partilhar um ficheiro com um utilizador externo ao partilhá-lo, atribuir permissões de acesso ou criar uma ligação anónima. Quando um usuário executa a atividade definida pela política, um alerta é disparado com base nas configurações de limite de alerta.

Observação

As atividades que pode controlar dependem da Office 365 Enterprise da sua organização ou Office 365 plano do Governo norte-americano. Em geral, as atividades relacionadas com campanhas de software maligno e ataques de phishing requerem uma subscrição E5/G5 ou uma subscrição E1/F1/G1 ou E3/F3/G3 com uma subscrição de suplemento Defender para Office 365 Plano 2.

Condições de atividade. Para a maioria das atividades, pode definir condições adicionais que têm de ser cumpridas para acionar um alerta. As condições comuns incluem endereços IP (para que um alerta seja acionado quando o utilizador efetua a atividade num computador com um endereço IP específico ou dentro de um intervalo de endereços IP), se um alerta é acionado se um utilizador ou utilizador específico efetuar essa atividade e se a atividade é efetuada num nome de ficheiro ou URL específico. Também pode configurar uma condição que aciona um alerta quando a atividade é efetuada por qualquer utilizador na sua organização. As condições disponíveis dependem da atividade selecionada.

Também pode definir etiquetas de utilizador como condição de uma política de alerta. Esta definição resulta nos alertas acionados pela política para incluir o contexto do utilizador afetado. Pode utilizar etiquetas de utilizador do sistema ou etiquetas de utilizador personalizadas. Para obter mais informações, veja Etiquetas de utilizador no Microsoft Defender para Office 365.

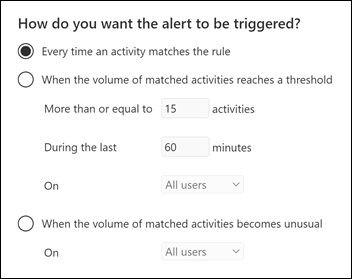

Quando o alerta é acionado. Pode configurar uma definição que define a frequência com que uma atividade pode ocorrer antes de um alerta ser acionado. Isto permite-lhe configurar uma política para gerar um alerta sempre que uma atividade corresponde às condições da política, quando um determinado limiar é excedido ou quando a ocorrência da atividade que o alerta está a monitorizar torna-se invulgar para a sua organização.

Se selecionar a definição com base numa atividade invulgar, a Microsoft estabelece um valor de linha de base que define a frequência normal da atividade selecionada. Demora até sete dias a estabelecer esta linha base, durante a qual os alertas não são gerados. Após a linha de base ser estabelecida, é acionado um alerta quando a frequência da atividade controlada pela política de alerta excede em grande parte o valor da linha de base. Para atividades relacionadas com auditoria (como atividades de ficheiros e pastas), pode estabelecer uma linha de base com base num único utilizador ou com base em todos os utilizadores na sua organização; para atividades relacionadas com software maligno, pode estabelecer uma linha de base com base numa única família de software maligno, num único destinatário ou em todas as mensagens na sua organização.

Observação

A capacidade de configurar políticas de alerta com base num limiar ou com base numa atividade invulgar requer uma subscrição E5/G5 ou uma subscrição E1/F1/G1 ou E3/F3/G3 com uma subscrição de suplemento Microsoft Defender para Office 365 P2, Microsoft 365 E5 Compliance ou Microsoft 365 e Auditoria. As organizações com uma subscrição E1/F1/G1 e E3/F3/G3 só podem criar políticas de alerta onde é acionado um alerta sempre que ocorre uma atividade.

Categoria de alerta. Para ajudar a controlar e gerir os alertas gerados por uma política, pode atribuir uma das seguintes categorias a uma política.

- Prevenção contra perda de dados

- Governança de informações

- Fluxo de mensagens

- Permissions

- Gerenciamento de ameaças

- Outros

Quando ocorre uma atividade que corresponde às condições da política de alerta, o alerta gerado é marcado com a categoria definida nesta definição. Isto permite-lhe controlar e gerir alertas que têm a mesma definição de categoria na página Alertas no portal do Microsoft Purview porque pode ordenar e filtrar alertas com base na categoria.

Gravidade do alerta. Semelhante à categoria de alerta, atribui um atributo de gravidade (Baixo, Médio, Alto ou Informativo) a políticas de alerta. Como a categoria de alerta, quando ocorre uma atividade que corresponde às condições da política de alerta, o alerta gerado é marcado com o mesmo nível de severidade definido para a política de alerta. Mais uma vez, isto permite-lhe controlar e gerir alertas com a mesma definição de gravidade na página Alertas . Por exemplo, pode filtrar a lista de alertas para que sejam apresentados apenas alertas com gravidade elevada .

Dica

Ao configurar uma política de alerta, considere atribuir uma maior gravidade a atividades que possam resultar em consequências severamente negativas, como a deteção de software maligno após a entrega aos utilizadores, a visualização de dados confidenciais ou classificados, a partilha de dados com utilizadores externos ou outras atividades que possam resultar em perda de dados ou ameaças de segurança. Isto pode ajudá-lo a priorizar alertas e as ações que toma para investigar e resolve as causas subjacentes.

Investigações automatizadas. Alguns alertas acionam investigações automatizadas para identificar potenciais ameaças e riscos que precisam de remediação ou mitigação. Na maioria dos casos, estes alertas são acionados pela deteção de e-mails ou atividades maliciosas, mas em alguns casos os alertas são acionados por ações de administrador no portal de segurança. Para obter mais informações sobre investigações automatizadas, veja Investigação e resposta automatizadas (AIR) no Microsoft Defender para Office 365.

Email notificações. Pode configurar a política para que notificações por email sejam enviadas (ou não) para uma lista de utilizadores quando um alerta é acionado. Também pode definir um limite de notificação diário para que, assim que o número máximo de notificações seja atingido, não sejam enviadas mais notificações para o alerta durante esse dia. Além de notificações por email, o utilizador ou outros administradores podem ver os alertas que são acionados por uma política na página Alertas. Considere ativar notificações por email para políticas de alerta de uma categoria específica ou que tenham uma definição de gravidade superior.

Políticas de alerta predefinidas

A Microsoft fornece políticas de alerta incorporadas que ajudam a identificar abuso de permissões de administrador do Exchange, atividade de software maligno, potenciais ameaças externas e internas e riscos de governação de informações. Na página Políticas de alerta , os nomes destas políticas incorporadas estão a negrito e o tipo de política é definido como Sistema. Estas políticas estão ativadas por predefinição. Pode desativar estas políticas (ou voltar a ativar), configurar uma lista de destinatários para enviar notificações por email e definir um limite de notificação diário. As outras definições para estas políticas não podem ser editadas.

As tabelas seguintes listam e descrevem as políticas de alerta predefinidas disponíveis e a categoria a que cada política é atribuída. A categoria é utilizada para determinar que alertas um utilizador pode ver na página Alertas. Para obter mais informações, veja Permissões RBAC necessárias para ver alertas.

As tabelas também indicam o Office 365 Enterprise e Office 365 plano do Governo norte-americano necessário para cada um deles. Algumas políticas de alerta predefinidas estão disponíveis se a sua organização tiver a subscrição de suplemento adequada para além de uma subscrição E1/F1/G1 ou E3/F3/G3.

Observação

A atividade invulgar monitorizada por algumas das políticas incorporadas baseia-se no mesmo processo que a definição do limiar de alerta que foi descrita anteriormente. A Microsoft estabelece um valor de linha de base que define a frequência normal para a atividade "habitual". Os alertas são acionados quando a frequência das atividades controladas pela política de alerta incorporada excede significativamente o valor da linha de base.

Políticas de alerta de governação de informações

Observação

As políticas de alerta nesta secção estão a ser preteridas com base no feedback dos clientes como falsos positivos. Para manter a funcionalidade destas políticas de alerta, pode criar políticas de alerta personalizadas com as mesmas definições.

| Nome | Descrição | Severity | Investigação automatizada | Assinatura |

|---|---|---|---|---|

| Volume invulgar de partilha de ficheiros externos | Gera um alerta quando um número invulgarmente grande de ficheiros no SharePoint ou no OneDrive são partilhados com utilizadores fora da sua organização. | Médio | Não | Subscrição do suplemento E5/G5 ou Defender para Office 365 Plano 2. |

Políticas de alerta de fluxo de correio

| Nome | Descrição | Severity | Investigação automatizada | Subscrição necessária |

|---|---|---|---|---|

| Alertas de mensagens atrasadas | Gera um alerta quando a Microsoft não consegue entregar mensagens de e-mail à sua organização no local ou a um servidor de parceiros através de um conector. Quando isto acontece, a mensagem é colocada em fila de Office 365. Este alerta é acionado quando existem 2000 mensagens ou mais que estão em fila há mais de uma hora. | Alto | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Tempestade responder a todos detetada | Este alerta é acionado quando é detetado um storm de resposta para todos e pelo menos uma resposta ao tópico de correio foi bloqueada. Para obter mais informações, veja o Relatório de proteção contra storm Responder a todos. | Alto | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

Políticas de alerta de permissões

| Nome | Descrição | Severity | Investigação automatizada | Subscrição necessária |

|---|---|---|---|---|

| Elevação do privilégio de administrador do Exchange | Gera um alerta quando alguém tem permissões administrativas atribuídas na sua organização Exchange Online. Por exemplo, quando um utilizador é adicionado ao grupo de funções Gestão da Organização no Exchange Online. | Baixo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

Políticas de alerta de gestão de ameaças

| Nome | Descrição | Severity | Investigação automatizada | Subscrição necessária |

|---|---|---|---|---|

| Foi detetado um clique de URL potencialmente malicioso | Gera um alerta quando um utilizador protegido por Ligações Seguras na sua organização clica numa ligação maliciosa. Este alerta é gerado quando um utilizador clica numa ligação e este evento aciona uma identificação de alteração de veredicto de URL por Microsoft Defender para Office 365. Também verifica se existem cliques nas últimas 48 horas a partir do momento em que o veredicto do URL malicioso é identificado e gera alertas para os cliques que ocorreram no período de 48 horas para essa ligação maliciosa. Este alerta aciona automaticamente a investigação e resposta automatizadas no Defender para Office 365 Plano 2. Para obter mais informações sobre eventos que acionam este alerta, veja Configurar políticas de Ligações Seguras. | Alto | Sim | Subscrição do suplemento E5/G5 ou Defender para Office 365 Plano 2. |

| Foi encontrada uma entrada De Lista de Bloqueios de Permissão de Inquilinos maliciosa | Gera um alerta quando a Microsoft determina que a submissão de administrador correspondente a uma entrada de permissão na Lista de Permissões/Bloqueios de Inquilinos é considerada maliciosa. Este evento é acionado assim que a submissão é analisada pela Microsoft. A entrada de permissão continuará a existir durante a respetiva duração estipulada. Para obter mais informações sobre eventos que acionam este alerta, veja Gerir a lista Permitir/Bloquear Inquilinos. |

Informativo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Um utilizador clicou num URL potencialmente malicioso | Gera um alerta quando um utilizador protegido por Ligações Seguras na sua organização clica numa ligação maliciosa. Este evento é acionado quando o utilizador clica num URL (que é identificado como validação maliciosa ou pendente) e substitui a página de aviso Ligações Seguras (com base na política ligações seguras do Microsoft 365 para empresas) para continuar para a página/conteúdo alojados do URL. Este alerta aciona automaticamente a investigação e resposta automatizadas no Defender para Office 365 Plano 2. Para obter mais informações sobre eventos que acionam este alerta, veja Configurar políticas de Ligações Seguras. | Alto | Sim | Subscrição do suplemento E5/G5 ou Defender para Office 365 Plano 2. |

| Administração resultado da submissão concluído | Gera um alerta quando uma Submissão de Administração conclui a reanálise da entidade submetida. É acionado um alerta sempre que um resultado de reanálise é composto a partir de uma Submissão de Administração. Estes alertas destinam-se a lembrá-lo de rever os resultados de submissões anteriores, submeter mensagens comunicadas pelo utilizador para obter a política mais recente marcar e reanalisar veredictos e ajudá-lo a determinar se as políticas de filtragem na sua organização estão a ter o impacto pretendido. |

Informativo | Não | E1/F1, E3/F3 ou E5 |

| Administração acionou a investigação manual do e-mail | Gera um alerta quando um administrador aciona a investigação manual de um e-mail do Explorer de Ameaças. Para obter mais informações, veja Exemplo: Um administrador de segurança aciona uma investigação do Explorer de Ameaças. Este alerta notifica a sua organização de que a investigação foi iniciada. O alerta fornece informações sobre quem o acionou e inclui uma ligação para a investigação. |

Informativo | Sim | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Administração acionado a investigação de compromisso do utilizador | Gera um alerta quando um administrador aciona a investigação de comprometimento manual do utilizador de um remetente de e-mail ou destinatário do Explorer de Ameaças. Para obter mais informações, veja Exemplo: Um administrador de segurança aciona uma investigação do Explorer de Ameaças, que mostra o acionamento manual relacionado de uma investigação num e-mail. Este alerta notifica a sua organização de que a investigação de compromisso do utilizador foi iniciada. O alerta fornece informações sobre quem o acionou e inclui uma ligação para a investigação. |

Médio | Sim | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Criação de regra de encaminhamento/redirecionamento | Gera um alerta quando alguém na sua organização cria uma regra de caixa de entrada para a respetiva caixa de correio que reencaminha ou redireciona mensagens para outra conta de e-mail. Esta política apenas controla as regras da caixa de entrada criadas com Outlook na Web (anteriormente conhecido como Outlook Web App) ou Exchange Online PowerShell. Para obter mais informações sobre como utilizar regras de caixa de entrada para reencaminhar e redirecionar e-mails no Outlook na Web, consulte Utilizar regras no Outlook na Web para reencaminhar automaticamente mensagens para outra conta. | Informativo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Pesquisa de Descoberta eletrônica iniciada ou exportada | Gera um alerta quando alguém utiliza a ferramenta de pesquisa de Conteúdos no portal do Microsoft Purview. É acionado um alerta quando são executadas as seguintes atividades de pesquisa de conteúdos:

Os alertas também são acionados quando as atividades de pesquisa de conteúdos anteriores são executadas em associação com um caso de Deteção de Dados Eletrónicos. Para obter mais informações sobre as atividades de pesquisa de conteúdos, veja Procurar atividades de Deteção de Dados Eletrónicos no registo de auditoria. |

Informativo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Mensagens de email contendo arquivo mal-intencionado removido após a entrega | Gera um alerta quando quaisquer mensagens que contenham um ficheiro malicioso são entregues em caixas de correio na sua organização. Se este evento ocorrer, a Microsoft removerá as mensagens infetadas de Exchange Online caixas de correio através da remoção automática de zero horas. Esta política aciona automaticamente a investigação e a resposta automatizadas no Office 365. Para obter mais informações sobre esta nova política, veja Novas políticas de alerta no Defender para Office 365. | Informativo | Sim | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Mensagens de email contendo URL mal-intencionada removida após a entrega | Gera um alerta quando as mensagens que contêm um URL malicioso são entregues em caixas de correio na sua organização. Se este evento ocorrer, a Microsoft removerá as mensagens infetadas de Exchange Online caixas de correio através da remoção automática de zero horas. Esta política aciona automaticamente a investigação e a resposta automatizadas no Office 365. Para obter mais informações sobre esta nova política, veja Novas políticas de alerta no Defender para Office 365. | Informativo | Sim | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Mensagens de email contendo malware removido após a entrega | Nota: esta política de alerta foi substituída por Email mensagens que contêm ficheiro malicioso removido após a entrega. Esta política de alerta acabará por desaparecer, pelo que recomendamos que a desative e utilize Email mensagens que contenham ficheiro malicioso removido após a entrega. Para obter mais informações, veja Novas políticas de alerta no Defender para Office 365. | Informativo | Sim | Subscrição do suplemento E5/G5 ou Defender para Office 365 Plano 2. |

| Mensagens de email contendo URLs de phishing removidas após a entrega | Nota: esta política de alerta foi substituída por Email mensagens que contêm URL malicioso removido após a entrega. Esta política de alerta acabará por desaparecer, pelo que recomendamos que a desative e utilize Email mensagens que contenham URL malicioso removido após a entrega. Para obter mais informações, veja Novas políticas de alerta no Defender para Office 365. | Informativo | Sim | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Email mensagens de uma campanha removidas após a entrega | Gera um alerta quando todas as mensagens associadas a uma Campanha são entregues em caixas de correio na sua organização. Se este evento ocorrer, a Microsoft removerá as mensagens infetadas de Exchange Online caixas de correio através da remoção automática de zero horas. Esta política aciona automaticamente a investigação e a resposta automatizadas no Office 365. Para obter mais informações sobre esta nova política, veja Novas políticas de alerta no Defender para Office 365. | Informativo | Sim | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Mensagens de email removidas após a entrega | Gera um alerta quando quaisquer mensagens maliciosas que não contenham uma entidade maliciosa (URL ou Ficheiro) ou associadas a uma Campanha são entregues em caixas de correio na sua organização. Se este evento ocorrer, a Microsoft removerá as mensagens infetadas de Exchange Online caixas de correio através da remoção automática de zero horas. Esta política aciona automaticamente a investigação e a resposta automatizadas no Office 365. Para obter mais informações sobre esta nova política, veja Novas políticas de alerta no Defender para Office 365. | Informativo | Sim | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Email comunicado pelo utilizador como lixo | Gera um alerta quando os utilizadores na sua organização comunicam mensagens como lixo através do botão Relatório incorporado no Outlook ou do suplemento Mensagem de Relatório. Para obter mais informações sobre os suplementos, consulte Utilizar o suplemento Mensagem de Relatório. | Baixo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Email relatado pelo usuário como malware ou pishing | Gera um alerta quando os utilizadores na sua organização comunicam mensagens como phishing através do botão Relatório incorporado no Outlook ou dos suplementos Report Message ou Report Phishing. Para obter mais informações sobre os suplementos, consulte Utilizar o suplemento Mensagem de Relatório. Para clientes Defender para Office 365 Plano 2, E5, G5, este alerta aciona automaticamente a investigação e resposta automatizadas no Defender para Office 365 Plano 2. | Baixo | Sim | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Email comunicado pelo utilizador como não sendo lixo | Gera um alerta quando os utilizadores na sua organização comunicam mensagens como não sendo lixo o botão Relatório incorporado no Outlook ou o suplemento Mensagem de Relatório. Para obter mais informações sobre os suplementos, consulte Utilizar o suplemento Mensagem de Relatório. | Baixo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Email limite de envio excedido | Gera um alerta quando alguém na sua organização envia mais correio do que o permitido pela política de spam de saída. Normalmente, isto indica que o utilizador está a enviar demasiados e-mails ou que a conta pode estar comprometida. Se receber um alerta gerado por esta política de alertas, recomendamos que marcar se a conta de utilizador está comprometida. | Médio | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Falha ao carregar a correspondência de dados exata | Gera um alerta quando um utilizador recebe o seguinte erro ao carregar um tipo de informação confidencial baseado em correspondência de dados exata: Falha ao carregar novas informações confidenciais. Tente novamente mais tarde. | Alto | Não | E5/G5. |

| Formulário bloqueado devido a uma possível tentativa de phishing | Gera um alerta quando alguém na sua organização está impedido de partilhar formulários e de recolher respostas através de Microsoft Forms devido a um comportamento de tentativa de phishing repetido detetado. | Alto | Não | E1, E3/F3 ou E5 |

| Formulário sinalizado e confirmado como phishing | Gera um alerta quando um formulário criado no Microsoft Forms a partir da sua organização é identificado como potencial phishing através de Abuso de Relatórios e confirmado como phishing pela Microsoft. | Alto | Não | E1, E3/F3 ou E5 |

| Software maligno não zapped porque ZAP está desativado | Gera um alerta quando a Microsoft deteta a entrega de uma mensagem de software maligno numa caixa de correio porque Zero-Hour Remoção Automática de mensagens Phish está desativada. | Informativo | Não | Subscrição do suplemento E5/G5 ou Defender para Office 365 Plano 2. |

| Mensagens que contêm entidade maliciosa não removidas após a entrega | Gera um alerta quando qualquer mensagem que contenha conteúdo malicioso (ficheiro, URL, campanha, sem entidade) é entregue em caixas de correio na sua organização. Se este evento ocorrer, a Microsoft tentou remover as mensagens infetadas de Exchange Online caixas de correio através da remoção automática de zero horas, mas a mensagem não foi removida devido a uma falha. Recomenda-se investigação adicional. Esta política aciona automaticamente a investigação e a resposta automatizadas no Office 365. | Médio | Sim | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Simulação MIP AutoLabel concluída | Gera um alerta quando umapolítica de etiquetagem automática do lado do serviço no modo de simulação é concluída. | Baixo | Não | E5/G5. |

| Phish entregue devido a uma substituição de ETR¹ | Gera um alerta quando a Microsoft deteta uma regra de transporte do Exchange (também conhecida como regra de fluxo de correio) que permitia a entrega de uma mensagem de phishing de alta confiança numa caixa de correio. Para obter mais informações sobre as Regras de Transporte do Exchange (Regras de fluxo de correio), consulte Regras de fluxo de correio (regras de transporte) no Exchange Online. | Informativo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Phish entregue devido a uma política de permissão de IP¹ | Gera um alerta quando a Microsoft deteta uma política de permissão de IP que permitia a entrega de uma mensagem de phishing de alta confiança numa caixa de correio. Para obter mais informações sobre a política de permissão de IP (filtragem de ligação), veja Configurar a política de filtro de ligação predefinida - Office 365. | Informativo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Phish não zapped porque ZAP está desativado¹ | Gera um alerta quando a Microsoft deteta a entrega de uma mensagem de phishing de alta confiança numa caixa de correio porque Zero-Hour Remoção Automática de mensagens Phish está desativada. | Informativo | Não | Subscrição do suplemento E5/G5 ou Defender para Office 365 Plano 2. |

| Potencial atividade do Estado-nação | O Centro de Informações sobre Ameaças da Microsoft detetou uma tentativa de comprometer contas do seu inquilino. | Alto | Não | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Simulação de política do Purview concluída | Gera um alerta para notificar os administradores quando a simulação estiver concluída para qualquer política do Purview que suporte o modo de simulação. | Baixo | Não | E5/G5 |

| Ação de remediação tomada pelo administrador em e-mails, URL ou remetente |

Nota: esta política de alerta foi substituída pela ação Administrativa submetida por um Administrador. Esta política de alerta acabará por desaparecer, pelo que recomendamos que a desative e utilize a ação Administrativa submetida por um Administrador . Este alerta é acionado quando um administrador efetua uma ação de remediação na entidade selecionada |

Informativo | Sim | Microsoft 365 Business Premium, suplemento Defender para Office 365 Plano 1, E5/G5 ou suplemento Defender para Office 365 Plano 2. |

| Foi removida uma entrada na Lista de Permissões/Bloqueios de Inquilinos | Gera um alerta quando uma entrada de permissão na Lista de Permissões/Bloqueios do Inquilino é aprendida através da filtragem do sistema e removida. Este evento é acionado quando a entrada de permissão para o domínio ou endereço de e-mail, ficheiro ou URL (entidade) afetado é removida. Já não precisa da entrada de permissão afetada. Email mensagens que contêm as entidades afetadas são entregues na Caixa de Entrada se nada mais estiver determinado como incorreto. Os URLs e ficheiros serão permitidos no momento do clique. Para obter mais informações sobre eventos que acionam este alerta, veja Gerir a lista Permitir/Bloquear Inquilinos. |

Informativo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Simulação de política de etiquetagem automática de retenção concluída | Gera um alerta quando uma simulação de política de etiquetagem automática de retenção é concluída. | Baixo | Não | E5/G5 |

| Carregamento de correspondência de dados exato com êxito | Gera um alerta depois de um utilizador carregar com êxito um tipo de informações confidenciais com base na correspondência de dados exata. | Baixo | Não | E5/G5 |

| Atividade suspeita do conector | Gera um alerta quando é detetada uma atividade suspeita num conector de entrada na sua organização. O correio está impedido de utilizar o conector de entrada. O administrador recebe uma notificação por e-mail e um alerta. Este alerta fornece orientações sobre como investigar, reverter alterações e desbloquear um conector restrito. Para saber como responder a este alerta, veja Responder a um conector comprometido. | Alto | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Atividade suspeita do encaminhamento de email | Gera um alerta quando alguém na sua organização tem e-mail desativado automaticamente para uma conta externa suspeita. Este é um aviso antecipado para o comportamento que pode indicar que a conta está comprometida, mas não é suficientemente grave para restringir o utilizador. Embora seja raro, um alerta gerado por esta política pode ser uma anomalia. Recomendamos que marcar se a conta de utilizador está comprometida. | Alto | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Foram detetados padrões de envio de e-mail suspeitos | Gera um alerta quando alguém na sua organização envia e-mails suspeitos e corre o risco de ser impedido de enviar e-mails. Este é um aviso antecipado para o comportamento que pode indicar que a conta está comprometida, mas não é suficientemente grave para restringir o utilizador. Embora seja raro, um alerta gerado por esta política pode ser uma anomalia. No entanto, é boa ideia marcar se a conta de utilizador está comprometida. | Médio | Sim | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Padrões de envio de inquilinos suspeitos observados | Gera um alerta quando foram observados padrões de envio suspeitos na sua organização, o que pode levar a que a sua organização seja impedida de enviar e-mails. Investigue quaisquer contas de utilizador e administrador potencialmente comprometidas, novos conectores ou reencaminhamentos abertos para evitar que o inquilino exceda os blocos de limiar. Para obter mais informações sobre o motivo pelo qual as organizações estão bloqueadas, consulte Corrigir problemas de entrega de e-mail para o código de erro 5.7.7xx no Exchange Online. | Alto | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Mensagem do Teams comunicada pelo utilizador como risco de segurança | Este alerta é acionado quando os utilizadores comunicam uma mensagem do Teams como um risco de segurança. | Baixo | Não | Suplemento E5/G5 ou Defender para Office 365. |

| A entrada Permitir/Bloquear Lista de Inquilinos está prestes a expirar | Gera um alerta quando uma entrada de permissão ou entrada de bloco na entrada Lista de Permissões/Blocos do Inquilino está prestes a ser removida. Este evento é acionado sete dias antes da data de expiração, que se baseia no momento em que a entrada foi criada ou atualizada pela última vez. Para entradas de permissão e entradas de bloco, pode prolongar a data de expiração. Para obter mais informações sobre eventos que acionam este alerta, veja Gerir a lista Permitir/Bloquear Inquilinos. |

Informativo | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Inquilino impedido de enviar e-mails | Gera um alerta quando a maior parte do tráfego de e-mail da sua organização é detetado como suspeito e a Microsoft impediu a sua organização de enviar e-mails. Investigue quaisquer contas de utilizador e administrador potencialmente comprometidas, novos conectores ou reencaminhamentos abertos e, em seguida, contacte Suporte da Microsoft para desbloquear a sua organização. Para obter mais informações sobre o motivo pelo qual as organizações estão bloqueadas, consulte Corrigir problemas de entrega de e-mail para o código de erro 5.7.7xx no Exchange Online. | Alto | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Inquilino impedido de enviar e-mail não aprovisionado | Gera um alerta quando está a ser enviado demasiado e-mail a partir de domínios não registados (também conhecidos como domínios não aprovisionados ). O Office 365 permite uma quantidade razoável de e-mails de domínios não registrados, mas você deve configurar todos os domínios usados para enviar e-mails como um domínio aceito. Este alerta indica que todos os utilizadores na organização já não podem enviar e-mails. Para obter mais informações sobre o motivo pelo qual as organizações estão bloqueadas, consulte Corrigir problemas de entrega de e-mail para o código de erro 5.7.7xx no Exchange Online. | Alto | Não | E1/F1/G1, E3/F3/G3 ou E5/G5 |

| O utilizador pediu para lançar uma mensagem em quarentena | Gera um alerta quando um utilizador pede a libertação de uma mensagem em quarentena. Para pedir a libertação de mensagens em quarentena, a permissão Permitir que os destinatários peçam que uma mensagem seja libertada da quarentena (PermissionToRequestRelease) é necessária na política de quarentena (por exemplo, no grupo permissões predefinidas de acesso limitado ). Para obter mais informações, veja Permitir que os destinatários peçam que uma mensagem seja libertada da permissão de quarentena. | Informativo | Não | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Utilizador impedido de enviar e-mails | Gera um alerta quando alguém na sua organização está impedido de enviar correio de saída. Normalmente, este alerta indica uma conta comprometida onde o utilizador está listado na página Entidades restritas em https://security.microsoft.com/restrictedentities. Para obter mais informações sobre utilizadores restritos, veja Remover utilizadores bloqueados da página Entidades restritas. | Alto | Sim | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 ou E5/G5 |

| Usuário impedido de compartilhar formulários e coletar respostas | Gera um alerta quando alguém na sua organização está impedido de partilhar formulários e de recolher respostas através de Microsoft Forms devido a um comportamento de tentativa de phishing repetido detetado. | Alto | Não | E1, E3/F3 ou E5 |

¹ Esta política de alerta faz parte da funcionalidade de substituição do Phish entregue devido à substituição do inquilino ou do utilizador e ao phish de representação do utilizador entregue às políticas de alerta de pasta/caixa de entrada que foram removidas com base nos comentários dos utilizadores. Para obter mais informações sobre anti-phishing no Office 365, consulte Políticas anti-phishing.

Exibir alertas

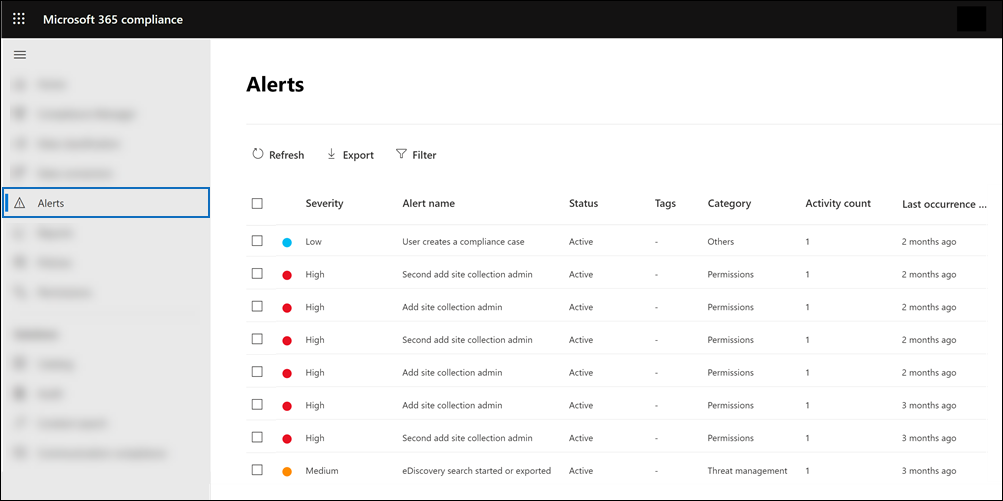

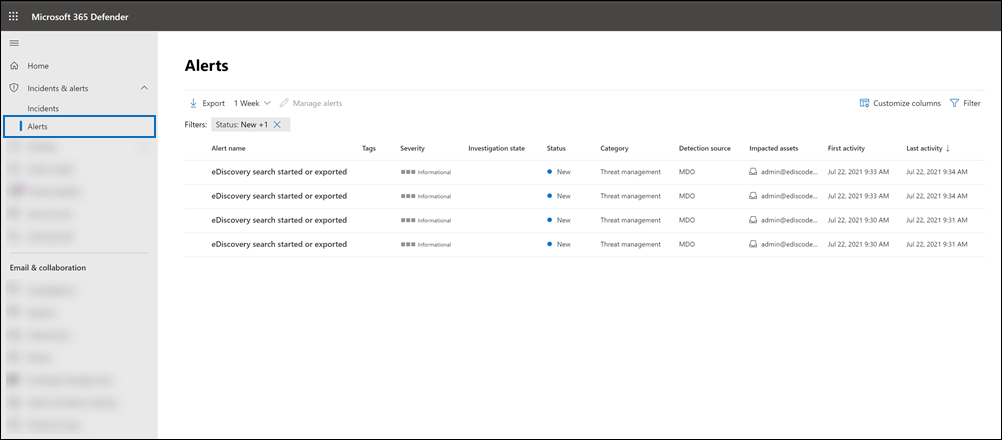

Quando uma atividade realizada por utilizadores na sua organização corresponde às definições de uma política de alerta, é gerado e apresentado um alerta na página Alertas no portal do Microsoft Purview ou no portal do Defender. Dependendo das definições de uma política de alerta, também é enviada uma notificação por e-mail para uma lista de utilizadores especificados quando um alerta é acionado. Para cada alerta, o dashboard na página Alertas apresenta o nome da política de alerta correspondente, a gravidade e a categoria do alerta (definido na política de alerta) e o número de vezes que ocorreu uma atividade que resultou na geração do alerta. Este valor baseia-se na definição de limiar da política de alerta. O dashboard também mostra o status para cada alerta. Para obter mais informações sobre como utilizar a propriedade status para gerir alertas, veja Gerir alertas.

Para ver alertas:

Portal de conformidade do Microsoft Purview

Aceda a https://compliance.microsoft.com e, em seguida, selecione Alertas. Como alternativa, você pode ir diretamente para https://compliance.microsoft.com/compliancealerts.

Portal do Microsoft Defender

Aceda a https://security.microsoft.com e, em seguida, selecione Incidentes & alertas>Alertas. Como alternativa, você pode ir diretamente para https://security.microsoft.com/alerts.

Pode utilizar os seguintes filtros para ver um subconjunto de todos os alertas na página Alertas :

- Estado: mostrar alertas atribuídos a uma determinada status. A status predefinida é Ativa. O utilizador ou outros administradores podem alterar o valor status.

- Política: mostrar alertas que correspondem à definição de uma ou mais políticas de alerta. Em alternativa, pode apresentar todos os alertas para todas as políticas de alerta.

- Intervalo de tempo: mostrar alertas que foram gerados dentro de um intervalo de data e hora específico.

- Gravidade: mostrar alertas a que é atribuída uma gravidade específica.

- Categoria: mostrar alertas de uma ou mais categorias de alertas.

- Etiquetas: mostrar alertas de uma ou mais etiquetas de utilizador. As etiquetas são refletidas com base em caixas de correio ou utilizadores etiquetados que aparecem nos alertas. Consulte Etiquetas de utilizador no Defender para Office 365 para saber mais.

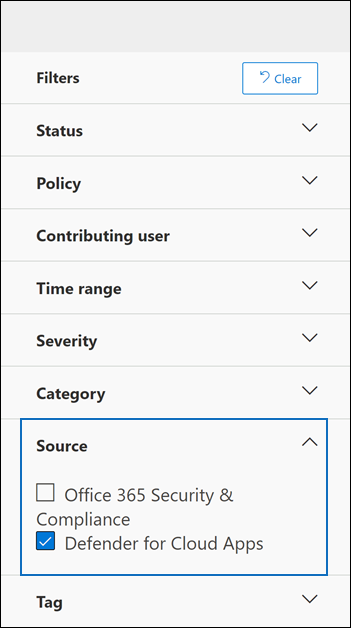

- Origem: utilize este filtro para mostrar alertas acionados por políticas de alerta no portal do Microsoft Purview ou alertas acionados por Microsoft Defender para Aplicativos de Nuvem políticas ou ambos. Para obter mais informações sobre alertas de Defender para Aplicativos de Nuvem, veja a secção Ver alertas de Defender para Aplicativos de Nuvem neste artigo.

Importante

A filtragem e ordenação por etiquetas de utilizador está atualmente em Pré-visualização Pública e pode ser substancialmente modificada antes de estar disponível para o público. A Microsoft não concede garantias, expressas ou implícitas, relativamente às informações fornecidas sobre o mesmo.

Agregação de alertas

Quando ocorrem vários eventos que correspondem às condições de uma política de alertas com um curto período de tempo, são adicionados a um alerta existente por um processo chamado agregação de alertas. Quando um evento aciona um alerta, o alerta é gerado e apresentado na página Alertas e é enviada uma notificação. Se o mesmo evento ocorrer dentro do intervalo de agregação, o Microsoft 365 adiciona detalhes sobre o novo evento ao alerta existente em vez de acionar um novo alerta. O objetivo da agregação de alertas é ajudar a reduzir a "fadiga" dos alertas e permitir que se concentre e tome medidas em menos alertas para o mesmo evento.

O comprimento do intervalo de agregação depende do Office 365 ou da subscrição do Microsoft 365.

| Assinatura | Agregação interval |

|---|---|

| Office 365 ou Microsoft 365 E5/G5 | 1 minuto |

| Microsoft Defender para Office 365 Plano 2 | 1 minuto |

| Suplemento de Conformidade E5 ou Suplemento de Deteção e Auditoria do E5 | 1 minuto |

| Office 365 ou Microsoft 365 E1/F1/G1 ou E3/F3/G3 | 15 minutos |

| Defender para Office 365 Plano 1 ou Proteção do Exchange Online | 15 minutos |

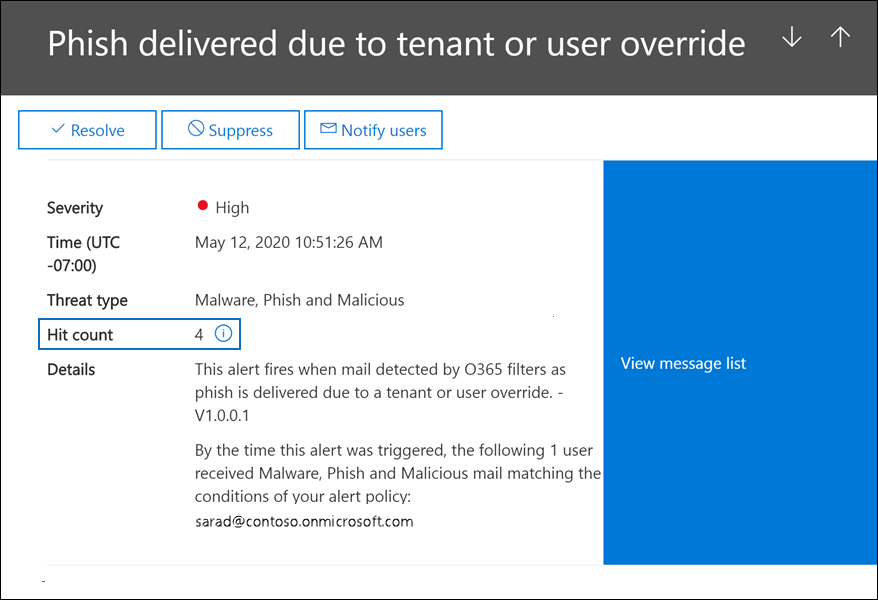

Quando os eventos que correspondem à mesma política de alerta ocorrem dentro do intervalo de agregação, os detalhes sobre o evento subsequente são adicionados ao alerta original. Para todos os eventos, as informações sobre eventos agregados são apresentadas no campo de detalhes e o número de vezes que ocorreu um evento com o intervalo de agregação é apresentado no campo de contagem de resultados/atividade. Pode ver mais informações sobre todas as instâncias de eventos agregados ao ver a lista de atividades.

A captura de ecrã seguinte mostra um alerta com quatro eventos agregados. A lista de atividades contém informações sobre as quatro mensagens de e-mail relevantes para o alerta.

Tenha em atenção os seguintes aspetos sobre a agregação de alertas:

Foram detetados alertas acionados pela política de alerta predefinidaA potencialmente maliciosa detetada. Este comportamento ocorre porque os alertas acionados por esta política são exclusivos para cada utilizador e mensagem de e-mail.

Neste momento, a propriedade Detetar número de alertas não indica o número de eventos agregados para todas as políticas de alerta. Para alertas acionados por estas políticas de alerta, pode ver os eventos agregados ao clicar em Ver lista de mensagens ou Ver atividade no alerta. Estamos a trabalhar para disponibilizar o número de eventos agregados listados na propriedade Alerta de contagem de resultados para todas as políticas de alerta.

Permissões RBAC necessárias para ver alertas

As permissões de Controle de Acesso Baseada em Funções (RBAC) atribuídas aos utilizadores na sua organização determinam os alertas que um utilizador pode ver na página Alertas. Como é que isto é conseguido? As funções de gestão atribuídas aos utilizadores (com base na respetiva associação a grupos de funções no portal de conformidade ou no portal de Microsoft Defender) determinam as categorias de alerta que um utilizador pode ver na página Alertas. Aqui estão alguns exemplos:

- Os membros do grupo de funções de Gerenciamento de Registros podem visualizar apenas os alertas que são gerados pelas políticas de alerta que são atribuídas à categoria de governança da informação.

- Os membros do grupo de função Administrador de Conformidade não podem visualizar alertas que são gerados por políticas de alerta que são atribuídas à categoria de Gerenciamento de Ameaças.

- Os membros do grupo de funções do Gerente de Descoberta Eletrônica não podem visualizar quaisquer alertas porque nenhuma das funções designadas fornece permissão para visualizar alertas de qualquer categoria de alerta.

Esta estrutura (com base em permissões RBAC) permite-lhe determinar que alertas podem ser visualizados (e geridos) por utilizadores em funções de trabalho específicas na sua organização.

A tabela seguinte lista as funções necessárias para ver alertas das seis categorias de alertas diferentes. Uma marca de marcar indica que um utilizador a quem foi atribuída essa função pode ver alertas da categoria de alerta correspondente listada na linha de título.

Para ver a que categoria é atribuída uma política de alerta predefinida, veja as tabelas em Políticas de alerta predefinidas.

Dica

Para obter informações sobre permissões no Microsoft Defender XDR controlo de acesso baseado em funções unificadas (RBAC), veja Políticas de alerta no portal do Microsoft Defender.

| Função | Informações governação |

Perda de dados prevenção |

Email fluxo |

Permissões | Ameaça gerenciamento |

Outros |

|---|---|---|---|---|---|---|

| Administrador de Conformidade | ✔ | ✔ | ✔ | ✔ | ||

| Gerenciamento de Conformidade de DLP | ✔ | |||||

| Administrador de Proteção de Informações | ✔ | |||||

| Analista de Proteção de Informações | ✔ | |||||

| Investigador de Proteção de Informações | ✔ | |||||

| Gerenciar Alertas | ✔ | |||||

| Configuração da Organização | ✔ | |||||

| Gerenciamento de Privacidade | ||||||

| Quarentena | ||||||

| Gestão de Registos | ✔ | |||||

| Gestão de Retenção | ✔ | |||||

| Gestão de Funções | ✔ | |||||

| Administrador de Segurança | ✔ | ✔ | ✔ | ✔ | ||

| Leitor de Segurança | ✔ | ✔ | ✔ | ✔ | ||

| Higiene de Transporte | ||||||

| Gestão de Conformidade de DLP View-Only | ✔ | |||||

| Configuração Somente para Exibição | ||||||

| View-Only Gerir Alertas | ✔ | |||||

| Destinatários Somente para Exibição | ✔ | |||||

| Gestão de Registos View-Only | ✔ | |||||

| Gestão de Retenção de View-Only | ✔ |

Dica

Para ver as funções atribuídas a cada um dos grupos de funções predefinidos, execute os seguintes comandos no PowerShell de Conformidade do & de Segurança:

$RoleGroups = Get-RoleGroup

$RoleGroups | foreach {Write-Output -InputObject `r`n,$_.Name,("-"*25); Get-RoleGroup $_.Identity | Select-Object -ExpandProperty Roles}

Também pode ver as funções atribuídas a um grupo de funções no portal de conformidade ou no portal Microsoft Defender. Aceda à página Permissões e selecione um grupo de funções. As funções atribuídas estão listadas na página de lista de opções.

Gerenciar alertas

Depois de os alertas serem gerados e apresentados na página Alertas no portal do Microsoft Purview, pode fazer a triagem, investigar e resolve-los. As mesmas permissões RBAC que dão aos utilizadores acesso a alertas também lhes dão a capacidade de gerir alertas.

Eis algumas tarefas que pode realizar para gerir alertas.

Atribuir um status a alertas: pode atribuir um dos seguintes estados a alertas: Ativo (o valor predefinido), Em Investigação, Resolvido ou Dispensado. Em seguida, pode filtrar nesta definição para apresentar alertas com a mesma definição de status. Esta definição de status pode ajudar a controlar o processo de gestão de alertas.

Ver detalhes do alerta: pode selecionar um alerta para apresentar uma página de lista de opções com detalhes sobre o alerta. As informações detalhadas dependem da política de alerta correspondente, mas normalmente incluem as seguintes informações:

- O nome da operação real que acionou o alerta, como um cmdlet ou uma operação de registo de auditoria.

- Uma descrição da atividade que acionou o alerta.

- O utilizador (ou lista de utilizadores) que acionou o alerta. Isto está incluído apenas para políticas de alerta configuradas para controlar um único utilizador ou uma única atividade.

- O número de vezes que a atividade controlada pelo alerta foi efetuada. Este número pode não corresponder ao número real de alertas relacionados listados na página Alertas porque podem ter sido acionados mais alertas.

- Uma ligação para uma lista de atividades que inclui um item para cada atividade realizada que acionou o alerta. Cada entrada nesta lista identifica quando ocorreu a atividade, o nome da operação real (como "FileDeleted"), o utilizador que efetuou a atividade, o objeto (como um ficheiro, um caso de Deteção de Dados Eletrónicos ou uma caixa de correio) em que a atividade foi realizada e o endereço IP do computador do utilizador. Para alertas relacionados com software maligno, isto liga a uma lista de mensagens.

- O nome (e ligação) da política de alerta correspondente.

Suprimir notificações por email: pode desativar (ou suprimir) notificações por email da página de lista de opções para um alerta. Quando suprime notificações por email, a Microsoft não envia notificações quando ocorrem atividades ou eventos que correspondam às condições da política de alerta. No entanto, os alertas serão acionados quando as atividades realizadas pelos utilizadores corresponderem às condições da política de alerta. Também pode desativar notificações por email ao editar a política de alertas.

Resolver alertas: pode marcar um alerta como resolvido na página de lista de opções para um alerta (que define o status do alerta como Resolvido). A menos que altere o filtro, os alertas resolvidos não são apresentados na página Alertas .

Ver alertas de Defender para Aplicativos de Nuvem

Os alertas acionados por Defender para Aplicativos de Nuvem políticas são agora apresentados na página Alertas no portal do Microsoft Purview. Isto inclui alertas que são acionados por políticas de atividade e alertas que são acionados por políticas de deteção de anomalias no Defender para Aplicativos de Nuvem. Isto significa que pode ver todos os alertas no portal do Microsoft Purview. Defender para Aplicativos de Nuvem só está disponível para organizações com uma subscrição do Office 365 Enterprise E5 ou Office 365 US Government G5. Para obter mais informações, consulte Descrição geral do Defender para Aplicativos de Nuvem.

As organizações que têm Microsoft Defender para Aplicativos de Nuvem como parte de uma subscrição do Enterprise Mobility + Security E5 ou como um serviço autónomo também podem ver Defender para Aplicativos de Nuvem alertas relacionados com aplicações e serviços do Microsoft 365 no portal de conformidade ou no portal Microsoft Defender.

Para apresentar apenas Defender para Aplicativos de Nuvem alertas no portal do Microsoft Purview ou no portal do Defender, utilize o filtro Origem e selecione Defender para Aplicativos de Nuvem.

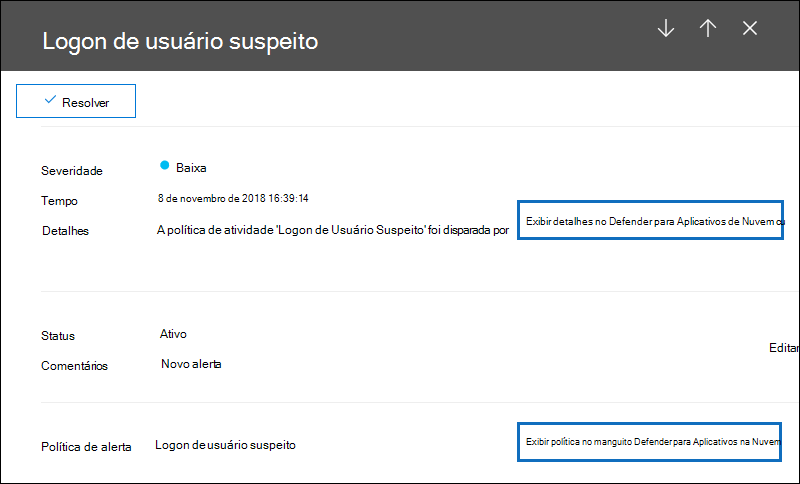

Semelhante a um alerta acionado por uma política de alerta no portal do Microsoft Purview, pode selecionar um alerta de Defender para Aplicativos de Nuvem para apresentar uma página de lista de opções com detalhes sobre o alerta. O alerta inclui uma ligação para ver os detalhes e gerir o alerta no portal do Defender para Aplicativos de Nuvem e uma ligação para a política de Defender para Aplicativos de Nuvem correspondente que acionou o alerta. Veja Monitorizar alertas no Defender para Aplicativos de Nuvem.

Importante

Alterar a status de um alerta de Defender para Aplicativos de Nuvem no portal do Microsoft Purview não atualizará a resolução status para o mesmo alerta no portal do Defender para Aplicativos de Nuvem. Por exemplo, se marcar a status do alerta como Resolvido no portal do Microsoft Purview, a status do alerta no portal do Defender para Aplicativos de Nuvem permanece inalterada. Para resolve ou dispensar um alerta de Defender para Aplicativos de Nuvem, faça a gestão do alerta no portal do Defender para Aplicativos de Nuvem.