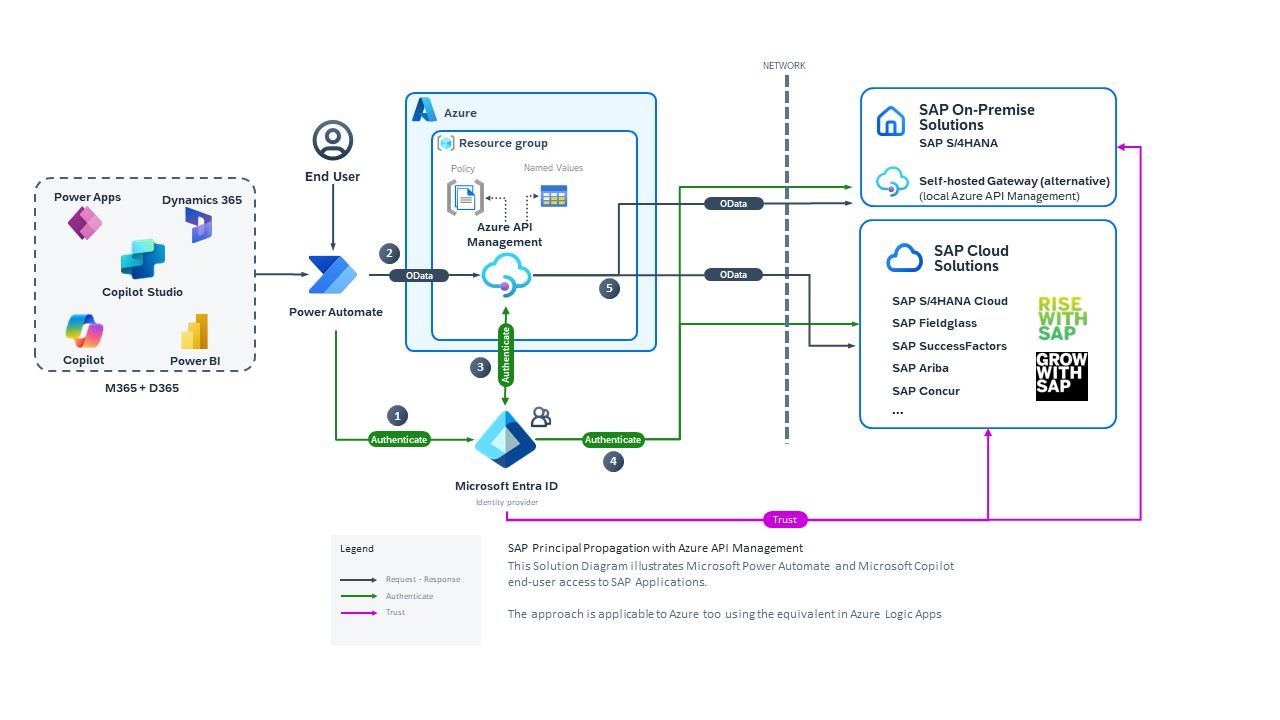

Configurar Microsoft Entra ID, Gerenciamento de API do Azure e SAP para SSO a partir do conector OData para SAP

Você pode configurar o conector OData do SAP para o Power Platform para usar as credenciais do Microsoft Entra ID para logon único (SSO) no SAP. Isso permite que seus usuários acessem dados do SAP nas soluções do Power Platform sem entrar várias vezes em vários serviços, respeitando suas autorizações e funções atribuídas no SAP.

Este artigo orienta você pelo processo, incluindo a configuração de uma relação de confiança entre SAP e Microsoft Entra ID e a configuração do Gerenciamento de API do Azure para converter o token OAuth do Microsoft Entra ID em um token SAML usado para fazer chamadas OData para SAP.

Você também pode obter insights adicionais e contexto sobre o processo de configuração na postagem do blog, Viva! O conector OData do SAP agora oferece suporte a OAuth2 e Propagação Principal do SAP.

Pré-requisitos

- Instância do SAP

- Recursos do Gerenciamento de API do Azure

Baixar metadados SAML do provedor local do SAP

Para configurar um relacionamento de confiança entre o SAP e Microsoft Entra ID usando o SAML 2.0, primeiro baixe o arquivo xml de metadados do SAP.

Execute estas etapas como administrador do SAP Basis na GUI do SAP.

Na GUI do SAP, execute a transação SAML2 para abrir o assistente dependente do cliente SAP relevante e escolha a guia Provedor Local.

Selecione Metadados e escolha Baixar Metadados. Você carregará os metadados SAML do SAP para o Microsoft Entra ID em uma etapa posterior.

Anote o Nome do Provedor compatível com URI.

Observação

O Microsoft Entra ID requer que esse valor seja compatível com URI. Se o Nome do provedor já estiver definido e não estiver em conformidade com a URI, não o altere sem antes consultar sua equipe do SAP Basis. A alteração do Nome do provedor pode interromper as configurações SAML existentes. As etapas para alterá-lo estão além do escopo deste artigo. Consulte sua equipe do SAML Basis para obter orientação.

Consulte a documentação oficial do SAP para obter informações adicionais.

Importar metadados do SAP para o aplicativo empresarial Microsoft Entra ID

Execute estas etapas como administrador do Microsoft Entra ID no portal do Azure.

Selecione ID do Microsoft Entra>Aplicativos empresariais.

Selecione Novo aplicativo.

Procure por SAP Netweaver.

Dê um nome para o aplicativo empresarial e selecione Criar.

Acesse Logon único e selecione SAML.

Selecione Carregar arquivo de metadados e selecione o arquivo de metadados que você baixou do SAP.

Selecione Adicionar.

Altere a URL de resposta (URL do Serviço do Consumidor de Declaração) para o ponto de extremidade do token SAP OAuth. A URL está no formato

https://<SAP server>:<port>/sap/bc/sec/oauth2/token.Altere a URL de Entrada para um valor compatível com a URI. Esse parâmetro não é usado e pode ser definido como qualquer valor compatível com a URI.

Selecione Salvar.

Em Atributos & Declarações, selecione Editar.

Confirme se o Identificador Exclusivo de Usuário do Nome da Declaração (ID do Nome) está definido como user.userprincipalname [nameid=format:emailAddress].

Em Certificados SAML, selecione Download para Certificado (Base64) e XML de Metadados da Federação.

Configurar Microsoft Entra ID como um provedor de identidade confiável para OAuth 2.0 no SAP

Siga as etapas descritas na documentação do Microsoft Entra ID para a seção SAP NetWeaver e OAuth2.

Volte a este artigo depois que o cliente OAuth2 for criado no SAP.

Consulte documentação oficial do SAP sobre SAP NETWEAVER para obter detalhes adicionais. Observe que você deve ser um administrador do SAP para acessar as informações.

Crie um aplicativo Microsoft Entra ID que represente o recurso Gerenciamento de API do Azure

Configure um aplicativo Microsoft Entra ID que conceda acesso ao conector OData do SAP do Microsoft Power Platform. Este aplicativo permite que um recurso de Gerenciamento de API do Azure converta tokens de OAuth em SAML.

Siga estas etapas como administrador do Microsoft Entra ID no portal do Azure.

Selecione Microsoft Entra ID>Registros de aplicativo>Novo Registro.

Insira um Nome e, em seguida, escolha Registro.

Selecione Certificados e segredos>Novo segredo do cliente.

Insira uma Descrição e, em seguida, escolha Adicionar.

Copie e salve este segredo em algum lugar seguro.

Selecione Permissões de API>Adicionar uma permissão.

Selecione Microsoft Graph>Permissões delegadas.

Procure e selecione openid.

Selecione Adicionar permissões.

Selecione Autenticação>Adicionar uma plataforma>Web.

Defina URIs de Redirecionamento como

https://localhost:44326/signin-oidc.Selecione Acessar tokens e Tokens de ID e, em seguida, Configurar.

Selecione Expor uma API.

Próximo a URI da ID do Aplicativo, selecione Adicionar.

Aceite o valor padrão e selecione Salvar.

Selecione Adicionar um escopo.

Defina Nome do escopo como user_impersonation.

Defina Quem pode consentir? como Administradores e usuários.

Selecione Adicionar um escopo.

Copie a ID do cliente do aplicativo .

Autorizar o recurso Gerenciamento de API do Azure a acessar o SAP Netweaver usando o aplicativo empresarial Microsoft Entra ID

Quando um aplicativo corporativo do Microsoft Entra ID é criado, ele cria um registro de aplicativo correspondente. Localize o Registro do aplicativo que corresponde ao aplicativo empresarial do Microsoft Entra ID que você criou para o SAP NetWeaver.

Selecione Expor uma API>Adicionar um aplicativo cliente.

Cole a ID do Aplicativo (cliente) do registro do aplicativo do Microsoft Entra ID da instância do Gerenciamento de API do Azure na ID do Cliente.

Selecione o escopo user_impersonation e escolha Adicionar aplicativo.

Autorizar o conector OData do SAP do Microsoft Power Platform a acessar APIs expostas pelo Gerenciamento de API do Azure

No registro do aplicativo do Microsoft Entra ID do Gerenciamento de API do Azure, selecione Expor uma API> Adicione a ID do cliente do conector OData do SAP do Power Platform

6bee4d13-fd19-43de-b82c-4b6401d174c3em aplicativos cliente autorizados.Selecione o escopo user_impersonation e selecione Salvar.

Configurar a SAP OAuth

Crie um cliente OAuth 2.0 no SAP que permita que o Gerenciamento de API do Azure obtenha tokens em nome dos usuários.

Consulte a documentação oficial da SAP para obter detalhes.

Execute estas etapas como administrador do SAP Basis na GUI do SAP.

Execute a transação SOAUTH2.

Selecione Criar.

Na página ID do cliente:

- Para ID do cliente OAuth 2.0, selecione um usuário do sistema SAP.

- Insira uma Descrição e, em seguida, escolha Próximo.

Na página Autenticação do Cliente, selecione Próximo.

Na página Configurações do Tipo de Concessão:

- Para IdP OAuth 2.0 confiável, selecione a entrada do Microsoft Entra ID.

- Selecione Atualização permitida e escolha Próximo.

Na página Atribuição do escopo, selecione Adicionar, escolha os serviços Odata que o Gerenciamento de API do Azure usa (ex. ZAPI_BUSINESS_PARTNER_0001) e escolha Próximo.

Selecione Concluir.

Configurar Gerenciamento de API do Azure

Importe os metadados XML OData do SAP para sua instância de Gerenciamento de API do Azure. Em seguida, aplique uma política de Gerenciamento de API do Azure para converter os tokens.

Abra sua instância de Gerenciamento de API do Azure e siga as etapas para criar uma API OData do SAP.

Em APIs, selecione Valores nomeados.

Adicione os seguintes pares de chave/valor:

| Key | Valor |

|---|---|

| AADSAPResource | URI do provedor local SAP |

| AADTenantId | O GUID do locatário |

| APIMAADRegisteredAppClientId | GUID do Aplicativo Microsoft Entra ID |

| APIMAADRegisteredAppClientSecret | Segredo do cliente da etapa anterior |

| SAPOAuthClientID | Usuário do sistema SAP |

| SAPOAuthClientSecret | Senha do usuário do sistema SAP |

| SAPOAuthRefreshExpiry | Expiração de atualização do token |

| SAPOAuthScope | Escopos do OData escolhidos durante a configuração do OAuth do SAP |

| SAPOAuthServerAddressForTokenEndpoint | Ponto de extremidade do SAP para Gerenciamento de API do Azure a ser chamado para realizar a aquisição de token |

Observação

Lembre-se de que as configurações diferem um pouco para o SAP SuccessFactors. Para obter mais informações, consulte a política de gerenciamento de API do Azure para SuccessFactors do SAP.

Aplicar a política de token de Gerenciamento de API do Azure

Use as políticas de Gerenciamento de API do Azure para converter um token emitido pelo Microsoft Entra ID para que o SAP NetWeaver aceite. Isso é feito usando o fluxo OAuth2SAMLBearer. Consulte a documentação oficial da SAP para obter mais informações.

Copie a política de Gerenciamento de API do Azure da página oficial do Microsoft no GitHub.

Abra o portal do Azure.

Acesse o recurso Gerenciamento de API do Azure.

Selecione APIs e escolha a API do OData que você criou.

Selecione Todas as operações.

Em Processamento de entrada, selecione Políticas </>.

Exclua a política existente e cole a política que você copiou.

Selecione Salvar.

Conteúdo relacionado

- Conector para OData do SAP

- O conector OData para SAP agora oferece suporte à Propagação Principal do OAuth2 e do SAP | Power Automate Blog da comunidade

- Política de uso de gerenciamento de API do Azure para SAP SuccessFactors | GitHub

- Conector OData do SAP para SAP SuccessFactors | Blog da comunidade SAP

- O SAP Business Accelerator Hub também oferece conteúdo relacionado à política do pacote de integração SAP para SuccessFactors e NetWeaver. Você deve ter uma conta SAP para acessar esse conteúdo.