Configurar o Servidor de Relatórios do Power BI com o proxy de aplicativo do Microsoft Entra

Este artigo discute como usar o proxy de aplicativo do Microsoft Entra para se conectar ao Servidor de Relatórios do Power BI e ao SQL Server Reporting Services (SSRS) 2016 e versões posteriores. Por meio desta integração, os usuários que estão longe da rede corporativa podem acessar seus relatórios do Servidor de Relatórios do Power BI e do Reporting Services de seus navegadores cliente e estar protegidos pelo Microsoft Entra ID. Leia mais sobre o acesso remoto a aplicativos locais por meio do Proxy de aplicativo do Microsoft Entra.

Detalhes do ambiente

Nós usamos esses valores no exemplo que criamos.

- Domínio: umacontoso.com

- Servidor de Relatórios do Power BI: PBIRSAZUREAPP.umacontoso.com

- Fonte de dados do SQL Server: SQLSERVERAZURE.umacontoso.com

Configurar o Servidor de Relatório do Power BI

Após a instalação do Servidor de Relatórios do Power BI (em uma VM do Azure), configure as URLs do serviço Web e do portal da Web do Servidor de Relatórios do Power BI usando as etapas a seguir:

Crie regras de entrada e de saída no firewall da VM na porta 80 (porta 443 se houver URLs HTTPS configuradas). Além disso, crie regras de entrada e de saída para a VM do Azure no portal do Azure para a porta TCP – 80.

O nome DNS configurado para a VM em nosso ambiente é

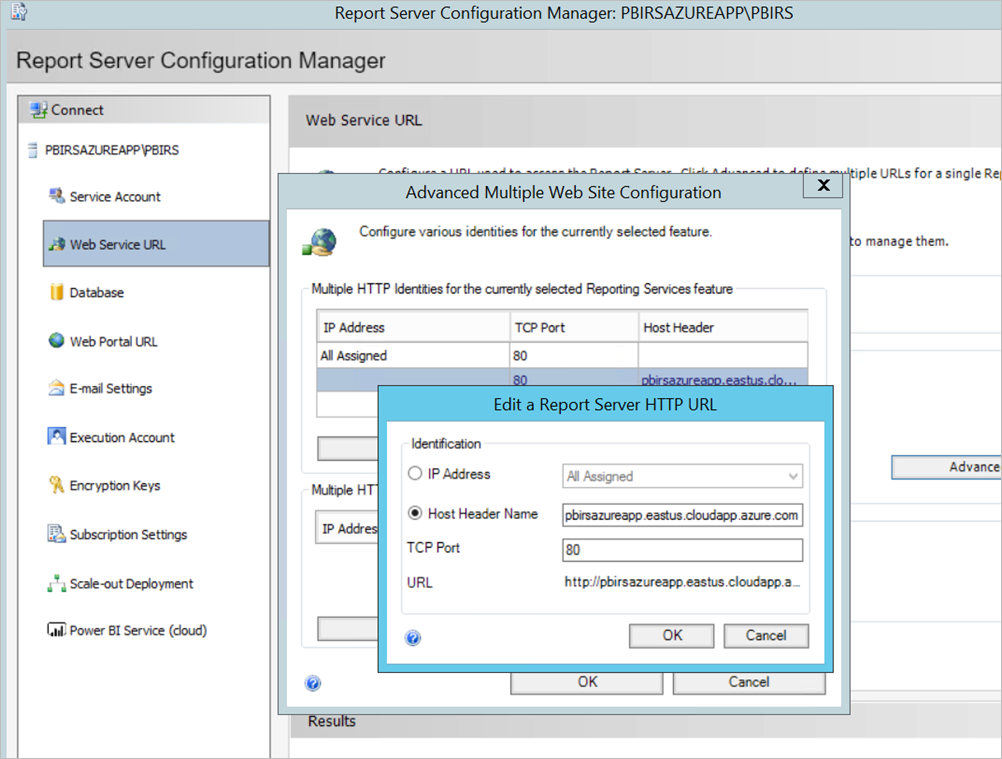

pbirsazureapp.eastus.cloudapp.azure.com.Configure a URL do serviço Web externo e do portal da Web do Servidor de Relatórios do Power BI selecionando a guia Avançado botão >Adicionar>Escolher Nome do Cabeçalho Host e adicionando o nome do host (nome DNS), conforme mostrado aqui.

Realizamos a etapa anterior para o serviço Web e para a seção do portal da Web e obtivemos as URLs registradas no Gerenciador de Configurações do Servidor de Relatórios:

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerhttps://pbirsazureapp.eastus.cloudapp.azure.com/Reports

No portal do Azure, vemos dois endereços IP para a VM na seção de rede

- IP Público.

- IP Privado.

O endereço IP Público é usado para acessos de fora da máquina virtual.

Portanto, adicionamos a entrada de arquivo de host na VM (Servidor de Relatórios do Power BI) para incluir o endereço IP Público e o nome do host

pbirsazureapp.eastus.cloudapp.azure.com.Observe que, ao reiniciar a VM, o endereço IP dinâmico pode mudar e talvez seja necessário adicionar o endereço IP correto novamente no arquivo de host. Para evitar isso, defina o endereço IP Público como estático no portal do Azure.

As URLs do serviço Web e do portal da Web devem ficar acessíveis após as alterações mencionadas acima.

Ao acessar a URL

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerno servidor, recebemos três vezes a solicitação para inserir as credenciais e vemos uma tela em branco.Adicione a seguinte entrada do Registro:

Chave do Registro

HKEY\_LOCAL\_MACHINE \SYSTEM\CurrentControlset\Control \Lsa\ MSV1\_0Adicione um novo valor

BackConnectionHostNames, um valor com múltiplas cadeias de caracteres, e forneça o nome do hostpbirsazureapp.eastus.cloudapp.azure.com.

Depois disso, também podemos acessar as URLs no servidor.

Configurar o Servidor de Relatórios do Power BI para funcionar com o Kerberos

1. Configurar o tipo de autenticação

É necessário configurar o tipo de autenticação para que o servidor de relatório possibilite a delegação restrita de Kerberos. Isso é feito no arquivo rsreportserver.config.

No arquivo rsreportserver.config, encontre a seção Authentication/AuthenticationTypes.

Queremos garantir que o RSWindowsNegotiate esteja listado e seja o primeiro na lista de tipos de autenticação. Ela deve ser semelhante à seguinte.

<AuthenticationTypes>

<RSWindowsNegotiate/>

</AuthenticationTypes>

Se você precisar alterar o arquivo de configuração, pare e reinicie o serviço do servidor de relatórios no Gerenciador de Configurações do Servidor de Relatórios para garantir que as alterações entrem em vigor.

2. Registrar SPNs (nome da entidade de serviço)

Abra o prompt de comando como administrador e execute as etapas a seguir.

Registre estes SPNs na conta de serviço do Servidor de Relatórios do Power BI usando os comandos a seguir

setspn -s http/ Netbios name\_of\_Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

setspn -s http/ FQDN\_of Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

Registre os estes SPNs na conta de serviço do SQL Server usando os comandos a seguir (para uma instância padrão do SQL Server):

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server: 1433 (PortNumber) <SQL service service account>

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server<SQL service service account>

3. Definir configurações de delegação

Precisamos definir as configurações de delegação na conta de serviço do servidor de relatórios.

Abra Usuários e Computadores do Active Directory.

Abra as Propriedades da conta de serviço do servidor de relatórios nos Usuários e Computadores do Active Directory.

Queremos configurar a delegação restrita com trânsito de protocolo. Com a delegação restrita, é necessário ser explícito sobre os serviços para os quais queremos delegar.

Clique com o botão direito na conta de serviço do servidor de relatórios e selecione Propriedades.

Selecione a guia Delegação.

Selecione Confiar neste usuário para delegação apenas aos serviços especificados.

Selecione Usar qualquer protocolo de autenticação.

Em Serviços aos quais esta conta pode apresentar credenciais delegadas, selecione Adicionar.

Na caixa de diálogo, selecione Usuários ou computadores.

Insira a conta de serviço para o serviço SQL Server e selecione OK.

Ela começa com MSSQLSVC.

Adicione os SPNs.

Selecione OK. Agora você verá o SPN na lista.

Essas etapas ajudam a configurar o Servidor de Relatórios do Power BI para funcionar com o mecanismo de autenticação Kerberos e fazer a conexão de teste com a fonte de dados funcionar no computador local.

Configurar o conector de proxy de aplicativo do Microsoft Entra

Consulte o artigo para obter a configuração relacionada ao conector de proxy de aplicativo

Instalamos o conector de proxy de aplicativo no Servidor de Relatórios do Power BI, mas você pode configurá-lo em um servidor separado e garantir que a delegação esteja configurada corretamente.

Certifique-se de que o conector seja confiável para delegação

Certifique-se de que o conector seja confiável para delegação para o SPN adicionado à conta do pool de aplicativos do servidor de relatório.

Configure a Delegação Restrita do Kerberos (KCD) para que o serviço proxy de aplicativo do Microsoft Entra possa delegar identidades de usuário à conta do pool de aplicativos do servidor de relatório. Configure o KCD habilitando o conector de proxy de aplicativo para recuperar tíquetes Kerberos para os usuários que foram autenticados no Microsoft Entra ID. Em seguida, esse servidor passa o contexto ao aplicativo de destino, ou ao Servidor de Relatórios do Power BI, no caso.

Para configurar a KCD, repita as etapas a seguir para cada computador conector.

- Entre como administrador de domínio em um controlador de domínio e abra Usuários e Computadores do Active Directory.

- Encontre o computador em que o conector está em sendo executado.

- Clique duas vezes no computador e selecione a guia Delegação.

- Defina as configurações de delegações como Confiar neste computador para delegação somente para os serviços especificados. Depois, selecione Usar qualquer protocolo de autenticação.

- Selecione Adicionar e, depois, selecione Usuários ou Computadores.

- Insira a conta de serviço que você está usando para o Servidor de Relatórios do Power BI. Essa foi a conta em que você adicionou o SPN na configuração do servidor de relatórios.

- Clique em OK.

- Clique em OK novamente para salvar as alterações.

Publicar por meio do proxy de aplicativo do Microsoft Entra

Agora você está pronto para configurar o proxy de aplicativo do Microsoft Entra.

Publique o Servidor de Relatórios do Power BI por meio do proxy de aplicativo com as seguintes configurações. Para obter instruções passo a passo sobre como publicar um aplicativo por meio do proxy de aplicativo, confira Adicionar um aplicativo local ao Microsoft Entra ID.

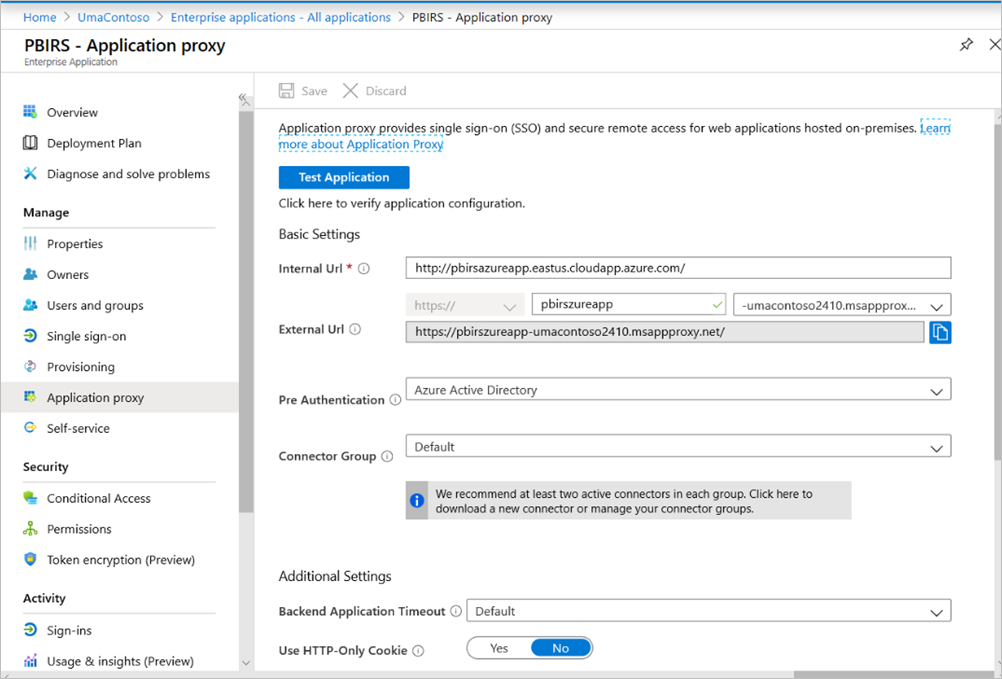

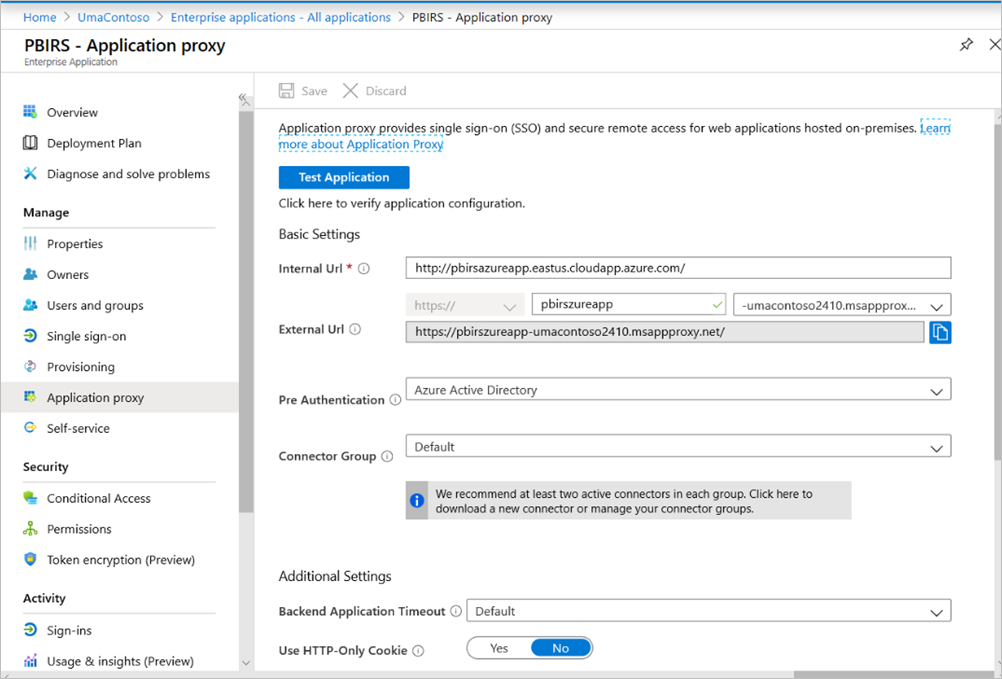

URL interna: insira a URL para o servidor de relatórios que o conector pode acessar na rede corporativa. Verifique se essa URL pode ser acessada no servidor no qual o conector está instalado. Uma prática recomendada é usar um domínio de nível superior, como

https://servername/, para evitar problemas com subcaminhos publicados por meio do proxy de aplicativo. Por exemplo, usehttps://servername/, e nãohttps://servername/reports/ouhttps://servername/reportserver/. Configuramos nosso ambiente comhttps://pbirsazureapp.eastus.cloudapp.azure.com/.Observação

Recomendamos usar uma conexão HTTPS segura para o servidor de relatórios. Obtenha instruções em Configurar conexões SSL em um servidor de relatórios do modo nativo.

URL externa: insira a URL pública à qual o aplicativo móvel do Power BI se conectará. Por exemplo, poderá se parecer com

https://reports.contoso.comse um domínio personalizado for usado. Para usar um domínio personalizado, carregue um certificado para o domínio e aponte um registro DNS ao domínio padrão msappproxy.net para seu aplicativo. Para obter etapas detalhadas, consulte Trabalhar com domínios personalizados no proxy de aplicativo do Microsoft Entra.

Configuramos a URL externa para ser https://pbirsazureapp-umacontoso2410.msappproxy.net/ em nosso ambiente.

- Método de pré-autenticação: Microsoft Entra ID.

- Grupo de Conectores: Padrão.

Não fizemos nenhuma alteração na seção Configurações Adicionais. Ela está configurada para funcionar com as opções padrão.

Importante

Ao configurar o proxy de aplicativo, observe que a propriedade Tempo Limite do Aplicativo de Back-end é definida como Padrão (85 segundos). Se você tiver relatórios que levam mais que 85 segundos para serem executados, defina essa propriedade como Longo (180 segundos), que é o maior valor de tempo limite possível. Quando configurado para Longo, todos os relatórios precisarão ser concluídos dentro de 180 segundos ou atingirão o tempo limite e resultarão em um erro.

Configurar o logon único

Depois que seu aplicativo for publicado, defina as configurações de logon único com as seguintes etapas:

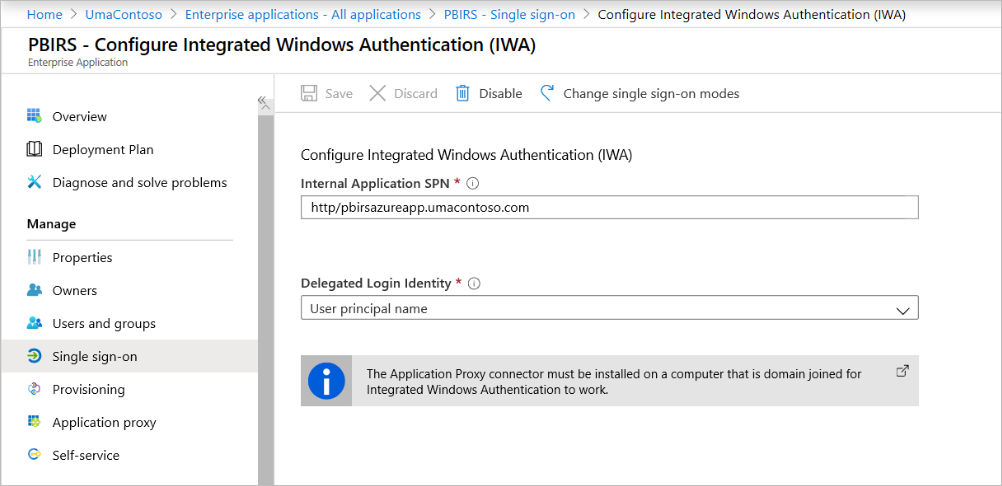

Na página de aplicativo no portal, selecione Logon único.

Para o Modo de Logon Único, selecione Autenticação Integrada do Windows.

Defina o SPN do Aplicativo Interno para o valor que você definiu anteriormente. Você pode identificar esse valor usando as etapas a seguir:

- Tente executar um relatório ou uma conexão de teste com a fonte de dados para que um tíquete Kerberos seja criado.

- Após a execução bem-sucedida do relatório/da conexão de teste, abra o prompt de comando e execute o comando:

klist. No resultado, você deverá ver um tíquete com o SPNhttp/. Se for o mesmo SPN configurado com Servidor de Relatórios do Power BI, use esse SPN nesta seção.

Escolha a Identidade de Logon Delegada para que o conector use em nome de seus usuários. Para saber mais, confira Trabalhar com diferentes identidades de nuvem e locais.

Recomendamos usar o nome UPN. Em nosso exemplo, configuramos para funcionar com a opção nome UPN:

Clique em Salvar para salvar as alterações.

Concluir a configuração do aplicativo

Para concluir a configuração de seu aplicativo, vá para a seção Usuários e grupos e atribua usuários ao acessar este aplicativo.

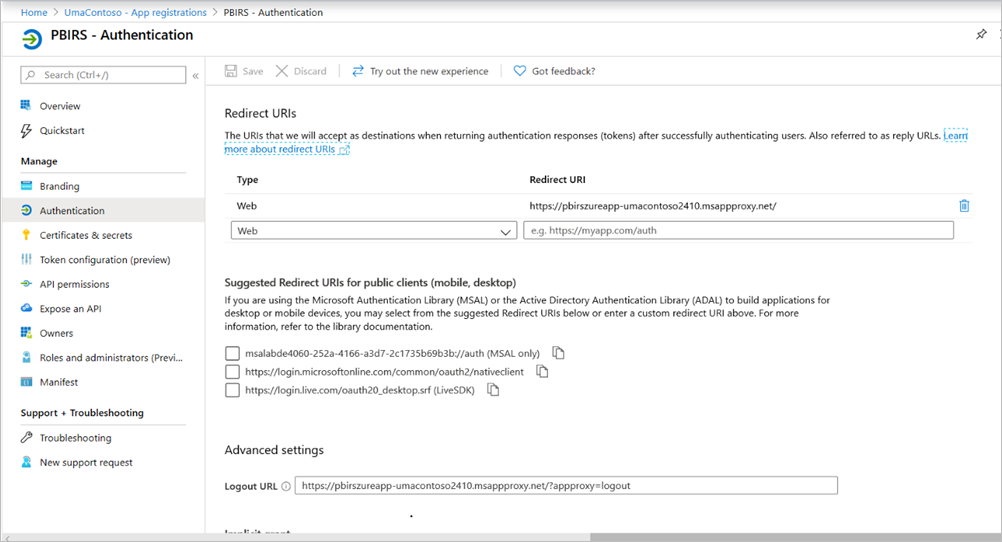

Configure a seção Autenticação do registro de aplicativo para o aplicativo Servidor de Relatórios do Power BI da seguinte maneira para URLs de Redirecionamento e Configurações avançadas:

- Crie uma nova URL de Redirecionamento e configure-a com Tipo = Web e URI de Redirecionamento =

https://pbirsazureapp-umacontoso2410.msappproxy.net/ - Na seção Configurações Avançadas, defina URL de Logoff como

https://pbirsazureapp-umacontoso2410.msappproxy.net/?Appproxy=logout

- Crie uma nova URL de Redirecionamento e configure-a com Tipo = Web e URI de Redirecionamento =

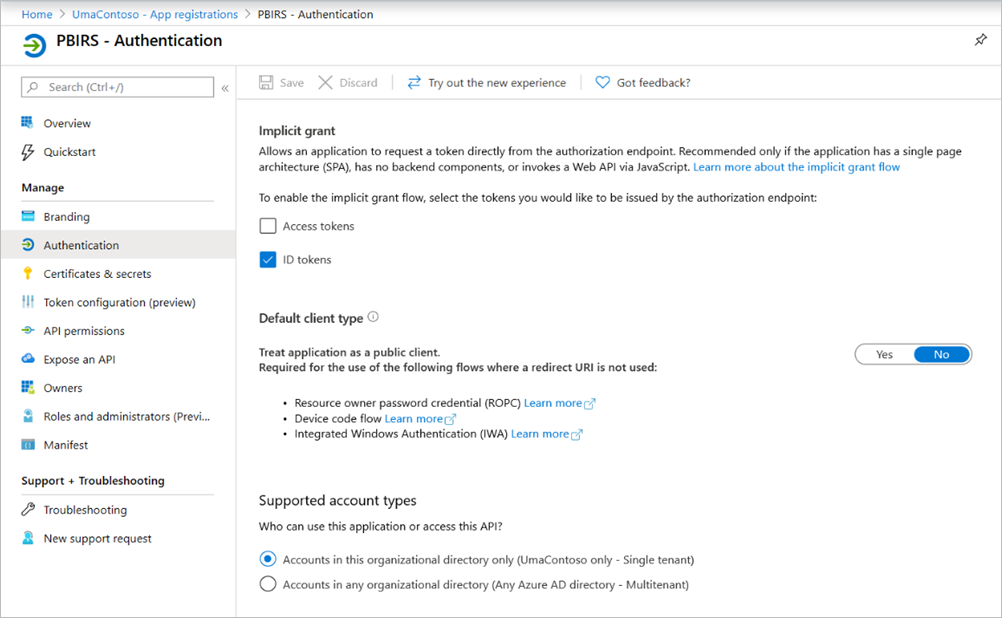

Continue configurando a seção Autenticação do registro do aplicativo para o aplicativo Servidor de Relatórios do Power BI da seguinte maneira para Concessão implícita, Tipo de cliente padrão e Tipos de conta com suporte:

- Defina Concessão implícita como Tokens de ID.

- Defina Tipo de cliente padrão como Não.

- Defina Tipos de conta com suporte como Contas somente neste diretório organizacional (UmaContoso somente – Locatário único) .

Após a configuração do logon único, e a URL

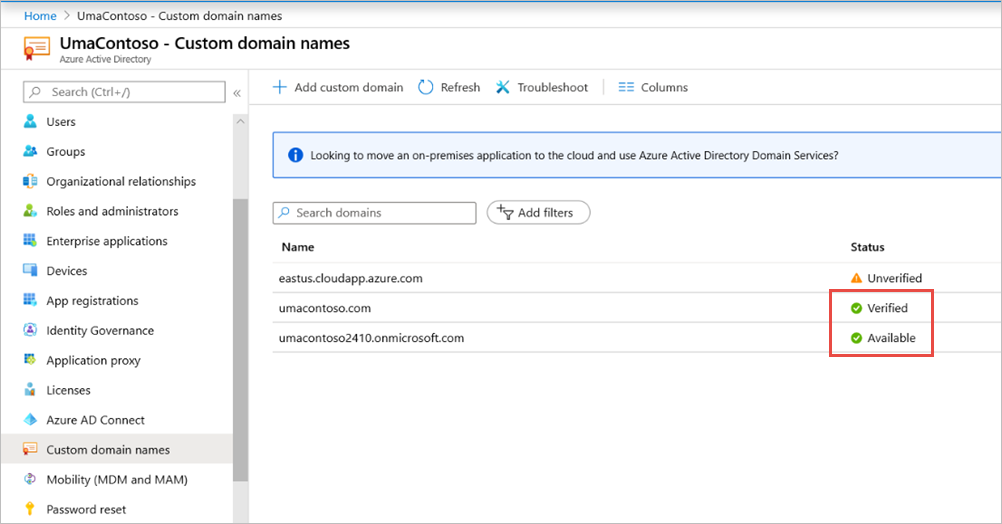

https://pbirsazureapp-umacontoso2410.msappproxy.netvoltar a funcionar, temos que verificar se a conta na qual fizemos logon está sincronizada com a conta à qual as permissões foram fornecidas no Servidor de Relatórios do Power BI.Primeiro, precisamos configurar o domínio personalizado que pretendemos usar no logon e, depois, confirmar se foi verificado

Nesse caso, adquirimos um domínio chamado umacontoso.com e configuramos a zona DNS com as entradas. Você também pode tentar usar o domínio

onmicrosoft.come sincronizá-lo com o AD local.Confira o artigo Tutorial: Mapear um nome DNS personalizado existente para o Serviço de Aplicativo do Azure para obter referência.

Depois de verificar a entrada DNS do domínio personalizado, você verá o status Verificado correspondente ao domínio no portal.

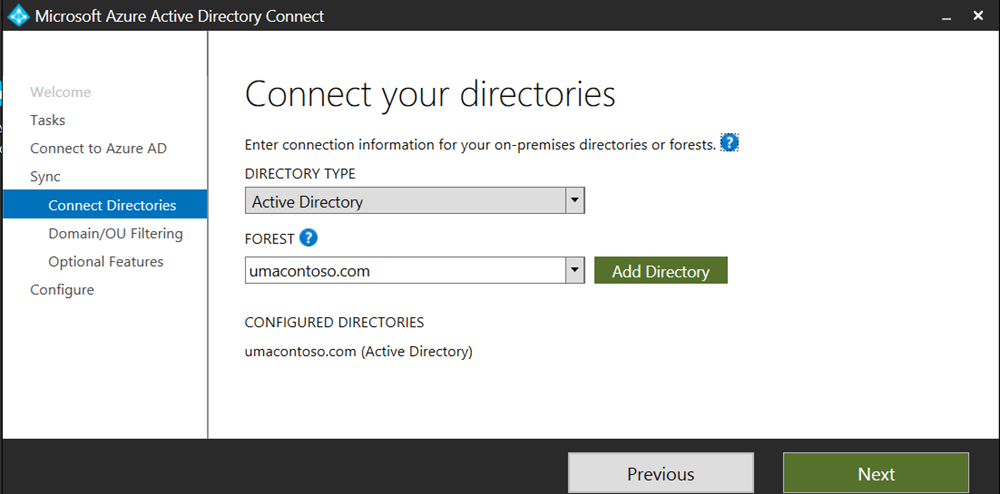

Instale o conector do Microsoft Entra Connect no servidor do controlador de domínio e configure-o para sincronizar com o Microsoft Entra ID.

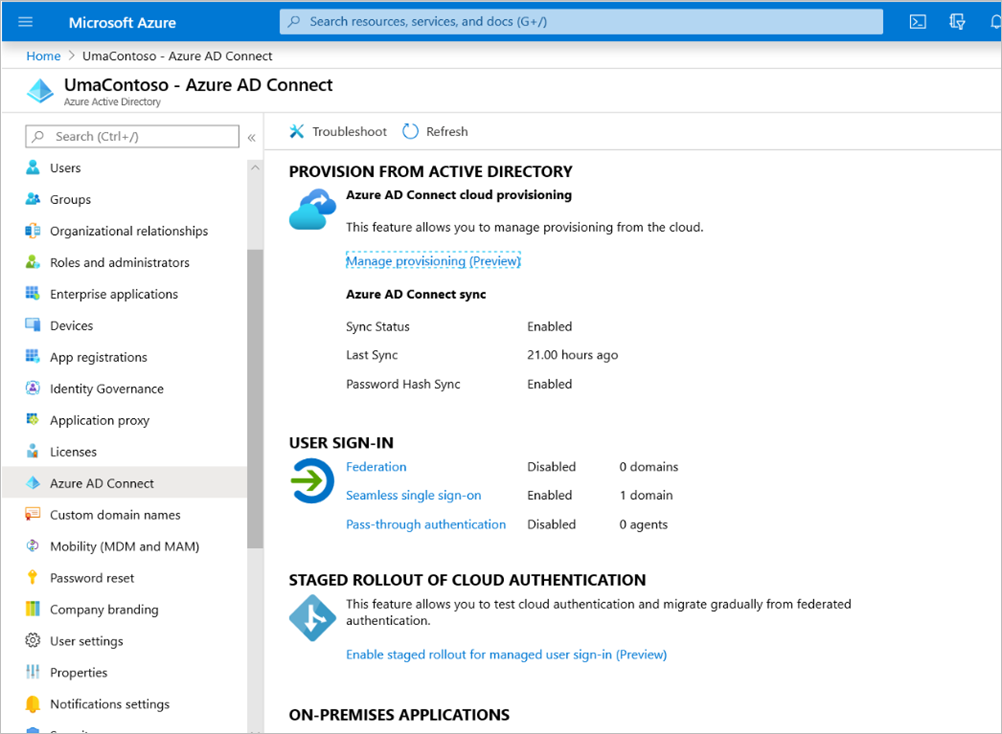

Após a sincronização do Microsoft Entra ID com o AD local, vemos o seguinte status no portal do Azure:

Além disso, com o sucesso da sincronização, abra os domínios e as relações de confiança do AD no Controlador de domínio. Clique com o botão direito em Domínio e Relações de Confiança do Active Directory > Propriedades e adicione o UPN. Em nosso ambiente,

umacontoso.comé o domínio personalizado que adquirimos.Depois de adicionar o UPN, você deve ser capaz de configurar as contas de usuário com o UPN para que a conta do Microsoft Entra e a conta do AD local estejam conectadas e o token seja reconhecido durante a autenticação.

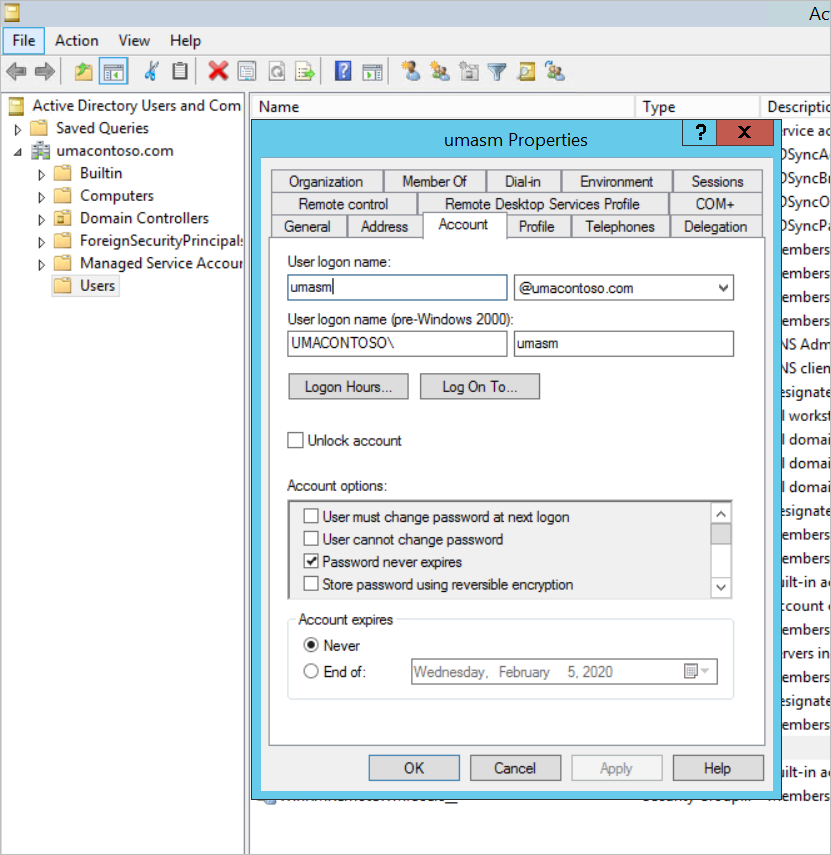

O nome de domínio do AD está na lista suspensa da seção Nome de logon do usuário após a etapa anterior. Configure o nome de usuário e selecione o domínio na lista suspensa da seção Nome de logon do usuário nas propriedades de usuário do AD.

Após a sincronização do AD, você verá a conta do AD local no portal do Azure na seção Usuários e Grupos do aplicativo. A origem da conta é Windows Server AD.

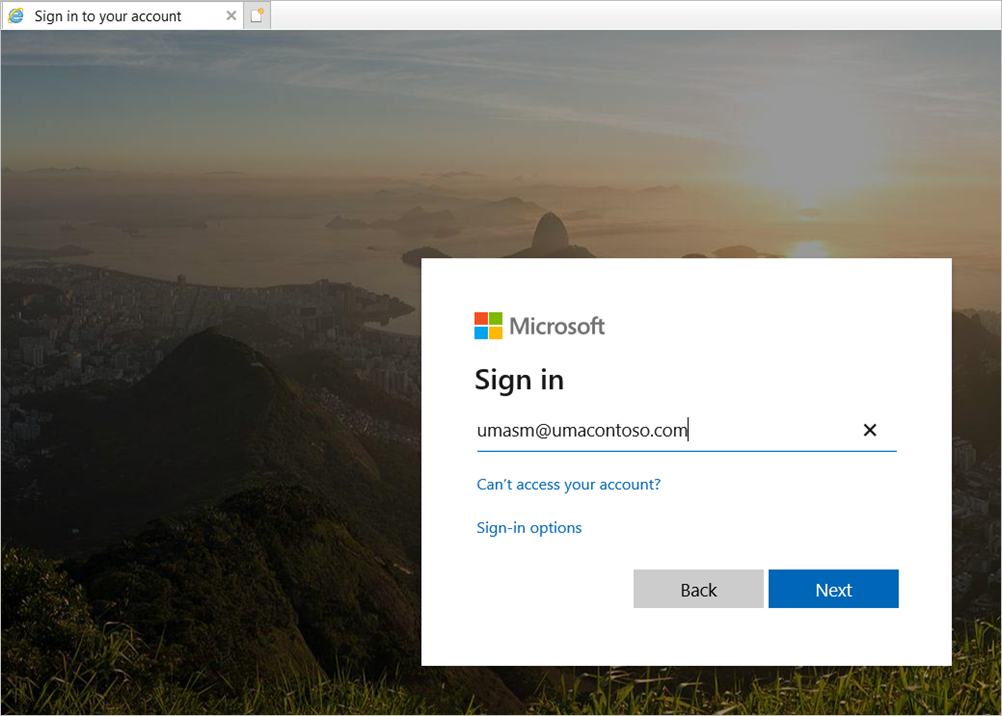

Fazer logon com

umasm@umacontoso.comserá equivalente a usar as credenciais do WindowsUmacontoso\umasm.As etapas anteriores serão aplicáveis se você tiver o AD local configurado e estiver planejando sincronizá-lo com o Microsoft Entra ID.

Entrada bem-sucedida depois de implementar as etapas acima:

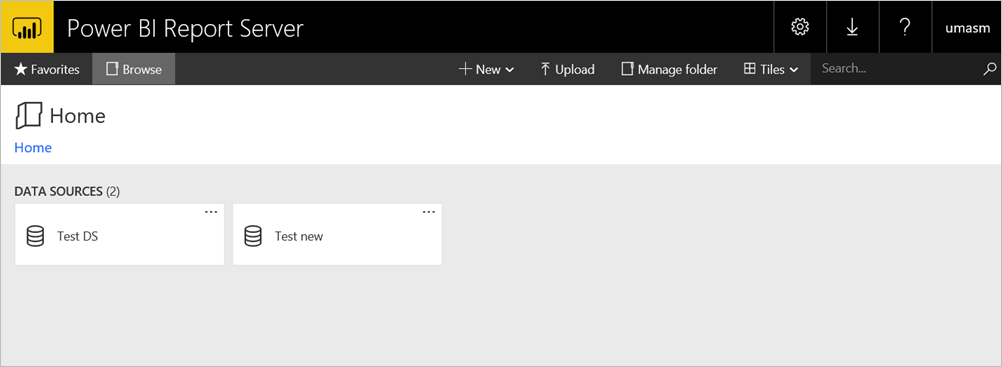

Seguida pela exibição do portal da Web:

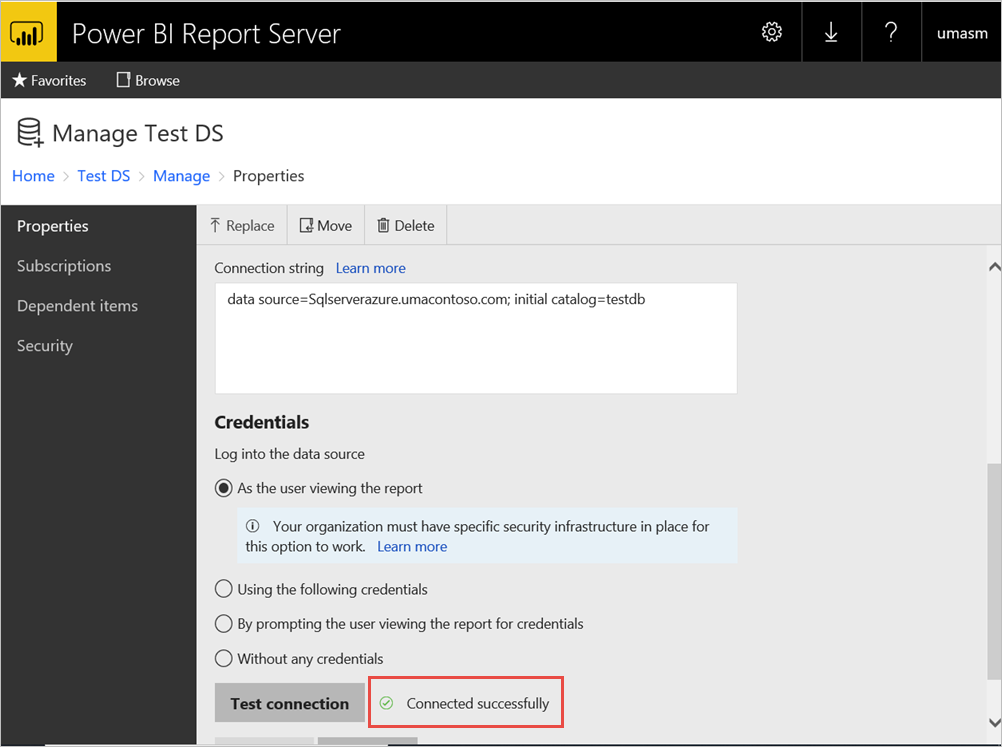

Com uma conexão de teste bem-sucedida com a fonte de dados usando o Kerberos como autenticação:

Acesso em aplicativos móveis do Power BI

Configurar o registro de aplicativo

Antes que o aplicativo móvel do Power BI possa se conectar e acessar o Servidor de Relatórios do Power BI, você deve configurar o registro de aplicativo que foi criado automaticamente para você em Publicar por meio de um proxy de aplicativo do Microsoft Entra anteriormente neste artigo.

Observação

Se você usar políticas de acesso condicional que exigem que o aplicativo móvel do Power BI seja um aplicativo cliente aprovado, não será possível usar o proxy de aplicativo do Microsoft Entra para conectar o aplicativo móvel do Power BI ao Servidor de Relatórios do Power BI.

Na página de Visão geral do Microsoft Entra ID, selecione Registros de aplicativo.

Na guia Todos os aplicativos, pesquise o aplicativo que você criou para o Servidor de Relatórios do Power BI.

Selecione o aplicativo e, depois, selecione Autenticação.

Adicione os seguintes URIs de Redirecionamento com base na plataforma que você está usando.

Ao configurar o aplicativo para Power BI Mobile iOS, adicione os seguintes URIs de Redirecionamento do tipo Cliente Público (Mobile e Desktop):

msauth://code/mspbi-adal%3a%2f%2fcom.microsoft.powerbimobilemsauth://code/mspbi-adalms%3a%2f%2fcom.microsoft.powerbimobilemsmspbi-adal://com.microsoft.powerbimobilemspbi-adalms://com.microsoft.powerbimobilems

Ao configurar o aplicativo para Power BI Mobile Android, adicione os seguintes URIs de Redirecionamento do tipo Cliente Público (Mobile e Desktop):

urn:ietf:wg:oauth:2.0:oobmspbi-adal://com.microsoft.powerbimobilemsauth://com.microsoft.powerbim/g79ekQEgXBL5foHfTlO2TPawrbI%3Dmsauth://com.microsoft.powerbim/izba1HXNWrSmQ7ZvMXgqeZPtNEU%3D

Ao configurar o aplicativo para o Power BI Mobile iOS e Android, adicione o seguinte URI de Redirecionamento do tipo Cliente Público (Mobile e Desktop) à lista de URIs de Redirecionamento configurados para iOS:

urn:ietf:wg:oauth:2.0:oob

Importante

É necessário adicionar os URIs de Redirecionamento para que o aplicativo funcione corretamente.

Conectar dos aplicativos móveis do Power BI

- No aplicativo móvel do Power BI, conecte-se à instância do servidor de relatórios. Para se conectar, insira a URL Externa do aplicativo que você publicou por meio do Proxy de Aplicativo.

- Selecione Conectar. Você será direcionado para a página de entrada do Microsoft Entra.

- Insira credenciais válidas para o seu usuário e selecione Entrar. Você verá os elementos do seu servidor de relatórios.

Conteúdo relacionado

- Conectar-se ao Servidor de Relatórios e ao SSRS de aplicativos móveis do Power BI

- Habilitar o acesso remoto ao Power BI Mobile com o proxy de aplicativo do Microsoft Entra

Mais perguntas? Experimente perguntar à Comunidade do Power BI