Cargas de trabalho compatíveis com GDAP (privilégios de administrador delegado granular)

Funções apropriadas: todos os usuários interessados no Partner Center

Este artigo lista tarefas para cargas de trabalho compatíveis com GDAP (privilégios de administrador delegado granular).

Microsoft Security Copilot

O Security Copilot dá suporte ao acesso GDAP à plataforma autônoma e a determinadas experiências incorporadas.

Funções com suporte do Microsoft Entra

O Security Copilot tem suas próprias funções que não pertencem ao Entra e que você precisará configurar. As funções recomendadas para solicitar acesso GDAP são operador de segurança ou leitor de segurança, embora outras funções tenham suporte. O cliente deve executar uma etapa extra para atribuir a função GDAP solicitada à função copilot de segurança apropriada. Para obter mais informações, confira Atribuir funções para o Security Copilot.

O GDAP no Security Copilot fornece acesso ao portal autônomo. Cada plug-in requer requisitos de autorização extras que podem não dar suporte ao GDAP. Para obter mais informações, confira Plug-ins do Security Copilot compatíveis com GDAP.

As experiências integradas adicionam recursos do Security Copilot a outras tarefas. Se essas cargas de trabalho deem suporte a GDAP, como o Microsoft Defender XDR, os recursos inseridos do Security Copilot dão suporte ao GDAP. Por exemplo, o Purview tem uma experiência integrada no Security Copilot e também está listado como uma carga de trabalho que oferece suporte a GDAP. Portanto, o Security Copilot no Purview dá suporte ao GDAP.

Para obter mais informações, confira também Experiências integradas do Security Copilot.

ID do Microsoft Entra

Todas as tarefas do Microsoft Entra têm suporte, exceto os seguintes recursos:

| Área | Funcionalidades | Problema |

|---|---|---|

| Gerenciamento de grupos | Criação de grupo do Microsoft 365, Administração de regras de associação dinâmica | Sem suporte |

| Dispositivos | Administração de configurações para Enterprise State Roaming | |

| Aplicativos | Consentindo com um aplicativo empresarial embutido com entrada, Administração de aplicativos empresariais 'Configurações do usuário' | |

| Identidades externas | Administração de recursos de identidade externa | |

| Monitoramento | Análise de logs, configurações de diagnóstico, pastas de trabalho e a guia 'Monitoramento' na página de visão geral do Microsoft Entra | |

| Página de visão geral | Meu feed - funções para usuário conectado | Poderá exibir informações de função incorretas; não afeta permissões reais |

| Configurações do usuário | Página de gerenciamento de 'recursos do usuário' | Inacessível para determinadas funções |

Problemas conhecidos:

- Os parceiros que recebem funções do Microsoft Entra, como Leitor de Segurança ou Leitor Global via GDAP, estão encontrando um erro "Sem Acesso" quando tentam acessar funções e administradores do Entra em um locatário do cliente com o PIM habilitado. Funciona com a função de Administrador Global.

- O Microsoft Entra Connect Health não dá suporte ao GDAP.

Centro de Administração do Exchange

Para o Centro de administração do Exchange, o GDAP dá suporte às seguintes tarefas.

| Tipo de recurso | Subtipo de recurso | Com suporte no momento | Problema |

|---|---|---|---|

| Gerenciamento de destinatários | Caixas de correio | Criar Caixa de Correio Compartilhada, Atualizar Caixa de Correio, Converter em Caixa de Correio Compartilhada/de Usuário, Excluir Caixa de Correio Compartilhada, Gerenciar Configurações de Fluxo de Email, Gerenciar Políticas de Caixa de Correio, Gerenciar Delegação de Caixa de Correio, Gerenciar Endereços de E-mail, Gerenciar Respostas Automáticas, Gerenciar Mais Ações, Editar Informações de Contato, Gerenciamento de Grupos | Abrir a caixa de correio de outro usuário |

| Recursos | Criar/adicionar um recurso [equipamento/sala], excluir um recurso, gerenciar Ocultar da configuração GAL, gerenciar configurações de delegados de reserva, gerenciar configurações de representantes de recursos | ||

| Contatos | Criar/adicionar um contato [email de usuário/de contato], excluir um contato, editar Configurações de organização | ||

| Fluxo de mensagens | Rastreamento de Mensagem | Iniciar um rastreamento de mensagens, verificar consultas padrão/personalizadas/salvas automaticamente/para download, regras | Alerta, Políticas de Alerta |

| Domínios remotos | Adicionar um domínio remoto, excluir um domínio remoto, editar relatório de mensagens, tipos de resposta | ||

| Domínios aceitos | Gerenciar domínios aceitos | ||

| Conectores | Adicionar um conector, gerenciar restrições, identidade de email enviada, excluir conector | ||

| Funções | Funções do Administrador | Adicionar Grupo de Funções, Excluir Grupos de Funções que não são Grupos de Funções integrados, Editar Grupos de Funções que não são Grupos de Funções integrados, Copiar Grupo de Funções | |

| Migração | Migração | Adicionar Lote de Migração, Experimentar Migração de Workspace do Google, Aprovar Lote de Migração, Exibir Detalhes do Lote de Migração, Excluir Lote de Migração | |

| Link do centro de administração do Microsoft 365 | Link para acessar o Centro de Administração do Microsoft 365 | ||

| Diversos | Fornecer widget de feedback, widget central de suporte | ||

| Painel | Relatórios |

As funções de RBAC com suporte incluem o seguinte:

- Administrador do Exchange

- Administrador Global

- Administrador da assistência técnica

- Leitor global

- Administrador de Segurança

- Administrador de destinatários do Exchange

Centro de administração Microsoft 365

Importante

Alguns dos principais recursos do Centro de administração do Microsoft 365 podem ser afetados por incidentes de serviço e trabalho de desenvolvimento contínuo. Você pode exibir problemas do centro de administração do Microsoft 365 em atividade no portal de administrador da Microsoft.

Temos o prazer de anunciar o lançamento do suporte do centro de administração do Microsoft 365 para GDAP. Com esta versão prévia, você pode entrar no centro de administração com todas as funções do Microsoft Entra compatíveis com clientes corporativos, exceto Leitores de Diretório.

Esta versão tem recursos limitados e ajuda você a usar as seguintes áreas do Centro de administração do Microsoft 365:

- Usuários (incluindo a atribuição de licenças)

- Licenças de faturamento>

- Integridade>Integridade do Serviço

- Central de Suporte>Abrindo tíquete de suporte

Observação

A partir de 23 de setembro de 2024, você não poderá mais acessar o menu Compras de Cobrança > ou o acesso AOBO (Faturas > e Pagamentos por Administrador em Nome de) às páginas no Centro de administração do Microsoft 365

Problemas conhecidos:

- Não é possível exportar relatórios de produto de uso do site.

- Não é possível acessar aplicativos integrados na navegação esquerda.

Microsoft Purview

Para o Microsoft Purview, o GDAP dá suporte às seguintes tarefas.

| Solução | Com suporte no momento | Problema |

|---|---|---|

| Auditoria | Soluções de auditoria do Microsoft 365 - Configurar auditoria básica/avançada - Pesquisar log de auditoria - Usando o PowerShell para pesquisar o log de auditoria - Exportar/configurar/visualizar log de auditoria - Ativar e desativar a auditoria - Gerenciar políticas de retenção de log de auditoria - Investigue problemas comuns/contas comprometidas - Exportar/configurar/exibir log de auditoria |

|

| Gerenciador de Conformidade | Gerenciador de Conformidade - Criar e gerenciar avaliações - Criar/estender/modificar modelos de avaliação - Atribuir e concluir ações de melhoria - Definir permissões do usuário |

|

| PIM | Proteção de Informações do Microsoft Purview Conheça a classificação de dados Conheça a prevenção contra perda de dados Classificação de dados: - Criar e gerenciar tipos de informações confidenciais - Criar e gerenciar a correspondência exata de dados - Monitore o que está sendo feito com o conteúdo rotulado usando o Explorador de Atividades Proteção de informações: - Criar e publicar rótulos de confidencialidade e políticas de rótulo - Defina rótulos a serem aplicados a arquivos e e-mails - Definir rótulos a serem aplicados a sites e grupos - Definir rótulos a serem aplicados a ativos de dados esquematizados – Aplicar automaticamente um rótulo ao conteúdo usando o rótulo automático do lado do cliente e o rótulo automático do lado do servidor e ativos de dados esquematizados - Restringir o acesso ao conteúdo rotulado usando criptografia - Configure a privacidade e o acesso de usuários externos e o compartilhamento externo e o acesso condicional para rótulos aplicados a sites e grupos - Defina a política de rótulo para incluir controles padrão, obrigatórios e de downgrade e aplicá-los a arquivos e emails, grupos e sites e conteúdo do Power BI DLP: - Criar, testar e ajustar uma política DLP - Realizar alertas e gerenciamento de incidentes - Exibir eventos de correspondência de regra DLP no Gerenciador de Atividades - Definir configurações de DLP do ponto de extremidade |

- Exibir conteúdo rotulado no Content Explorer - Criar e gerenciar classificadores treináveis – Suporte a rótulos de grupos e sites |

| Gerenciamento do Ciclo de Vida de Dados do Microsoft Purview | Saiba mais sobre o Gerenciamento do Ciclo de Vida de Dados do Microsoft Purview no Microsoft 365 - Criar e gerenciar políticas de retenção estáticas e adaptáveis - Criar rótulos de retenção - Criar políticas de rótulo de retenção – Criar e gerenciar escopos adaptáveis |

-Arquivamento – Importar arquivos PST |

| Gerenciamento de Registros do Microsoft Purview | Gerenciamento de Registros do Microsoft Purview - Rotular o conteúdo como um registro - Rotule o conteúdo como um registro regulatório - Criar e gerenciar políticas de rótulo de retenção estáticas e adaptáveis - Criar e gerenciar escopos adaptáveis - Migre rótulos de retenção e gerencie seus requisitos de retenção com o plano de arquivos - Definir configurações de retenção e exclusão com rótulos de retenção – Reter o conteúdo quando um evento ocorre com retenção baseada em evento |

– Gerenciamento de disposição |

Para saber mais sobre as funções do Microsoft Entra com suporte no portal de conformidade do Microsoft 365, consulte Permissões no Microsoft Purview

Microsoft 365 Lighthouse

O Microsoft 365 Lighthouse é um portal de administração que ajuda os MSPs (Provedores de Serviços Gerenciados) a proteger e gerenciar dispositivos, dados e usuários em escala para clientes de pequenas e médias empresas.

As funções GDAP concedem o mesmo acesso ao cliente no Lighthouse que quando essas funções GDAP são usadas para acessar os portais de administração dos clientes individualmente. O Lighthouse fornece uma exibição multilocatário de usuários, dispositivos e dados com base no nível de permissões delegadas dos usuários. Para obter uma visão geral de todas as funcionalidades de gerenciamento multilocatário do Lighthouse, consulte a documentação do Lighthouse.

Agora, os MSPs podem usar o Lighthouse para configurar o GDAP para qualquer locatário do cliente. O Lighthouse fornece recomendações de função com base em diferentes funções de trabalho do MSP para um MSP, e os modelos GDAP do Lighthouse permitem que os parceiros salvem e reapliquem facilmente as configurações que permitem o acesso do cliente com privilégios mínimos. Para obter mais informações e exibir uma demonstração, consulte o assistente de configuração GDAP do Lighthouse.

Para o Microsoft 365 Lighthouse, o GDAP dá suporte às tarefas a seguir. Para obter mais informações sobre as permissões necessárias para acessar o Microsoft 365 Lighthouse, consulte Visão geral das permissões no Microsoft 365 Lighthouse.

| Recurso | Com suporte no momento |

|---|---|

| Página Inicial | incluído |

| Locatários | incluído |

| Usuários | incluído |

| Dispositivos | incluído |

| Gerenciamento de ameaças | incluído |

| Linhas de base | incluído |

| Windows 365 | incluído |

| Integridade do serviço | incluído |

| Logs de auditoria | incluído |

| Integração | Os clientes devem ter uma relação GDAP e de revendedor indireto ou uma relação DAP para serem integrados. |

Funções do RBAC do Azure (controle de acesso baseado em função) do Azure com suporte incluem o seguinte:

- Administrador de autenticação

- Administrador de conformidade

- Administrador de acesso condicional

- Administrador de Dispositivo de Nuvem

- Administrador Global

- Leitor global

- Administrador da assistência técnica

- Administrador do Intune

- Administrador de senha

- Administrador de Autenticação Privilegiada

- Administrador de Segurança

- Operador de Segurança

- Leitor de segurança

- Administrador do suporte de serviços

- Administrador de usuários

Windows 365

Para o Windows 365, o GDAP dá suporte às tarefas a seguir.

| Recurso | Com suporte no momento |

|---|---|

| PC na nuvem | Listar PCs na Nuvem, Obter PC na Nuvem, Novo provisionamento de PC na Nuvem, Período de carência final, ação remota de novo provisionamento de PC na nuvem, ação remota de novo provisionamento em massa de PC na nuvem, ação remota de novo dimensionamento de PC na nuvem, obter resultados da ação remota de PC na nuvem |

| Imagem do dispositivo de PC na nuvem | Listar imagens do dispositivo, Obter imagem do dispositivo, Criar imagem do dispositivo, Excluir imagem do dispositivo, Obter imagem de origem, Recarregar imagem do dispositivo |

| Conexão de rede local do PC na nuvem | Listar conexão local, Obter conexão local, Criar conexão local, Atualizar conexão local, Excluir conexão local, Executar verificações de integridade, Atualizar senha de domínio do AD |

| Política de provisionamento de PC na nuvem | Listar políticas de provisionamento, Obter política de provisionamento, Criar política de provisionamento, Política de provisionamento de atualização, Excluir política de provisionamento, Atribuir política de provisionamento |

| Evento de auditoria de PC na nuvem | Listar eventos de auditoria, Obter evento de auditoria, Obter tipos de atividade de auditoria |

| Configuração do usuário do PC na nuvem | Listar configurações do usuário, Obter configuração do usuário, Criar configuração do usuário, Atualizar configuração do usuário, Excluir configuração do usuário, Atribuir |

| Região com suporte para PC na nuvem | Listar regiões com suporte |

| Planos de serviço de PC na nuvem | Listar planos do serviço |

As funções de RBAC do Azure com suporte incluem o seguinte:

- Administrador Global

- Administrador do Intune

- Administrador de Segurança

- Operador de Segurança

- Leitor de segurança

- Leitor global

- (Em verificação) Administrador do Windows 365

Recursos sem suporte na versão prévia:

- N/D

Centro de administração do Teams

Para o centro de administração do Teams, o GDAP dá suporte às seguintes tarefas.

| Recurso | Com suporte no momento |

|---|---|

| Usuários | Atribuir políticas, Configurações de serviço de voz, Chamada de saída, Configurações de atendimento de chamada de grupo, Configurações de delegação de chamadas, Números de Telefone, Configurações de conferência |

| Teams | Políticas do Teams, políticas de atualização |

| Dispositivos | Telefones IP, Salas do Teams, Barras de colaboração, Exibições do Teams, Painéis do Teams |

| Localizações | Rótulos de relatórios, Endereços de emergência, Topologia de rede, Redes e locais |

| Reuniões | Pontes de conferência, Políticas de reunião, Configurações de reunião, Políticas de eventos ao vivo, Configurações de eventos ao vivo |

| Política de mensagens | Política de mensagens |

| Voz | Políticas de emergência, Planos de discagem, Planos de roteamento de serviço de voz, Filas de chamadas, Atendedores automáticos, Políticas de estacionamento de chamadas, Políticas de chamada, Políticas de ID do chamador, Números de telefone, Roteamento direto |

| Análise e relatórios | Relatórios de uso |

| Configurações em toda a organização | Acesso externo, Acesso de convidado, Configurações do Teams, Atualização do Teams, Feriados, Contas de recurso |

| Planejamento | Planejador de Rede |

| Módulo PowerShell do Teams | Todos os cmdlets do PowerShell do módulo PowerShell do Teams (disponível no módulo PowerShell do Teams - versão prévia 3.2.0) |

As funções de RBAC com suporte incluem o seguinte:

- Administrador de equipes

- Administrador Global

- Administrador de Comunicações do Teams

- Engenheiro de Suporte de Comunicações do Teams

- Especialista em Suporte de Comunicações do Teams

- Administrador de dispositivo do Teams

- Leitor global

Os recursos sem suporte para acesso de GDAP incluem o seguinte:

- Gerenciar o Teams

- Modelos de equipes

- Aplicativos do Teams

- Pacotes de políticas

- Assistente do Teams

- Painel de Qualidade da Chamada

- Conexão do Operador

Microsoft Defender XDR

O Microsoft Defender XDR é um pacote unificado de defesa empresarial pré e pós-violação. Ele coordena nativamente a detecção, prevenção, investigação e resposta em endpoints, identidades, e-mail e aplicativos para fornecer proteção integrada contra ataques sofisticados.

O portal do Microsoft Defender também é o lar de outros produtos na pilha de segurança do Microsoft 365, como o Microsoft Defender para Ponto de Extremidade e o Microsoft Defender para Office 365.

A documentação de todos os recursos e produtos de segurança está disponível no portal do Microsoft Defender:

Microsoft Defender para ponto de extremidade:

- Microsoft Defender para Ponto de Extremidade

- Funcionalidades P1 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender para Empresas

Microsoft Defender para Office 365:

- Proteção do Exchange Online (EOP)

- Plano 1 do Microsoft Defender para Office 365

- Plano 2 do Microsoft Defender para Office 365

Governança de aplicativos:

Veja a seguir os recursos disponíveis para locatários que acessam o portal do Microsoft Defender usando um token GDAP.

| Tipo de recurso | Com suporte no momento |

|---|---|

| Recursos do Microsoft Defender XDR | Todos os recursos do Microsoft Defender XDR (conforme listado na documentação vinculada anteriormente): Incidentes, busca avançada, Central de Ações, Análise de Ameaças, Conexão das seguintes cargas de trabalho de segurança no Microsoft Defender XDR: Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Identidade, Microsoft Defender para Aplicativos de Nuvem |

| Recursos do Microsoft Defender para Ponto de Extremidade | Todos os recursos do Microsoft Defender para Ponto de Extremidade listados na documentação vinculada anteriormente, confira detalhes por SKU P1/SMB na tabela. |

| Microsoft Defender para Office 365 | Todos os recursos do Microsoft Defender para Office 365 listados na documentação vinculada anteriormente. Confira os detalhes de cada licença nesta tabela: Office 365 Segurança, incluindo o Microsoft Defender para Office 365 e a Proteção do Exchange Online |

| Governança de Aplicativos | A autenticação funciona para token de GDAP (token Aplicativo+Usuário). As políticas de autorização funcionam de acordo com as funções de usuário conforme anteriormente |

Funções do Microsoft Entra com suporte no portal do Microsoft Defender:

Documentação de funções com suporte no portal do Microsoft Defender

Observação

Nem todas as funções são aplicáveis a todos os produtos de segurança. Para obter informações sobre quais funções têm suporte em um produto específico, consulte a documentação do produto.

Recursos de MDE com suporte no portal do Microsoft Defender por SKU

| Funcionalidades de ponto de extremidade por SKU | Microsoft Defender para Empresas | Plano 1 do Microsoft Defender para ponto de extremidade | Plano 2 do Microsoft Defender para ponto de extremidade |

|---|---|---|---|

| Gerenciamento centralizado | X | X | X |

| Configuração simplificada do cliente | X | ||

| Gerenciamento de ameaças e vulnerabilidades | X | X | |

| Redução de superfície de ataque | X | X | X |

| Proteção da próxima geração | X | X | X |

| Detecção e resposta de ponto de extremidade | X | X | |

| Investigação e resposta automatizadas | X | X | |

| Busca de ameaças e retenção de dados de seis meses | X | ||

| Análise de ameaças | X | X | |

| Suporte multiplataforma para Windows, MacOS, iOS e Android | X | X | X |

| Especialistas em ameaças da Microsoft | X | ||

| APIs do parceiro | X | X | X |

| Microsoft 365 Lighthouse para exibir incidentes de segurança entre clientes | X |

Power BI

Para a carga de trabalho do Power BI, o GDAP dá suporte às tarefas a seguir.

| Tipo de recurso | Com suporte no momento |

|---|---|

| Tarefas do administrador | - Todos os itens de menu em "Portal de administração", exceto "Conexões do Azure" |

Funções do Microsoft Entra com suporte no escopo:

- Administrador do Fabric

- Administrador Global

Propriedades do Power BI fora do escopo:

- Não é garantido que todas as tarefas de usuários não administradores funcionem.

- "Conexões do Azure" no portal de administrador

SharePoint

Para o SharePoint, o GDAP dá suporte às seguintes tarefas.

| Tipo de recurso | Com suporte no momento |

|---|---|

| Homepage | Os cartões são renderizados, mas os dados podem não ser renderizados |

| Gerenciamento de Sites - Sites Ativos | Criar sites: Site de equipe, Site de comunicação, Atribuir/alterar o proprietário do site, Atribuir rótulo de confidencialidade ao site (se configurado na ID do Microsoft Entra) durante a criação do site, Alterar rótulo de confidencialidade do site, Atribuir configurações de privacidade ao site (se não predefinido com um rótulo de confidencialidade), Adicionar/Remover membros de um site, Editar configurações de compartilhamento externo do site, Editar nome do site, Editar URL do site, Exibir atividade do site, Editar limite de armazenamento, Excluir um site, Alterar exibições internas de sites, Exportar lista de sites para arquivo CSV, Salvar exibições personalizadas de sites, Associar site a um Hub, Registrar site como um Hub |

| Gerenciamento de Sites - Sites Ativos | Criar outros sites: Centro de documentos, Wiki do Enterprise, Portal de Publicação, Centro de Conteúdo |

| Gerenciamento de sites - Sites excluídos | Site de restauração, site de exclusão permanente (exceto sites de equipe conectados por grupo do Microsoft 365) |

| Políticas - compartilhamento | Definir políticas de compartilhamento externo para SharePoint e OneDrive for Business, alterar "Configurações de compartilhamento mais externas", Definir políticas para links de Arquivo e Pasta, Alterar "Outras configurações" para compartilhamento |

| Controle de acesso | Definir/alterar política de dispositivo não gerenciado, Definir/alterar políticas de linha do tempo de sessões ociosas, Definir/alterar política de local de rede (separada da política de IP do Microsoft Entra, Definir/alterar política de autenticação moderna, Definir/alterar acesso ao OneDrive |

| Configurações | SharePoint - Site inicial, SharePoint - Notificações, SharePoint - Páginas, SharePoint - Criação de site, SharePoint - Limites de armazenamento do site, OneDrive - Notificações, OneDrive - Retenção, OneDrive - limite Armazenamento, OneDrive - Sincronizar |

| PowerShell | Para conectar um locatário do cliente como administrador do GDAP, use um ponto de extremidade da autorização locatário (com a ID de locatário do cliente) no parâmetro AuthenticanUrl em vez do ponto de extremidade comum padrão.Por exemplo, Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

As funções no escopo incluem o seguinte:

- Administrador do SharePoint

- Administrador Global

- Leitor global

Propriedades do centro de administração do SharePoint de fora do escopo incluem o seguinte:

- Todos os recursos/funcionalidades/modelos do Administrador Clássico estão fora do escopo e não têm a garantia de funcionar corretamente

- Observação: Para qualquer função GDAP com suporte do Centro de Administração do SharePoint, os parceiros não podem editar arquivos e permissões em arquivos e pastas no site do SharePoint do cliente. Era um risco de segurança para os clientes e agora é resolvido.

Dynamics 365 e Power Platform

Para a plataforma Power e os aplicativos de envolvimento do cliente do Dynamics 365 (Vendas, Serviço), o GDAP dá suporte às seguintes tarefas.

| Tipo de recurso | Com suporte no momento |

|---|---|

| Tarefas do administrador | - Todos os itens de menu no centro de administração do Power Platform |

As funções do Microsoft Entra com suporte no escopo incluem o seguinte:

- Administrador do Power Platform

- Administrador global

- Administrador de Helpdesk (para Ajuda + Suporte)

- Administrador de Suporte de Serviço (para Ajuda + Suporte)

Propriedades fora do escopo:

- https://make.powerapps.com não dá suporte a GDAP.

Dynamics 365 Business Central

Para o Dynamics 365 Business Central, o GDAP dá suporte às tarefas a seguir.

| Tipo de recurso | Com suporte no momento |

|---|---|

| Tarefas do administrador | Todas as tarefas* |

* Algumas tarefas exigem permissões atribuídas ao usuário administrador no ambiente do Dynamics 365 Business Central. Confira a documentação disponível.

As funções do Microsoft Entra com suporte no escopo incluem o seguinte:

- Administrador do Dynamics 365

- Administrador global

- Administrador do Suporte Técnico

Propriedades fora do escopo:

- Nenhum

Dynamics Lifecycle Services

Para o Dynamics Lifecycle Services, o GDAP dá suporte às tarefas a seguir.

| Tipo de recurso | Com suporte no momento |

|---|---|

| Tarefas do administrador | Todas as tarefas |

As funções do Microsoft Entra com suporte no escopo incluem o seguinte:

- Administrador do Dynamics 365

- Administrador global

Propriedades fora do escopo:

- Nenhum

Intune (Endpoint Manager)

Funções do Microsoft Entra com suporte no escopo:

- Administrador do Intune

- Administrador Global

- Leitor global

- Leitor de Relatórios

- Leitor de segurança

- Administrador de conformidade

- Administrador de Segurança

Para verificar o nível de acesso das funções acima, consulte a documentação do RBAC do Intune.

O suporte para Intune não inclui o uso de GDAP ao registrar servidores para o Microsoft Tunnel ou para configurar ou instalar qualquer um dos conectores para Intune. Exemplos de conectores do Intune incluem, entre outros, o conector do Intune para Active Directory, o conector de defesa contra ameaças móveis e o conector do Microsoft Defender para Ponto de Extremidade.

Problema conhecido: os parceiros que acessam políticas em aplicativos do Office veem a mensagem "Não foi possível recuperar dados para 'OfficeSettingsContainer'". Use o guid para relatar esse problema à Microsoft."

Portal do Azure

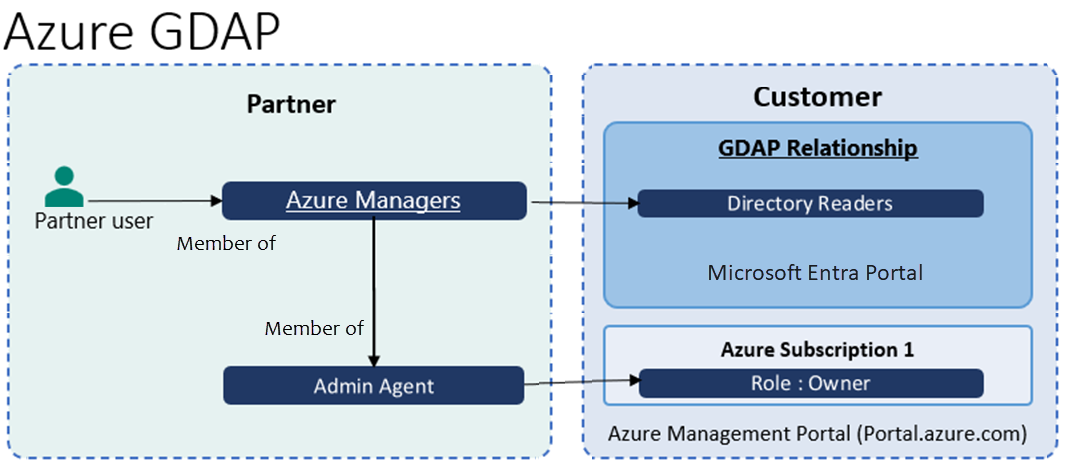

Funções do Microsoft Entra no escopo:

- Qualquer função do Microsoft Entra, como Leitores de Diretório (função com privilégios mínimos) para acessar a assinatura do Azure como proprietário

Diretrizes de função GDAP:

- Parceiro e cliente devem ter relação de Revendedor

- O parceiro deve criar um grupo de segurança (por exemplo, Gerentes do Azure) para gerenciar o Azure e aninhá-lo em Agentes de Administração para particionamento de acesso por cliente, como prática recomendada.

- Quando o parceiro compra o plano do Azure para o cliente, a assinatura do Azure é provisionada e o grupo Agentes de Administração recebe o RBAC do Azure como proprietário na assinatura do Azure

- Como o grupo de segurança do Azure Managers é membro do grupo Agentes de Administração, os usuários que são membros do Azure Managers se tornam o proprietário do RBAC de assinatura do Azure

- Para acessar a assinatura do Azure como proprietário do cliente, qualquer função do Microsoft Entra, como Leitores de Diretório (função com privilégios mínimos), deve ser atribuída ao grupo de segurança Gerentes do Azure

Diretrizes alternativas do Azure GDAP (sem usar o Agente Administrativo)

Pré-requisitos:

- Parceiro e cliente têm um relacionamento de revendedor .

- O parceiro criou um grupo de segurança para gerenciar o Azure e o aninhou sob o grupo HelpDeskAgents conforme o particionamento de acesso ao cliente, já que essa é uma prática recomendada.

- O parceiro compra um plano do Azure para o cliente. A assinatura do Azure é provisionada e o parceiro atribuiu o grupo Agentes de Administração do RBAC do Azure como proprietário na assinatura do Azure, mas não foi feita nenhuma atribuição de função de RBAC para Agentes de suporte técnico.

Etapas de administração do parceiro:

O administrador do parceiro na assinatura executa os scripts a seguir usando o PowerShell para criar o FPO de Assistência Técnica na assinatura do Azure.

Conecte-se ao locatário do parceiro para obter o

object IDdo grupo HelpDeskAgents.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsVerifique se o seu cliente tem:

- A função de proprietário ou administrador de acesso do usuário

- Permissões para criar atribuições de função no nível da assinatura

Etapas do cliente:

Para concluir o processo, o cliente deve executar as etapas a seguir, usando o PowerShell ou a CLI do Azure.

Se estiver usando o PowerShell, o cliente precisará atualizar o

Az.Resourcesmódulo.Update-Module Az.ResourcesConecte-se ao locatário no qual existe a assinatura do CSP.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Conecte-se à assinatura.

Observação

Isso será aplicável somente se o usuário tiver permissões de atribuição de função em várias assinaturas no locatário.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Crie a atribuição de função.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

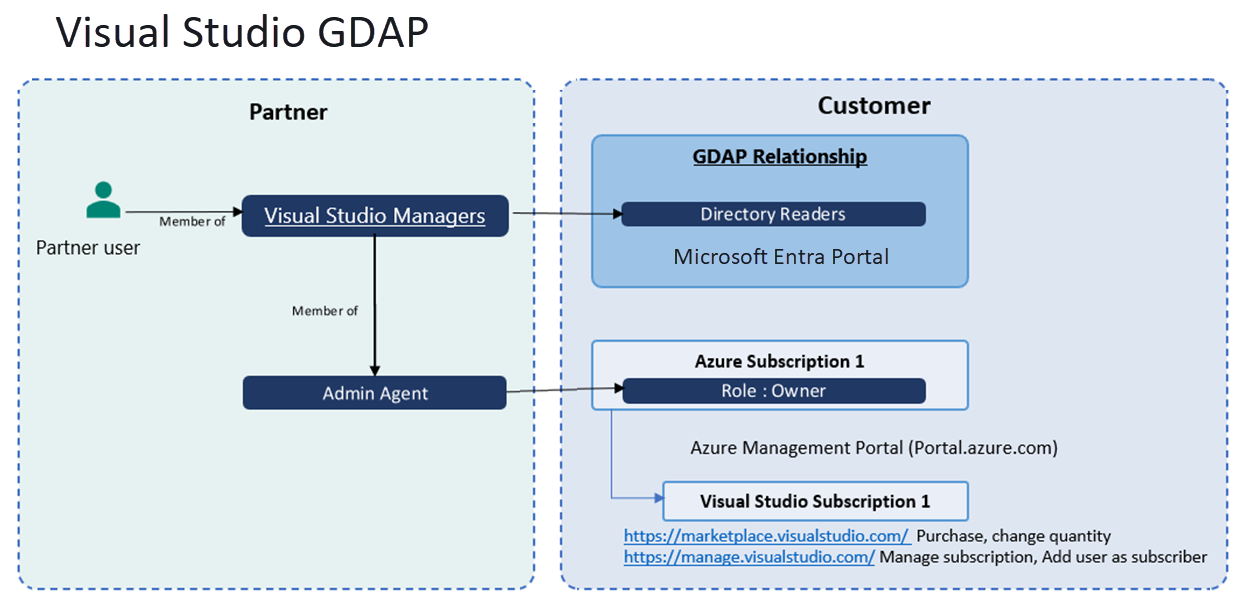

Visual Studio

Funções do Microsoft Entra no escopo:

- Qualquer função do Microsoft Entra, como Leitores de Diretório (função com privilégios mínimos) para acessar a assinatura do Azure como proprietário

Diretrizes de função GDAP para parceiros:

- Pré-requisitos:

- Parceiro e cliente devem ter relação de Revendedor

- O parceiro deve comprar a assinatura do Azure para o cliente

- O parceiro deve criar um grupo de segurança (por exemplo, gerentes do Visual Studio) para comprar e gerenciar assinaturas Visual Studio e aninhar em Agentes de Administração para particionamento de acesso por cliente, conforme a prática recomendada.

- A função GDAP para comprar e gerenciar o Visual Studio é igual ao GDAP do Azure.

- O Grupo de Segurança dos gerentes do Visual Studio deve receber qualquer função do Microsoft Entra, como Leitores de Diretório (função com privilégios mínimos) para acessar a assinatura do Azure como proprietário

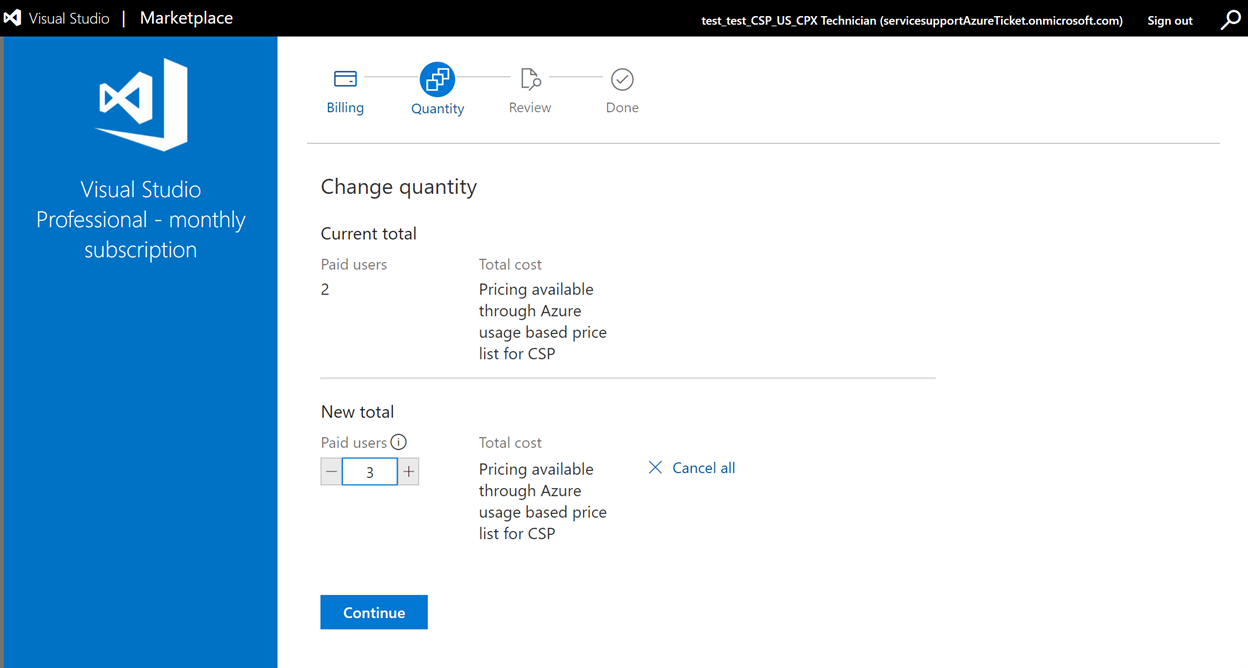

- Os usuários que fazem parte do Grupo de Segurança de Gerentes do Visual Studio poderão comprar a assinatura do Visual Studio no Marketplacehttps://marketplace.visualstudio.com (devido ao membro aninhado dos usuários dos Agentes de Administração terem acesso à assinatura do Azure)

- Os usuários que fazem parte do grupo de segurança dos Gerentes do Visual Studio podem alterar a quantidade de assinaturas do Visual Studio

- Os usuários que fazem parte do grupo de segurança dos Gerentes do Visual Studio podem cancelar a assinatura do Visual Studio (alterando a quantidade para zero)

- Os usuários que fazem parte do grupo de segurança dos Gerentes do Visual Studio podem adicionar um assinante para gerenciar assinaturas do Visual Studio (por exemplo, procurar o diretório do cliente e adicionar atribuição de função do Visual Studio como assinante)

Propriedades do Visual Studio fora do escopo:

- Nenhum

Por que não vejo alguns links AOBO do DAP na página de gerenciamento de serviços GDAP?

| Links do DAP AOBO | Motivo pelo qual estão ausentes na página de Gerenciamento de Serviço de GDAP |

|---|---|

| Planejador do Microsoft 365 https://portal.office.com/ |

Uma duplicata do link Microsoft 365 AOBO que já existe. |

| Balanço https://portal.office.com/ |

Uma duplicata do link Microsoft 365 AOBO que já existe. |

| janelas 10 https://portal.office.com/ |

Uma cópia do link Microsoft 365 AOBO que já existe. |

| Segurança de aplicativos na nuvem https://portal.cloudappsecurity.com/ |

Microsoft Defender para Aplicativos na Nuvem está descontinuado. Esse portal se integra ao Microsoft Defender XDR , que dá suporte ao GDAP. |

| Azure IoT Central https://apps.azureiotcentral.com/ |

Atualmente sem suporte. Fora do escopo do GDAP. |

| Proteção Avançada contra Ameaças do Windows Defender https://securitycenter.windows.com |

A Proteção Avançada contra Ameaças do Windows Defender está desativada. Os parceiros são aconselhados a migrar para o Microsoft Defender XDR, que dá suporte ao GDAP. |