Segurança de suplemento de reunião do Teams ao usar seu cliente do Outlook

O suplemento de reunião do Teams (ou TMA) é usado para agendar reuniões no Teams do cliente da área de trabalho do Outlook no Windows.

Coordenadas TMA entre os serviços do Outlook e do Teams, portanto, é importante manter o TMA seguro. Tomar medidas de segurança ajuda a reduzir o risco de ataque de segurança cibernética.

Aqui estão as maneiras de proteger seu suplemento de reunião do Teams abordado neste artigo:

- (Recomendado) Use o Microsoft Outlook Trust Center para impedir que o Outlook carregue o TMA quando as DLLs TMA não forem assinadas com um certificado de um editor confiável.

- Use políticas de grupo para o domínio e atualize o certificado Raiz e o editor confiável, especialmente porque ele impede que os usuários sejam solicitados a confiar no editor.

- O AppLocker também pode ser usado para impedir que DLLs de editores não confiáveis sejam carregados.

Políticas de grupo do Microsoft Outlook Trust Center

Você pode usar políticas de grupo do Trust Center para gerenciamento de suplementos:

- Para garantir que apenas os suplementos confiáveis pela organização sejam carregados

- Para impedir que suplementos de locais não especificados carreguem

Essa prática ajuda a proteger contra malware que compromete o registro COM a ser carregado de outro local com DLLs plantadas.

Aqui estão as etapas:

- Proteger o Outlook contra suplementos que não são seguros

- Vá para o Outlook Trust Center, https://www.microsoft.com/en-us/trust-center.

- Quando você chegar, selecione Centro de Confiança de Opções de > Arquivo>.

- Selecione Centro de Confiança do Microsoft Outlook.

- Em Centro de Confiança do Microsoft Outlook no menu à esquerda, selecione Configurações do Centro de Confiança.

- Em Configurações de Macro, selecione Notificações para macros assinadas digitalmente, todas as outras macros desabilitadas.

- Os administradores devem selecionar Aplicar configurações de segurança de macro a suplementos instalados nesse caso.

- Selecione o botão OK para fazer essas alterações e saia do centro de confiança e selecione OK novamente para fechar opções.

As opções persistem a partir daí.

Agora, fora do Outlook Trust Center:

Reinicie o Outlook em seu cliente.

Quando o Outlook é reaberto, o aplicativo pede permissão para carregar cada suplemento, desabilitando automaticamente qualquer suplemento que não esteja assinado.

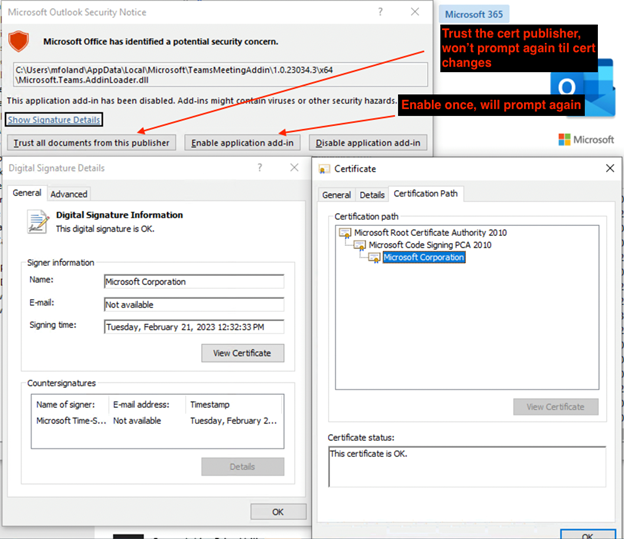

- A imagem abaixo é como é a experiência do usuário do TMA:

- Os usuários finais veem um Aviso de Segurança do Microsoft Outlook que pode ler O Microsoft Office identificou uma potencial preocupação de segurança listando Microsoft.Teams.AddinLoader.dll. As opções são:

- Confie em todos os documentos deste Publicador.

- Selecionar essa opção confia no editor do certificado e o usuário não será solicitado novamente até que o certificado seja alterado.

- 2. Habilitar o suplemento de aplicativo.

- Essa opção só é habilitada caso a caso, portanto, esse suplemento habilita para essa única vez e o usuário será solicitado novamente.

- 3. Desabilitar o suplemento do aplicativo.

- Desabilita o suplemento.

- Confie em todos os documentos deste Publicador.

- Siga as etapas para configurar Política de Grupo confiar automaticamente em uma autoridade de certificado raiz específica.

- Abra o Console de Gerenciamento de Política de Grupo em seu controlador de domínio (DC).

- Crie um GPO (objeto Política de Grupo) ou edite um GPO existente que você deseja usar para configurar as configurações.

- Em seguida, acesse Políticas de Configuração > do Computador Configurações > do Windows Configurações > de Segurança Políticas > de Chave Pública.

- Clique com o botão direito do mouse em Autoridades de Certificação raiz confiáveis e selecione Importar.

- Navegue até o certificado raiz Microsoft Root Certificate Authority 2010 arquivo para o editor de certificados em que você deseja confiar e importá-lo.

- Vincule o GPO à unidade organizacional apropriada para aplicar as configurações aos computadores que você deseja usar a política. Para obter mais informações sobre esse processo, confira: Implantar a Política do Applocker em produção

- Em seguida, siga as etapas para configurar Política de Grupo para confiar automaticamente no editor.

- Abra o Console de Gerenciamento Política de Grupo no controlador de domínio.

- Crie um novo GPO ou edite um GPO existente que você deseja usar para configurar as configurações.

- Navegue até Políticas de Configuração > do Computador Configurações > do Windows Configurações > de Segurança Políticas > de Chave Pública.

- Clique com o botão direito do mouse em Editores Confiáveis e selecione Importar.

- Navegue até o arquivo microsoft corporation de certificado de folha para o editor de certificados em que você deseja confiar e importá-lo.

- Vincule o GPO à unidade organizacional apropriada para aplicar as configurações aos computadores escolhidos.

- A imagem abaixo é como é a experiência do usuário do TMA:

Gerenciamento de suplementos por meio de políticas de grupo

- Baixe arquivos de Modelo Administrativo (ADMX/ADML) para Microsoft 365 Apps para Grandes Empresas/Office LTSC 2021/Office 2019/Office 2016 e a Ferramenta de Personalização do Office para Office 2016.

- Adicione os arquivos de modelo ADMX/ADML ao Gerenciamento de Política de Grupo:

- Em Modelos Administrativos de Configuração > do > Usuário Microsoft Outlook (número de versão) > Central de Confiança de Segurança>.

- Aplicar configurações de segurança macro a Macros, suplementos e ações adicionais: essa configuração de política controla se o Outlook também aplica as configurações de segurança macro a suplementos COM instalados e ações adicionais.

- Defina como: Habilitado

- Configuração de segurança para macros: essa configuração de política controla o nível de segurança das macros no Outlook.

- Defina como: Aviso para assinado, desabilite sem sinal.

- Essa opção corresponde às Notificações para macros assinadas digitalmente, todas as outras macros desabilitadas na Central de Confiança. Se um suplemento for assinado digitalmente por um editor confiável, o suplemento poderá ser executado assinado por um editor confiável.

- Defina como: Aviso para assinado, desabilite sem sinal.

- Aplicar configurações de segurança macro a Macros, suplementos e ações adicionais: essa configuração de política controla se o Outlook também aplica as configurações de segurança macro a suplementos COM instalados e ações adicionais.

- Políticas de grupo adicionais em torno de suplementos.

- Em Modelos Administrativos de Configuração > de > Usuário Microsoft Outlook 2016 > Segurança

- Configurar o nível de confiança de suplemento: todos os suplementos COM confiáveis instalados podem ser confiáveis. As Configurações do Exchange para os suplementos ainda serão substituídas se estiverem presentes e essa opção estiver selecionada.

- Em Modelos Administrativos > de Configuração > de Usuário Microsoft Outlook 2016 > Diversos

- Bloquear todos os suplementos não gerenciados: essa configuração de política bloqueia todos os suplementos que não são gerenciados pela configuração de política "Lista de suplementos gerenciados".

- Lista de suplementos gerenciados: essa configuração de política permite especificar quais suplementos estão sempre habilitados, sempre desabilitados (bloqueados) ou configuráveis pelo usuário. Para bloquear suplementos que não são gerenciados por essa configuração de política, você também deve configurar a configuração de política "Bloquear todos os suplementos não gerenciados".

- Em Modelos Administrativos > de Configuração > do Usuário Microsoft Outlook 2016 >> Configurações de Formulário de > Segurança Programáticas De Segurança > Confiável

- Configurar suplementos confiáveis: essa configuração de política é usada para especificar uma lista de suplementos confiáveis que podem ser executados sem serem restritos pelas medidas de segurança no Outlook.

- Em Modelos Administrativos de Configuração > de > Usuário Microsoft Outlook 2016 > Segurança

- Em Modelos Administrativos de Configuração > do > Usuário Microsoft Outlook (número de versão) > Central de Confiança de Segurança>.

Applocker

As políticas de controle do aplicativo AppLocker ajudam você a controlar quais aplicativos e arquivos os usuários podem executar. Esses tipos de arquivo incluem arquivos executáveis, scripts, arquivos do Windows Installer, DLLs (bibliotecas de link dinâmico), aplicativos empacotados e instaladores de aplicativos empacotados.

Vamos nos concentrar em usar o AppLocker para impedir o carregamento de DLLs que não são assinadas por um editor confiável.

Use o AppLocker para impedir o carregamento de DLLs não assinados.

Para usar o Applocker para impedir que suas DLLs não assinadas carreguem, você precisa criar uma nova regra de DLL em seu Local ou Política de Grupo.

Nota

Os pré-requisitos para esta seção são Windows 10 Enterprise e, Educação ou Windows Server 2012 ou posterior.

Para configurar o AppLocker no Windows 10 ou Windows 11 para uma DLL específica, siga estas etapas:

- Abra o editor de políticas.

- Máquina Local

- Abra o editor de Política de Segurança Local. Digite secpol.msc na caixa de diálogo Executar ou na barra de pesquisa do menu Iniciar e pressione Enter.

- Política de Grupo

- Editar uma política appLocker por meio de políticas de grupo | Microsoft Learn

- Máquina Local

- No editor de Política de Segurança Local, navegue até As Regras de DLL do AppLocker > de Políticas > de Controle de Aplicativo.

- Se você estiver usando uma edição com suporte do Windows e ainda não vir regras de DLL, é possível que o AppLocker não esteja habilitado ou configurado em seu sistema. Nesse caso, você pode seguir estas etapas para habilitar o AppLocker:

- Abra o editor de Política de Segurança Local. Digite secpol.msc na caixa de diálogo Executar ou na barra de pesquisa do menu Iniciar e pressione Enter.

- No editor de Política de Segurança Local, navegue até AppLocker de Políticas > de Controle de Aplicativo.

- Clique com o botão direito do mouse no AppLocker e selecione Propriedades.

- Em Propriedades AppLocker, na guia Imposição:

- Selecione Configurado ao lado de Configurar a imposição de regras.

- Configure políticas extras, como coleções de regras como modo somente auditoria.

- Depois que isso for verificado, ele pode ser atualizado para Impor

- Selecione OK para salvar as alterações.

- Certifique-se de que o serviço de Identidade de Aplicativo esteja em execução.

- Se você estiver usando uma edição com suporte do Windows e ainda não vir regras de DLL, é possível que o AppLocker não esteja habilitado ou configurado em seu sistema. Nesse caso, você pode seguir estas etapas para habilitar o AppLocker:

- Criar uma nova regra de DLL

- Do editor de Política de Segurança Local

- Clique com o botão direito do mouse em Regras DLL e selecione Criar Nova Regra.

- No assistente Criar Regra de DLL, selecione Usar um Arquivo Existente e navegue até o arquivo DLL para o qual deseja criar uma regra.

- Selecione o tipo de regra que você deseja criar (como permitir ou negar) e configure quaisquer outras condições de regra necessárias.

- Conclua o assistente e salve a nova regra.

- Ou do PowerShell:

- Os cmdlets do PowerShell necessários para criar uma nova regra de DLL podem ser canalizados juntos.

- Do editor de Política de Segurança Local

- Gerenciamento de suplementos por meio de políticas de grupo appLocker

- Get-ChildItem – Obtém o objeto para o arquivo

- Get-AppLockerFileInformation – Obtém as informações de arquivo necessárias para criar regras do AppLocker a partir de uma lista de arquivos ou de um log de eventos

- New-AppLockerPolicy – Cria uma nova política AppLocker de uma lista de informações de arquivo e outras opções de criação de regras.

- RuleType precisa ser publicado e isso impõe a assinatura de código.

- O usuário pode ser um usuário ou grupo individual, todos os exemplos usam Todos.

- AllowWindows indica que a política AppLocker permite todos os componentes locais do Windows.

- Para criar a regra DLL por arquivo

- O local do arquivo TMA depende do tipo de instalação

- Por instalação do usuário

- Local de instalação: %localappdata%\Microsoft\TeamsMeetingAddin

- Por instalação de máquina

- Local de instalação: C:\Arquivos do Programa(x86)\TeamsMeetingAddin

- Por instalação do usuário

Get-ChildItem <TMAFileLocation>\Microsoft.Teams.AddinLoader.dll | Get-AppLockerFileInformation | New-AppLockerPolicy -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml- Defina a política:

- Máquinas locais i.

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge - Política de Grupo eu.

Set-AppLockerPolicy -XMLPolicy .\TMA.xm -LDAP "<LDAP Info for Group Policy>"

- Máquinas locais i.

- As etapas 1 e 2 precisam ser concluídas para cada DLL em diretórios x64 e x86 para TMA.

- O local do arquivo TMA depende do tipo de instalação

- Crie todas as regras de DLL ao mesmo tempo:

- Get-AppLockerFileInformation -Directory .\Microsoft\TeamsMeetingAddin\1.0.23089.2 -Recurse | New-AppLockerPolicy -Verbose -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml'

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge3. As informações LDAP são necessárias para executar Política de Grupo atualizações.

Coisas importantes para saber:

- Supõe-se que, se o AppLocker estiver ativado em um ambiente, o departamento de TI estará familiarizado com o AppLocker. Eles estão cientes de que ele foi projetado para usar um modelo allow e qualquer coisa não permitida será bloqueada.

- As regras de hash são fornecidas para fallback quando a regra publisher falha. As regras de hash precisam ser atualizadas sempre que o TMA for atualizado.

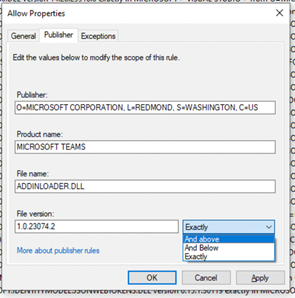

- O comando do PowerShell para adicionar políticas do AppLocker será configurado para corresponder apenas à versão exata da DLL que está sendo adicionada > , acesse as Propriedades de Permissão para a Regra do Editor e altere as opções versões de arquivo para escopo e acima da versão listada.

- Para fazer com que o AppLocker aceite uma gama mais ampla de versões DLL para Regras do Editor, acesse As Propriedades de Permissão para a Regra do Editor e altere a versão suspensa para Arquivo para E acima (de Exatamente).

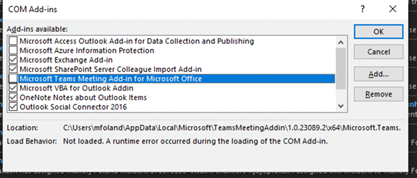

- Depois de habilitada, se a política AppLocker bloquear o suplemento, ela não será exibida e a inspeção de suplementos COM mostrará:

Para obter mais informações

Habilitar ou desabilitar macros nos arquivos do Microsoft 365 – Suporte da Microsoft AppLocker (Windows) | Microsoft Learn