Editar Microsoft Entra manifesto

O Microsoft Teams Toolkit gere agora Microsoft Entra aplicação com o ficheiro de manifesto da aplicação como a fonte de verdade durante o ciclo de vida de desenvolvimento de aplicações do Microsoft Teams.

Personalizar Microsoft Entra modelo de manifesto

Pode personalizar Microsoft Entra modelo de manifesto para atualizar Microsoft Entra aplicação.

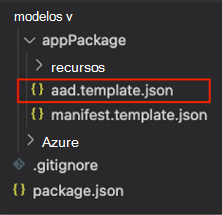

Abra

aad.template.jsonno seu projeto.

Atualize o modelo diretamente ou referencie valores de outro ficheiro. Seguem-se os cenários de personalização:

Adicionar uma permissão de aplicação

Se a aplicação Teams necessitar de mais permissões para chamar uma API com permissões adicionais, terá de atualizar

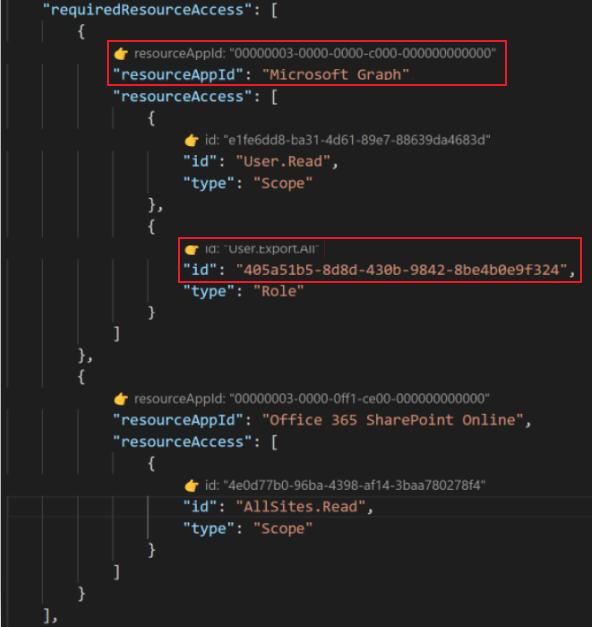

requiredResourceAccessa propriedade no modelo de manifesto Microsoft Entra. Pode ver o seguinte exemplo para esta propriedade:"requiredResourceAccess": [ { "resourceAppId": "Microsoft Graph", "resourceAccess": [ { "id": "User.Read", // For Microsoft Graph API, you can also use uuid for permission id "type": "Scope" // Scope is for delegated permission }, { "id": "User.Export.All", "type": "Role" // Role is for application permission } ] }, { "resourceAppId": "Office 365 SharePoint Online", "resourceAccess": [ { "id": "AllSites.Read", "type": "Scope" } ] } ]A lista seguinte fornece IDs de propriedade diferentes e a respetiva utilização:

A

resourceAppIdpropriedade é utilizada para APIs diferentes. ParaMicrosoft GrapheOffice 365 SharePoint Online, introduza o nome diretamente em vez de UUID e, para outras APIs, utilize UUID.A

resourceAccess.idpropriedade é utilizada para permissões diferentes. ParaMicrosoft GrapheOffice 365 SharePoint Online, introduza o nome da permissão diretamente em vez de UUID e, para outras APIs, utilize UUID.A

resourceAccess.typepropriedade é utilizada para permissão delegada ou permissão de aplicação.Scopesignifica permissão delegada eRolesignifica permissão de aplicação.

Pré-autenticar uma aplicação cliente

Pode utilizar

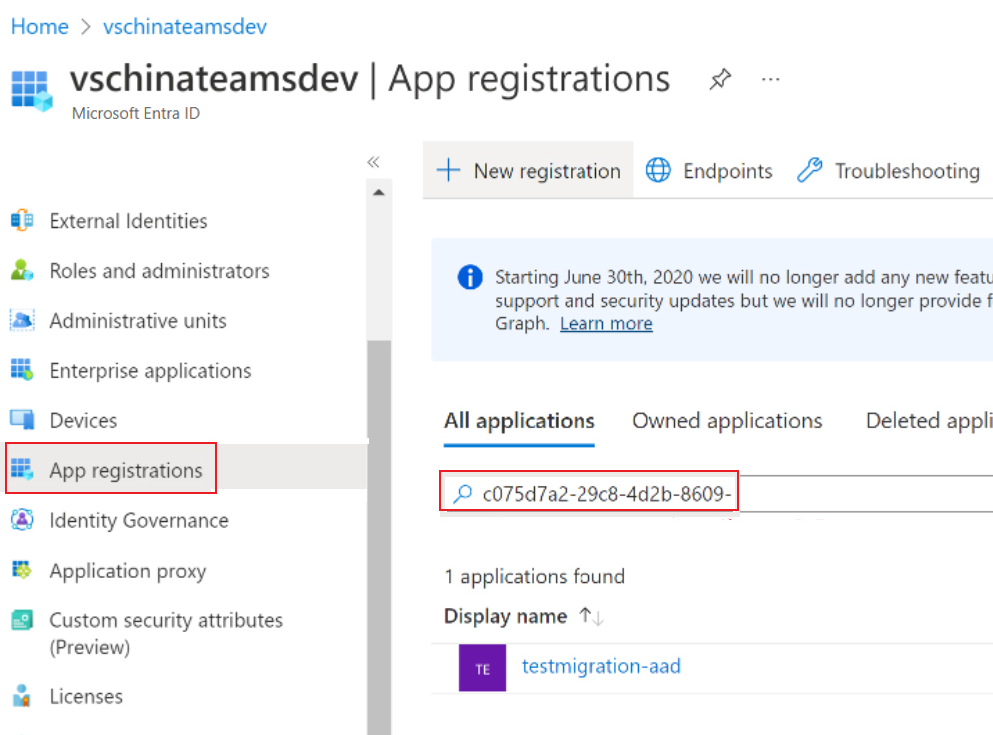

preAuthorizedApplicationsa propriedade para autorizar uma aplicação cliente a indicar que a API confia na aplicação. Os utilizadores não consentem quando o cliente chama a API exposta. Pode ver o seguinte exemplo para esta propriedade:"preAuthorizedApplications": [ { "appId": "1fec8e78-bce4-4aaf-ab1b-5451cc387264", "permissionIds": [ "${{AAD_APP_ACCESS_AS_USER_PERMISSION_ID}}" ] } ... ]preAuthorizedApplications.appIda propriedade é utilizada para a aplicação que pretende autorizar. Se não souber o ID da aplicação e souber apenas o nome da aplicação, utilize os seguintes passos para procurar o ID da aplicação:Aceda a portal do Azure e abra Registos de Aplicações.

Selecione Todas as aplicações e procure o nome da aplicação.

Selecione o nome da aplicação e obtenha o ID da aplicação na página de descrição geral.

Atualizar o URL de redirecionamento para a resposta de autenticação

Os URLs de redirecionamento são utilizados ao devolver respostas de autenticação, como tokens após a autenticação com êxito. Pode personalizar URLs de redirecionamento com a propriedade

replyUrlsWithType. Por exemplo, para adicionarhttps://www.examples.com/auth-end.htmlcomo URL de redirecionamento, pode adicioná-lo como o seguinte exemplo:"replyUrlsWithType": [ ... { "url": "https://www.examples.com/auth-end.html", "type": "Spa" } ]Atualize Microsoft Entra alterações da aplicação para o ambiente local ou remoto.

Selecione

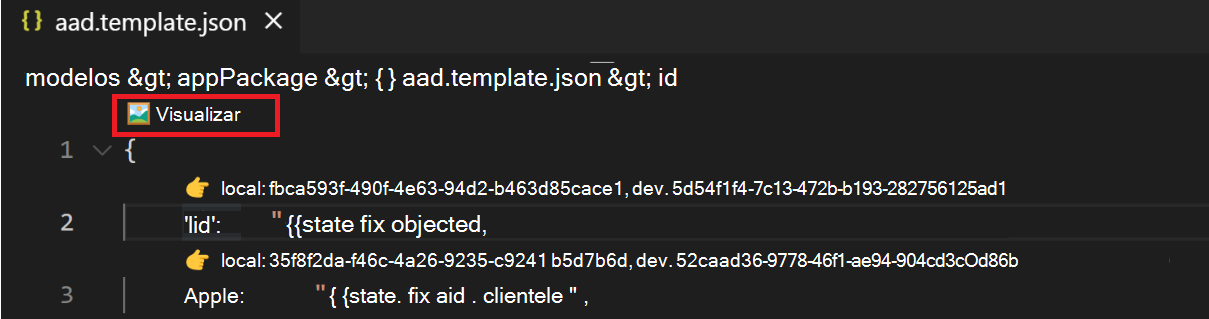

PreviewCodeLens emaad.template.json.

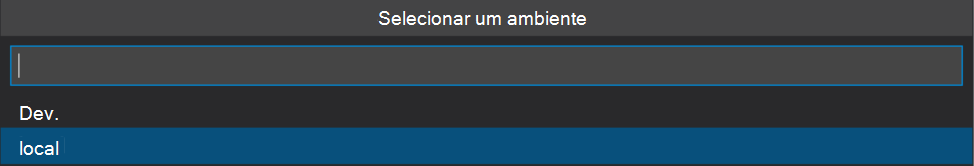

Selecione ambiente local ou dev .

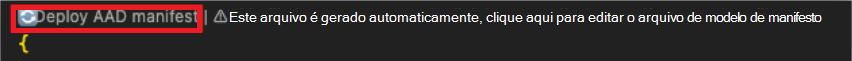

Selecione

Deploy Azure AD ManifestCodeLens emaad.local.jsonouaad.dev.json.As alterações para Microsoft Entra aplicação utilizada no ambiente local ou dev são implementadas.

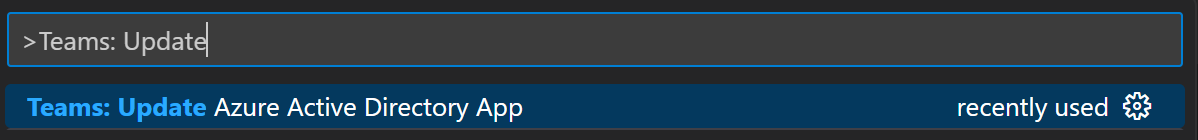

Além disso, pode abrir a paleta de comandos e selecionar Teams: Atualizar Microsoft Entra Aplicação para atualizar Microsoft Entra aplicação.

Microsoft Entra marcadores de posição do modelo de manifesto

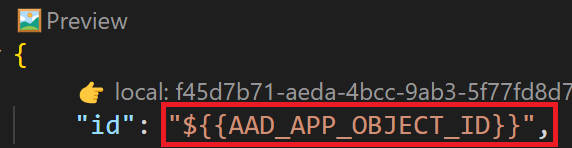

O ficheiro de manifesto Microsoft Entra contém argumentos de marcador de posição com {{...}} as instruções são substituídas durante a compilação para diferentes ambientes. Pode fazer referência a variáveis de ambiente com os argumentos de marcador de posição.

Variável de ambiente de referência no modelo de manifesto Microsoft Entra

Não precisa de introduzir valores permanentes no modelo de manifesto Microsoft Entra e Microsoft Entra ficheiro de modelo de manifesto suporta valores variáveis de ambiente de referência. Pode utilizar a sintaxe ${{YOUR_ENV_VARIABLE_NAME}} na ferramenta como valores de parâmetros para resolve os valores das variáveis de ambiente.

Editar e pré-visualizar Microsoft Entra manifesto com o CodeLens

Microsoft Entra ficheiro de modelo de manifesto tem o CodeLens para rever e editar o código.

Microsoft Entra ficheiro de modelo de manifesto

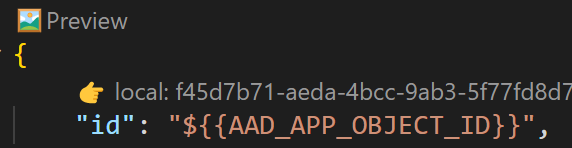

Existe um CodeLens de pré-visualização no início do ficheiro de modelo de manifesto Microsoft Entra. Selecione o CodeLens para gerar um manifesto Microsoft Entra baseado de acordo com o seu ambiente.

Argumento de marcador de posição CodeLens

O argumento de marcador de posição CodeLens ajuda-o a ver os valores da depuração local e a desenvolver o seu ambiente. Se pairar o rato sobre o argumento marcador de posição, este mostra a caixa de descrição para os valores de todos os ambientes.

CodeLens de acesso a recursos necessário

Microsoft Entra modelo de manifesto no Teams Toolkit também suporta cadeias legíveis pelo utilizador para Microsoft Graph permissões e Office 365 SharePoint Online . O esquema de manifesto oficial Microsoft Entra, que é o resourceAppId e resourceAccess na requiredResourceAccess propriedade suporta apenas o UUID. Se introduzir UUID, o CodeLens mostra cadeias legíveis pelo utilizador, caso contrário, mostra o UUID.

CodeLens de aplicações pré-autenticadas

O CodeLens mostra o nome da aplicação para o ID da aplicação pré-autorizado da preAuthorizedApplications propriedade .

Ver Microsoft Entra aplicação no portal do Azure

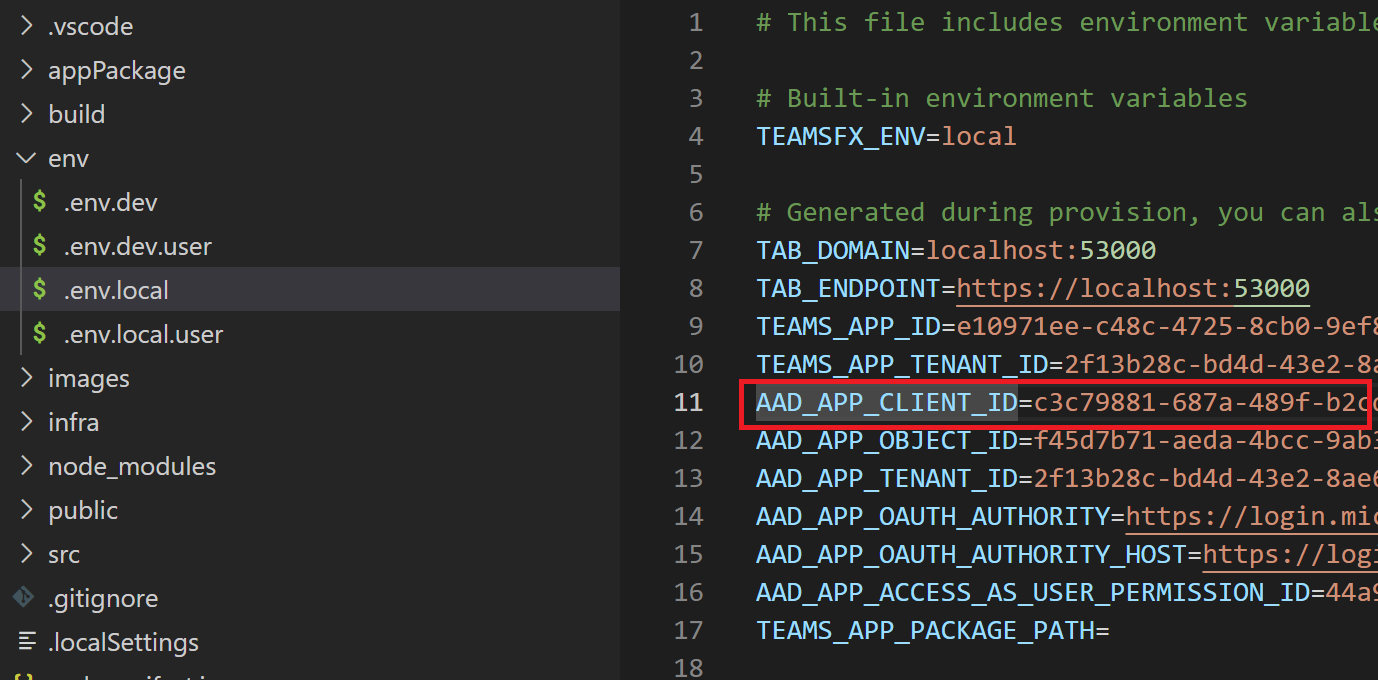

Copie o Microsoft Entra ID de cliente da aplicação do

.env.xxx() ficheiro naAAD_APP_CLIENT_IDpropriedade .Observação

xxx no ID de cliente indica o nome do ambiente onde implementou a aplicação Microsoft Entra.

Aceda a portal do Azure e inicie sessão na conta do Microsoft 365.

Observação

Certifique-se de que as credenciais de início de sessão da aplicação Teams e da conta M365 são as mesmas.

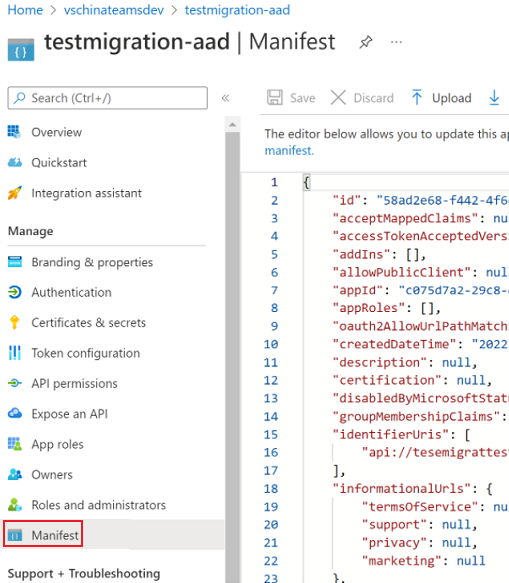

Abra a página Registos de Aplicações e pesquise na aplicação Microsoft Entra com o ID de cliente que copiou anteriormente.

Selecione Microsoft Entra aplicação no resultado da pesquisa para ver as informações detalhadas.

Na Microsoft Entra página de informações da aplicação, selecione o menu Manifesto para ver o manifesto desta aplicação. O esquema do manifesto é igual ao

aad.template.jsondo ficheiro. Para obter mais informações sobre o manifesto, veja Microsoft Entra manifesto da aplicação.

Pode selecionar Outro Menu para ver ou configurar Microsoft Entra aplicação através do respetivo portal.

Utilizar uma aplicação de Microsoft Entra existente

Pode utilizar a aplicação Microsoft Entra existente para o projeto do Teams. Para obter mais informações, veja Utilizar uma aplicação Microsoft Entra existente para a sua aplicação Teams.

Microsoft Entra aplicação no ciclo de vida de desenvolvimento de aplicações do Teams

Tem de interagir com Microsoft Entra aplicação durante várias fases do ciclo de vida de desenvolvimento de aplicações do Teams.

Para criar o Project

Pode criar um projeto com o Teams Toolkit que vem com suporte de início de sessão único (SSO) por predefinição, como

SSO-enabled tab. Para obter mais informações sobre como criar uma nova aplicação, consulte Criar uma nova aplicação do Teams com o Teams Toolkit. É criado automaticamente um ficheiro de manifesto Microsoft Entra noaad.template.json. O Teams Toolkit cria ou atualiza a aplicação Microsoft Entra durante o desenvolvimento local ou enquanto move a aplicação para a cloud.Para adicionar o SSO ao bot ou separador

Depois de criar uma aplicação do Teams sem o SSO incorporado, o Teams Toolkit ajuda-o progressivamente a adicionar o SSO ao projeto. Como resultado, é criado automaticamente um ficheiro de manifesto Microsoft Entra no

aad.template.json.O Teams Toolkit cria ou atualiza a aplicação Microsoft Entra durante a próxima sessão de desenvolvimento local ou enquanto move a aplicação para a cloud.

Para criar localmente

O Teams Toolkit executa as seguintes funções durante o desenvolvimento local:

Leia o

.env.localficheiro para localizar uma aplicação Microsoft Entra existente. Se já existir uma aplicação Microsoft Entra, o Teams Toolkit reutiliza a aplicação Microsoft Entra existente. Caso contrário, terá de criar uma nova aplicação com oaad.template.jsonficheiro .Inicialmente, ignora algumas propriedades no ficheiro de manifesto que requerem mais contexto, como

replyUrlsa propriedade que requer um ponto final de desenvolvimento local durante a criação de uma nova aplicação Microsoft Entra com o ficheiro de manifesto.Depois de o ambiente de desenvolvimento local ser iniciado com êxito, o Microsoft Entra

identifierUris,replyUrlse outras propriedades que não estão disponíveis durante a fase de criação são atualizadas em conformidade.As alterações que fez à sua aplicação Microsoft Entra são carregadas durante a próxima sessão de desenvolvimento local. Pode ver Microsoft Entra alterações à aplicação aplicadas manualmente.

Para aprovisionar recursos na cloud

Tem de aprovisionar recursos na cloud e implementar a sua aplicação ao mover a sua aplicação para a cloud. Em fases, como a depuração local, o Teams Toolkit:

Lê o

.env.{env}ficheiro para localizar uma aplicação Microsoft Entra existente. Se já existir uma aplicação Microsoft Entra, o Teams Toolkit reutiliza a aplicação Microsoft Entra existente. Caso contrário, terá de criar uma nova aplicação com oaad.template.jsonficheiro .Ignora algumas propriedades no ficheiro de manifesto inicialmente que requerem mais contexto, como

replyUrlspropriedade. Esta propriedade requer um ponto final de front-end ou bot durante a criação de uma nova aplicação Microsoft Entra com o ficheiro de manifesto.Conclui o aprovisionamento de outros recursos e, em seguida, Microsoft Entra da aplicação

identifierUrisereplyUrlsé atualizado de acordo com os pontos finais corretos.

Para criar a aplicação

O comando da cloud implementa a sua aplicação nos recursos aprovisionados. Não inclui a implementação de Microsoft Entra alterações à aplicação efetuadas.

O Teams Toolkit atualiza a aplicação Microsoft Entra de acordo com o ficheiro de modelo de manifesto Microsoft Entra.

Limitações

A extensão do Teams Toolkit não suporta todas as propriedades listadas no Microsoft Entra esquema de manifesto.

A tabela seguinte lista as propriedades que não são suportadas na extensão do Teams Toolkit:

Propriedades não suportadas Motivo passwordCredentialsNão permitido no manifesto createdDateTimeSó de leitura e não pode alterar logoUrlSó de leitura e não pode alterar publisherDomainSó de leitura e não pode alterar oauth2RequirePostResponseNão existe no API do Graph oauth2AllowUrlPathMatchingNão existe no API do Graph samlMetadataUrlNão existe no API do Graph orgRestrictionsNão existe no API do Graph certificationNão existe no API do Graph A

requiredResourceAccesspropriedade é utilizada para o nome de aplicação de recurso legível pelo utilizador ou para cadeias de nome de permissão apenas paraMicrosoft GraphapIs eOffice 365 SharePoint Online. Tem de utilizar o UUID para outras APIs. Execute os seguintes passos para obter IDs de portal do Azure:- Registe uma nova aplicação Microsoft Entra no portal do Azure.

- Selecione

API permissionsa partir da página Microsoft Entra aplicação. - Selecione

add a permissionpara adicionar a permissão de que precisa. - Selecione

ManifestarequiredResourceAccesspartir da propriedade, onde pode encontrar os IDs da API e as permissões.