Etapa 5 – Estabelecer relação de confiança entre florestas PVI e CORP

Para cada domínio CORP, como contoso.local, os controladores de domínio PRIV e CONTOSO precisam estar associados por uma relação de confiança. Isso permite que os usuários no domínio PRIV acessem os recursos no domínio CORP.

Conectar cada controlador de domínio a seu equivalente

Antes de estabelecer a relação de confiança, cada controlador de domínio deve ter a resolução de nome DNS configurada para seu equivalente, com base no endereço IP do outro servidor DNS/controlador de domínio.

Se os controladores de domínio ou o servidor com o software MIM forem implantados como máquinas virtuais, verifique se não há nenhum outro servidor DNS que está fornecendo serviços de nomeação de domínios a esses computadores.

- Se as máquinas virtuais tiverem várias interfaces de rede, incluindo interfaces de rede conectadas a redes públicas, talvez seja necessário desabilitar essas conexões temporariamente ou substituir as configurações de interface de rede do Windows. É importante garantir que um endereço de servidor DNS fornecido pelo DHCP não é usado por nenhuma máquina virtual.

Verifique se cada controlador do domínio CORP existente pode encaminhar nomes para a floresta PRIV. Em cada controlador de domínio fora da floresta PRIV, como CORPDC, inicie o PowerShell e digite o seguinte comando:

nslookup -qt=ns priv.contoso.local.Verifique se a saída indica um registro de servidor de nomes para o domínio PRIV com o endereço IP correto.

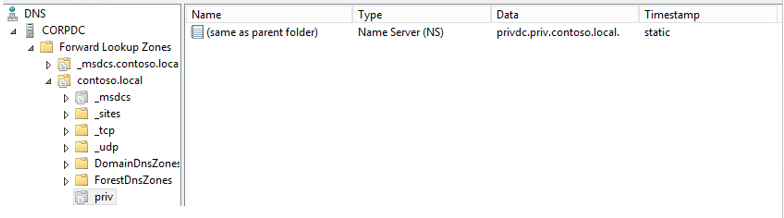

Se o controlador de domínio não pôde encaminhar o domínio PRIV, use o Gerenciador DNS (localizado em Iniciar>Ferramentas do Aplicativo>DNS) para configurar o encaminhamento de nome DNS para o domínio PRIV ao endereço IP de PRIVDC. Se for um domínio superior (por exemplo, contoso.local), expanda os nós para esse controlador de domínio e seu domínio, como CORPDC>Forward Lookup Zones>contoso.local, e verifique se uma chave chamada priv está presente como um tipo de Servidor de Nomes (NS).

Estabelecer relação de confiança em PAMSRV

Em PAMSRV, estabeleça uma relação de confiança unidirecional com CORPDC, para que o controlador de domínio CORP confie na floresta PRIV.

Entre em PAMSRV como administrador de domínio PRIV (PRIV\Administrator).

Inicie o PowerShell.

Digite os seguintes comandos do PowerShell para cada floresta existente. Insira as credenciais do administrador de domínio CORP (CONTOSO\Administrator), quando solicitado.

$ca = get-credential New-PAMTrust -SourceForest "contoso.local" -Credentials $caDigite os comandos a seguir para cada domínio nas florestas existentes.

netdom trust contoso.local /domain:priv.contoso.local /enablesidhistory:yes /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /quarantine:no /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /enablepimtrust:yes /usero:contoso\administrator /passwordo:Pass@word1

Conceder acesso de leitura a florestas existentes do Active Directory

Para cada floresta existente, habilite o acesso de leitura ao AD por administradores PRIV e o serviço de monitoramento.

Entre no controlador de domínio da floresta CORP existente, (CORPDC), como administrador do domínio primário nessa floresta (Contoso\Administrator).

Inicie Usuários e Computadores do Active Directory.

Clique com o botão direito do mouse no domínio contoso.local e selecione Delegar Controle.

Na guia Usuários e Grupos Selecionados, clique em Adicionar.

Na janela Selecionar Usuários, Computadores ou Grupos, clique em Locais e altere o local para priv.contoso.local. No nome do objeto, digite Administradores de Domínio e clique em Verificar Nomes. Quando um pop-up for exibido, insira o nome de usuário priv\administrator e a senha.

Após Administradores de Domínio, adicione “; MIMMonitor”. Depois que os nomes Administradores de Domínio e MIMMonitor forem sublinhados, clique em OK e em Avançar.

Na lista de tarefas comuns, selecione Ler todas as informações do usuário, clique em Avançar e em Concluir.

Feche Usuários e Computadores do Active Directory.

Abra uma janela do PowerShell.

Use

netdompara garantir que o histórico do SID está habilitado e a filtragem de SID desabilitada. Tipo:netdom trust contoso.local /quarantine:no /domain priv.contoso.local netdom trust /enablesidhistory:yes /domain priv.contoso.localA saída deve indicar Habilitando histórico do SID para essa relação de confiança ou O histórico do SID já está habilitado para essa relação de confiança.

A saída também deve indicar que a filtragem de SID não está habilitada para essa confiança. Consulte Desabilitar o quarantining do filtro SID para obter mais informações.

Iniciar os serviços de Monitoramento e Componente

Entre em PAMSRV como administrador de domínio PRIV (PRIV\Administrator).

Inicie o PowerShell.

Digite os seguintes comandos do PowerShell.

net start "PAM Component service" net start "PAM Monitoring service"

Na próxima etapa, você moverá um grupo para o PAM.