ApiCenterMinimalPermissionsPlugin

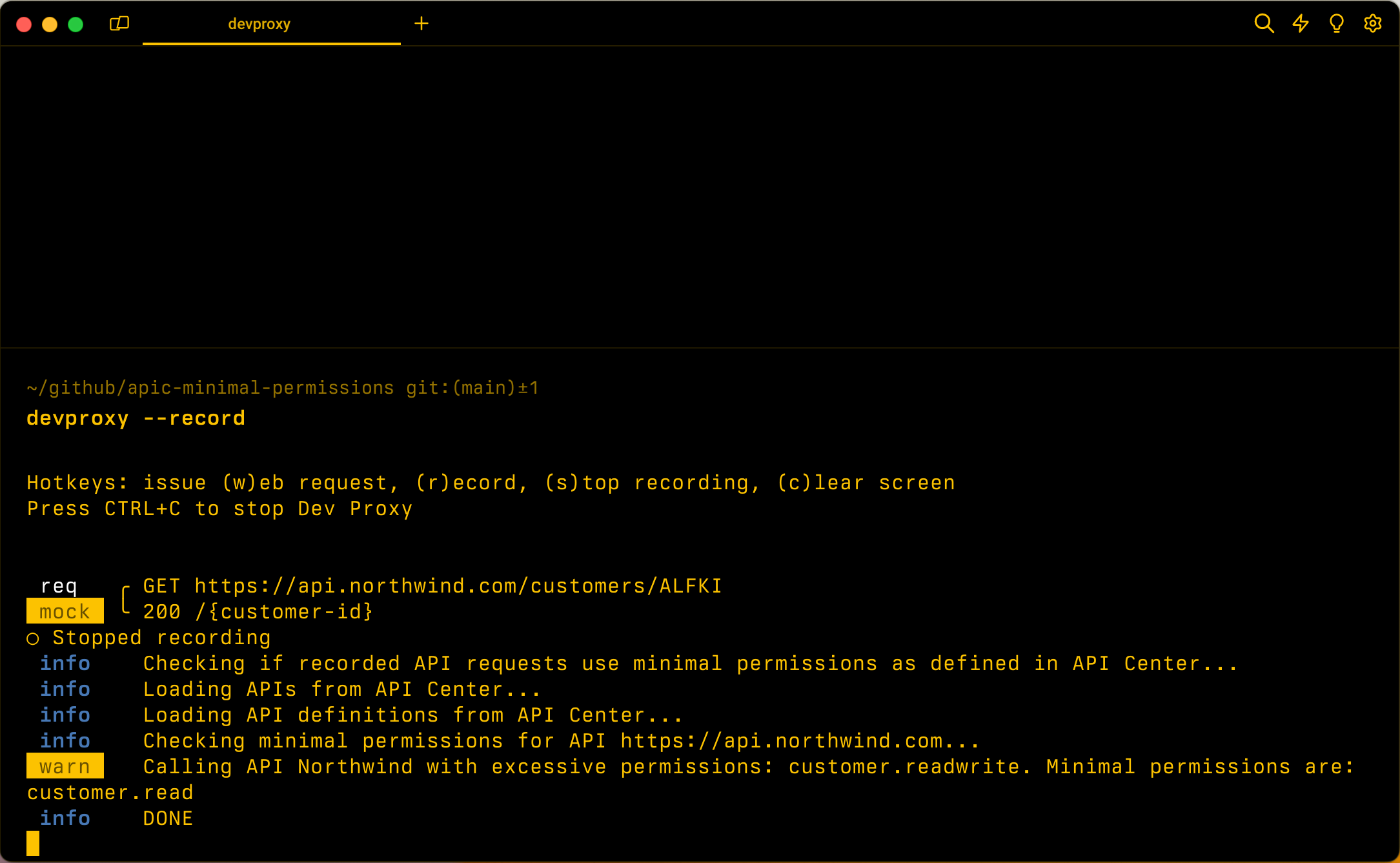

Verifica se o aplicativo usa permissões mínimas para chamar APIs. Usa informações de API da instância especificada do Centro de API do Azure.

Definição de instância do plug-in

{

"name": "ApiCenterMinimalPermissionsPlugin",

"enabled": true,

"pluginPath": "~appFolder/plugins/dev-proxy-plugins.dll",

"configSection": "apiCenterMinimalPermissionsPlugin"

}

Exemplo de configuração

{

"apiCenterMinimalPermissionsPlugin": {

"subscriptionId": "aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"resourceGroupName": "resource-group-name",

"serviceName": "apic-instance",

"workspaceName": "default"

}

}

Propriedades de configuração

| Propriedade | Descrição | Padrão |

|---|---|---|

resourceGroupName |

Nome do grupo de recursos em que o Centro de API do Azure está localizado. | Nenhum |

serviceName |

Nome da instância do Centro de API do Azure que o Proxy de Desenvolvimento deve usar para verificar se as APIs usadas no aplicativo estão registradas. | Nenhum |

subscriptionId |

ID da assinatura do Azure em que a instância do Centro de API do Azure está localizada. | Nenhum |

workspace |

Nome do workspace do Centro de API do Azure a ser usado. | default |

Opções de linha de comando

Nenhum

Comentários

O ApiCenterMinimalPermissionsPlugin plug-in verifica se o aplicativo usa permissões mínimas para chamar APIs. Para verificar as permissões, o plug-in usa informações sobre APIs registradas na instância especificada do Centro de API do Azure.

Conectar-se ao Centro de API do Azure

Para se conectar ao Centro de API do Azure, o plug-in usa as credenciais do Azure (nesta ordem):

- Ambiente

- Identidade de carga de trabalho

- Identidade Gerenciada

- Visual Studio

- Visual Studio Code

- CLI do Azure

- Azure PowerShell

- CLI do Desenvolvedor do Azure

Se o plug-in não conseguir obter um token de acesso para acessar o Azure, ele mostrará um erro e o Proxy de Desenvolvimento o desabilitará. Entre no Azure usando qualquer uma dessas ferramentas e reinicie o Dev Proxy para usar o ApiCenterMinimalPermissionsPlugin plug-in.

Se você usar o Dev Proxy em pipelines de CI/CD, poderá passar valores para as subscriptionIdpropriedades , resourceGroupName, serviceName, e workspaceName como variáveis de ambiente. Para usar variáveis de ambiente, anexe o nome do valor com um @, por exemplo:

{

"apiCenterMinimalPermissionsPlugin": {

"subscriptionId": "@AZURE_SUBSCRIPTION_ID",

"resourceGroupName": "@AZURE_RESOURCE_GROUP_NAME",

"serviceName": "@AZURE_APIC_INSTANCE_NAME",

"workspaceName": "@AZURE_APIC_WORKSPACE_NAME"

}

}

Neste exemplo, o ApiCenterMinimalPermissionsPlugin plug-in define subscriptionIdas propriedades , resourceGroupName, serviceName, e workspaceName para os valores das AZURE_SUBSCRIPTION_IDvariáveis , AZURE_RESOURCE_GROUP_NAME, AZURE_APIC_INSTANCE_NAME, e AZURE_APIC_WORKSPACE_NAME environment, respectivamente.

Definir permissões de API

O ApiCenterMinimalPermissionsPlugin plug-in dá suporte à verificação de permissões OAuth para APIs protegidas com OAuth registradas no Azure API Center. O plug-in calcula as permissões mínimas necessárias para chamar as APIs usadas no aplicativo usando as informações do API Center. Em seguida, o plug-in compara as permissões usadas no token JSON Web Token (JWT) com os escopos mínimos necessários para as solicitações que o Dev Proxy registrou.

Para definir permissões para suas APIs, inclua-as na definição de OpenAPI de sua API. O exemplo a seguir mostra como definir permissões para uma API em uma definição de OpenAPI:

{

"openapi": "3.0.1",

"info": {

"title": "Northwind API",

"description": "Northwind API",

"version": "v1.0"

},

"servers": [

{

"url": "https://api.northwind.com"

}

],

"components": {

"securitySchemes": {

"OAuth2": {

"type": "oauth2",

"flows": {

"authorizationCode": {

"authorizationUrl": "https://login.microsoftonline.com/common/oauth2/authorize",

"tokenUrl": "https://login.microsoftonline.com/common/oauth2/token",

"scopes": {

"customer.read": "Grants access to ready customer info",

"customer.readwrite": "Grants access to read and write customer info"

}

}

}

}

},

"schemas": {

"Customer": {

"type": "object",

// [...] trimmed for brevity

}

}

},

"paths": {

"/customers/{customers-id}": {

"description": "Provides operations to manage a customer",

"get": {

"summary": "Get customer by ID",

"operationId": "getCustomerById",

"security": [

{

"OAuth2": [

"customer.read"

]

},

{

"OAuth2": [

"customer.readwrite"

]

}

],

"responses": {

"200": {

"description": "OK",

"content": {

"application/json; charset=utf-8": {

"schema": {

"$ref": "#/components/schemas/Customer"

}

}

}

}

}

},

"patch": {

"summary": "Update customer by ID",

"operationId": "updateCustomerById",

"security": [

{

"OAuth2": [

"customer.readwrite"

]

}

],

"requestBody": {

"required": true,

"content": {

"application/json": {

"schema": {

"$ref": "#/components/schemas/Customer"

}

}

}

},

"responses": {

"204": {

"description": "No Content"

}

}

},

"parameters": [

{

"name": "customers-id",

"in": "path",

"required": true,

"schema": {

"type": "string"

}

}

]

}

},

"x-ms-generated-by": {

"toolName": "Dev Proxy",

"toolVersion": "0.19.0"

}

}

A parte relevante é a securitySchemes seção em que você define os escopos do OAuth que a API usa. Em seguida, para cada operação, você inclui os escopos necessários na security seção.