Configurar o Microsoft Defender para Ponto de Extremidade Plano 1

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

Este artigo descreve como configurar o Defender para Endpoint Plano 1. Quer tenha assistência ou esteja a fazê-lo por si próprio, pode utilizar este artigo como um guia ao longo da sua implementação.

O processo de configuração e configuração

O processo de configuração e configuração geral do Defender para Endpoint Plano 1 é o seguinte:

| Número | Etapa | Descrição |

|---|---|---|

| 1 | Analisar os requisitos | Listas requisitos de licenciamento, browser, sistema operativo e datacenter |

| 2 | Planejar sua implantação | Listas vários métodos de implementação a considerar e inclui ligações para mais recursos para ajudar a decidir que método utilizar |

| 3 | Configurar o seu ambiente de inquilino | Listas tarefas para configurar o seu ambiente de inquilino |

| 4 | Atribuir funções e permissões | Listas funções e permissões a considerar para a sua equipa de segurança SUGESTÃO: assim que as funções e permissões forem atribuídas, a sua equipa de segurança pode começar a utilizar o portal Microsoft Defender. Para saber mais, consulte Introdução. |

| 5 | Integrar no Defender para Endpoint | Listas vários métodos por sistema operativo para integrar no Defender para Endpoint Plano 1 e inclui ligações para informações mais detalhadas para cada método |

| 6 | Configurar a proteção de última geração | Descreve como configurar as definições de proteção da próxima geração no Microsoft Intune |

| 7 | Configurar as capacidades de redução da superfície de ataque | Listas os tipos de capacidades de redução da superfície de ataque que pode configurar e inclui procedimentos com ligações para mais recursos |

Analise os requisitos do sistema

A tabela seguinte lista os requisitos básicos do Defender para Endpoint Plano 1:

| Requisito | Descrição |

|---|---|

| Requisitos de licenciamento | Plano 1 do Defender para Endpoint (autónomo ou como parte do Microsoft 365 E3, A3 ou G3) |

| Requisitos de navegador | Microsoft Edge Internet Explorer versão 11 Google Chrome |

| Sistemas operacionais (cliente) | Windows 11 Windows 10, versão 1709 ou posterior macOS iOS Android OS |

| Sistemas operativos (servidor) | Windows Server 2022 Windows Server 2019 Windows Server versão 1803 e posterior Windows Server 2016 e 2012 R2 são suportados ao utilizar a solução unificada moderna Servidor Linux |

| Datacenter | Uma das seguintes localizações do datacenter: - União Europeia -Reino Unido - Estados Unidos |

Observação

A versão autónoma do Defender para Endpoint Plano 1 não inclui licenças de servidor. Para integrar servidores, precisará de uma licença adicional, como:

- Microsoft Defender para Servidores Plano 1 ou Plano 2 (como parte da oferta do Defender para Cloud).

- Servidor do Microsoft Defender para Ponto de Extremidade.

- Microsoft Defender para Servidores Empresariais (para pequenas e médias empresas)

Para saber mais, veja Inclusão do Defender para Endpoint Windows Server

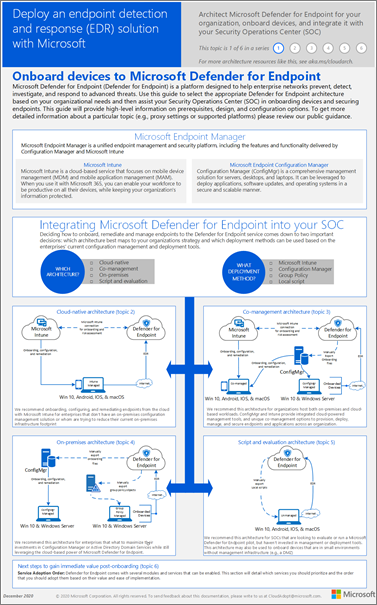

Planejar implantação

Quando planeia a sua implementação, pode escolher entre várias arquiteturas e métodos de implementação diferentes. Cada organização é exclusiva, pelo que tem várias opções a considerar, conforme listado na tabela seguinte:

| Método | Descrição |

|---|---|

| Intune | Utilizar Intune para gerir pontos finais num ambiente nativo da cloud |

| Intune e Configuration Manager | Utilize Intune e Configuration Manager para gerir pontos finais e cargas de trabalho que abrangem um ambiente no local e na cloud |

| Gerenciador de Configurações | Utilizar Configuration Manager para proteger pontos finais no local com o poder baseado na cloud do Defender para Endpoint |

| Script local transferido a partir do portal do Microsoft Defender | Utilizar scripts locais em pontos finais para executar um piloto ou integrar apenas alguns dispositivos |

Para saber mais sobre as opções de implementação, veja Planear a implementação do Defender para Endpoint. E transfira o seguinte cartaz:

Obter o cartaz de implementação

Dica

Para obter informações mais detalhadas sobre o planeamento da implementação, veja Planear a implementação do Microsoft Defender para Ponto de Extremidade.

Configurar o seu ambiente de inquilino

A configuração do seu ambiente de inquilino inclui tarefas, tais como:

- Verificar as licenças

- Configurar o inquilino

- Configurar as definições de proxy (apenas se necessário)

- Garantir que os sensores estão a funcionar corretamente e a reportar dados ao Defender para Endpoint

Estas tarefas estão incluídas na fase de configuração do Defender para Endpoint. Consulte Configurar o Defender para Endpoint.

Atribuir funções e permissões

Para aceder ao portal do Microsoft Defender, configure as definições do Defender para Endpoint ou execute tarefas, como efetuar ações de resposta sobre ameaças detetadas, as permissões adequadas têm de ser atribuídas. O Defender para Endpoint utiliza funções incorporadas no Microsoft Entra ID.

A Microsoft recomenda atribuir aos utilizadores apenas o nível de permissão de que precisam para efetuar as suas tarefas. Pode atribuir permissões ao utilizar a gestão de permissões básicas ou ao utilizar o controlo de acesso baseado em funções (RBAC).

- Com a gestão de permissões básica, os Administradores Globais e Os Administradores de Segurança têm acesso total, enquanto os Leitores de Segurança têm acesso só de leitura.

- Com o RBAC, pode definir permissões mais granulares através de mais funções. Por exemplo, pode ter Leitores de Segurança, Operadores de Segurança, Administradores de Segurança, Administradores de Ponto Final e muito mais.

Importante

A partir de 16 de fevereiro de 2025, os novos Microsoft Defender para Ponto de Extremidade clientes só terão acesso ao Role-Based Controle de Acesso Unificado (URBAC). Os clientes existentes mantêm as suas funções e permissões atuais. Para obter mais informações, veja URBAC Unified Role-Based Controle de Acesso (URBAC) for Microsoft Defender para Ponto de Extremidade

A tabela seguinte descreve as principais funções a considerar para o Defender para Endpoint na sua organização:

| Função | Descrição |

|---|---|

| Administradores Globais Como melhor prática, limite o número de Administradores Globais. |

Os Administradores Globais podem realizar todos os tipos de tarefas. Por predefinição, a pessoa que inscreveu a sua empresa no Microsoft 365 ou no Microsoft Defender para Ponto de Extremidade Plano 1 é administrador global. Os Administradores Globais podem aceder/alterar as definições em todos os portais do Microsoft 365, tais como: - O Centro de administração do Microsoft 365 (https://admin.microsoft.com) - portal Microsoft Defender (https://security.microsoft.com) - Intune centro de administração (https://intune.microsoft.com) |

| Administradores de Segurança | Os Administradores de Segurança podem efetuar tarefas de Operador de Segurança, bem como as seguintes tarefas: - Monitorizar políticas relacionadas com segurança - Gerir alertas e ameaças de segurança - Ver relatórios |

| Operador de Segurança | Os Operadores de Segurança podem realizar tarefas de Leitor de Segurança e as seguintes tarefas: - Ver informações sobre ameaças detetadas - Investigar e responder a ameaças detetadas |

| Leitor de Segurança | Os Leitores de Segurança podem realizar as seguintes tarefas: - Ver políticas relacionadas com segurança nos serviços do Microsoft 365 - Ver alertas e ameaças de segurança - Ver relatórios |

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

Para saber mais sobre as funções no Microsoft Entra ID, veja Atribuir funções de administrador e não administrador a utilizadores com Microsoft Entra ID. Além disso, para obter mais informações sobre as funções do Defender para Endpoint, veja Controlo de acesso baseado em funções.

Integrar no Defender para Endpoint

Quando estiver pronto para integrar os pontos finais da sua organização, pode escolher entre vários métodos, conforme listado na tabela seguinte:

| Ponto de extremidade | Ferramenta de implementação |

|---|---|

| Windows |

Script local (até 10 dispositivos) Política de grupo Microsoft Intune/Mobile Gerenciador de Dispositivos Gerenciador de Configuração do Microsoft Endpoint Scripts VDI |

| macOS |

Script local Microsoft Intune JAMF Pro Gerenciamento de Dispositivos móvel |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Gestor de Aplicações Móveis |

Em seguida, continue para configurar as capacidades de proteção e redução da superfície de ataque da próxima geração.

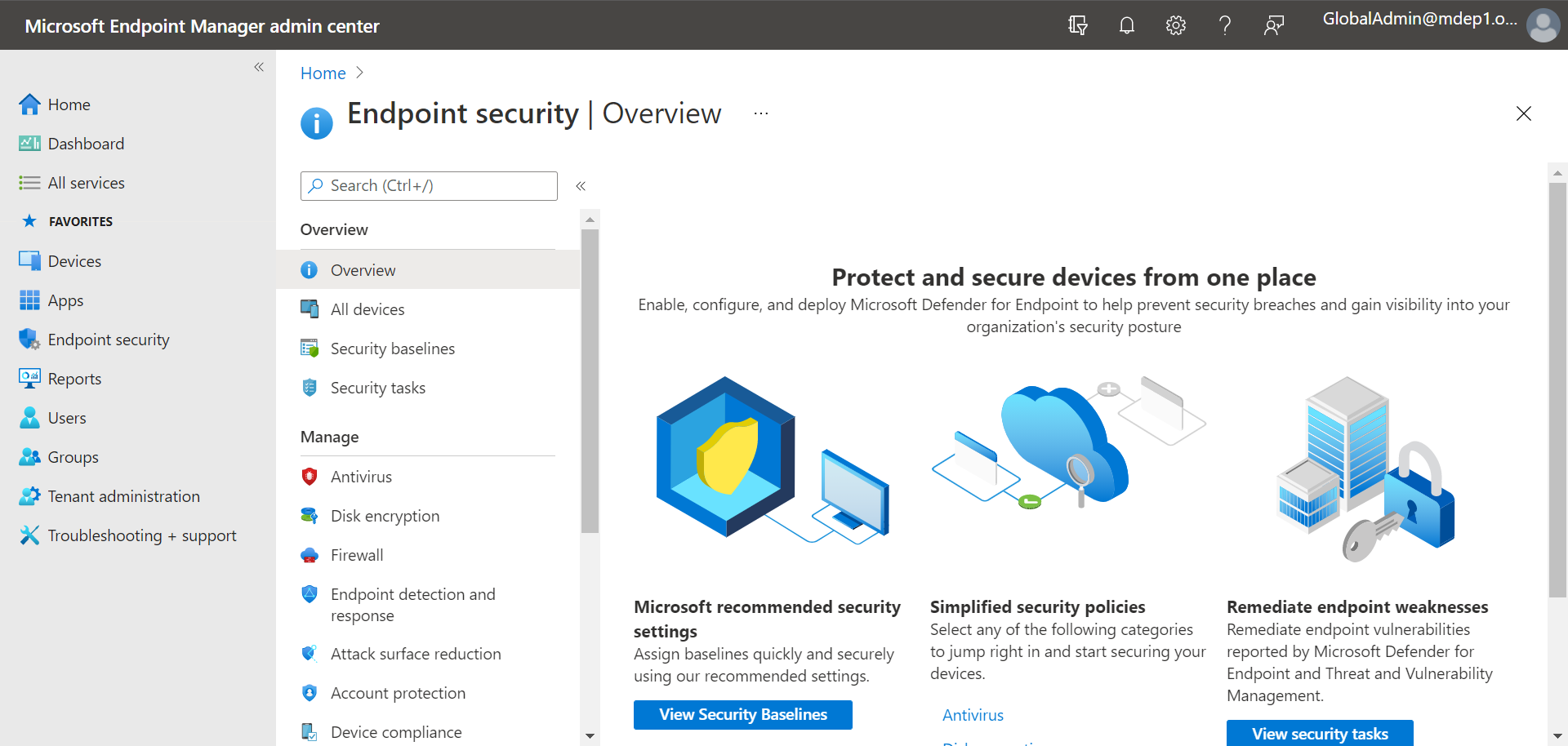

Configurar a proteção de última geração

Recomendamos que utilize Intune para gerir os dispositivos e as definições de segurança da sua organização, conforme mostrado na imagem seguinte:

Para configurar a proteção da próxima geração no Intune, siga estes passos:

Aceda ao centro de administração do Intune (https://intune.microsoft.com) e inicie sessão.

SelecioneAntivírus de segurança> de ponto final e, em seguida, selecione uma política existente. (Se não tiver uma política existente, crie uma nova política.)

Defina ou altere as definições de configuração do antivírus. Precisa de ajuda? Veja os seguintes recursos:

Quando terminar de especificar as suas definições, selecione Rever + guardar.

Configurar as capacidades de redução da superfície de ataque

A redução da superfície de ataque tem tudo a ver com a redução dos locais e das formas como a sua organização está aberta a ataques. O Defender para Endpoint Plano 1 inclui várias funcionalidades e capacidades para o ajudar a reduzir as superfícies de ataque nos pontos finais. Estas funcionalidades e capacidades estão listadas na tabela seguinte:

| Funcionalidade/capacidade | Descrição |

|---|---|

| Regras da redução da superfície de ataque | Configure regras de redução da superfície de ataque para restringir comportamentos de risco baseados em software e ajudar a manter a sua organização segura. As regras de redução da superfície de ataque visam determinados comportamentos de software, tais como - Iniciar ficheiros executáveis e scripts que tentam transferir ou executar ficheiros - Executar scripts ocultados ou suspeitos - Executar comportamentos que as aplicações normalmente não iniciam durante o trabalho normal do dia-a-dia Por vezes, estes comportamentos de software são vistos em aplicações legítimas. No entanto, estes comportamentos são muitas vezes considerados arriscados porque são geralmente abusados por atacantes através de software maligno. |

| Mitigação de ransomware | Configure a mitigação de ransomware ao configurar o acesso controlado a pastas, o que ajuda a proteger os dados valiosos da sua organização contra aplicações e ameaças maliciosas, como ransomware. |

| Controle de dispositivo | Configure as definições de controlo de dispositivos para a sua organização para permitir ou bloquear dispositivos amovíveis (como unidades USB). |

| Proteção de rede | Configure a proteção de rede para impedir que as pessoas na sua organização utilizem aplicações que acedam a domínios perigosos ou conteúdo malicioso na Internet. |

| Proteção na web | Configure a proteção contra ameaças na Web para proteger os dispositivos da sua organização contra sites de phishing, sites de exploração e outros sites não fidedignos ou de baixa reputação. Configure a filtragem de conteúdos Web para controlar e regular o acesso a sites com base nas respetivas categorias de conteúdo (como Lazer, Largura de banda elevada, Conteúdo para adultos ou Responsabilidade legal). |

| Firewall de rede | Configure a firewall de rede com regras que determinam o tráfego de rede autorizado a entrar ou sair dos dispositivos da sua organização. |

| Controle de aplicativos | Configure as regras de controlo de aplicações se quiser permitir que apenas aplicações e processos fidedignos sejam executados nos seus dispositivos Windows. |

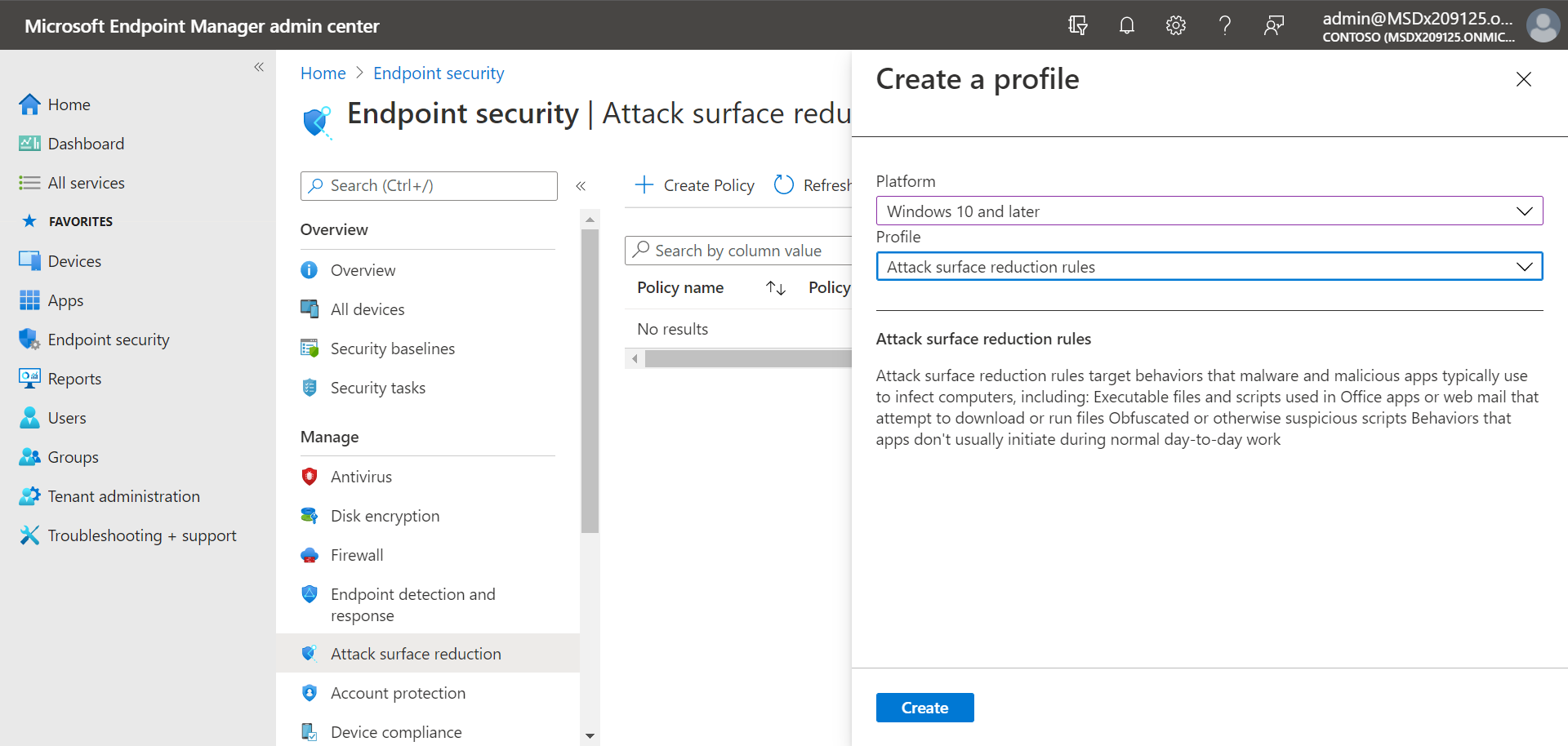

Regras de redução de superfície de ataque

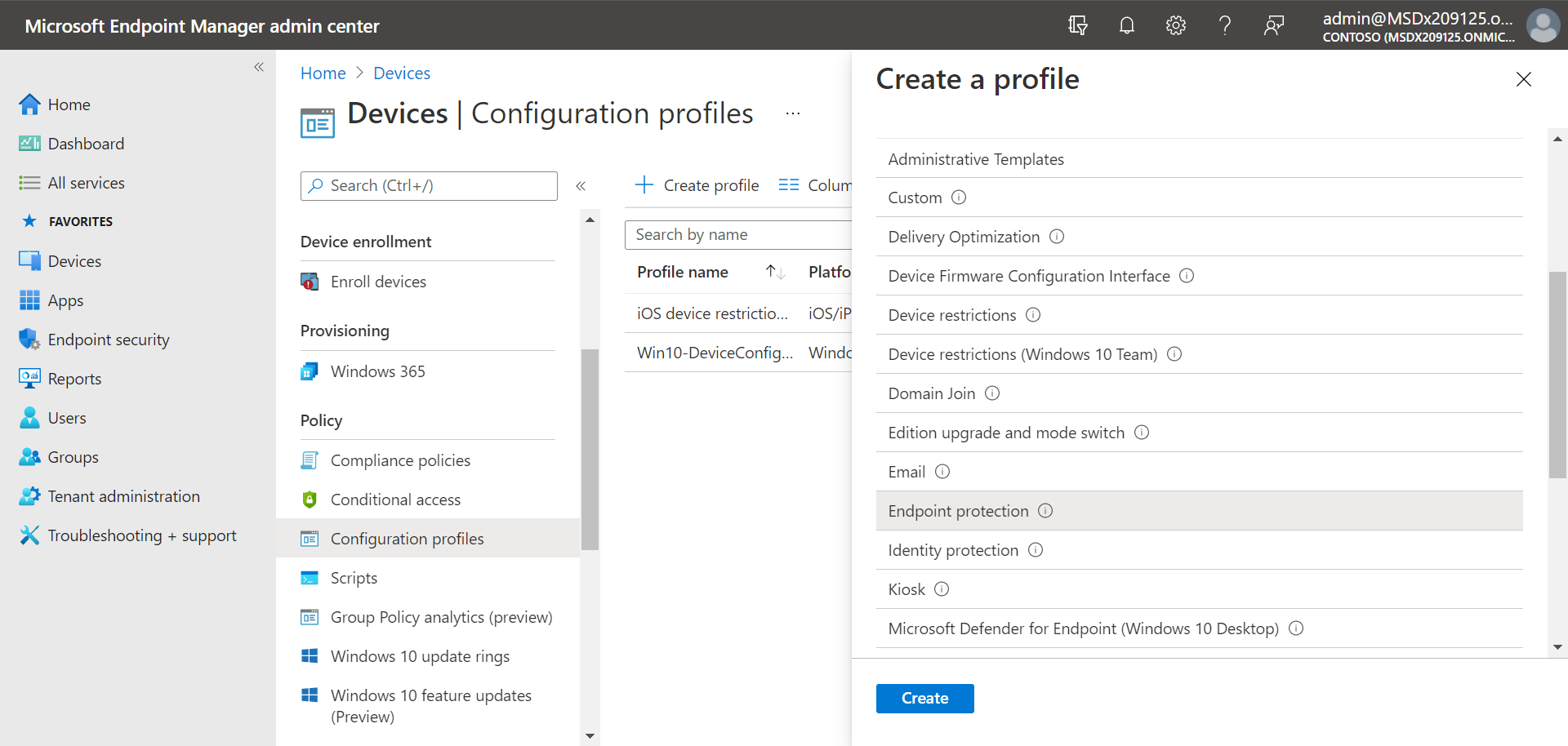

As regras de redução da superfície de ataque estão disponíveis em dispositivos com o Windows. Recomendamos que utilize Intune, conforme mostrado na imagem seguinte:

Aceda ao centro de administração do Intune e inicie sessão.

Selecione Segurança> de ponto finalRedução>da superfície de ataque+ Criar política.

Em Plataforma, selecione Windows 10, Windows 11 e Windows Server.

Em Perfil, selecione Regras de redução da superfície de ataque e, em seguida, selecione Criar.

No separador Informações básicas, especifique um nome e uma descrição para a política e, em seguida, selecione Seguinte.

No separador Definições de configuração , expanda em Defender, configure as regras de redução da superfície de ataque e, em seguida, selecione Seguinte. Para obter mais informações sobre as regras de redução da superfície de ataque, consulte Descrição geral da implementação de regras de redução da superfície de ataque.

No mínimo, recomendamos que ative as três regras de proteção padrão seguintes:

No separador Etiquetas de âmbito , se a sua organização estiver a utilizar etiquetas de âmbito, selecione + Selecionar etiquetas de âmbito e, em seguida, selecione as etiquetas que pretende utilizar. Em seguida, selecione Seguinte.

Para saber mais sobre etiquetas de âmbito, veja Utilizar o controlo de acesso baseado em funções (RBAC) e etiquetas de âmbito para TI distribuída.

No separador Atribuições, especifique os utilizadores e grupos a quem a política deve ser aplicada e, em seguida, selecione Seguinte. (Para saber mais sobre atribuições, consulte Atribuir perfis de utilizador e de dispositivo no Microsoft Intune.)

No separador Rever + criar , reveja as definições e, em seguida, selecione Criar.

Dica

Para saber mais sobre as regras de redução da superfície de ataque, consulte os seguintes recursos:

Mitigação de ransomware

Obtém mitigação de ransomware através do acesso controlado a pastas, o que permite que apenas as aplicações fidedignas acedam a pastas protegidas nos seus pontos finais.

Recomendamos que utilize Intune para configurar o acesso controlado a pastas.

Aceda ao centro de administração do Intune e inicie sessão.

Aceda a Endpoint Security>Attack Surface Reduction e, em seguida, selecione + Criar Política.

Em Plataforma, selecione Windows 10, Windows 11 e Windows Server e, em Perfil, selecione Regras de redução da superfície de ataque. Em seguida, escolha Criar.

No separador Informações básicas , atribua um nome à política e adicione uma descrição. Selecione Avançar.

No separador Definições de configuração , na secção Defender , desloque-se para baixo até à parte inferior. No menu pendente Ativar Acesso Controlado a Pastas , selecione Ativado e, em seguida, selecione Seguinte.

Opcionalmente, pode especificar estas outras definições:

- Junto a Pastas Protegidas de Acesso Controlado a Pastas, alterne o seletor para Configurado e, em seguida, adicione pastas que precisam de ser protegidas.

- Junto a Aplicações Permitidas de Acesso a Pastas Controladas, alterne o seletor para Configurado e, em seguida, adicione aplicações que devem ter acesso a pastas protegidas.

No separador Etiquetas de âmbito , se a sua organização estiver a utilizar etiquetas de âmbito, selecione + Selecionar etiquetas de âmbito e, em seguida, selecione as etiquetas que pretende utilizar. Em seguida, selecione Seguinte. Para saber mais sobre etiquetas de âmbito, veja Utilizar o controlo de acesso baseado em funções (RBAC) e etiquetas de âmbito para TI distribuída.

No separador Atribuições , selecione Adicionar todos os utilizadores e + Adicionar todos os dispositivos e, em seguida, selecione Seguinte. (Pode especificar, em alternativa, grupos específicos de utilizadores ou dispositivos.)

No separador Rever + criar , reveja as definições da sua política e, em seguida, selecione Criar. A política é aplicada a quaisquer pontos finais que tenham sido integrados no Defender para Endpoint em breve.

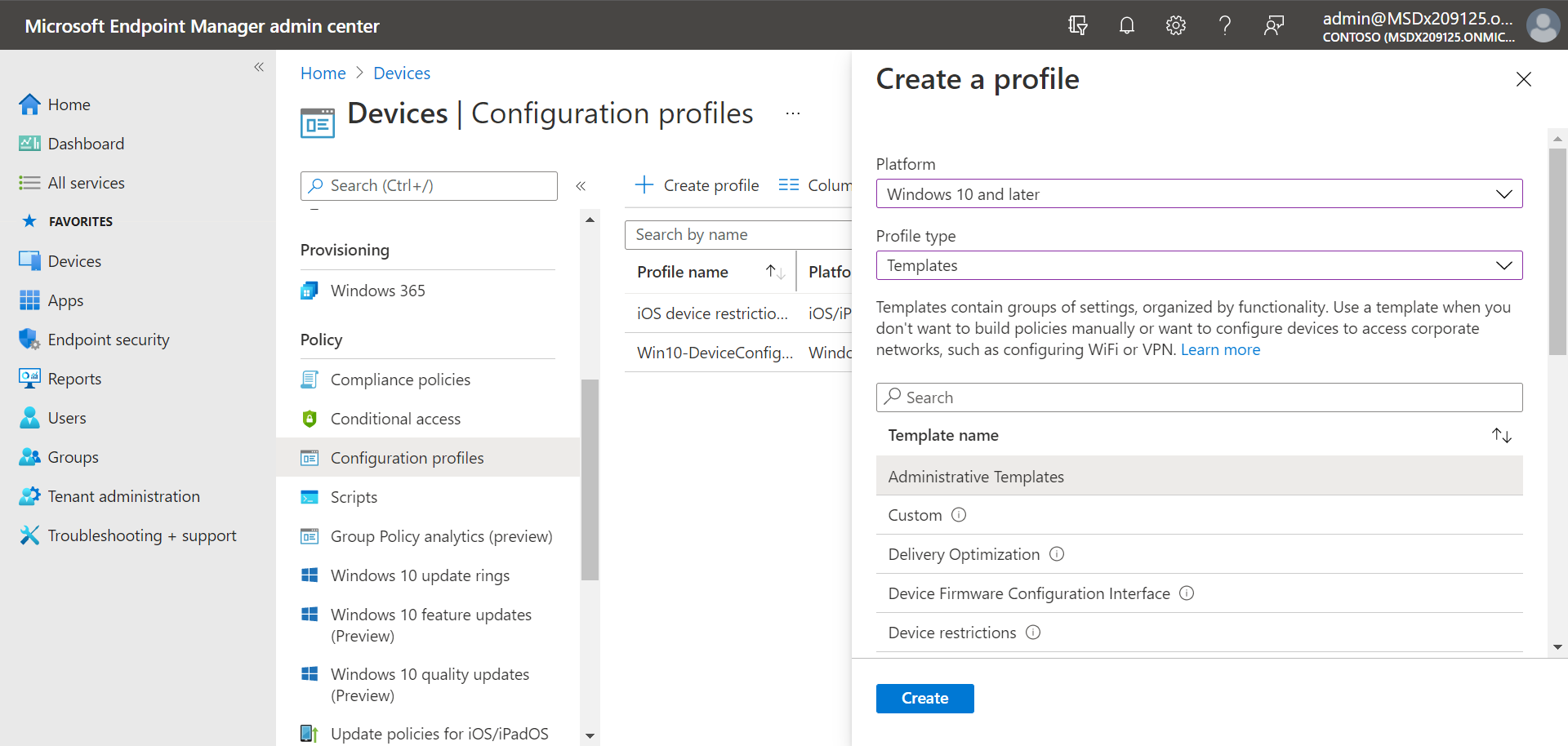

Controle de dispositivos

Pode configurar o Defender para Endpoint para bloquear ou permitir dispositivos e ficheiros amovíveis em dispositivos amovíveis. Recomendamos que utilize Intune para configurar as definições de controlo do dispositivo.

Aceda ao centro de administração do Intune e inicie sessão.

SelecioneConfiguração> de Dispositivos>+ Criar>política.

Em Plataforma, selecione um perfil, como Windows 10 e posterior e, em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Modelos Administrativos e, em seguida, selecione Criar.

No separador Informações básicas , atribua um nome à política e adicione uma descrição. Selecione Avançar.

No separador Definições de configuração , selecione Todas as Definições. Em seguida, na caixa de pesquisa, escreva

Removablepara ver todas as definições relativas a dispositivos amovíveis.Selecione um item na lista, como Todas as classes de Armazenamento Amovível, Negar todo o acesso, para abrir o painel de lista de opções. A lista de opções para cada definição explica o que acontece quando está ativada, desativada ou não configurada. Selecione uma definição e, em seguida, selecione OK.

Repita o passo 6 para cada definição que pretende configurar. Depois clique em Próximo.

No separador Etiquetas de âmbito , se a sua organização estiver a utilizar etiquetas de âmbito, selecione + Selecionar etiquetas de âmbito e, em seguida, selecione as etiquetas que pretende utilizar. Em seguida, selecione Seguinte.

Para saber mais sobre etiquetas de âmbito, veja Utilizar o controlo de acesso baseado em funções (RBAC) e etiquetas de âmbito para TI distribuída.

No separador Atribuições , selecione Adicionar todos os utilizadores e + Adicionar todos os dispositivos e, em seguida, selecione Seguinte. (Pode especificar, em alternativa, grupos específicos de utilizadores ou dispositivos.)

No separador Rever + criar , reveja as definições da sua política e, em seguida, selecione Criar. A política é aplicada a quaisquer pontos finais que tenham sido integrados no Defender para Endpoint em breve.

Dica

Para obter mais informações, veja Como controlar dispositivos USB e outros suportes de dados amovíveis com Microsoft Defender para Ponto de Extremidade.

Proteção de rede

Com a proteção de rede, pode ajudar a proteger a sua organização contra domínios perigosos que possam alojar esquemas de phishing, exploits e outros conteúdos maliciosos na Internet. Recomendamos que utilize Intune para ativar a proteção de rede.

Aceda ao centro de administração do Intune e inicie sessão.

SelecioneConfiguração> de Dispositivos>+ Criar>política.

Em Plataforma, selecione um perfil, como Windows 10 e posterior e, em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Endpoint Protection e, em seguida, selecione Criar.

No separador Informações básicas , atribua um nome à política e adicione uma descrição. Selecione Avançar.

No separador Definições de configuração, expanda Microsoft Defender Exploit Guard e, em seguida, expanda Filtragem de rede.

Defina Proteção de rede como Ativar. (Em alternativa, pode escolher Auditoria para ver como funciona a proteção de rede no seu ambiente inicialmente.)

Depois clique em Próximo.

No separador Atribuições , selecione Adicionar todos os utilizadores e + Adicionar todos os dispositivos e, em seguida, selecione Seguinte. (Pode especificar, em alternativa, grupos específicos de utilizadores ou dispositivos.)

No separador Regras de Aplicabilidade , configure uma regra. O perfil que está a configurar é aplicado apenas a dispositivos que cumpram os critérios combinados que especificar.

Por exemplo, pode optar por atribuir a política a pontos finais que estejam a executar apenas uma determinada edição do SO.

Depois clique em Próximo.

No separador Rever + criar , reveja as definições da sua política e, em seguida, selecione Criar. A política é aplicada a quaisquer pontos finais que tenham sido integrados no Defender para Endpoint em breve.

Dica

Pode utilizar outros métodos, como Windows PowerShell ou Política de Grupo, para ativar a proteção de rede. Para saber mais, veja Ativar a proteção de rede.

Proteção da Web

Com a proteção Web, pode proteger os dispositivos da sua organização contra ameaças Web e conteúdos indesejados. A proteção Web inclui a proteção contra ameaças da Web e a filtragem de conteúdos Web. Configure ambos os conjuntos de capacidades. Recomendamos que utilize Intune para configurar as definições de proteção Web.

Configurar a proteção contra ameaças na Web

Aceda ao centro de administração do Intune e inicie sessão.

Selecione Segurança> de ponto finalRedução da superfície de ataque e, em seguida, selecione + Criar política.

Selecione uma plataforma, como Windows 10 e posterior, selecione o perfil de proteção Web e, em seguida, selecione Criar.

No separador Informações básicas, especifique um nome e uma descrição e, em seguida, selecione Seguinte.

No separador Definições de configuração , expanda Proteção Web, especifique as definições na tabela seguinte e, em seguida, selecione Seguinte.

Setting Recomendação Ativar a proteção de rede Defina como Ativado. Impede que os utilizadores visitem sites ou domínios maliciosos.

Em alternativa, pode definir a proteção de rede como Modo de auditoria para ver como funciona no seu ambiente. No modo de auditoria, a proteção de rede não impede os utilizadores de visitar sites ou domínios, mas controla as deteções como eventos.Exigir o SmartScreen para Versão Prévia do Microsoft Edge Defina como Sim. Ajuda a proteger os utilizadores de potenciais esquemas de phishing e software malicioso. Bloquear o acesso a sites maliciosos Defina como Sim. Impede que os utilizadores ignorem avisos sobre sites potencialmente maliciosos. Bloquear a transferência de ficheiros não verificados Defina como Sim. Impede que os utilizadores ignorem os avisos e transfiram ficheiros não verificados. No separador Etiquetas de âmbito , se a sua organização estiver a utilizar etiquetas de âmbito, selecione + Selecionar etiquetas de âmbito e, em seguida, selecione as etiquetas que pretende utilizar. Em seguida, selecione Seguinte.

Para saber mais sobre etiquetas de âmbito, veja Utilizar o controlo de acesso baseado em funções (RBAC) e etiquetas de âmbito para TI distribuída.

No separador Atribuições, especifique os utilizadores e dispositivos para receber a política de proteção web e, em seguida, selecione Seguinte.

No separador Rever + criar , reveja as definições de política e, em seguida, selecione Criar.

Dica

Para saber mais sobre a proteção contra ameaças na Web, consulte Proteger a sua organização contra ameaças à Web.

Configurar a filtragem de conteúdo Web

Aceda ao portal Microsoft Defender e inicie sessão.

Selecione Definições>Pontos Finais.

Em Regras, selecione Filtragem de conteúdo Web e, em seguida, selecione + Adicionar política.

Na lista de opções Adicionar política , no separador Geral , especifique um nome para a sua política e, em seguida, selecione Seguinte.

Nas categorias Bloqueados, selecione uma ou mais categorias que pretende bloquear e, em seguida, selecione Seguinte.

No separador Âmbito , selecione os grupos de dispositivos que pretende receber esta política e, em seguida, selecione Seguinte.

No separador Resumo , reveja as definições de política e, em seguida, selecione Guardar.

Dica

Para saber mais sobre como configurar a filtragem de conteúdo Web, veja Filtragem de conteúdo Web.

Firewall de rede

A firewall de rede ajuda a reduzir o risco de ameaças de segurança de rede. A sua equipa de segurança pode definir regras que determinam qual o tráfego autorizado a fluir de/para os dispositivos da sua organização. Recomendamos que utilize Intune para configurar a firewall de rede.

::: alt-text="Captura de ecrã da política de Firewall no portal do Intune.":::

Para configurar as definições básicas da firewall, siga estes passos:

Aceda ao centro de administração do Intune e inicie sessão.

Selecione Firewall de segurança> de ponto final e, em seguida, selecione + Criar Política.

Selecione uma plataforma, como Windows 10, Windows 11 e Windows Server, selecione o perfil da Firewall da Microsoft e, em seguida, selecione Criar.

No separador Informações básicas, especifique um nome e uma descrição e, em seguida, selecione Seguinte.

Expanda Firewall e, em seguida, desloque-se para baixo até à parte inferior da lista.

Defina cada uma das seguintes definições como Verdadeiro:

- Ativar Firewall de Rede de Domínio

- Ativar a Firewall de Rede Privada

- Ativar a Firewall da Rede Pública

Reveja a lista de definições em cada rede de domínio, redes privadas e redes públicas. Pode deixá-los definidos como Não configurados ou alterá-los de acordo com as necessidades da sua organização.

Depois clique em Próximo.

No separador Etiquetas de âmbito , se a sua organização estiver a utilizar etiquetas de âmbito, selecione + Selecionar etiquetas de âmbito e, em seguida, selecione as etiquetas que pretende utilizar. Em seguida, selecione Seguinte.

Para saber mais sobre etiquetas de âmbito, veja Utilizar o controlo de acesso baseado em funções (RBAC) e etiquetas de âmbito para TI distribuída.

No separador Atribuições , selecione Adicionar todos os utilizadores e + Adicionar todos os dispositivos e, em seguida, selecione Seguinte. (Pode especificar, em alternativa, grupos específicos de utilizadores ou dispositivos.)

No separador Rever + criar , reveja as definições de política e, em seguida, selecione Criar.

Dica

As definições da firewall são detalhadas e podem parecer complexas. Veja Melhores práticas para configurar a Firewall do Windows Defender.

Controle da aplicação

O Controlo de Aplicações do Windows Defender (WDAC) ajuda a proteger os pontos finais do Windows ao permitir apenas a execução de aplicações e processos fidedignos. A maioria das organizações utilizou uma implementação faseada do WDAC. Ou seja, a maioria das organizações não implementa o WDAC em todos os pontos finais do Windows no início. Na verdade, consoante os pontos finais do Windows da sua organização sejam totalmente geridos, levemente geridos ou pontos finais "Bring Your Own Device", poderá implementar o WDAC em todos ou em alguns pontos finais.

Para ajudar a planear a implementação do WDAC, veja os seguintes recursos:

Próximas etapas

Agora que concluiu o processo de configuração e configuração, o próximo passo é começar a utilizar o Defender para Endpoint.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.