Implementar o túnel dividido de VPN para o Microsoft 365

Observação

Este artigo faz parte de um conjunto de artigos que abordam a otimização do Microsoft 365 para utilizadores remotos.

- Para obter uma descrição geral da utilização do túnel dividido de VPN para otimizar a conectividade do Microsoft 365 para utilizadores remotos, consulte Descrição geral: túnel dividido de VPN para o Microsoft 365.

- Para obter uma lista detalhada dos cenários de túnel dividido de VPN, veja Cenários comuns de túnel dividido de VPN para o Microsoft 365.

- Para obter orientações sobre como proteger o tráfego de multimédia do Teams em ambientes de túnel divididos de VPN, veja Proteger o tráfego de multimédia do Teams para túnel dividido de VPN.

- Para obter informações sobre como configurar Stream e eventos em direto em ambientes VPN, veja Considerações especiais sobre Stream e eventos em direto em ambientes VPN.

- Para obter informações sobre como otimizar o desempenho de inquilinos do Microsoft 365 em todo o mundo para utilizadores na China, consulte Otimização do desempenho do Microsoft 365 para utilizadores chineses.

A estratégia recomendada da Microsoft para otimizar a conectividade da função de trabalho remoto concentra-se na mitigação rápida de problemas e no fornecimento de um elevado desempenho com alguns passos simples. Estes passos ajustam a abordagem VPN legada para alguns pontos finais definidos que ignoram servidores VPN com estrangulamento. É possível aplicar um modelo de segurança equivalente ou superior a diferentes camadas para remover a necessidade de proteger todo o tráfego na saída da rede corporativa. Na maioria dos casos, isto pode ser conseguido de forma eficaz dentro de horas e, em seguida, é dimensionável para outras cargas de trabalho, como os requisitos exigem e o tempo permitem.

Implementar o túnel dividido de VPN

Neste artigo, encontrará os passos simples necessários para migrar a arquitetura do cliente VPN de um túnel forçado de VPN para um túnel forçado de VPN com algumas exceções fidedignas, modelo de túnel dividido de VPN n.º 2 em cenários comuns de túnel dividido de VPN para o Microsoft 365.

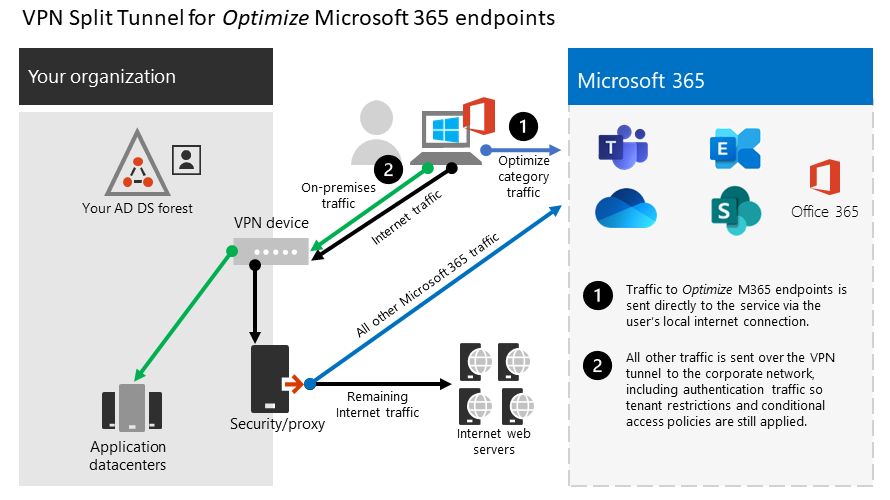

O diagrama abaixo ilustra como a solução de túnel dividido de VPN recomendada funciona:

1. identifique os pontos de extremidade para otimizar

No artigo Intervalos de URLs e endereços IP do Microsoft 365 , a Microsoft identifica claramente os pontos finais principais de que precisa para os otimizar e categoriza como Otimizar. Atualmente, existem apenas quatro URLS e 20 sub-redes IP que precisam de ser otimizadas. Este pequeno grupo de pontos finais representa cerca de 70% – 80% do volume de tráfego para o serviço Microsoft 365, incluindo os pontos finais sensíveis à latência, como os do suporte de dados do Teams. Essencialmente, este é o tráfego que precisamos de ter especial cuidado e é também o tráfego que irá exercer uma pressão incrível sobre os caminhos de rede tradicionais e a infraestrutura VPN.

As URLs nesta categoria têm as características a seguir:

- São pontos de extremidade de propriedade e gerenciados peça Microsoft, hospedados na infraestrutura da Microsoft

- Tem IPs fornecidos

- Baixa taxa de alteração e espera-se que permaneça menor em número (20 sub-redes de IP)

- A largura de banda e/ou a latência são sensíveis

- É possível ter os elementos de segurança necessários no serviço, em vez de embutido na rede

- Contabilize cerca de 70 a 80% do volume de tráfego para o serviço Microsoft 365

Para obter mais informações sobre os pontos finais do Microsoft 365 e como são categorizados e geridos, consulte Gerir pontos finais do Microsoft 365.

Otimizar UX

As URLs de otimização atuais podem ser encontradas na tabela a seguir. Na maioria das circunstâncias, você só precisa usar pontos de extremidade de URL em um arquivo PAC do navegador em que os pontos de extremidade estão configurados para serem enviados diretamente, e não para o proxy.

| Otimizar UX | Porta/protocolo | Finalidade |

|---|---|---|

| https://outlook.office365.com | TCP 443 | Esta é uma das principais URLs que o Outlook usa para se conectar ao seu servidor do Exchange Online e tem um grande volume de uso de largura de banda e contagem de conexão. É necessária baixa latência de rede para recursos online, incluindo: pesquisa instantânea, outros calendários de caixas de correio, pesquisa de disponibilidade, gerenciar regras e alertas, arquivar arquivos do Exchange online, e-mails saindo da caixa de saída. |

| https://outlook.office.com | TCP 443 | Essa URL é usada para o Outlook Online Web Access se conectar ao servidor Exchange Online e é sensível à latência da rede. A conectividade é particularmente necessária para carregar e baixar arquivos grandes com o SharePoint Online. |

https:/<tenant>.sharepoint.com |

TCP 443 | Este é o URL principal do SharePoint Online e tem uma utilização de largura de banda elevada. |

https://<tenant>-my.sharepoint.com |

TCP 443 | Esta é a principal URL do OneDrive for Business e tem uma grande quantidade de uso de largura de banda e uma possível contagem de conexão da ferramenta de sincronização do OneDrive for Business. |

| IPs de mídia do Teams (sem URL) | UDP 3478, 3479, 3480, and 3481 | Alocação de Deteção de Reencaminhamento e tráfego em tempo real. Estes são os pontos finais utilizados para Skype for Business e tráfego de Multimédia do Microsoft Teams (chamadas, reuniões, etc.). A maioria dos pontos de extremidade são fornecidos quando o cliente do Microsoft Teams estabelece uma chamada (e está contida nos IPs necessários listados para o serviço). É necessário usar o protocolo UDP para obter a qualidade da mídia ideal. |

Nos exemplos acima, o inquilino deve ser substituído pelo seu nome de inquilino do Microsoft 365. Por exemplo, contoso.onmicrosoft.com utilizaria contoso.sharepoint.com e contoso-my.sharepoint.com.

Otimizar intervalos de endereços IP

No momento da escrita, os intervalos de endereços IP aos quais estes pontos finais correspondem são os seguintes. Recomendamos vivamente que utilize um script como este exemplo, o serviço Web IP e URL do Microsoft 365 ou a página URL/IP para marcar para quaisquer atualizações ao aplicar a configuração e implementar uma política para o fazer regularmente. Se estiver a utilizar a avaliação de acesso contínuo, veja Variação do endereço IP de avaliação de acesso contínuo. O encaminhamento de IPs otimizados através de um IP ou VPN fidedigno pode ser necessário para impedir que blocos relacionados com insufficient_claims ou imposição de IP instantânea marcar tenham falhado em determinados cenários.

104.146.128.0/17

13.107.128.0/22

13.107.136.0/22

13.107.18.10/31

13.107.6.152/31

13.107.64.0/18

131.253.33.215/32

132.245.0.0/16

150.171.32.0/22

150.171.40.0/22

204.79.197.215/32

23.103.160.0/20

40.104.0.0/15

40.108.128.0/17

40.96.0.0/13

52.104.0.0/14

52.112.0.0/14

52.96.0.0/14

52.122.0.0/15

2. Otimizar o acesso a esses pontos de extremidade pela VPN

Agora que identificamos esses pontos de extremidade essenciais, precisamos desviar-os do túnel VPN e permitir que eles usem a conexão de Internet local do usuário para se conectar diretamente ao serviço. A maneira como isso é feito variará dependendo do produto e da plataforma da máquina VPN usada, mas a maioria das soluções VPN permitirá que você aplique essa lógica. Para obter informações sobre orientação de túnel dividido específico da plataforma VPN, consulte os guias HOWTO para plataformas VPN comuns.

Caso pretenda testar a solução manualmente, você poderá executar o exemplo a seguir do PowerShell para emular a solução no nível de tabela de roteiro. Este exemplo adiciona uma rota a todas as sub-redes IP de mídia do Teams na tabela de rotas. Você pode testar o desempenho da mídia do Teams antes e depois e observar a diferença nas rotas para os pontos de extremidade especificados.

Exemplo: Adicionar sub-redes IP de mídia do Teams à tabela de rotas

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

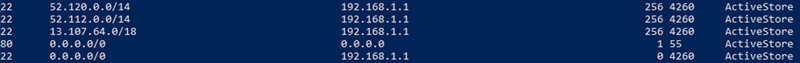

$destPrefix = "52.120.0.0/14", "52.112.0.0/14", "13.107.64.0/18" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

No script acima, $intIndex é o índice da interface conectada à Internet (localize, executando Get-netadapter no PowerShell; procure o valor de ifIndex) e$gateway é o gateway padrão dessa interface (localizar executando ipconfig em um aviso de comando ou (Get-NetIPConfiguration | Foreach IPv4DefaultGateway). NextHop no PowerShell).

Depois de adicionar as rotas, você poderá confirmar se a tabela de roteiro está correta, executando o roteiro de impressão em um aviso de comando ou no PowerShell. A saída deve conter as rotas que você adicionou, mostrando o índice da interface (22 neste exemplo) e o gateway dessa interface (192.168.1.1 neste exemplo):

Para adicionar rotas para todos os intervalos de endereços IP atuais na categoria Otimizar, pode utilizar a seguinte variação de script para consultar o IP e o serviço Web de URL do Microsoft 365 para o conjunto atual de sub-redes De otimizar IP e adicioná-las à tabela de rotas.

Exemplo: Adicionar sub-redes IP de Otimizar à tabela de rotas

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Se você adicionou rotas inadvertidamente com parâmetros incorretos ou pretende apenas reverter as suas alterações, é possível remover as rotas adicionadas com o seguinte comando:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

O cliente VPN deve ser configurado para que o tráfego para os IPsOtimizar sejam roteados dessa maneira. Isto permite que o tráfego utilize recursos locais da Microsoft, como o Microsoft 365 Service Front Doors, como o Azure Front Door , que fornece serviços do Microsoft 365 e pontos finais de conectividade o mais próximo possível dos seus utilizadores. Isto permite-nos fornecer níveis de desempenho elevados aos utilizadores onde quer que estejam no mundo e tira o máximo partido da rede global de classe mundial da Microsoft, que provavelmente está a poucos milissegundos da saída direta dos seus utilizadores.

Guias HOWTO para plataformas VPN comuns

Esta secção fornece ligações para guias detalhados para implementar túneis divididos para o tráfego do Microsoft 365 dos parceiros mais comuns neste espaço. Adicionaremos outras guias conforme elas estiverem disponíveis.

- Windows 10 cliente VPN: Otimizar o tráfego do Microsoft 365 para trabalhadores remotos com o cliente VPN Windows 10 nativo

- Cisco AnyConnect: Otimizar o túnel dividido AnyConnect para o Office 365

- Palo Alto GlobalProtect: Otimizar o Tráfego do Microsoft 365 através do Túnel Dividido de VPN Excluir Rota de Acesso

- F5 Redes BIG-IP APM: Otimizar o tráfego do Microsoft 365 no Acesso Remoto através de VPNs ao utilizar o BIG-IP APM

- Citrix Gateway: Otimização do túnel dividido Citrix Gateway VPN do Office365

- Pulse Secure: Túnel VPN: Como configurar o túnel dividido para excluir aplicações do Microsoft 365

- Check Point VPN: Como configurar o Túnel Dividido para o Microsoft 365 e outras Aplicações SaaS

Artigos relacionados

Descrição geral: túnel dividido de VPN para o Microsoft 365

Cenários comuns de túnel dividido de VPN para o Microsoft 365

Protegendo o tráfego de mídia do Teams para túnel dividido de VPN

Considerações especiais sobre Stream e eventos em direto em ambientes VPN

Otimização do desempenho do Microsoft 365 para utilizadores da China

Princípios de Conectividade de Rede do Microsoft 365

Avaliando a conectividade de rede do Microsoft 365

Otimização da rede e do desempenho do Microsoft 365

Trabalhando no VPN: Como a Microsoft mantém sua força de trabalho remota conectada