Etapa 3: Proteger suas contas de usuário do Microsoft 365

Confira todo o nosso conteúdo para pequenas empresas em Ajuda para pequenas empresas e aprendizado.

Para aumentar a segurança das entradas do usuário:

- Usar o Windows Hello para Empresas

- Utilizar Microsoft Entra Proteção por Palavra-passe

- Utilizar a autenticação multifator (MFA)

- Implantar configurações de identidade e acesso a dispositivos

- Proteger contra o comprometimento de credenciais com Microsoft Entra ID Protection

Windows Hello para Empresas

Windows Hello para Empresas no Windows 11 Enterprise substitui as palavras-passe por uma autenticação forte de dois fatores ao iniciar sessão num dispositivo Windows. O recurso de dois fatores é um novo tipo de credencial de usuário vinculado a um dispositivo e a uma leitura biométrica ou a um PIN.

Para obter mais informações, consulte Visão geral do Windows Hello para Empresas.

Proteção por Palavra-passe do Microsoft Entra

Microsoft Entra a Proteção de Palavras-passe deteta e bloqueia palavras-passe fracas conhecidas e respetivas variantes e também pode bloquear termos fracos adicionais específicos da sua organização. As listas de palavras-passe global banidas predefinidas são aplicadas automaticamente a todos os utilizadores num inquilino Microsoft Entra. Você pode definir entradas adicionais em uma lista de senhas proibidas personalizadas. Quando os usuários alteram ou redefinem suas senhas, essas listas de senhas proibidas são verificadas para garantir o uso de senhas fortes.

Para obter mais informações, veja Configurar Microsoft Entra proteção por palavra-passe.

MFA

A MFA exige que as entradas do usuário estejam sujeitas a uma verificação adicional, além da senha da conta do usuário. Mesmo que um usuário mal-intencionado determine uma senha de conta de usuário, ele também deverá responder a uma verificação adicional, como uma mensagem de texto enviada a um smartphone antes do acesso ser concedido.

A primeira etapa para usar a MFA é exigi-lo para todas as contas de administrador, também conhecidas como contas privilegiadas. Além dessa primeira etapa, a Microsoft recomenda a MFA para todos os usuários.

Há três maneiras de exigir que seus usuários usem a MFA com base no seu plano do Microsoft 365.

| Plano | Recomendação |

|---|---|

| Todos os planos do Microsoft 365 (sem licenças P1 ou P2 Microsoft Entra ID) | Ative as predefinições de segurança no Microsoft Entra ID. As predefinições de segurança no Microsoft Entra ID incluem a MFA para utilizadores e administradores. |

| Microsoft 365 E3 (inclui licenças P1 Microsoft Entra ID) | Use as políticas comuns de Acesso Condicional para configurar as seguintes políticas: - Exigir MFA para administradores - Exigir MFA para todos os usuários - Bloquear autenticação herdada |

| Microsoft 365 E5 (inclui licenças P2 Microsoft Entra ID) | Tirando partido do Microsoft Entra ID Protection, comece a implementar o conjunto recomendado da Microsoft de Acesso Condicional e políticas relacionadas ao criar estas duas políticas: - Exigir MFA quando o risco de entrada for médio ou alto - Usuários de alto risco devem alterar a senha |

Pode encontrar mais informações sobre como gerir a MFA em Autenticação multifator para o Microsoft 365.

Padrões de segurança

As predefinições de segurança são uma nova funcionalidade para o Microsoft 365 e Office 365 subscrições pagas ou de avaliação criadas após 21 de outubro de 2019. Estas subscrições têm predefinições de segurança ativadas, o que requer que todos os seus utilizadores utilizem a MFA com a aplicação Microsoft Authenticator.

Os usuários têm 14 dias para se registrar na MFA com o aplicativo Microsoft Authenticator em seus smartphones, que começa na primeira vez em que eles entram depois de os padrões de segurança terem sido habilitados. Após 14 dias, o usuário não poderá entrar até que o registro da MFA seja concluído.

Os padrões de segurança garantem que todas as organizações tenham um nível básico de segurança para a entrada do usuário, que é habilitado por padrão. Você pode desativar os padrões de segurança em favor da MFA com políticas de Acesso Condicional ou para contas individuais.

Para obter mais informações, confira a visão geral dos padrões de segurança.

Políticas de Acesso Condicional

As políticas de Acesso Condicional são um conjunto de regras que especificam as condições sob as quais as entradas são avaliadas e o acesso é concedido. Por exemplo, você pode criar uma política de acesso condicional que declare:

- Se o nome da conta de usuário for membro de um grupo para usuários a quem são atribuídas as funções de Exchange, usuário, senha, segurança, SharePoint, administrador do Exchange, administrador do SharePoint ou administrador global, exija a MFA antes de permitir o acesso.

Essa política permite exigir a MFA com base na associação ao grupo, em vez de tentar configurar contas de usuário individuais para a MFA quando elas são atribuídas ou não a essas funções de administrador.

Também pode utilizar políticas de Acesso Condicional para capacidades mais avançadas, tais como exigir que o início de sessão seja feito a partir de um dispositivo em conformidade, como o portátil com Windows 11.

O Acesso Condicional requer licenças Microsoft Entra ID P1, que estão incluídas no Microsoft 365 E3 e no E5.

Para mais informações, confira a visão geral do acesso condicional.

Usando esses métodos juntos

Lembre-se do seguinte:

- Não pode ativar as predefinições de segurança se tiver políticas de Acesso Condicional ativadas.

- Não pode ativar políticas de Acesso Condicional se tiver as predefinições de segurança ativadas.

Se os padrões de segurança estiverem ativados, todos os novos usuários serão solicitados a fazer o registro da MFA e usar o aplicativo Microsoft Authenticator.

Esta tabela mostra os resultados da habilitação da MFA com padrões de segurança e políticas de Acesso Condicional.

| Método | Habilitado | Desabilitado | Método de autenticação adicional |

|---|---|---|---|

| Padrões de segurança | Não é possível usar políticas de Acesso Condicional | Pode usar políticas de Acesso Condicional | Aplicativo Microsoft Authenticator |

| Políticas de Acesso Condicional | Se alguma delas estiver habilitada, você não poderá habilitar os padrões de segurança | Se todas estiverem desabilitadas, você poderá habilitar os padrões de segurança | Especificado pelo usuário durante o registro da MFA |

Configurações de acesso a dispositivo e identidade de Confiança Zero

Confiança Zero definições e políticas de acesso a dispositivos e identidades são funcionalidades de pré-requisito recomendadas e respetivas definições combinadas com o Acesso Condicional, Intune e políticas de Microsoft Entra ID Protection que determinam se um determinado pedido de acesso deve ser concedido e em que condições. Essa determinação é baseada na conta do usuário da entrada, no dispositivo que está sendo usado, no aplicativo que o usuário está usando para acessar, no local a partir do qual a solicitação de acesso é feita e em uma avaliação do risco da solicitação. Esse recurso ajuda a garantir que apenas usuários e dispositivos aprovados possam acessar os recursos críticos.

Observação

Microsoft Entra ID Protection requer licenças P2 Microsoft Entra ID, que estão incluídas no Microsoft 365 E5.

As políticas de identidade e acesso a dispositivos são definidas para serem usadas em três camadas:

- A proteção de linha de base é um nível mínimo de segurança para suas identidades e dispositivos que acessam seus aplicativos e dados.

- A proteção confidencial fornece segurança adicional para dados específicos. Identidades e dispositivos estão sujeitos a níveis mais altos de requisitos de segurança e integridade do dispositivo.

- A proteção para ambientes com dados altamente regulamentados ou confidenciais é geralmente destinada para pequenas quantidades de dados extremamente confidenciais, contêm segredos comerciais ou estão sujeitos a regulamentações de dados. Identidades e dispositivos estão sujeitos a níveis muito mais altos de requisitos de segurança e integridade do dispositivo.

Essas camadas e suas configurações correspondentes fornecem níveis consistentes de proteção em seus dados, identidades e dispositivos.

A Microsoft recomenda configurar e implantar políticas de identidade e acesso a dispositivos de Confiança Zero na sua organização, incluindo configurações específicas para o Microsoft Teams, Exchange Online e SharePoint. Para obter mais informações, consulte Configurações de identidade e acesso a dispositivos de Confiança Zero.

Microsoft Entra ID Protection

Nesta seção, você aprenderá a configurar políticas de proteção contra o comprometimento de credenciais, onde um invasor determina o nome e senha da conta de um usuário para obter acesso aos serviços de nuvem e dados de uma organização. Microsoft Entra ID Protection fornece várias formas de ajudar a impedir que um atacante comprometa as credenciais de uma conta de utilizador.

Com Microsoft Entra ID Protection, pode:

| Funcionalidade | Descrição |

|---|---|

| Determinar e administrar possíveis vulnerabilidades nas identidades da organização | Microsoft Entra ID utiliza machine learning para detetar anomalias e atividades suspeitas, tais como inícios de sessão e atividades de pós-início de sessão. Com estes dados, Microsoft Entra ID Protection gera relatórios e alertas que o ajudam a avaliar os problemas e a tomar medidas. |

| Detectar ações suspeitas relacionadas às identidades da organização e responder a essas suspeitas automaticamente | Você pode configurar políticas de risco que respondem automaticamente a problemas detectados quando um nível de risco específico tiver sido alcançado. Estas políticas, além de outros controlos de Acesso Condicional fornecidos por Microsoft Entra ID e Microsoft Intune, podem bloquear automaticamente o acesso ou realizar ações corretivas, incluindo reposições de palavras-passe e a necessidade de Microsoft Entra autenticação multifator para inícios de sessão subsequentes. |

| Investigar incidentes suspeitos e resolvê-los com medidas administrativas | Pode investigar eventos de risco com informações sobre o incidente de segurança. Os fluxos de trabalho básicos estão disponíveis para controlar investigações e iniciar ações de remediação, como reposições de palavras-passe. |

Veja mais informações sobre Microsoft Entra ID Protection.

Veja os passos para ativar Microsoft Entra ID Protection.

Recursos técnicos de administração para MFA e entradas seguras

- MFA do Microsoft 365

- Implantar a identidade para o Microsoft 365

- Vídeos de formação da Academia do Azure Microsoft Entra ID

- Configurar a política de registo de autenticação multifator Microsoft Entra

- Configurações de identidade e acesso a dispositivos

Próxima etapa

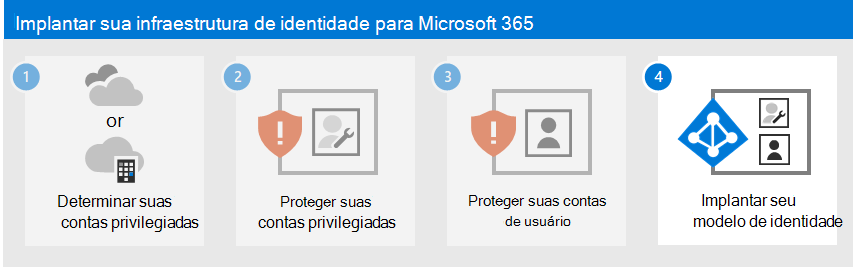

Continue com a Etapa 4 para implantar a infraestrutura de identidade com base no modelo de identidade escolhido: