Introdução aos inquilinos do Microsoft Entra

Enquanto instituição de ensino, pode inscrever-se numa avaliação gratuita de Microsoft 365 Education e concluir um assistente de verificação de elegibilidade para comprar subscrições a preços académicos.

Criar um inquilino Microsoft Entra

Quando se inscreve numa subscrição paga ou de avaliação de Microsoft 365 Education, é criado um inquilino Microsoft Entra como parte dos serviços de Office 365 subjacentes. Da mesma forma, é criado um inquilino Microsoft Entra quando se inscreve no Azure.

Os clientes têm de ter um plano de licenças da Microsoft pago para criar um inquilino Microsoft Entra adicional.

Importante

Ao criar um inquilino Microsoft Entra, tem de especificar uma região lógica que determinará a localização do datacenter. Esta opção tem de ser escolhida com muito cuidado porque não pode ser alterada após a criação.

Para obter mais informações, veja o guia de implementação Microsoft 365 Education.

O que é um inquilino Microsoft Entra?

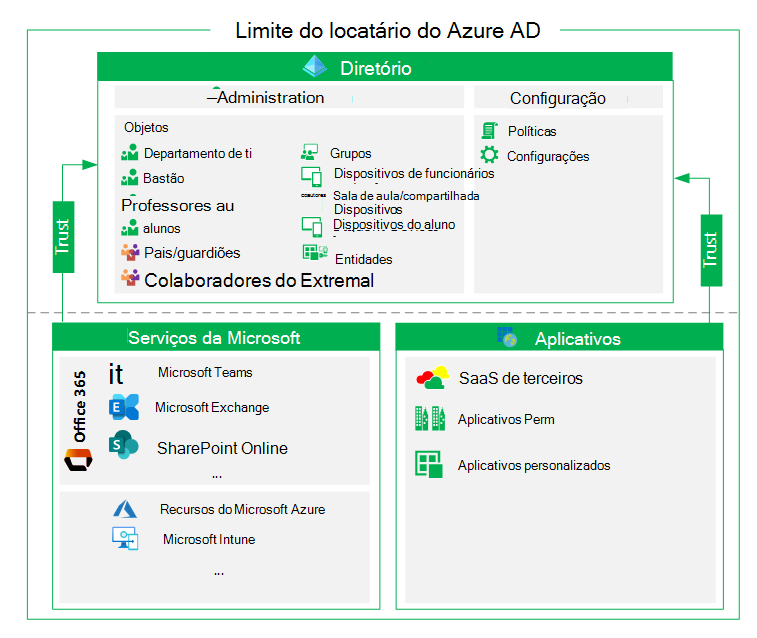

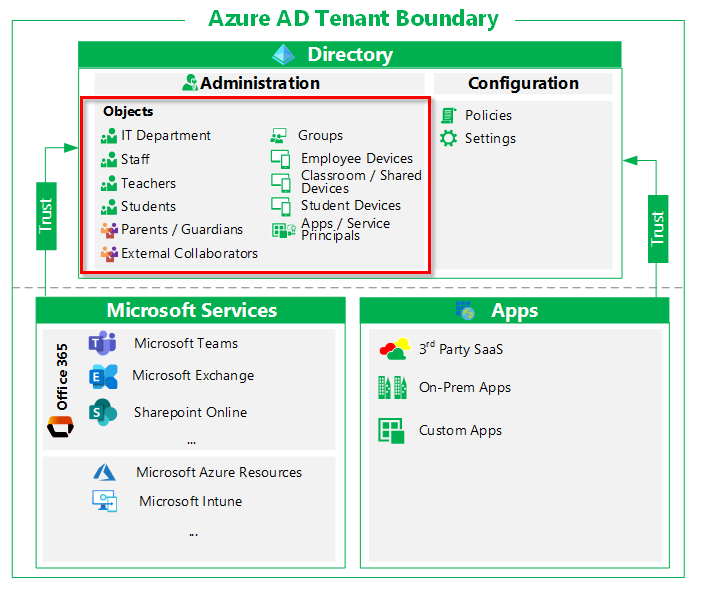

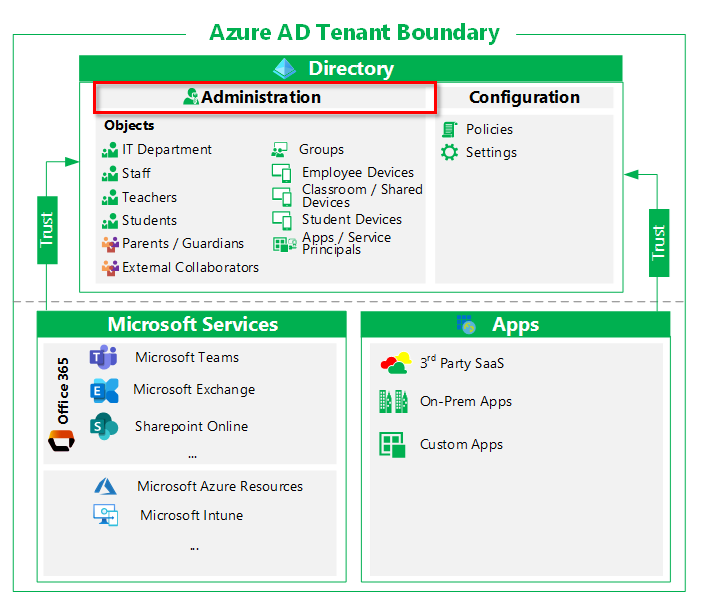

Um inquilino Microsoft Entra fornece capacidades de gestão de identidades e acessos (IAM) a aplicações e recursos utilizados pela sua organização. Uma identidade é um objeto de diretório que pode ser autenticado e autorizado para acesso a um recurso. Existem objetos de identidade para identidades humanas, como estudantes e professores, e identidades não humanas, como dispositivos de sala de aula e estudantes, aplicações e princípios de serviço.

O inquilino Microsoft Entra é um limite de segurança de identidade que está sob o controlo do departamento de TI da sua organização. Dentro deste limite de segurança, a administração de objetos (como objetos de utilizador) e a configuração de definições ao nível do inquilino são controladas pelos administradores de TI.

Recursos num inquilino

Microsoft Entra ID é utilizado para conceder aos objetos que representam identidades acesso a recursos como aplicações e os respetivos recursos subjacentes do Azure, que podem incluir bases de dados e Sistemas de Gestão de Aprendizagem (LMS).

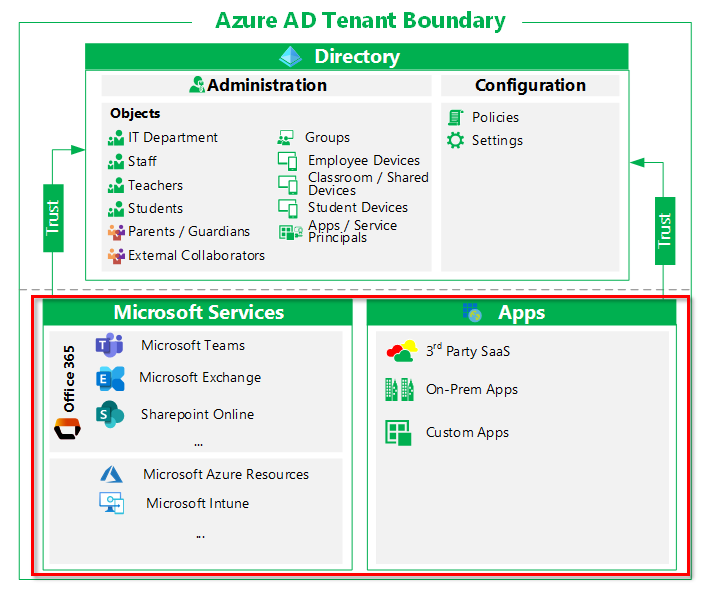

Acesso a aplicações que utilizam Microsoft Entra ID

As identidades podem ter acesso a muitos tipos de aplicações, incluindo, mas não se limitam a:

Serviços de produtividade da Microsoft, como Exchange Online, Microsoft Teams e SharePoint Online

Serviços de TI da Microsoft, como o Azure Sentinel, Microsoft Intune e Microsoft Defender ATP

Microsoft Ferramentas de desenvolvedor, como o Azure DevOps

Aplicações de terceiros, como o Learning Management Systems (LMS)

Aplicações no local integradas com capacidades de acesso híbrido, como Microsoft Entra proxy de aplicações

Aplicações desenvolvidas internamente personalizadas

As aplicações que utilizam Microsoft Entra ID requerem que os objetos de diretório sejam configurados e geridos no inquilino de Microsoft Entra fidedigno. Exemplos de objetos de diretório incluem registos de aplicações, principais de serviço, grupos e extensões de atributos de esquema.

Embora algumas aplicações possam ter várias instâncias por inquilino, por exemplo, uma instância de teste e uma instância de produção, alguns Serviços Microsoft, como Exchange Online, só podem ter uma instância por inquilino.

Acesso a Objetos de Diretório

As identidades, os recursos e as respetivas relações são representados num inquilino Microsoft Entra como objetos de diretório. Exemplos de objetos de diretório incluem utilizadores, grupos, principais de serviço e registos de aplicações.

Quando os objetos estão num inquilino Microsoft Entra, ocorre o seguinte:

Visibilidade. As identidades podem detetar ou enumerar recursos, utilizadores, grupos e aceder a relatórios de utilização e registos de auditoria se tiverem as permissões corretas. Por exemplo, um membro do diretório pode detetar utilizadores no diretório com permissões de utilizador predefinidas.

As aplicações podem afetar os objetos. As aplicações podem manipular objetos de diretório através do Microsoft Graph como parte da lógica de negócio. Os exemplos típicos incluem ler ou definir atributos de utilizador, atualizar o calendário do utilizador e enviar e-mails em nome do utilizador. O consentimento é necessário para permitir que as aplicações afetem o inquilino. Os administradores podem dar consentimento a todos os utilizadores. Para obter mais informações, veja Permissões e consentimento no plataforma de identidade da Microsoft.

Observação

Tenha cuidado ao utilizar as permissões da aplicação. Por exemplo, com Exchange Online, deve definir o âmbito das permissões da aplicação para caixas de correio e permissões específicas.

Limitação e limites de serviço. O comportamento de runtime de um recurso pode acionar a limitação para impedir a utilização excessiva ou a degradação do serviço. A limitação pode ocorrer ao nível da aplicação, do inquilino ou de todo o serviço. Normalmente, ocorre quando uma aplicação tem um grande número de pedidos dentro ou entre inquilinos.

Cada inquilino tem um limite total de objetos. Por predefinição, um inquilino está limitado a 50 000 objetos totais. Depois de um domínio personalizado ser adicionado, o limite aumenta para 300 000. Pode aumentar ainda mais este limite de objetos ao contactar a equipa da Equipa de Sucesso do Cliente da EDU . Recomendamos que um único inquilino Microsoft Entra não exceda 1 milhão de utilizadores, o que normalmente equivale a aproximadamente 3 milhões de objetos totais. Para obter mais informações sobre os limites de serviço no Microsoft Entra ID, veja Microsoft Entra limites e restrições do serviço.

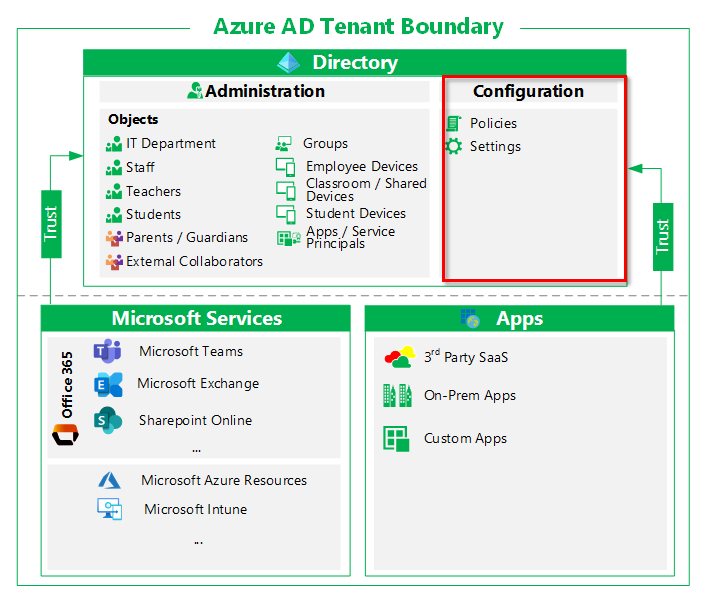

Configuração num inquilino

As políticas e definições no Microsoft Entra ID afetam os recursos no inquilino do Microsoft Entra através de configurações direcionadas ou ao nível do inquilino.

Exemplos de políticas e definições ao nível do inquilino incluem:

Identidades externas. Os administradores globais do inquilino identificam e controlam as identidades externas que podem ser aprovisionadas no inquilino.

Se pretende permitir identidades externas no inquilino

A partir dos quais as identidades externas dos domínios podem ser adicionadas

Se os utilizadores podem convidar utilizadores de outros inquilinos

Localizações nomeadas. Os administradores globais podem criar localizações com nome, que podem ser utilizadas para:

Bloquear o início de sessão a partir de localizações específicas.

Acionar políticas de acesso condicional, como a MFA.

Métodos de autenticação permitidos. Os administradores globais definem os métodos de autenticação permitidos para o inquilino.

Opções de gestão personalizada. Os Administradores Globais definem opções self-service, como a reposição personalizada de palavra-passe e criam grupos de Office 365 ao nível do inquilino.

A implementação de algumas configurações ao nível do inquilino pode ser confinada desde que não sejam substituídas por políticas de administração global. Por exemplo:

Se o inquilino estiver configurado para permitir identidades externas, um administrador de recursos ainda pode excluir essas identidades do acesso a um recurso.

Se o inquilino estiver configurado para permitir o registo de dispositivos pessoais, um administrador de recursos pode excluir esses dispositivos de acederem a recursos específicos.

Se estiverem configuradas localizações nomeadas, um administrador de recursos pode configurar políticas que permitam ou excluam o acesso dessas localizações.

Administração num inquilino

A administração inclui a gestão de objetos de identidade e a implementação no âmbito de configurações ao nível do inquilino. Os objetos incluem utilizadores, grupos e dispositivos e princípios de serviço. Pode definir o âmbito dos efeitos das configurações ao nível do inquilino para autenticação, autorização, opções self-service, etc.

Os administradores ao nível do inquilino, ou administradores globais, podem:

Conceder acesso a qualquer recurso a qualquer utilizador

Atribuir funções de recursos a qualquer utilizador

Atribuir funções de administrador de âmbito inferior a qualquer utilizador

Administração de objetos de diretório

Os administradores gerem a forma como os objetos de identidade podem aceder aos recursos e em que circunstâncias. Também podem desativar, eliminar ou modificar objetos de diretório com base nos respetivos privilégios. Os objetos de identidade incluem:

As identidades organizacionais, como as seguintes, são representadas por objetos de utilizador:

Administradores

Utilizadores organizacionais

Programadores organizacionais

Testar utilizadores **

As identidades externas representam utilizadores externos à organização, tais como:

Parceiros ou outras instituições de ensino aprovisionadas com contas locais para o ambiente da organização

Parceiros ou outras instituições de ensino aprovisionadas através da colaboração B2B do Azure

Grupos são representadas por objetos como:

Grupos de segurança

Grupos do Office 365

Os dispositivos são representados por objetos como:

Microsoft Entra dispositivos híbridos associados (computadores no local sincronizados a partir de Active Directory local)

Dispositivos ingressados no Microsoft Entra

Microsoft Entra dispositivos móveis registados utilizados pelos funcionários para aceder às respetivas aplicações no local de trabalho.

Observação

Num ambiente híbrido, as identidades são normalmente sincronizadas a partir do ambiente de Active Directory local com o Microsoft Entra Connect.

Administração de serviços de identidade

Os administradores com permissões adequadas podem gerir a forma como as políticas ao nível do inquilino são implementadas ao nível dos grupos de recursos, grupos de segurança ou aplicações. Ao considerar a administração de recursos, tenha em atenção o seguinte. Cada um pode ser um motivo para manter os recursos juntos ou para os isolar.

Uma identidade atribuída a uma função de Administrador de Autenticação pode exigir que os não administradores se regisem novamente para autenticação MFA ou FIDO.

Um Administrador de Acesso Condicional (AC) pode criar políticas de AC que exijam que os utilizadores iniciem sessão em aplicações específicas para o fazerem apenas a partir de dispositivos pertencentes à organização. Também podem definir o âmbito das configurações. Por exemplo, mesmo que as identidades externas sejam permitidas no inquilino, podem excluir essas identidades de aceder a um recurso.

Um Administrador de Aplicações na Cloud pode consentir permissões de aplicação em nome de todos os utilizadores.

Um Administrador Global pode assumir o controlo de uma subscrição.

Licenciamento

Os serviços cloud pagos da Microsoft, como Office 365, necessitam de licenças. Estas licenças são atribuídas a cada utilizador que precisa de acesso aos serviços. Microsoft Entra ID é a infraestrutura subjacente que suporta a gestão de identidades para todos os serviços cloud da Microsoft e armazena informações sobre estados de atribuição de licenças para utilizadores. Tradicionalmente, os administradores utilizariam um dos portais de gestão (Office ou Azure) e cmdlets do PowerShell para gerir licenças. Microsoft Entra ID suporta o licenciamento baseado em grupos, o que lhe permite atribuir uma ou mais licenças de produto a um grupo de utilizadores.

Microsoft Entra ID em cenários de Microsoft 365 Education

Microsoft Entra ID ajuda os estudantes e corpo docente a iniciar sessão e a aceder a recursos e serviços, incluindo:

Iniciar sessão e autorizar recursos

Os domínios para início de sessão e e-mail são configurados para autenticação na cloud no Microsoft Entra ID.

A maioria das capacidades de colaboração externa utilizam Microsoft Entra colaboração B2B.

Capacidades do Microsoft Office 365

Microsoft Entra identidades são atribuídas Office 365 licenças, o que aciona o aprovisionamento.

Office 365 objetos, como listas de distribuição, Grupos Modernos, contactos e Microsoft Teams, são representados por objetos de diretório Microsoft Entra e geridos no Microsoft Entra ID.

Office 365 serviços fornecem autorização através de grupos de Microsoft Entra.

O acesso ao Office 365 é controlado através de Microsoft Entra ID.

Governação e Segurança

As funcionalidades de gestão e segurança, como o Intune para Educação, dependem Microsoft Entra utilizadores, grupos, dispositivos e políticas.

Privileged Identity Management permitir o acesso Just-in-Time (JIT) e Just Enough Administration (JEA) a operações privilegiadas.

Registos de início de sessão e relatórios de atividade de auditoria.

Capacidades de governação, como Revisões de Acesso.

-

Microsoft Entra ID fornece as capacidades híbridas para sincronizar do Active Directory local através do Microsoft Entra Connect.

Microsoft Entra Connect permite-lhe configurar o método de autenticação adequado para a sua organização, incluindo a sincronização do hash de palavras-passe, a autenticação pass-through ou a integração de federação com o AD FS ou o fornecedor de identidade SAML não Microsoft.

APIs para aprovisionar objetos de diretório do SIS com o School Data Sync