Tutorial: Proteger Exchange Online e-mail em dispositivos iOS não geridos com Microsoft Intune

Este tutorial demonstra como utilizar Microsoft Intune políticas de proteção de aplicações com Microsoft Entra Acesso Condicional para bloquear o acesso a Exchange Online por utilizadores que estão a utilizar um dispositivo iOS não gerido ou uma aplicação que não seja a aplicação Outlook para dispositivos móveis para aceder ao e-mail do Microsoft 365. Os resultados destas políticas aplicam-se quando os dispositivos iOS não estão inscritos numa solução de gestão de dispositivos, como Intune.

Neste tutorial, você aprenderá a:

- Criar uma política de proteção de aplicativo do Intune para o aplicativo Outlook. Irá limitar o que o utilizador pode fazer com os dados da aplicação ao impedir guardar como e restringir as ações cortar, copiar e colar .

- Crie Microsoft Entra políticas de Acesso Condicional que permitem que apenas a aplicação Outlook aceda ao e-mail da empresa no Exchange Online. Você também exigirá a autenticação multifator (MFA) para clientes de autenticação moderna, como o Outlook para iOS e o Android.

Pré-requisitos

Para este tutorial, recomendamos a utilização de subscrições de avaliação de não produção.

As subscrições de avaliação ajudam-no a evitar afetar um ambiente de produção com configurações erradas durante este tutorial. As avaliações também nos permitem utilizar apenas a conta que criou ao criar a subscrição de avaliação para configurar e gerir Intune, uma vez que tem permissões para concluir cada tarefa para este tutorial. A utilização desta conta elimina a necessidade de criar e gerir contas administrativas como parte do tutorial.

Este tutorial requer um inquilino de teste com as seguintes subscrições:

- Microsoft Intune (plano 1) subscrição (inscreva-se numa conta de avaliação gratuita)

- Microsoft Entra ID P1 (avaliação gratuita)

- Assinatura do Microsoft 365 Apps para Pequenos e Médios negócios que inclui o Exchange (avaliação gratuita)

Entrar no Intune

Neste tutorial, quando iniciar sessão no centro de administração do Microsoft Intune, inicie sessão com a conta que foi criada quando se inscreveu na subscrição de avaliação Intune. Continue a utilizar esta conta para iniciar sessão no centro de administração ao longo deste tutorial.

Criar a política de proteção do aplicativo

Neste tutorial, vamos configurar uma política de proteção de aplicações Intune para iOS para a aplicação Outlook para implementar proteções ao nível da aplicação. Exigiremos um PIN para abrir um aplicativo em um contexto de trabalho. Também limitaremos o compartilhamento de dados entre aplicativos e impediremos a gravação de dados da empresa em um local pessoal.

Selecione Aplicações>Proteção de aplicativos políticas>Criar política e, em seguida, selecione iOS/iPadOS.

Na página Noções básicas, defina as seguintes configurações:

- Nome: Insira Teste de política de aplicativo do Outlook.

- Descrição: Insira Teste de política de aplicativo do Outlook.

O valor Plataforma foi definido no passo anterior ao selecionar iOS/iPadOS.

Selecione Avançar para continuar.

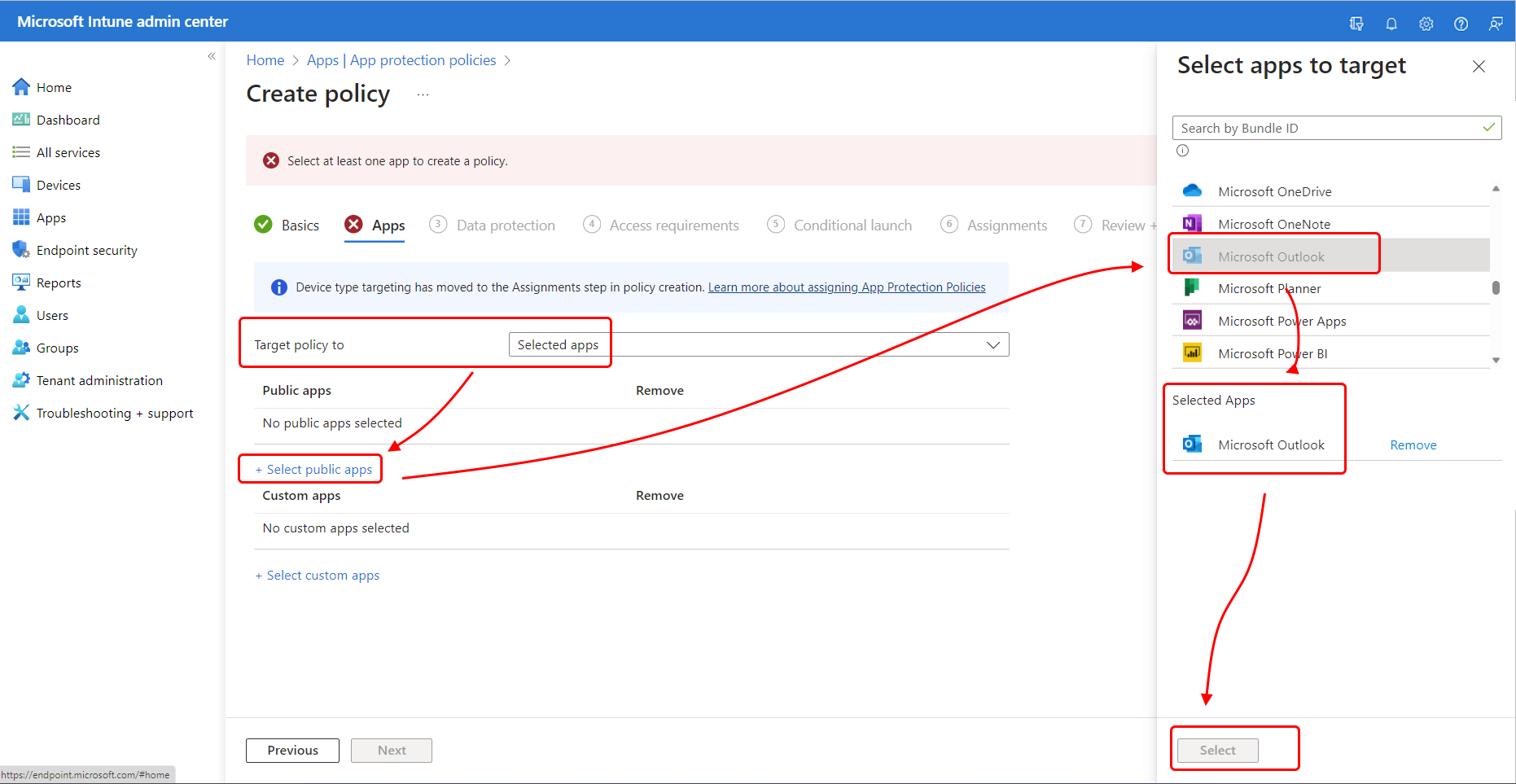

Na página Aplicações , selecione as aplicações que esta política gere. Neste tutorial, vamos adicionar apenas o Microsoft Outlook:

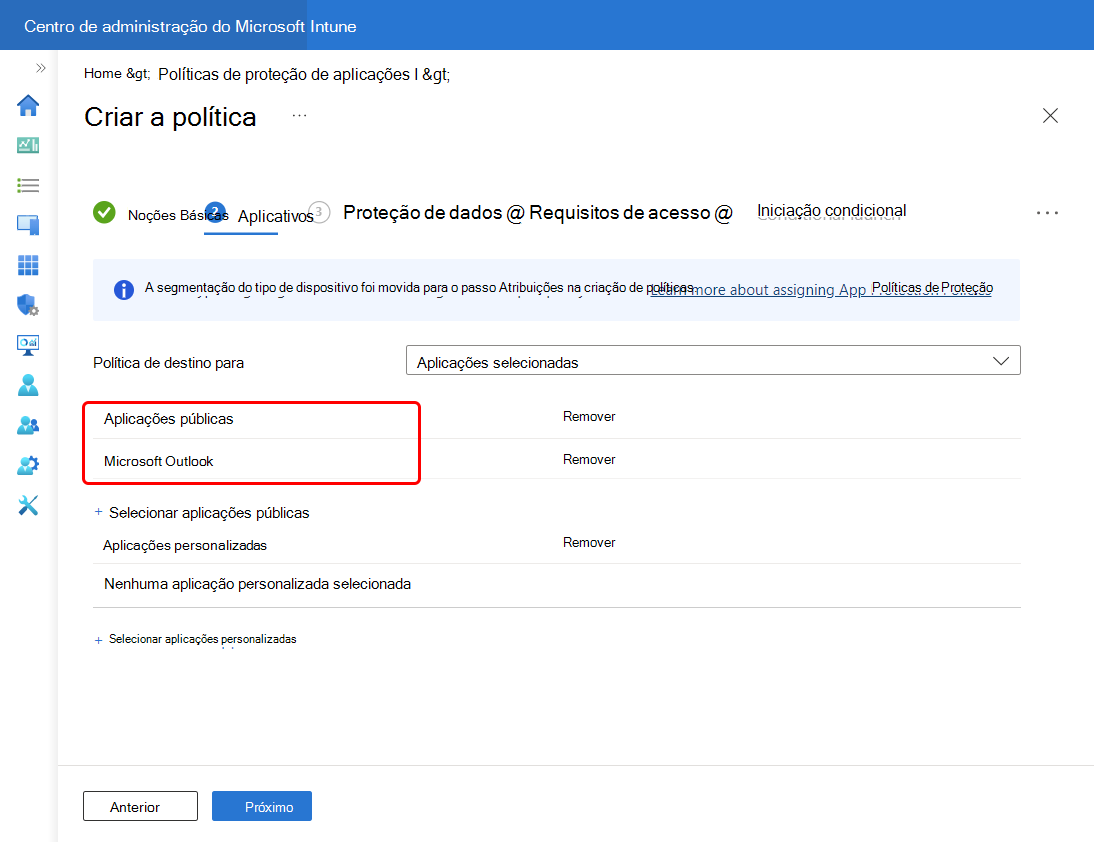

Certifique-se de que a Política de destino para está definida como Aplicações selecionadas.

Selecione + Selecionar aplicações públicas para abrir o painel Selecionar aplicações para o destino. Em seguida, na lista de Aplicações, selecione Microsoft Outlook para adicioná-lo à lista Aplicações Selecionadas . Pode procurar uma aplicação por ID do Pacote ou pelo nome. Selecione Selecionar para guardar a seleção da aplicação.

O painel Selecionar aplicações para destino é fechado e o Microsoft Outlook aparece agora em Aplicações públicas na página Aplicações.

Selecione Avançar para continuar.

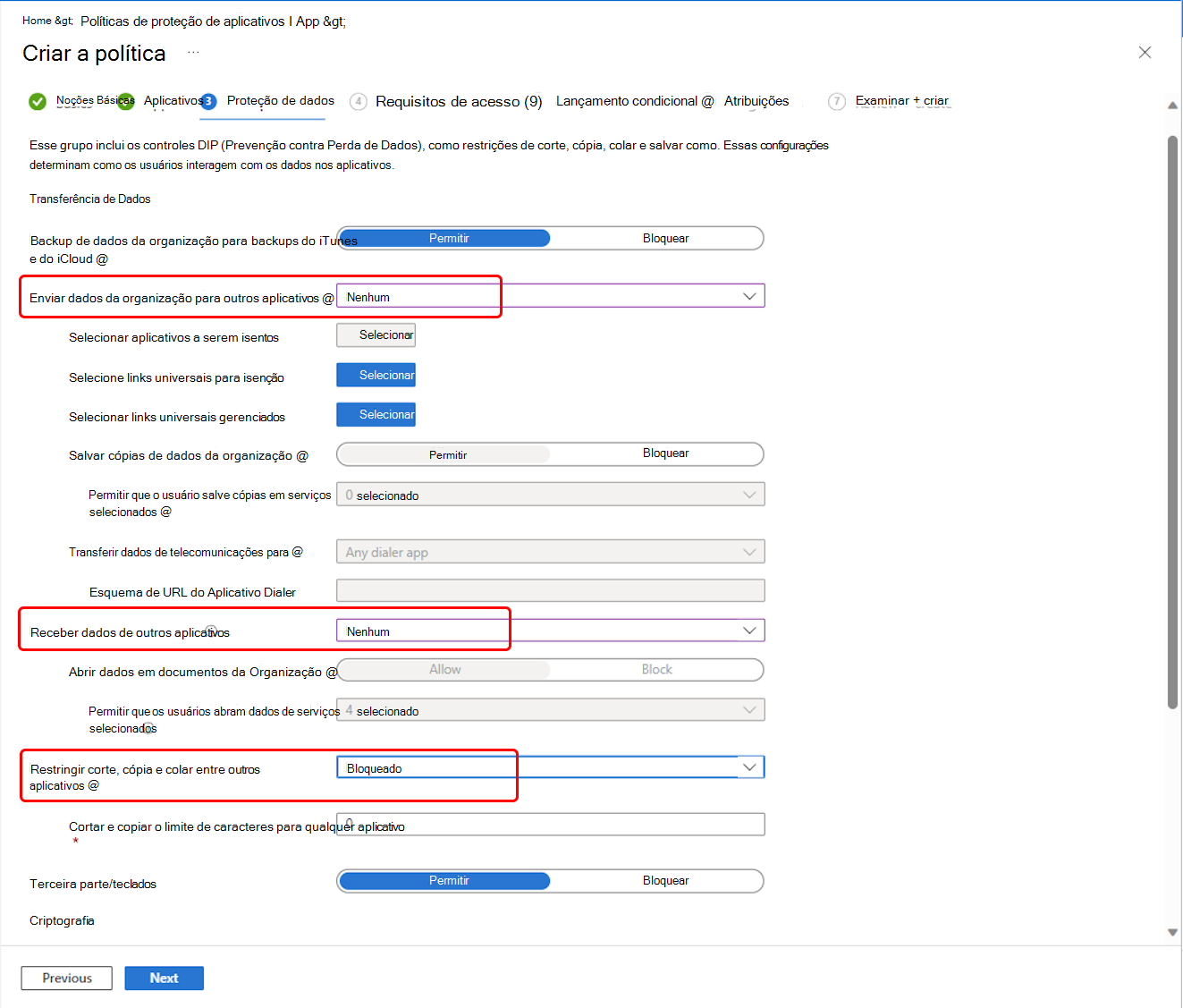

Na página Proteção de dados , pode configurar as definições que determinam como os utilizadores podem interagir com os dados ao utilizar as aplicações protegidas por esta política de proteção de aplicações. Configure as seguintes opções:

Para a categoria Transferência de Dados , configure as seguintes definições e deixe todas as outras definições nos respetivos valores predefinidos:

- Enviar dados da organização para outras aplicações – na lista pendente, selecione Nenhum.

- Receber dados de outras aplicações – na lista pendente, selecione Nenhum.

- Restringir cortar, copiar e colar entre outras aplicações – na lista pendente, selecione Bloqueado.

Selecione Avançar para continuar.

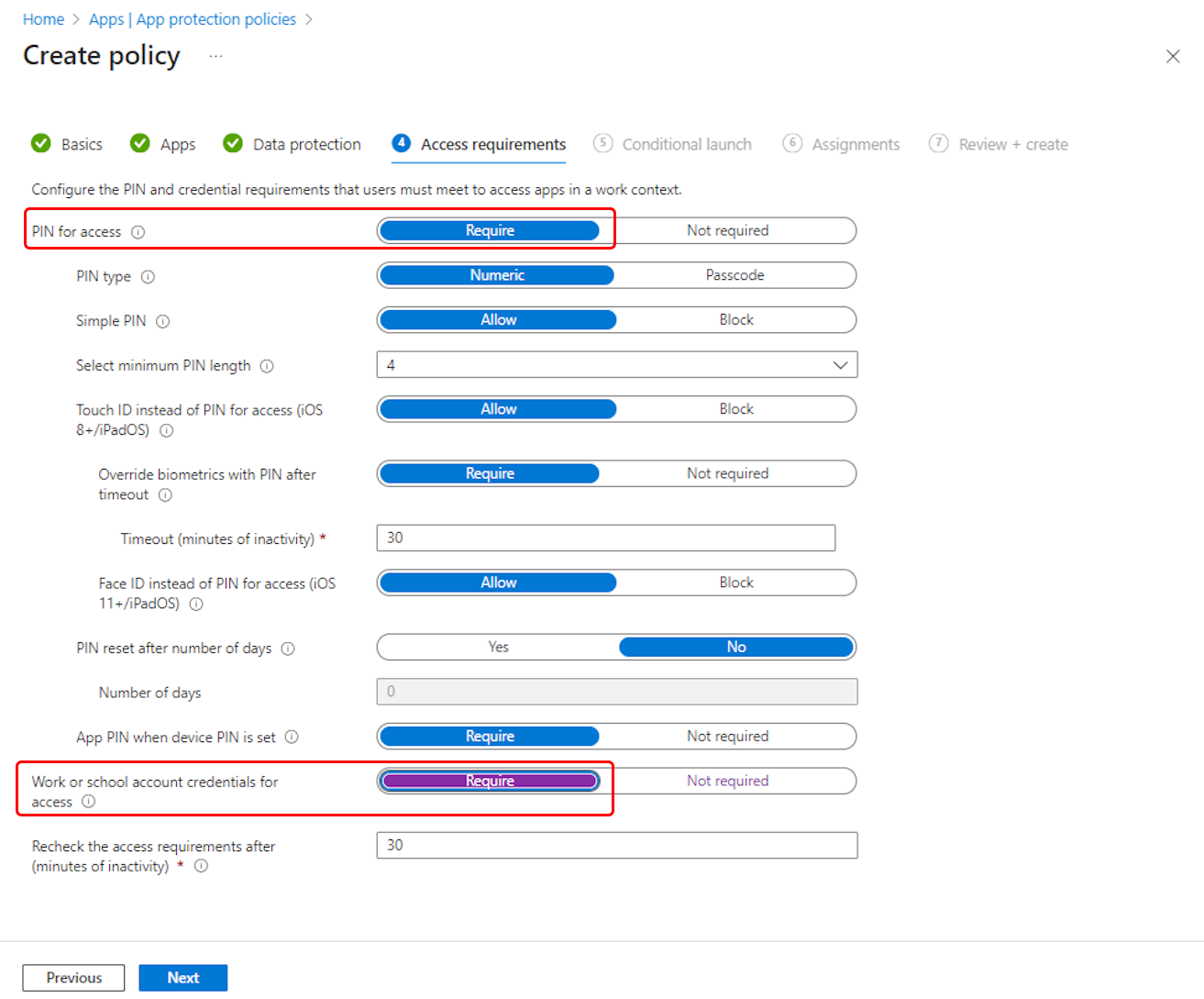

A página Requisitos de acesso fornece definições que lhe permitem configurar os requisitos de PIN e credenciais que os utilizadores têm de cumprir antes de poderem aceder às aplicações protegidas num contexto de trabalho. Defina as seguintes configurações, deixando todas as outras configurações com seus valores padrão:

- Para PIN para acesso, selecione Exigir.

- Para Credenciais de conta corporativa ou de estudante para acesso, selecione Exigir.

Selecione Avançar para continuar.

Na página Iniciação condicional , configure os requisitos de segurança de início de sessão para esta política de proteção de aplicações. Para este tutorial, você não precisa definir essas configurações.

Selecione Avançar para continuar.

A página Atribuições é onde atribui a política de proteção de aplicações a grupos de utilizadores. Neste tutorial, não atribuímos esta política a um grupo.

Selecione Avançar para continuar.

No Seguinte: Revisão + criar página, revisar os valores e configurações que você inseriu para esta política de proteção do aplicativo. Selecione Criar para criar a política de proteção de aplicações no Intune.

A política de proteção de aplicativo para Outlook foi criada. Em seguida, você configurará o Acesso Condicional para exigir que os dispositivos usem o aplicativo Outlook.

Criar políticas de Acesso Condicional

Em seguida, utilize o centro de administração Microsoft Intune para criar duas políticas de Acesso Condicional para abranger todas as plataformas de dispositivos. Pode integrar o Acesso Condicional com Intune para ajudar a controlar os dispositivos e aplicações que podem ligar-se ao e-mail e aos recursos da sua organização.

A primeira política requer que os clientes de Autenticação Moderna utilizem a aplicação Outlook aprovada e a autenticação multifator (MFA). Os clientes de Autenticação Moderna incluem o Outlook para iOS e o Outlook para Android.

A segunda política requer que Exchange ActiveSync clientes utilizem a aplicação Outlook aprovada. Atualmente, Exchange Active Sync não dá suporte a condições além da plataforma de dispositivo. Pode configurar políticas de Acesso Condicional no centro de administração do Microsoft Entra ou utilizar o centro de administração do Microsoft Intune, que apresenta a IU de Acesso Condicional a partir de Microsoft Entra. Uma vez que já estamos no centro de administração, podemos criar a política aqui.

Quando configura políticas de Acesso Condicional no centro de administração do Microsoft Intune, está realmente a configurar essas políticas nos painéis Acesso Condicional a partir do portal do Azure. Por conseguinte, a interface de utilizador é um pouco diferente da interface que utiliza para outras políticas para Intune.

Criar uma política de autenticação multifator para clientes de Autenticação Moderna

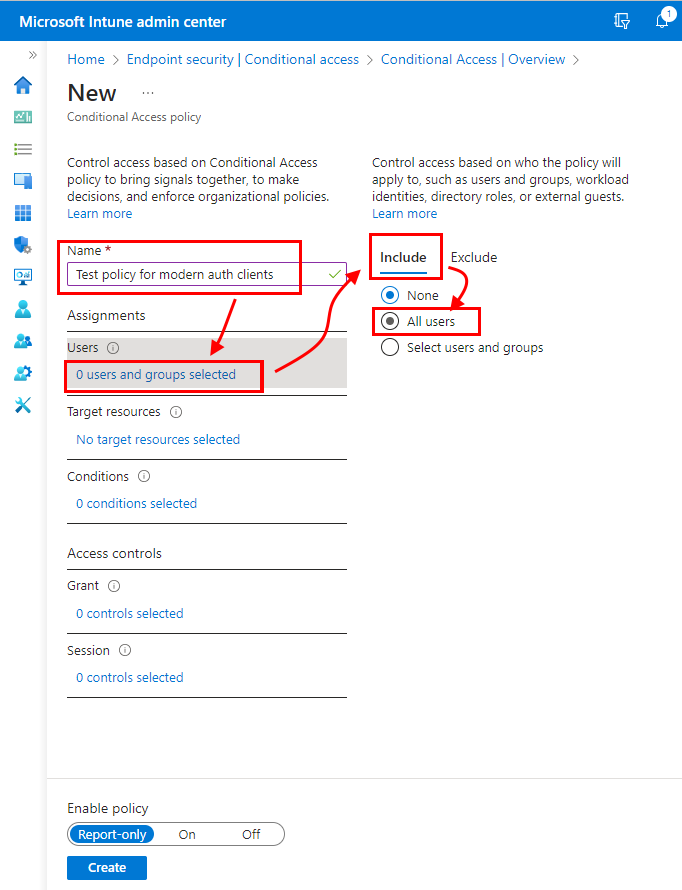

Selecione Segurança >de ponto finalAcesso> CondicionalCriar nova política.

Para Nome, insira Testar política para clientes de autenticação moderna.

Em Atribuições, para Utilizadores, selecione 0 utilizadores e grupos selecionados. No separador Incluir , selecione Todos os utilizadores. O valor das atualizações de Utilizadores para Todos os utilizadores.

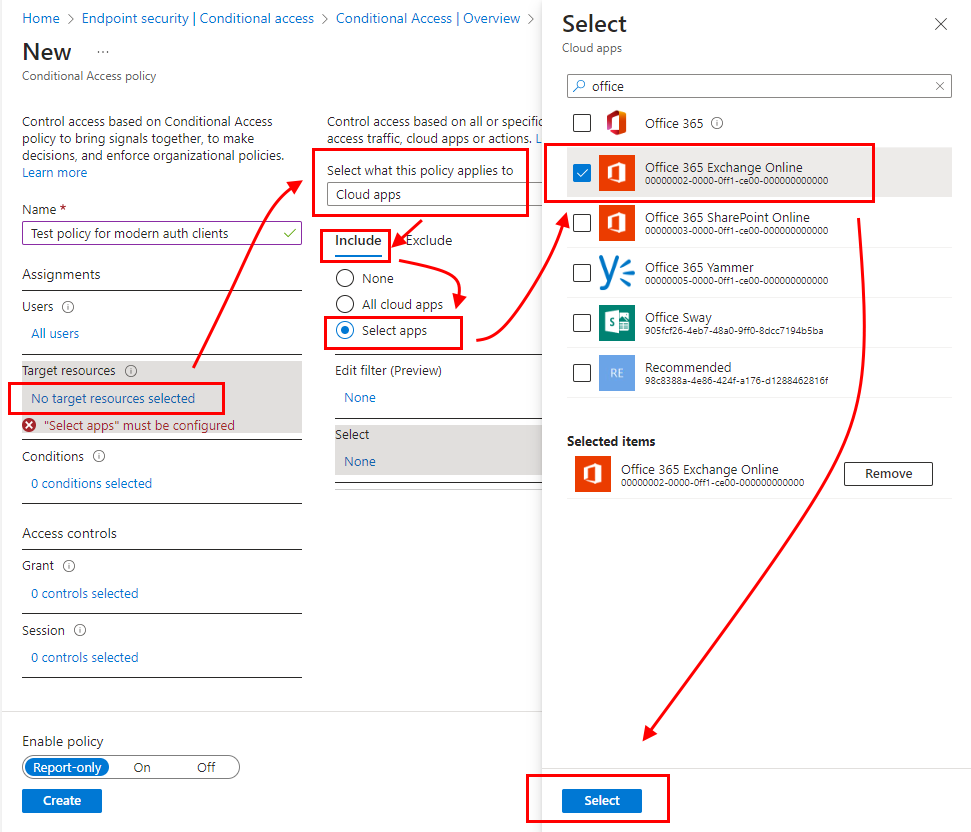

Em Atribuições, para Recursos de destino, selecione Sem recursos de destino selecionados. Certifique-se de que Selecionar o que esta política se aplica está definido como Aplicações na cloud. Uma vez que queremos proteger o e-mail do Microsoft 365 Exchange Online, selecione-o seguindo estes passos:

- Na guia Incluir, escolha Selecionar aplicativos.

- Em Selecionar, clique em Nenhum para abrir o painel Selecionar aplicações na cloud.

- Na lista de aplicações, selecione a caixa de verificação para Office 365 Exchange Online e, em seguida, selecione Selecionar.

- Selecione Concluído para retornar ao painel Nova política.

Em Atribuições, para Condições, selecione 0 condições selecionadas e, em seguida, para Plataformas de dispositivos , selecione Não configurado para abrir o painel Plataformas de dispositivos:

- Defina o botão de alternar Configurar como Sim.

- No separador Incluir , selecione Selecionar plataformas de dispositivos e, em seguida, selecione as caixas de verificação para Android e para iOS.

- Selecione Concluído para guardar a configuração das Plataformas de dispositivos.

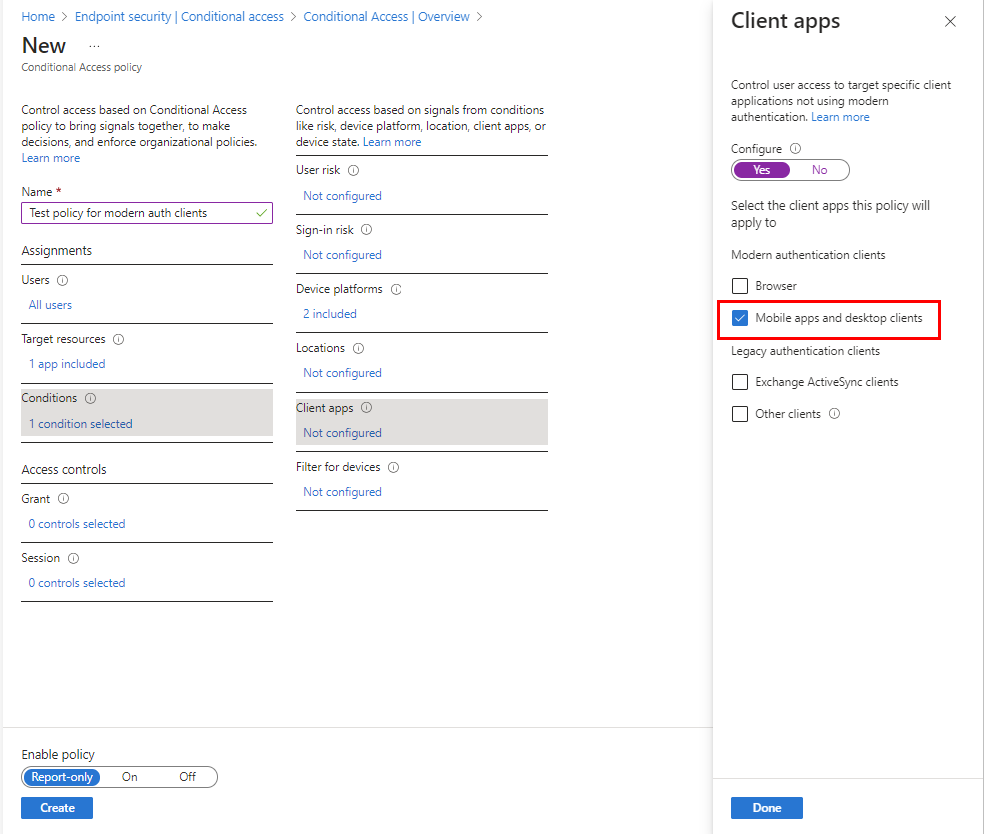

Mantenha-se no painel Condições e selecione Não configurado para Aplicações cliente para abrir o painel Aplicações do cliente:

- Defina o botão de alternar Configurar como Sim.

- Selecione as caixas de verificação para Aplicações móveis e clientes de ambiente de trabalho.

- Desmarque as outras caixas de seleção.

- Selecione Concluído para retornar ao painel Nova política.

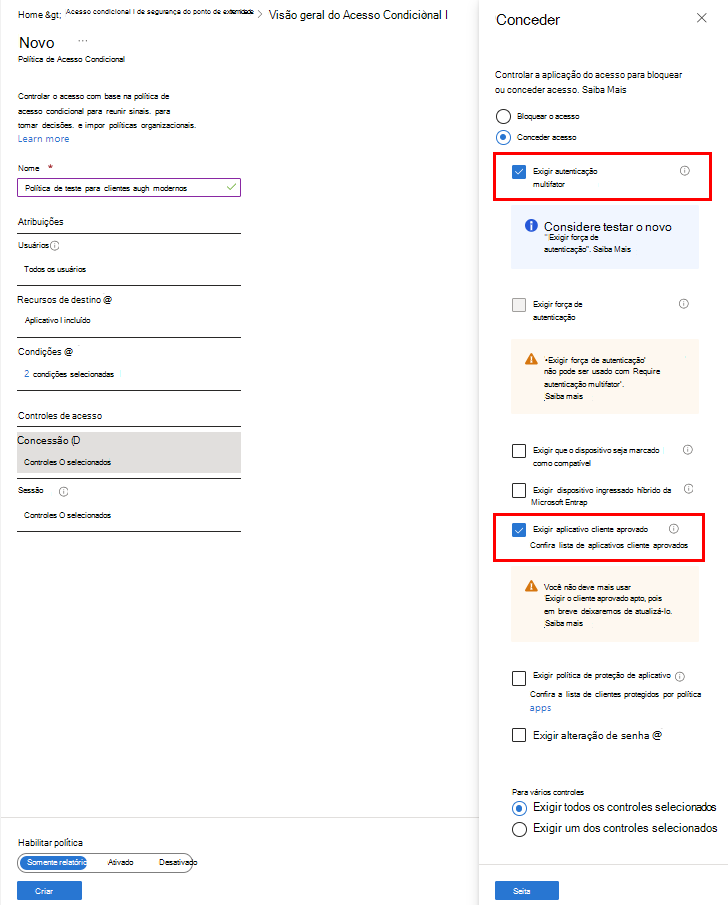

Em Controlos de acesso, para Conceder, selecione 0 condições selecionadas e, em seguida:

- No painel Conceder, selecione Conceder acesso.

- Selecione Exigir autenticação multifator.

- Selecione Exigir aplicativo cliente aprovado.

- Defina Para vários controlos como Exigir todos os controlos selecionados. Essa configuração garante que os dois requisitos selecionados sejam aplicados quando um dispositivo tentar acessar o email.

- Selecione Selecionar para guardar a Configuração da concessão.

Em Habilitar política, selecione Ativa e selecione Criar.

A política de Acesso Condicional para clientes de autenticação moderna foi criada. Agora, você pode criar uma política para clientes do Exchange Active Sync.

Criar uma política para clientes do Exchange Active Sync

O processo para configurar esta política é semelhante à política de Acesso Condicional anterior:

Selecione Segurança >de ponto finalAcesso> CondicionalCriar nova política.

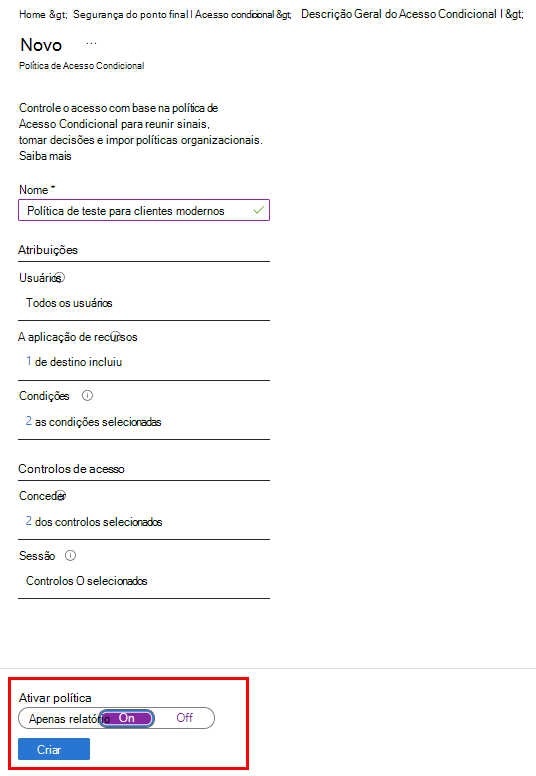

Para Nome, insira Política de teste para clientes de EAS.

Em Atribuições, para Utilizadores, selecione 0 utilizadores e grupos. No separador Incluir , selecione Todos os utilizadores.

Em Atribuições, para Recursos de destino, selecione Sem recursos de destino selecionados. Certifique-se de que Selecionar o que esta política se aplica está definido como Aplicações na cloud e, em seguida, configure o e-mail do Microsoft 365 Exchange Online com estes passos:

- Na guia Incluir, escolha Selecionar aplicativos.

- Em Selecionar, selecioneNenhum.

- Na lista Aplicações na cloud, selecione a caixa de verificação para Office 365 Exchange Online e, em seguida, selecione Selecionar.

Em Atribuições , abra As Condições>Plataformas de dispositivos e, em seguida:

- Defina o botão de alternar Configurar como Sim.

- Na guia Incluir, selecione Todos os dispositivos e, em seguida, Concluído.

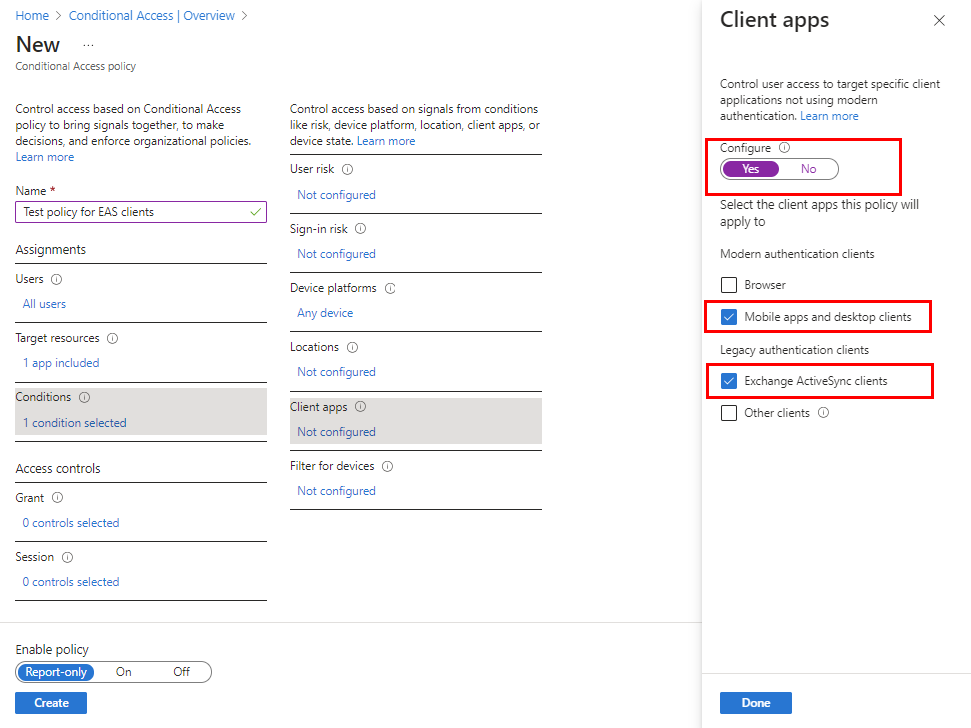

Mantenha-se no painel Condições , expanda Aplicações cliente e, em seguida:

- Defina o botão de alternar Configurar como Sim.

- Selecione Aplicativos móveis e clientes de área de trabalho.

- Selecione Clientes do Exchange ActiveSync.

- Desmarque todas as outras caixas de seleção.

- Selecione Concluído.

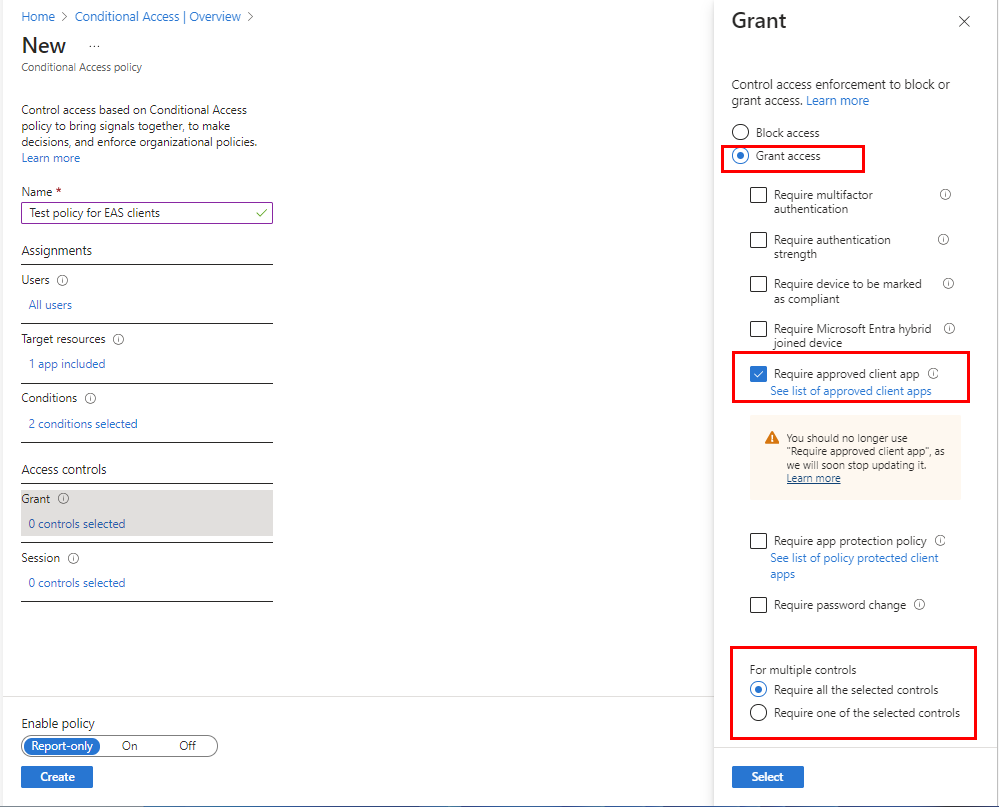

Em Controlos de acesso, expanda Conceder e, em seguida:

- No painel Conceder, selecione Conceder acesso.

- Selecione Exigir aplicativo cliente aprovado. Desmarque todas as outras caixas de marcar, mas deixe a configuração Para vários controlos definida como Exigir todos os controlos selecionados.

- Escolha Selecionar.

Em Habilitar política, selecione Ativa e selecione Criar.

Suas políticas de proteção de aplicativo e o Acesso Condicional estão em vigor e prontos para teste.

Experimente

Com as políticas que criou neste tutorial, os dispositivos têm de se inscrever no Intune e utilizar a aplicação Outlook para dispositivos móveis antes de o dispositivo poder ser utilizado para aceder ao e-mail do Microsoft 365. Para testar esse cenário em um dispositivo iOS, tente entrar no Exchange Online usando credenciais para um usuário em seu locatário de teste.

Para testar em um iPhone, acesse Ajustes>Senhas e Contas>Adicionar Conta>Exchange.

Digite o endereço de email de um usuário em seu locatário de teste e, em seguida, pressione Avançar.

Pressione Entrar.

Insira a senha do usuário de teste e pressione Entrar.

A mensagem Precisa de mais informações é exibida, ou seja, você está recebendo a solicitação para configurar a MFA. Vá em frente e configure outro método de verificação.

Em seguida, você verá uma mensagem informando que você está tentando abrir este recurso com um aplicativo que não foi aprovado pelo departamento de TI. A mensagem significa que você está sendo impedido de usar o aplicativo de email nativo. Cancele a entrada.

Abra o aplicativo Outlook e selecione Configurações>Adicionar Conta>Adicionar Conta de Email.

Digite o endereço de email de um usuário em seu locatário de teste e, em seguida, pressione Avançar.

Pressione Entrar com o Office 365. Ser-lhe-á pedido para fazer outra autenticação e registo. Depois de iniciar sessão, pode testar ações como cortar, copiar, colar e Guardar Como.

Limpe os recursos

Quando as políticas de teste não forem mais necessárias, é possível removê-las.

SelecioneConformidade deDispositivos>.

Na lista Nome da política, selecione o menu de contexto (...) da política de teste e, em seguida, selecione Eliminar. Selecione OK para confirmar.

Aceda a Políticas deAcesso> Condicional de Segurança > de ponto final.

Na lista Nome da política, selecione o menu de contexto (...) para cada uma de suas políticas de teste e, em seguida, selecione Excluir. Selecione Sim para confirmar.

Próximas etapas

Neste tutorial, você criou políticas de proteção de aplicativo para limitar as ações do usuário no aplicativo Outlook, e criou as políticas de Acesso Condicional para exigir o aplicativo Outlook e exigir MFA para clientes de autenticação moderna. Para saber como usar o Intune com o acesso condicional para proteger outros aplicativos e serviços, confira Saiba mais sobre o acesso condicional e o Intune.