Configurar VPN (rede virtual privada) por aplicativo para dispositivos iOS/iPadOS no Intune

No Microsoft Intune, você pode criar e usar VPNs (redes virtuais privadas) atribuídas a um aplicativo. Esta funcionalidade é denominada VPN por aplicação. Você escolhe os aplicativos gerenciados que podem usar a VPN em dispositivos gerenciados pelo Intune. Quando utiliza VPNs por aplicação, os utilizadores finais ligam-se automaticamente através da VPN e obtêm acesso a recursos organizacionais, como documentos.

Esse recurso aplica-se a:

- iOS 9 e mais recente

- iPadOS 13.0 e versões mais recentes

Verifique a documentação do seu provedor VPN para ver se a sua VPN dá suporte a VPN por aplicativo.

Este artigo mostra como criar um perfil de VPN por aplicativo e atribuir esse perfil a seus aplicativos. Use estas etapas para criar uma experiência VPN por aplicativo contínuo para seus usuários finais. Para a maioria das VPNs que dão suporte a VPN por aplicativo, o usuário abre um aplicativo e conecta-se automaticamente à VPN.

Algumas VPNs permitem autenticação de nome de usuário e senha com a VPN por aplicativo. Ou seja, os usuários precisam inserir um nome de usuário e senha para se conectar à VPN.

Importante

- No iOS/iPadOS, a VPN por aplicativo não é compatível com perfis de VPN IKEv2.

VPN por aplicativo com Microsoft Tunnel ou Zscaler

O Microsoft Tunnel e o Zscaler Private Access (ZPA) integram-se com Microsoft Entra ID para autenticação. Ao usar o Tunnel ou o ZPA, você não precisa de perfis de certificado confiável ou de certificado SCEP ou PKCS (descritos neste artigo).

Se você tiver um perfil de VPN por aplicativo configurado para o Zscaler, a abertura de um dos aplicativos associados não fará a conexão automática com o ZPA. Em vez disso, primeiro, o usuário precisará entrar no aplicativo Zscaler. Em seguida, o acesso remoto é limitado aos aplicativos associados.

Pré-requisitos

O fornecedor de VPN pode ter outros requisitos para a VPN por aplicação, como hardware ou licenciamento específicos. Consulte a documentação e cumpra esses pré-requisitos antes de configurar o VPN por aplicativo no Intune.

Exporte o ficheiro de certificado

.cerde raiz fidedigna do servidor VPN. Adicione este ficheiro ao perfil de certificado fidedigno que criar no Intune, descrito neste artigo.Para exportar o ficheiro:

Abra o console de administração no seu servidor da VPN.

Verifique se o servidor da VPN usa a Autenticação Baseada em Certificado.

Exporte o arquivo do certificado raiz confiável. Tem uma

.cerextensão.Adicione o nome da autoridade de certificação (AC) que emitiu o certificado para autenticação ao servidor VPN.

Se a AC apresentada pelo dispositivo corresponder a uma AC na lista de autoridades de certificação confiáveis no servidor da VPN, o servidor da VPN autenticará o dispositivo com êxito.

Para provar a sua identidade, o servidor VPN apresenta o certificado ao dispositivo. O dispositivo tem de aceitar o certificado sem pedir ao utilizador. Para confirmar a aprovação automática do certificado, crie um perfil de certificado fidedigno no Intune (neste artigo). O Intune perfil de certificado fidedigno tem de incluir o certificado de raiz (

.cerficheiro) do servidor VPN emitido pela Autoridade de Certificação (AC).-

Para criar a política, no mínimo, inicie sessão no centro de administração do Microsoft Intune com uma conta que tenha a função incorporada Gestor de Políticas e Perfis. Para obter mais informações sobre as funções incorporadas, aceda a Controlo de acesso baseado em funções para Microsoft Intune.

Passo 1 – Criar um grupo para os utilizadores de VPN

Crie ou escolha um grupo existente no Microsoft Entra ID. Este grupo:

- Tem de incluir os utilizadores ou dispositivos que irão utilizar a VPN por aplicação.

- Receberá todas as políticas de Intune que criar neste artigo.

Para obter os passos para criar um novo grupo, aceda a Adicionar grupos para organizar utilizadores e dispositivos.

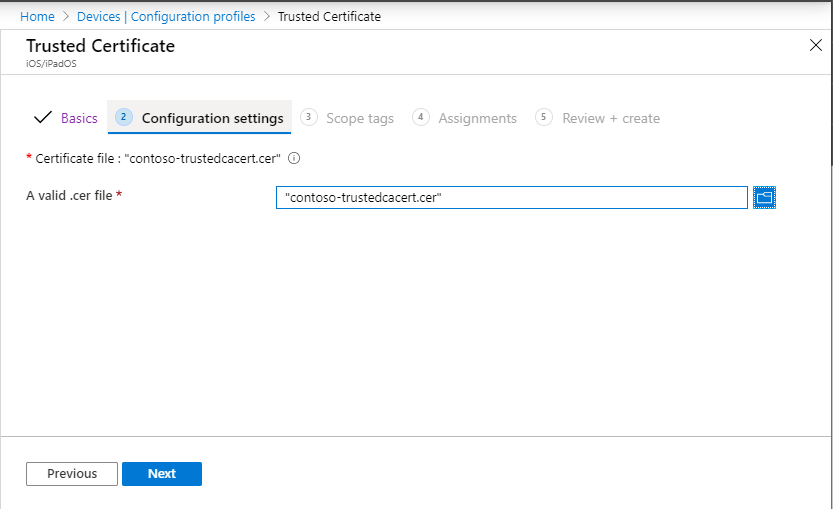

Passo 2 – Criar um perfil de certificado fidedigno

Importe o certificado de raiz do servidor VPN emitido pela AC para um perfil de Intune. Este certificado de raiz é o .cer ficheiro que exportou em Pré-requisitos (neste artigo). O perfil de certificado confiável instrui o dispositivo iOS/iPadOS a confiar automaticamente na AC que o servidor da VPN apresenta.

Selecione Dispositivos>Dispositivos gerenciados>Configuração>Criar>Nova política.

Insira as seguintes propriedades:

- Plataforma: Selecione iOS/iPadOS.

- Tipo de perfil: selecione Certificado fidedigno.

Selecionar Criar.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para o perfil. Nomeie seus perfis para que você possa identificá-los facilmente mais tarde. Por exemplo, um bom nome de perfil é o perfil de certificado fidedigno iOS/iPadOS para myApp.

- Descrição: Insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Selecione Avançar.

Em Definições de configuração, selecione o ícone de pasta e procure o certificado da VPN (arquivo

.cer) que você exportou do console de administração da VPN.Selecione Seguinte e continue a criar o perfil de certificado fidedigno. Pode guardar o perfil e atribuí-lo mais tarde.

Quando estiver pronto para atribuir o perfil, atribua este perfil ao grupo que criou no Passo 1 – Criar um grupo para os seus utilizadores de VPN (neste artigo). Quando atribui o perfil, os utilizadores ou dispositivos no grupo recebem a política da próxima vez que marcar com o serviço Intune.

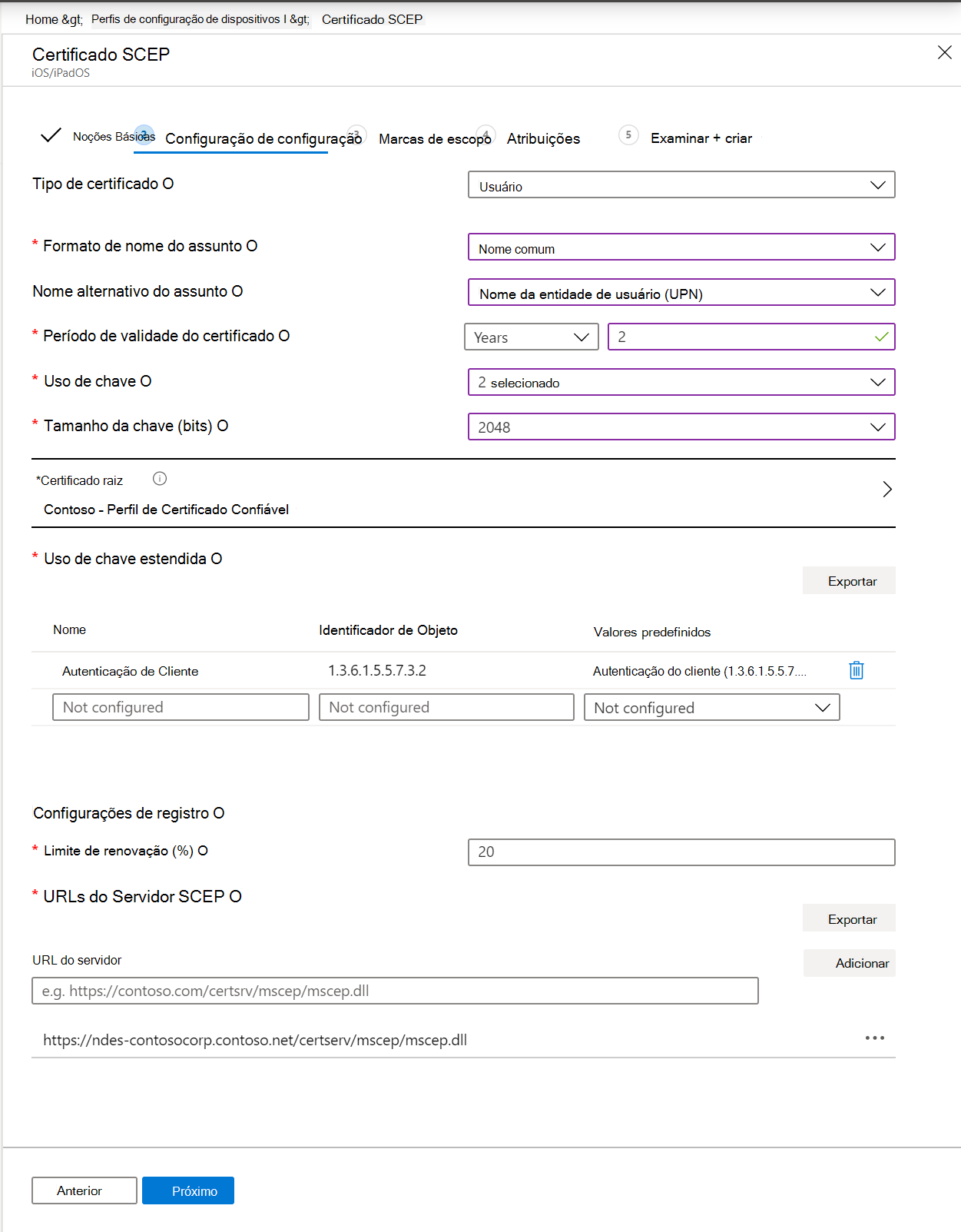

Passo 3 – Criar um perfil de certificado SCEP ou PKCS

O perfil de certificado de raiz fidedigna que criou no passo 2 permite que o dispositivo confie automaticamente no Servidor VPN.

Neste passo seguinte, crie o perfil de certificado SCEP ou PKCS no Intune. O certificado SCEP ou PKCS fornece as credenciais do cliente VPN do iOS/iPadOS para o servidor da VPN. O certificado permite que o dispositivo autentique silenciosamente sem solicitar um nome de usuário e senha.

Para configurar e atribuir o certificado de autenticação de cliente no Intune, aceda a um dos seguintes artigos:

- Configurar a infraestrutura para oferecer suporte ao SCEP com o Intune

- Configurar e gerenciar certificados PKCS com o Intune

Não deixe de configurar o certificado para autenticação do cliente. Pode definir a autenticação de cliente diretamente nos perfis de certificado SCEP (Lista > de utilização alargada de chavesAutenticação de cliente). Para PKCS, defina a autenticação de cliente do modelo de certificado na AC (autoridade de certificação).

Quando estiver pronto para atribuir o perfil, atribua este perfil ao grupo que criou no Passo 1 – Criar um grupo para os seus utilizadores de VPN (neste artigo). Quando atribui o perfil, os utilizadores ou dispositivos no grupo recebem a política da próxima vez que marcar com o serviço Intune.

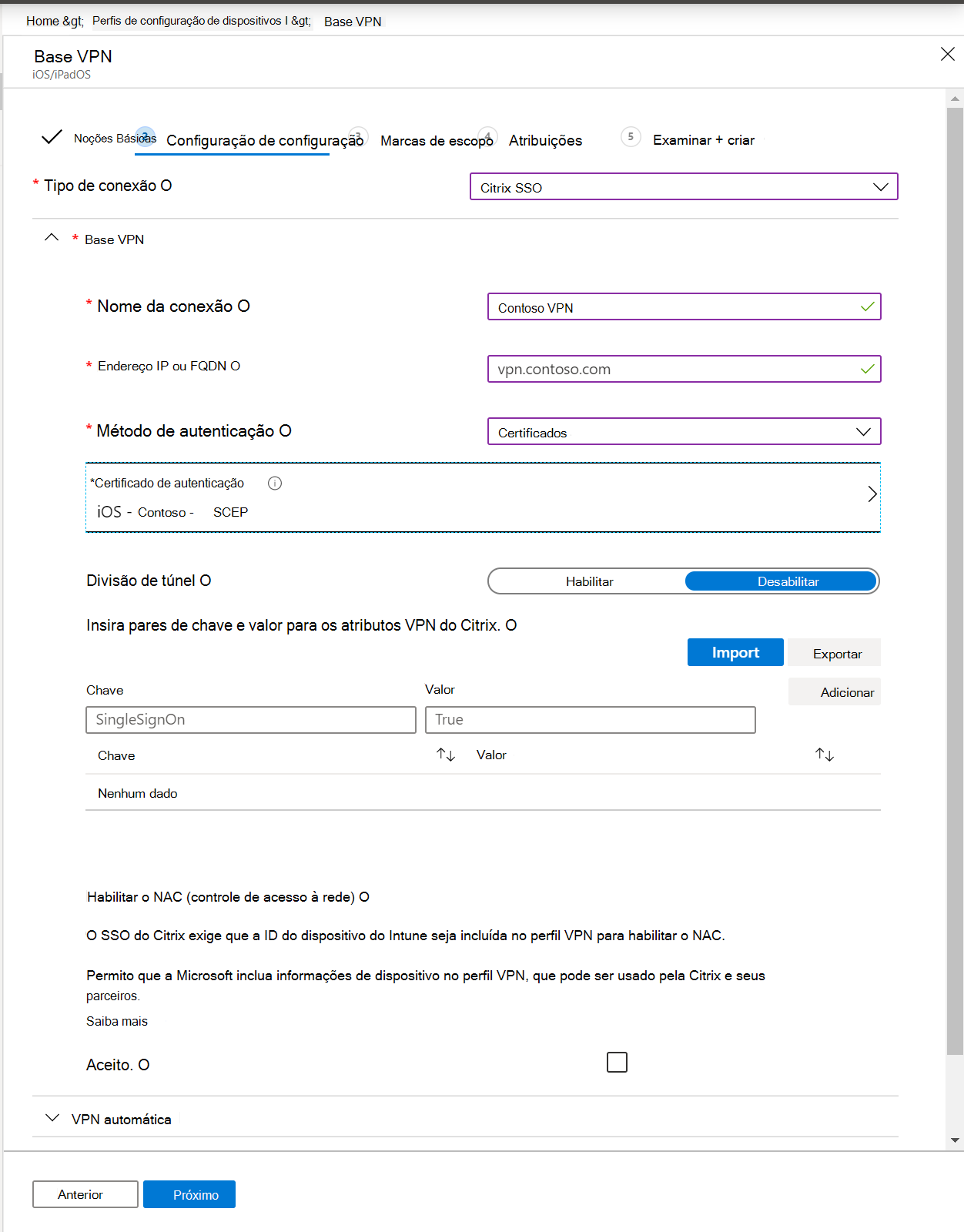

Passo 4 – Criar um perfil VPN por aplicação

Esse perfil de VPN inclui o certificado SCEP ou PKCS que tem as credenciais do cliente, as informações de conexão VPN e o sinalizador da VPN por aplicativo que habilita a VPN por aplicativo usada pelo aplicativo iOS/iPadOS.

No centro de administração do Microsoft Intune, selecione Dispositivos>Gerir dispositivos>Configuração>Criar>Nova política.

Introduza as seguintes propriedades e selecione Criar:

- Plataforma: Selecione iOS/iPadOS.

- Tipo de perfil: selecione VPN.

Em Básico, insira as seguintes propriedades:

- Nome: Insira um nome descritivo para o perfil personalizado. Nomeie seus perfis para que você possa identificá-los facilmente mais tarde. Por exemplo, um bom nome de perfil é Perfil de VPN por aplicativo do iOS/iPadOS para myApp.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

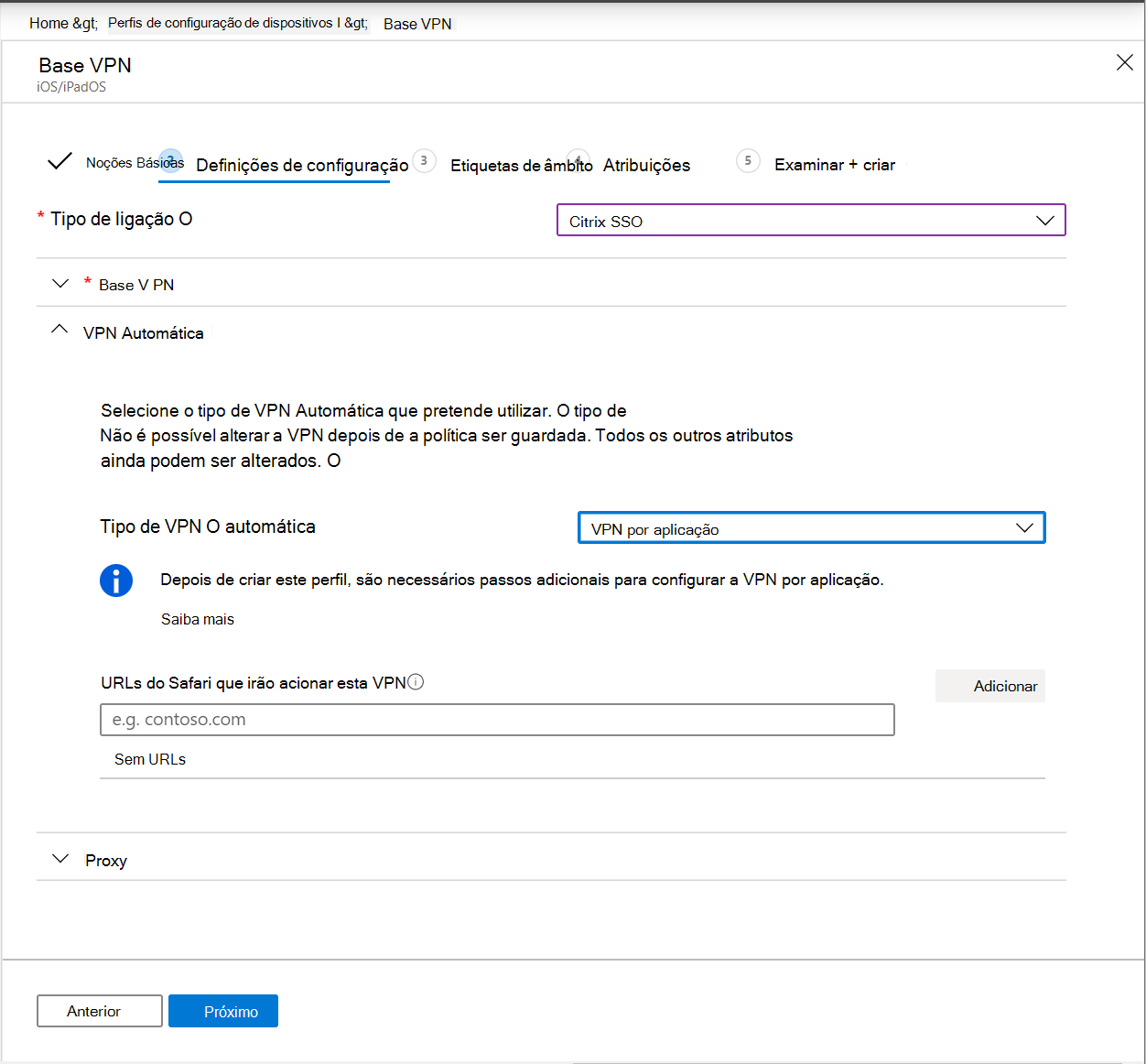

Em Definições de configuração, defina as seguintes configurações:

Tipo de conexão: Selecione seu aplicativo de cliente VPN.

Base VPN: Configure suas definições. As configurações de VPN do iOS/iPadOS descrevem todas as configurações. Ao usar a VPN por aplicativo, verifique se você definiu as seguintes propriedades conforme listado:

- Método de autenticação: Selecione Certificados.

- Certificado de autenticação: selecione um CERTIFICADO > SCEP ou PKCS existente OK.

- Túnel dividido: Selecione Desative para forçar todo o tráfego para utilizar o túnel VPN quando a conexão VPN está ativa.

Para obter informações sobre as outras definições, aceda às definições de VPN do iOS/iPadOS.

VPN Automática>Tipo de VPN automática>VPN por aplicativo

Selecione Seguinte e continue a criar o perfil VPN.

Quando estiver pronto para atribuir o perfil, atribua este perfil ao grupo que criou no Passo 1 – Criar um grupo para os seus utilizadores de VPN (neste artigo). Quando atribui o perfil, os utilizadores ou dispositivos no grupo recebem a política da próxima vez que marcar com o serviço Intune.

Passo 5 – Associar uma aplicação ao perfil VPN

Depois de adicionar o perfil VPN, associe a aplicação e Microsoft Entra grupo ao perfil.

No centro de administração do Microsoft Intune, selecione Aplicações>Todas as Aplicações.

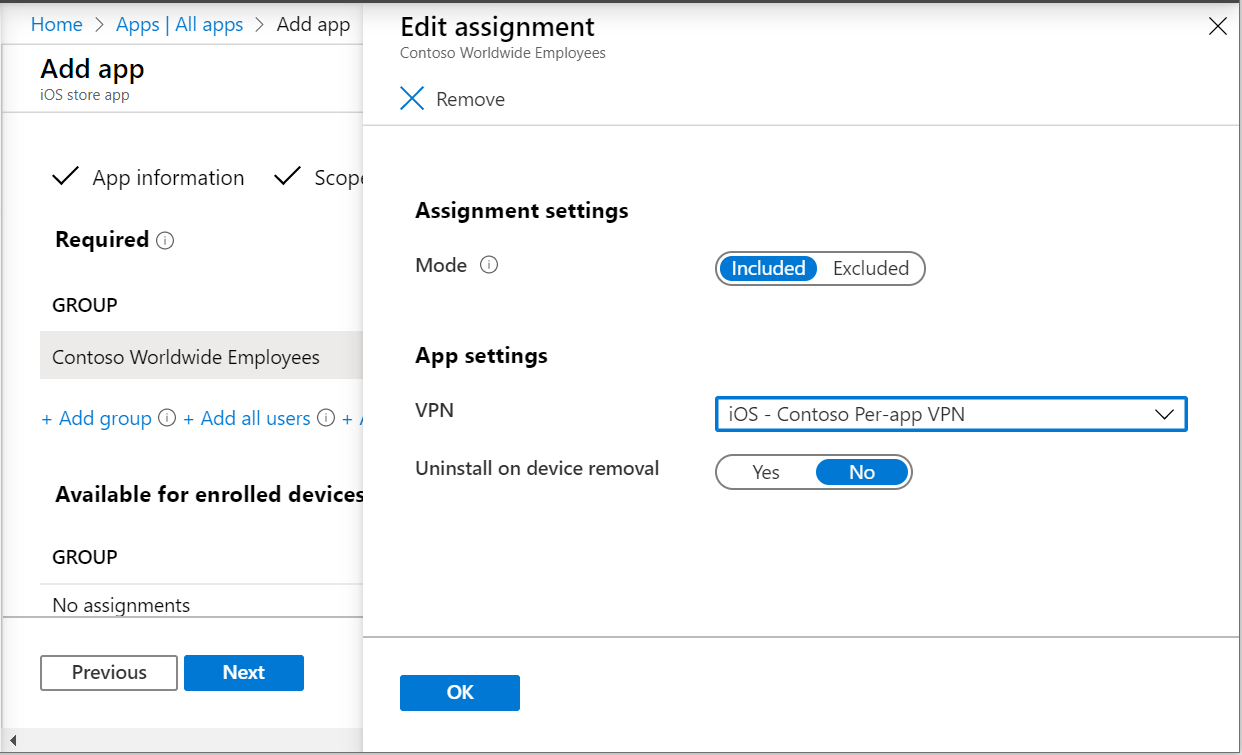

Selecione uma aplicação na lista >Ediçãode Atribuiçõesde Propriedades>>.

Acesse a seção Obrigatório ou Disponível para dispositivos registrados.

Selecione Adicionar grupo> Selecione o grupo que criou no Passo 1 – Criar um grupo para os seus utilizadores de VPN (neste artigo) >Selecionar.

Em VPNs, selecione o perfil VPN por aplicação que criou no Passo 4 – Criar um perfil VPN por aplicação (neste artigo).

Selecione OK>Salvar.

Quando existem todas as seguintes condições, uma associação entre uma aplicação e um perfil permanece até que o utilizador solicite uma reinstalação da aplicação Portal da Empresa:

- A aplicação foi direcionada com a intenção de instalação disponívele

- O perfil e a aplicação são atribuídos ao mesmo grupo e

- O usuário final solicitou a instalação do aplicativo no aplicativo do Portal da Empresa. Este pedido resulta na instalação da aplicação e do perfil no dispositivo e

- Você remover ou alterar a configuração de VPN por aplicativo da atribuição de aplicativo.

Quando existem todas as seguintes condições, uma associação entre uma aplicação e um perfil é removida durante a próxima marcar do dispositivo:

- A aplicação foi direcionada com a intenção de instalação necessáriae

- O perfil e a aplicação são atribuídos ao mesmo grupo e

- Você remove a configuração VPN por aplicativo da atribuição do aplicativo.

Verifique a conexão no dispositivo iOS/iPadOS

Com a sua VPN por aplicação configurada e associada à sua aplicação, verifique se a ligação funciona a partir de um dispositivo.

Antes de tentar se conectar

Lembre-se de implantar todas as políticas descritas neste artigo no mesmo grupo. Caso contrário, a experiência de VPN por aplicativo não funcionará.

Se estiver a utilizar a aplicação Pulse Secure VPN ou uma aplicação cliente VPN personalizada, pode optar por utilizar a camada de aplicação ou o túnel de camada de pacote:

- Para o túnel de camada de aplicativo, defina o valor de ProviderType como proxy de aplicativo.

- Para o túnel de camada de pacote, defina o valor de ProviderType como túnel de pacote.

Verifique a documentação do provedor de VPN para verificar se você está usando o valor correto.

Conectar-se usando a VPN por aplicativo

Confira a experiência de toque zero ao se conectar sem a necessidade de selecionar a VPN ou digitar suas credenciais. A experiência de toque zero significa que:

- O dispositivo não pede para você confiar no servidor da VPN. Ou seja, o usuário não vê a caixa de diálogo Confiança Dinâmica.

- O usuário não precisa inserir credenciais.

- Quando o usuário abre um dos aplicativos associados, o dispositivo dele é conectado à VPN.

Artigos relacionados

- Para rever as definições do iOS/iPadOS, aceda a Definições de VPN para dispositivos iOS/iPadOS no Microsoft Intune.

- Para saber mais sobre a definição de VPN e Intune, aceda a configurar as definições de VPN no Microsoft Intune.