Como criar e atribuir as políticas de proteção de aplicativo

Saiba como criar e atribuir Microsoft Intune políticas de proteção de aplicações (APP) aos utilizadores da sua organização. Este artigo também descreve como fazer alterações às políticas existentes.

Antes de começar

Proteção de aplicativos políticas podem ser aplicadas a aplicações em execução em dispositivos que podem ou não ser geridos por Intune. Para obter uma descrição mais detalhada sobre como funcionam as políticas de proteção de aplicações e os cenários suportados pelas políticas de proteção de aplicações Intune, veja descrição geral Proteção de aplicativos políticas.

As opções disponíveis nas APPs (políticas de proteção do aplicativo) permitem que as organizações personalizem a proteção para suas necessidades específicas. Para alguns, pode não ser óbvio quais configurações de política são necessárias para implementar um cenário completo. Para ajudar as organizações a priorizar a proteção de ponto de extremidade de cliente móvel, a Microsoft introduziu a taxonomia de sua estrutura de proteção de dados de aplicativo para gerenciamento de aplicativo móvel iOS e Android.

A estrutura de proteção de dados de aplicativo é organizada em três níveis de configuração distintos, sendo que cada nível compila o nível anterior:

- A Proteção de dados básica da empresa (nível 1) garante que os aplicativos sejam protegidos com um PIN e criptografados e execute operações de apagamento seletivo. Para dispositivos Android, esse nível valida o atestado de dispositivo Android. Essa é uma configuração de nível de entrada que fornece controle de proteção de dados semelhante nas políticas de caixa de correio do Exchange Online e apresenta a TI e a população de usuários para a APP.

- A Proteção de dados avançada da empresa (nível 2) apresenta mecanismos de prevenção de vazamento de dados de aplicativo e requisitos mínimos do sistema operacional. Essa é a configuração aplicável à maioria dos usuários móveis que acessam dados corporativos ou de estudante.

- A Proteção de dados empresariais de alta segurança (nível 3) apresenta mecanismos avançados de proteção de dados, configuração de PIN avançada e defesa contra ameaças móveis de aplicativos. Essa configuração é desejável para usuários que estão acessando dados de alto risco.

Para ver as recomendações específicas para cada nível de configuração e os aplicativos mínimos que devem ser protegidos, examine Estrutura de proteção de dados usando as políticas de proteção de aplicativo.

Se estiver à procura de uma lista de aplicações que integraram o SDK Intune, veja Microsoft Intune aplicações protegidas.

Para obter informações sobre como adicionar as aplicações de linha de negócio (LOB) da sua organização ao Microsoft Intune preparar as políticas de proteção de aplicações, consulte Adicionar aplicações a Microsoft Intune.

Proteção de aplicativos políticas para aplicações iOS/iPadOS e Android

Quando cria uma política de proteção de aplicações para aplicações iOS/iPadOS e Android, segue um fluxo de processos de Intune moderno que resulta numa nova política de proteção de aplicações. Para obter informações sobre como criar políticas de proteção de aplicações para aplicações windows, consulte Proteção de aplicativos definições de política para Windows.

Criar uma política de proteção de aplicações iOS/iPadOS ou Android

SelecioneProteção deAplicações>. Esta seleção abre os detalhes da Proteção , onde pode criar novas políticas e editar políticas existentes.

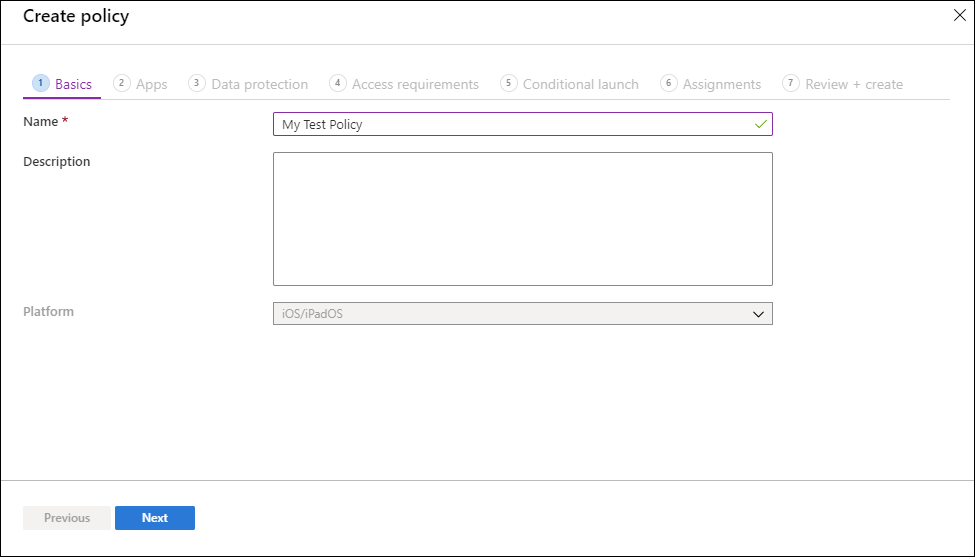

Selecione Criar política e selecione iOS/iPadOS ou Android. O painel Criar política é exibido.

Na página Conceitos Básicos, adicione os seguintes valores:

Valor Descrição Nome O nome desta política de proteção de aplicações. Descrição [Opcional] A descrição desta política de proteção de aplicações.

Clique em Seguinte para apresentar a página Aplicações .

A página Aplicações permite-lhe escolher as aplicações que devem ser visadas por esta política. Você deve adicionar pelo menos um aplicativo.

Valor/Opção Descrição Política de destino para Na caixa pendente Política de destino a, opte por direcionar a política de proteção de aplicações para Todas as Aplicações, Microsoft Apps ou Core Microsoft Apps. - Todas as Aplicações incluem todas as aplicações da Microsoft e de parceiros que integraram o SDK Intune.

- Microsoft Apps inclui todas as aplicações Da Microsoft que integraram o SDK Intune.

- O Microsoft Apps principal inclui as seguintes aplicações: Microsoft Edge, Excel, Office, OneDrive, OneNote, Outlook, PowerPoint, SharePoint, Teams, To Do e Word.

Aplicações públicas Se não quiser selecionar um dos grupos de aplicações predefinidos, pode optar por direcionar aplicações individuais ao selecionar Aplicações selecionadas na caixa pendente Política de destino a . Clique em Selecionar aplicações públicas para selecionar aplicações públicas a visar. Aplicativos personalizados Se não quiser selecionar um dos grupos de aplicações predefinidos, pode optar por direcionar aplicações individuais ao selecionar Aplicações selecionadas na caixa pendente Política de destino a . Clique em Selecionar aplicações personalizadas para selecionar aplicações personalizadas a visar com base num ID do Pacote. Não pode escolher uma aplicação personalizada ao filtrar também as opções Todas as Aplicações, Microsoft Apps ou Core Microsoft Apps na mesma política. As aplicações selecionadas serão apresentadas na lista de aplicações públicas e personalizadas.

Observação

As aplicações públicas são suportadas por aplicações da Microsoft e parceiros que são frequentemente utilizados com Microsoft Intune. Estas Intune aplicações protegidas são ativadas com um conjunto avançado de suporte para políticas de proteção de aplicações móveis. Para obter mais informações, veja Microsoft Intune aplicações protegidas. As aplicações personalizadas são aplicações LOB que foram integradas no SDK Intune ou encapsuladas pelo Intune App Wrapping Tool. Para obter mais informações, veja Descrição Geral do SDK da Aplicação Microsoft Intune e Preparar aplicações de linha de negócio para políticas de proteção de aplicações.

Clique em Seguinte para apresentar a página Proteção de dados .

Esta página fornece configurações para os controles de prevenção contra perda de dados (DLP), incluindo restrições de recortar, copiar, colar e salvar como. Essas configurações determinam como os usuários interagem com dados nos aplicativos que esta política de proteção do aplicativo aplica.

Definições de proteção de dados:

- Proteção de dados do iOS/iPadOS – para obter informações, consulte definições de política de proteção de aplicações iOS/iPadOS – Proteção de dados.

- Proteção de dados do Android – para obter informações, consulte Definições de políticas de proteção de aplicações Android – Proteção de dados.

Clique em Seguinte para apresentar a página Requisitos de acesso .

Esta página fornece configurações para que você defina os requisitos de PIN e credenciais que os usuários devem atender para acessar aplicativos em um contexto de trabalho.

Definições de requisitos de acesso:

- Requisitos de acesso do iOS/iPadOS – para obter informações, consulte definições de política de proteção de aplicações iOS/iPadOS – Requisitos de acesso.

- Requisitos de acesso do Android – para obter informações, consulte Definições de política de proteção de aplicações Android – Requisitos de acesso.

Clique em Seguinte para apresentar a página Iniciação condicional .

Esta página fornece configurações para definir os requisitos de segurança de login para sua política de proteção de aplicativos. Selecione um Configuraçãoe insira o Valor que os usuários devem reunir para entrar no aplicativo da empresa. Em seguida, selecione a Ação que pretende efetuar se os utilizadores não cumprirem os seus requisitos. Em alguns casos, várias ações podem ser configuradas para uma única configuração.

Definições de iniciação condicional:

- Iniciação condicional do iOS/iPadOS – para obter informações, consulte definições de política de proteção de aplicações iOS/iPadOS – Iniciação condicional.

- Iniciação condicional do Android – para obter informações, consulte Definições de política de proteção de aplicações Android – Iniciação condicional.

Clique em Avançar para exibir a página Tarefas. A página Atribuições permite-lhe atribuir a política de proteção de aplicações a grupos de utilizadores. Você deve aplicar a política a um grupo de usuários para que a política tenha efeito.

Clique em Seguinte: Rever + criar para rever os valores e definições que introduziu para esta política de proteção de aplicações.

Quando terminar, clique em Criar para criar a política de proteção de aplicações no Intune.

Dica

Estas definições de política são impostas apenas ao utilizar aplicações no contexto de trabalho. Quando os utilizadores finais utilizam a aplicação para efetuar uma tarefa pessoal, não são afetados por estas políticas. Tenha em atenção que quando cria um novo ficheiro, este é considerado um ficheiro pessoal.

Importante

Pode demorar algum tempo para que as políticas de proteção de aplicações se apliquem a dispositivos existentes. Os utilizadores finais verão uma notificação no dispositivo quando a política de proteção de aplicações for aplicada. Aplique as políticas de proteção de aplicações aos dispositivos antes de aplicar regras de acesso condidcional.

Os utilizadores finais podem transferir as aplicações a partir da App Store ou do Google Play. Para saber mais, confira:

- Onde encontrar aplicativos corporativos ou de estudante para iOS/iPadOS

- Onde encontrar aplicativos corporativos ou de estudante para Android

Alterar políticas existentes

Você pode editar uma política existente e aplicá-la aos usuários de destino. Para obter mais informações sobre o tempo de entrega da política, veja Compreender o tempo de entrega da Política de Proteção de Aplicações.

Para alterar a lista de aplicações associadas à política

No painel Proteção , selecione a política que pretende alterar.

No painel Intune Proteção de Aplicações, selecione Propriedades.

Junto à secção intitulada Aplicações, selecione Editar.

A página Aplicações permite-lhe escolher as aplicações que devem ser visadas por esta política. Você deve adicionar pelo menos um aplicativo.

Valor/Opção Descrição Aplicações públicas Na caixa pendente Política de destino a, opte por direcionar a política de proteção de aplicações para Todas as aplicações públicas, Microsoft Apps ou Core Microsoft Apps. Em seguida, pode selecionar Ver uma lista das aplicações que serão direcionadas para ver uma lista das aplicações que serão afetadas por esta política. Se necessário, pode optar por direcionar aplicações individuais ao clicar em Selecionar aplicações públicas.

Aplicativos personalizados Clique em Selecionar aplicações personalizadas para selecionar aplicações personalizadas a visar com base num ID do Pacote. As aplicações selecionadas serão apresentadas na lista de aplicações públicas e personalizadas.

Clique em Rever + criar para rever as aplicações selecionadas para esta política.

Quando terminar, clique em Guardar para atualizar a política de proteção de aplicações.

Para alterar a lista de grupos de utilizadores

No painel Proteção , selecione a política que pretende alterar.

No painel Intune Proteção de Aplicações, selecione Propriedades.

Junto à secção intitulada Atribuições, selecione Editar.

Para adicionar um novo grupo de utilizadores à política, no separador Incluir , selecione Selecionar grupos a incluir e selecione o grupo de utilizadores. Selecione Selecionar para adicionar o grupo.

Para excluir um grupo de utilizadores, no separador Excluir , selecione Selecionar grupos a excluir e selecione o grupo de utilizadores. Selecione Selecionar para remover o grupo de utilizadores.

Para eliminar grupos que foram adicionados anteriormente, nos separadores Incluir ou Excluir , selecione as reticências (...) e selecione Eliminar.

Clique em Rever + criar para rever os grupos de utilizadores selecionados para esta política.

Depois de as alterações às atribuições estarem prontas, selecione Guardar para guardar a configuração e implementar a política no novo conjunto de utilizadores. Se selecionar Cancelar antes de guardar a configuração, eliminará todas as alterações efetuadas nos separadores Incluir e Excluir .

Para alterar as definições de política

No painel Proteção , selecione a política que pretende alterar.

Em seguida, selecione Propriedades.

Junto à secção correspondente às definições que pretende alterar, selecione Editar. Em seguida, altere as definições para novos valores.

Clique em Rever + criar para rever as definições atualizadas para esta política.

Selecione Guardar para guardar as alterações. Repita o processo para selecionar uma área de definições e modificar e, em seguida, guarde as alterações até que todas as alterações estejam concluídas. Em seguida, pode fechar o painel Intune App Protection – Propriedades.

Políticas de proteção de aplicações de destino com base no estado de gestão de dispositivos

Em muitas organizações, é comum permitir que os utilizadores finais utilizem dispositivos geridos Intune Mobile Gerenciamento de Dispositivos (MDM), como dispositivos pertencentes à empresa e dispositivos não geridos protegidos apenas com Intune políticas de proteção de aplicações. Os dispositivos não geridos são frequentemente conhecidos como ByOD (Bring Your Own Devices).

Uma vez que Intune políticas de proteção de aplicações visam a identidade de um utilizador, as definições de proteção de um utilizador podem aplicar-se tanto a dispositivos inscritos (geridos pela MDM) como a dispositivos não inscritos (sem MDM). Por conseguinte, pode direcionar uma política de proteção de aplicações Intune para Intune dispositivos iOS/iPadOS e Android inscritos ou não inscritos através de filtros. Para obter mais informações sobre como criar filtros, veja Utilizar filtros ao atribuir políticas . Pode ter uma política de proteção para dispositivos não geridos em que estão implementados controlos rigorosos de prevenção de perda de dados (DLP) e uma política de proteção separada para dispositivos geridos por MDM, onde os controlos DLP podem ser um pouco mais flexíveis. Para obter mais informações sobre como isto funciona em dispositivos Android Enterprise pessoais, consulte Proteção de aplicativos políticas e perfis de trabalho.

Para utilizar estes filtros ao atribuir políticas, navegue para a Proteção de Aplicações> no centro deadministração do Intune e, em seguida, selecione Criar política. Também pode editar uma política de proteção de aplicações existente. Navegue para a página Atribuições e selecione Editar filtro para incluir ou excluir filtros para o grupo atribuído.

tipos de Gerenciamento de Dispositivos

Importante

A gestão de administradores de dispositivos Android foi preterida e já não está disponível para dispositivos com acesso ao Google Mobile Services (GMS). Se utilizar atualmente a gestão de administradores de dispositivos, recomendamos que mude para outra opção de gestão do Android. A documentação de suporte e ajuda permanece disponível para alguns dispositivos sem GMS, com o Android 15 e anterior. Para obter mais informações, veja Terminar o suporte para administradores de dispositivos Android em dispositivos GMS.

-

Não gerido: para dispositivos iOS/iPadOS, os dispositivos não geridos são dispositivos em que Intune gestão mdm ou uma solução MDM/EMM de terceiros não passa a

IntuneMAMUPNchave. Para dispositivos Android, os dispositivos não geridos são dispositivos onde não foi detetada Intune gestão de MDM. Isto inclui dispositivos geridos por fornecedores de MDM de terceiros. - Intune dispositivos geridos: os dispositivos geridos são geridos por Intune MDM.

- Administrador de dispositivos Android: Intune dispositivos geridos com a API de Administração de Dispositivos Android.

- Android Enterprise: Intune dispositivos geridos com Perfis de Trabalho do Android Enterprise ou Android Enterprise Full Gerenciamento de Dispositivos.

- Dispositivos dedicados pertencentes à empresa do Android Enterprise com Microsoft Entra modo de dispositivo partilhado: dispositivos geridos Intune com dispositivos dedicados do Android Enterprise com o modo de dispositivo Partilhado.

- Dispositivos associados ao utilizador android (AOSP): Intune dispositivos geridos através da gestão associada ao utilizador dos AOSP.

- Dispositivos Android (AOSP) sem utilizador: Intune dispositivos geridos através de dispositivos sem utilizador AOSP. Estes dispositivos também tiram partido Microsoft Entra modo de dispositivo partilhado.

No Android, os dispositivos Android pedirão para instalar a aplicação Portal da Empresa do Intune, independentemente do tipo de Gerenciamento de Dispositivos escolhido. Por exemplo, se selecionar "Android Enterprise", os utilizadores com dispositivos Android não geridos continuarão a ser solicitados.

Para iOS/iPadOS, para que o tipo de Gerenciamento de Dispositivos seja imposto para Intune dispositivos geridos, são necessárias definições de configuração de aplicações adicionais. Estas definições comunicam com o serviço APP (App Protection Policy) para indicar que a aplicação é gerida. Por conseguinte, as definições da APLICAÇÃO não serão aplicadas até implementar a política de configuração da aplicação. Seguem-se as definições de configuração da aplicação:

- O IntuneMAMUPN e o IntuneMAMOID têm de ser configurados para todas as aplicações geridas por MDM. Para obter mais informações, veja Como gerir a transferência de dados entre aplicações iOS/iPadOS no Microsoft Intune.

-

O IntuneMAMDeviceID tem de ser configurado para todas as aplicações geridas por MDM de terceiros e de linha de negócio. O IntuneMAMDeviceID deve ser configurado para o token de ID do dispositivo. Por exemplo,

key=IntuneMAMDeviceID, value={{deviceID}}. Para obter mais informações, veja Adicionar políticas de configuração de aplicações para dispositivos iOS/iPadOS geridos. - Se apenas o IntuneMAMDeviceID estiver configurado, a Intune APP considerará o dispositivo como não gerido.

Importante

A partir do lançamento do serviço de setembro (2409) do Intune, os valores de configuração da aplicação IntuneMAMUPN, IntuneMAMOID e IntuneMAMDeviceID serão enviados automaticamente para aplicações geridas em dispositivos iOS inscritos Intune para as seguintes aplicações: Microsoft Excel, Microsoft Outlook, Microsoft PowerPoint, Microsoft Teams e Microsoft Word. Intune continuarão a expandir esta lista para incluir aplicações geridas adicionais.

Se estes valores não estiverem configurados corretamente para dispositivos iOS, existe a possibilidade de a política não ser entregue na aplicação ou a política errada ser entregue. Para obter mais informações, consulte Sugestão de suporte: Intune utilizadores de MAM em dispositivos sem utilizador iOS/iPadOS podem ser bloqueados em casos raros.

Configurações de política

Para ver uma lista completa das definições de política para iOS/iPadOS e Android, selecione uma das seguintes ligações:

Próximas etapas

Monitorizar a conformidade e a status do utilizador