Conector de segurança de ponto de extremidade móvel do Lookout com o Intune

É possível controlar o acesso de dispositivos móveis a recursos corporativos com base na avaliação de risco realizada pelo Lookout, uma solução de Defesa contra Ameaças Móveis integrada ao Microsoft Intune. O risco é avaliado com base na telemetria coletada dos dispositivos pelo serviço Lookout, incluindo:

- Vulnerabilidades do sistema operacional

- Aplicativos mal-intencionados instalados

- Perfis de rede mal-intencionados

Você pode configurar políticas de Acesso Condicional com base na avaliação de risco do Lookout, habilitada por meio de políticas de conformidade do Intune para dispositivos registrados, que podem ser usadas para permitir ou bloquear o acesso de dispositivos incompatíveis a recursos corporativos, com base nas ameaças detectadas. Para dispositivos não registrados, você pode usar políticas de proteção de aplicativo para impor um bloqueio ou apagamento seletivo com base em ameaças detectadas.

Como a segurança de ponto de extremidade móvel do Lookout e do Intune ajudam a proteger recursos da empresa?

O aplicativo móvel da Lookout, Lookout for Work, é instalado e executado em dispositivos móveis. Esse aplicativo captura o sistema de arquivos, a pilha de rede e a telemetria do dispositivo e dos aplicativos, quando disponível, e envia-os ao serviço de nuvem do Lookout para avaliar o risco do dispositivo a ameaças móveis. É possível alterar as classificações de nível de risco das ameaças no console do Lookout para atender às suas necessidades.

Suporte para dispositivos registrados – A política de conformidade do dispositivo do Intune inclui uma regra para MTD (Defesa Contra Ameaças Móveis) que pode usar informações de avaliação de risco do Lookout for Work. Quando a regra da MTD está habilitada, o Intune avalia a conformidade do dispositivo com a política que você habilitou. Se o dispositivo for considerado não compatível, o acesso dos usuários aos recursos corporativos como o Exchange Online e o Microsoft Office SharePoint Online será bloqueado. Os usuários também recebem diretrizes do aplicativo Lookout for Work instalado nos dispositivos para resolver o problema e recuperar o acesso aos recursos corporativos. Para dar suporte ao uso do Lookout for Work com dispositivos registrados:

Suporte para dispositivos não registrados: o Intune pode usar os dados de avaliação de risco do aplicativo Lookout for Work em dispositivos não registrados quando você usa as políticas de Proteção de Aplicativo do Intune. Os administradores podem usar essa combinação para ajudar a proteger dados corporativos em um aplicativo protegido pelo Microsoft Intune e emitir um apagamento em bloco ou seletivo para dados corporativos nesses dispositivos não registrados. Para dar suporte ao uso do Lookout for Work com dispositivos não registrados:

Plataformas compatíveis

Há suporte para as seguintes plataformas no Lookout quando registradas no Intune:

- Android 5.0 e posterior

- iOS 12 e posterior

Pré-requisitos

- Assinatura corporativa do Lookout Mobile Endpoint Security

- Microsoft Intune (plano 1) subscrição

- Microsoft Entra ID P1

- Enterprise Mobility and Security (EMS) E3 ou E5, com licenças atribuídas aos usuários.

Para obter mais informações, confira Lookout Mobile Endpoint Security

Exemplo de cenários

Estes são os cenários comuns ao usar a segurança de pontos de extremidade móvel com o Intune.

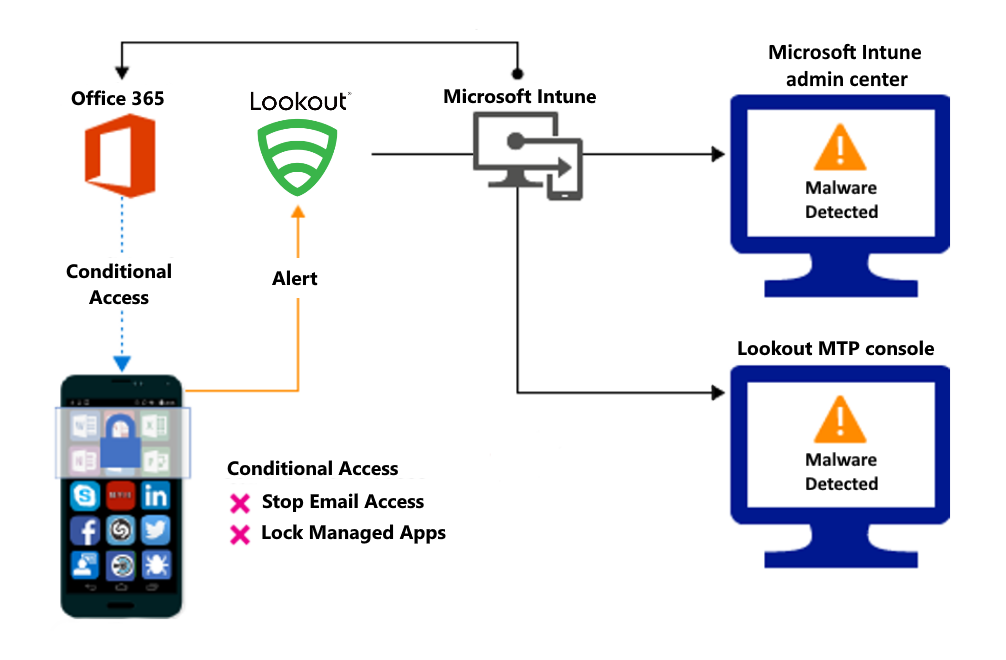

Controlar o acesso com base em ameaças de aplicativos mal-intencionados

Quando aplicativos mal-intencionados, como malware, são detectados nos dispositivos, é possível impedir que os dispositivos façam o seguinte até que a ameaça seja resolvida:

- Conectar-se ao email corporativo

- Sincronizar arquivos corporativos com o aplicativo OneDrive for Work

- Acessar aplicativos da empresa

Bloquear quando aplicativos mal-intencionados forem detectados:

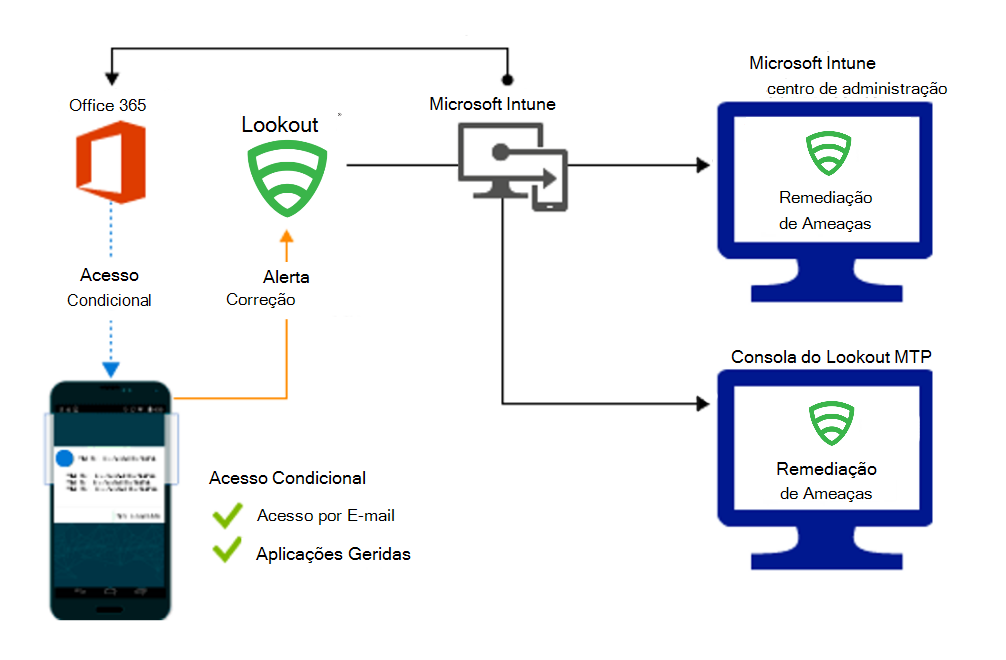

Concessão do acesso após a correção:

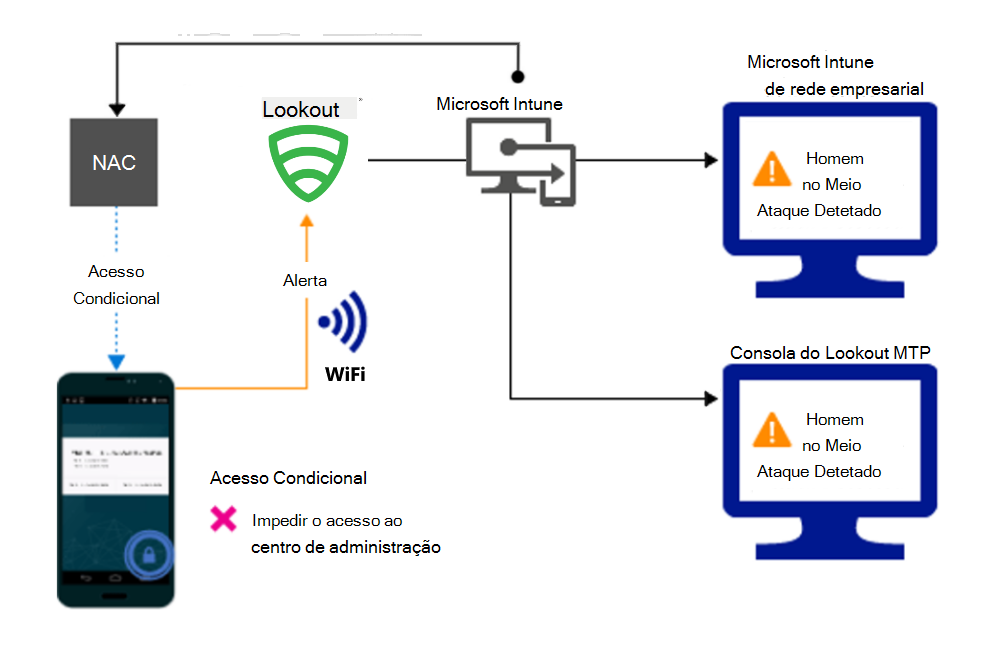

Controlar o acesso com base em ameaças à rede

Detecta ameaças à sua rede, como ataques “man-in-the-middle” e protege o acesso a redes Wi-Fi com base no risco do dispositivo.

Bloquear o acesso à rede por meio de Wi-Fi:

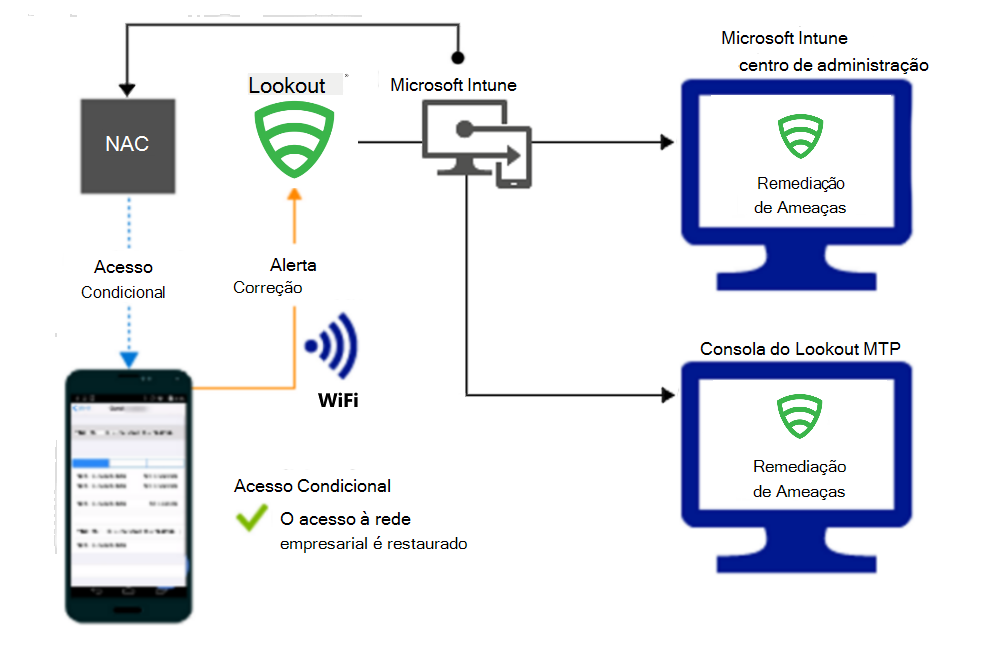

Concessão do acesso após a correção:

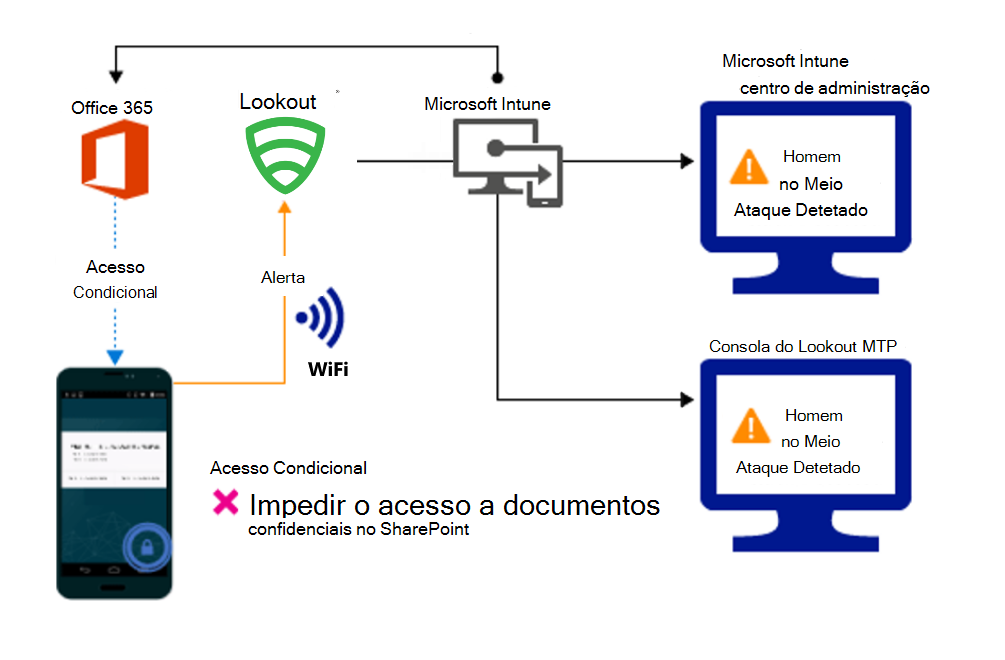

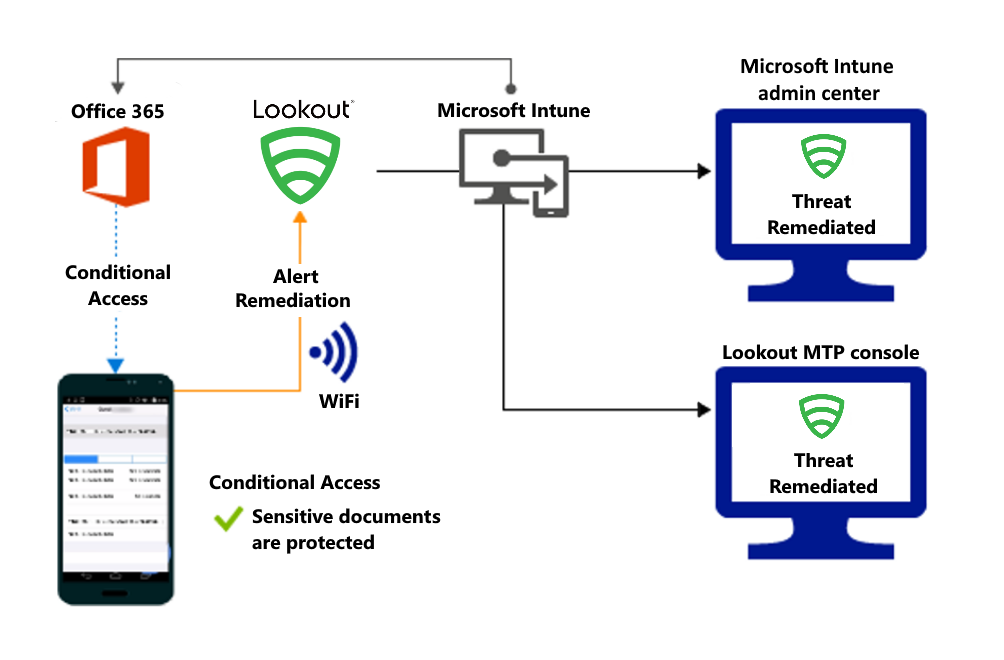

Controlar o acesso ao Microsoft Office SharePoint Online com base em ameaças à rede

Detecte ameaças à sua rede, como ataques “man-in-the-middle”, e previna a sincronização de arquivos corporativos com base no risco ao dispositivo.

Bloquear o Microsoft Office SharePoint Online quando ameaças à rede forem detectadas:

Concessão do acesso após a correção:

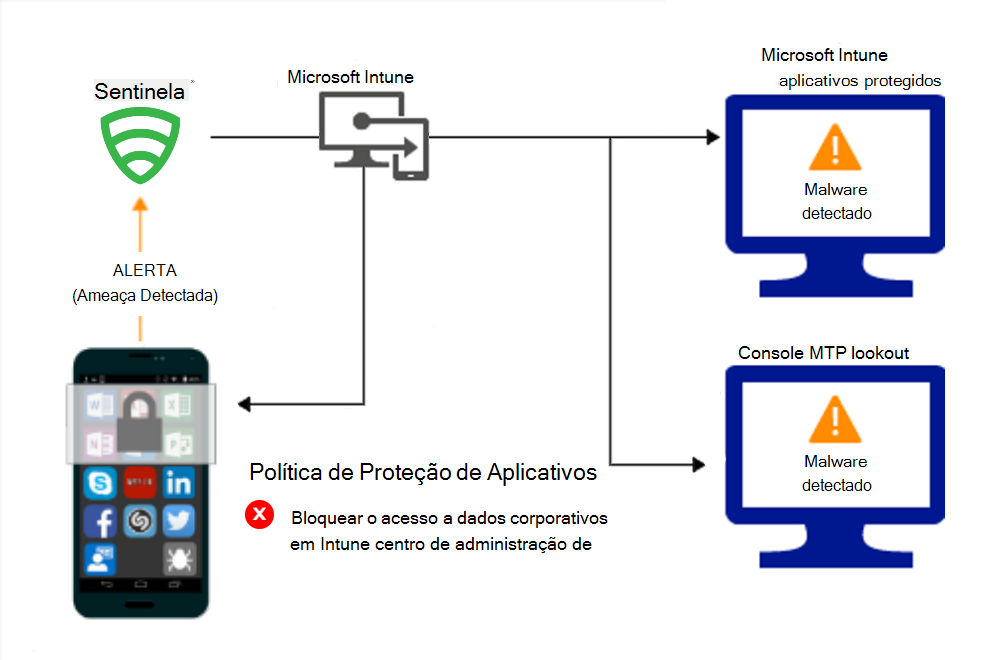

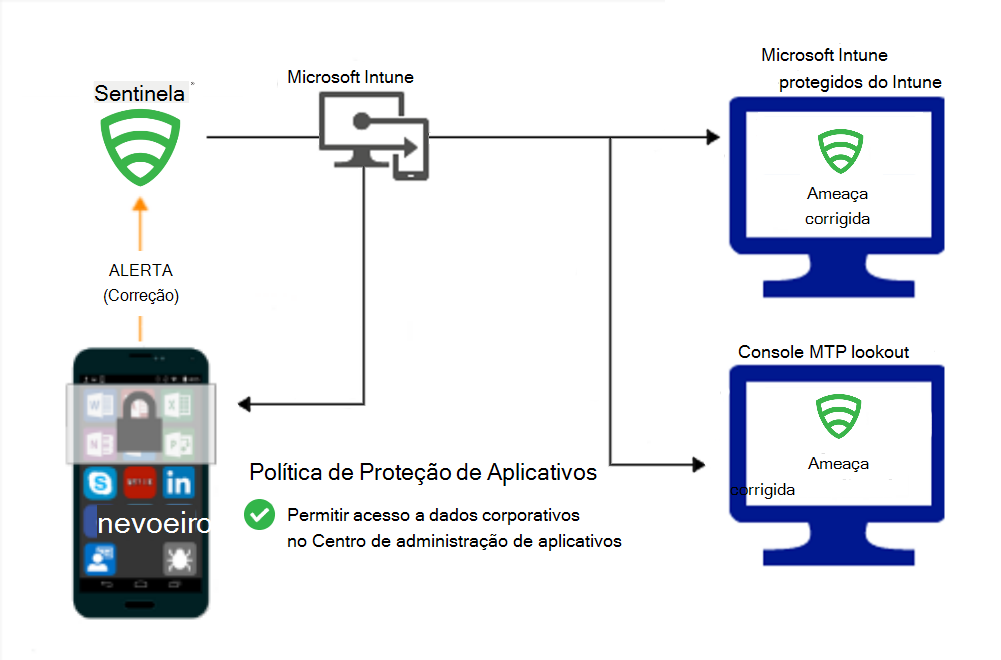

Controlar o acesso em dispositivos não registrados com base em ameaças de aplicativos mal-intencionados

Quando a solução de Defesa contra Ameaças Móveis da Lookout considera que um dispositivo está infectado:

O acesso é concedido após a correção:

Próximas etapas

Estas são as principais etapas que devem ser seguidas para implementar essa solução: