Integrar o Jamf Mobile Threat Protection no Intune

Conclua os seguintes passos para integrar a solução de Defesa Contra Ameaças para Dispositivos Móveis do Jamf com Intune.

Antes de começar

Antes de iniciar o processo para integrar o Jamf com Intune, certifique-se de que tem os seguintes pré-requisitos em vigor:

Microsoft Intune (plano 1) subscrição

Microsoft Entra credenciais de administrador e função atribuída que pode conceder as seguintes permissões:

- Entrar e ler o perfil do usuário

- Acessar diretório como o usuário conectado

- Ler dados do diretório

- Enviar informações de risco do dispositivo para o Intune

Uma subscrição válida da Cloud de Segurança do Jamf

- Uma conta de administrador com privilégios de superadministrador

Visão geral de integração

A ativação da integração da Defesa Contra Ameaças para Dispositivos Móveis entre o Jamf e a Intune implica:

- Ativar o serviço UEM Connect do Jamf para sincronizar informações com o Azure e o Intune. A sincronização inclui metadados de Gestão do Ciclo de Vida (LCM) do utilizador e do dispositivo, juntamente com o nível de ameaça de dispositivos da Defesa Contra Ameaças para Dispositivos Móveis (MTD).

- Crie Perfis de Ativação no Jamf para definir o comportamento da inscrição de dispositivos.

- Implemente a aplicação Jamf Trust em dispositivos iOS e Android geridos.

- Configure o Jamf para gestão personalizada do utilizador final através da MAM em dispositivos iOS e Android.

Configurar a integração da Defesa Contra Ameaças para Dispositivos Móveis do Jamf

A configuração da integração entre o Jamf e o Intune não requer qualquer suporte da equipa do Jamf e pode ser facilmente realizada numa questão de minutos.

Ativar o suporte para o Jamf no Intune

Escolha Administração de locatários>Conectores e tokens>Defesa contra Ameaças Móveis>Adicionar.

Na página Adicionar Conector , utilize o menu pendente e selecione Jamf. Em seguida, selecione Criar.

No painel Defesa Contra Ameaças para Dispositivos Móveis, selecione o Conector Jamf MTD na lista de conectores para abrir o painel Editar conector . Selecione Abrir a consola de administração do Jamf para abrir o portal da Cloud de Segurança do Jamf e inicie sessão.

No portal da Cloud de Segurança do Jamf, aceda a Integrações integrações > integração do UEM e selecione o separador UEM Connect. Utilize o menu pendente Fornecedor do EMM e selecione Microsoft Intune.

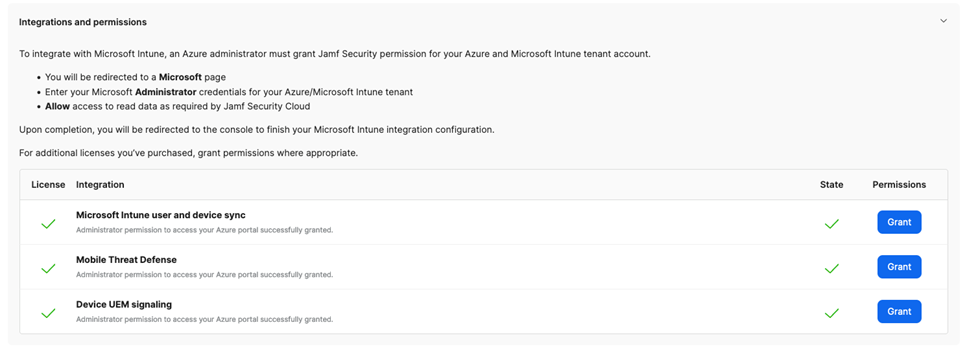

É-lhe apresentado um ecrã semelhante à imagem seguinte, que indica as concessões de permissão necessárias para concluir a integração:

Junto a Microsoft Intune Sincronização de Utilizadores e Dispositivos, selecione o botão Conceder para iniciar o processo para dar consentimento ao Jamf para executar funções de Gestão do Ciclo de Vida (LCM) com o Azure e Intune.

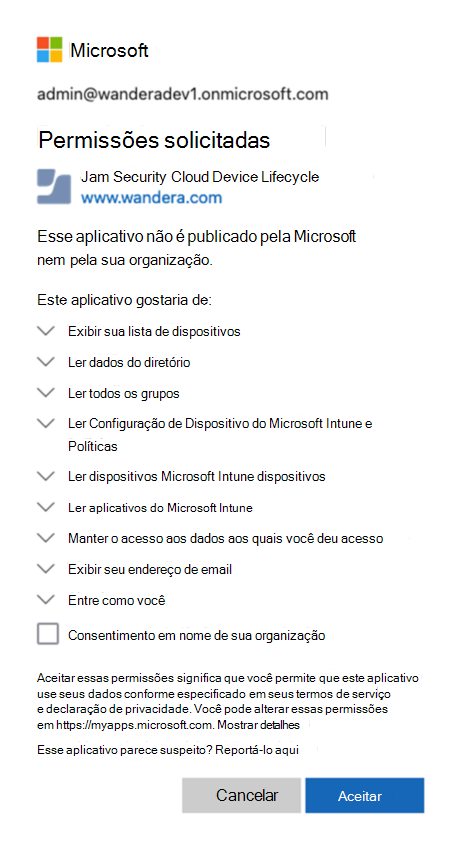

Quando solicitado, selecione ou insira suas credenciais de administrador do Azure. Examine as permissões solicitadas e marque a caixa de seleção para Consentir em nome da sua organização. Por fim, selecione Aceitar para autorizar a integração do LCM.

É devolvido automaticamente ao portal da Cloud de Segurança do Jamf. Se a autorização tiver sido bem-sucedida, existe uma marca de escala verde junto ao botão Conceder.

Repita o processo de consentimento para as integrações listadas restantes clicando nos botões de concessão correspondentes até que você tenha marcas de seleção verdes ao lado de cada um.

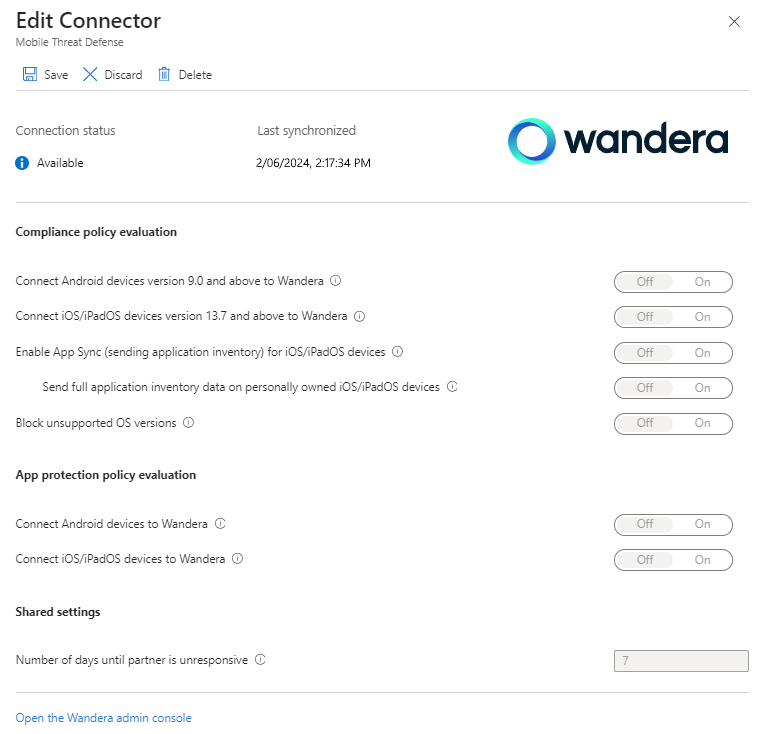

Regresse ao centro de administração do Intune e retome a edição do Conector MTD. Defina todas as opções disponíveis como Ligado e salve a configuração.

Intune e Jamf estão agora ligados.

Criar Perfis de Ativação no Jamf

Intune implementações baseadas em Intune são facilitadas com os Perfis de Ativação do Jamf definidos no portal da Cloud de Segurança do Jamf. Cada Perfil de Ativação define opções de configuração específicas, como requisitos de autenticação, funcionalidades de serviço e associação de grupo inicial.

Depois de criar um Perfil de Ativação no Jamf, atribua-o a utilizadores e dispositivos no Intune. Embora um Perfil de Ativação seja universal entre plataformas de dispositivos e estratégias de gestão, os passos seguintes definem como configurar Intune com base nestas diferenças.

Os passos a partir daqui partem do princípio de que criou um Perfil de Ativação no Jamf que gostaria de implementar através de Intune para os seus dispositivos de destino. Para obter mais informações sobre como criar e utilizar Perfis de Ativação do Jamf, veja Perfis de Ativação na Documentação de Segurança do Jamf.

Observação

Ao criar Perfis de Ativação para implementação através de Intune, certifique-se de que define o Utilizador Associado para a opção Autenticado pelo Fornecedor > de Identidade Microsoft Entra de segurança máxima, compatibilidade entre plataformas e uma experiência de utilizador final simplificada.

Implementar o Jamf Over-the-Air em dispositivos geridos pela MDM

Para dispositivos iOS e Android que gere com Intune, o Jamf pode implementar o over-the-air para ativações rápidas baseadas em push. Certifique-se de que já criou os Perfis de Ativação de que precisa antes de prosseguir com esta secção. A implementação do Jamf em dispositivos geridos envolve:

- Adicionar perfis de configuração do Jamf a Intune e atribuir a dispositivos de destino.

- Adicionar a aplicação de confiança do Jamf e as respetivas configurações de aplicações a Intune e atribuir a dispositivos de destino.

Configurar e implementar perfis de configuração do iOS

Nesta secção, vai transferir os ficheiros de configuração de dispositivos iOS necessários e, em seguida, entregá-los via MDM aos seus dispositivos geridos Intune.

No portal da Cloud de Segurança do Jamf, navegue para o Perfil de Ativação que pretende implementar (Ativações de Dispositivos>) e, em seguida, selecione o separador >Estratégias de Implementação DispositivosGeridos>Microsoft Intune.

Expanda as seções Supervisionado pelo iOS da Apple ou Não Supervisionado pelo iOS da Apple conforme a configuração de frota do dispositivo.

Transfira o perfil de configuração fornecido e prepare-se para carregá-los num passo posterior.

Abra Microsoft Intune centro de administração e navegue para Perfis de Configuração do iOS/iPadOS > dos dispositivos>. Selecione Criar>Nova Política.

No painel apresentado, em Plataforma , selecione iOS/iPadOS e, para Tipo de perfil , selecione Modelo e, em seguida , Personalizar. Selecione Criar.

No campo Nome , forneça um título descritivo para a configuração, que corresponde idealmente ao nome do Perfil de Ativação no portal da Cloud de Segurança do Jamf. Um nome correspondente ajudará a facilitar a referência cruzada no futuro. Como alternativa, forneça o código do Perfil de Ativação, se desejado. É recomendável indicar se a configuração é para dispositivos supervisionados ou não supervisionados incluindo o sufixo relevante no nome.

Opcionalmente, dê uma Descrição fornecendo mais detalhes para outros administradores sobre a finalidade/uso da configuração. Selecione Avançar.

Na página Definições de configuração , para Ficheiro de perfil de configuração, especifique ou navegue para o perfil de configuração transferido que corresponde ao Perfil de Ativação transferido no passo 3. Cuidado ao selecionar o perfil Supervisionado ou Não Supervisionado adequado, caso tenha baixado ambos. Selecione Avançar.

Atribua o perfil de configuração a grupos de utilizadores ou dispositivos que devem ter o Jamf instalado. É recomendável começar com um grupo de teste e, em seguida, expandir depois que a validação das ativações funcionar corretamente. Selecione Avançar.

Reveja a configuração para editar a correção conforme necessário e, em seguida, selecione Criar para criar e implementar o perfil de configuração.

Observação

O Jamf oferece um perfil de implementação melhorado para dispositivos iOS supervisionados. Se você tem uma frota mista de dispositivos supervisionados e não supervisionados, repita as etapas acima para o outro tipo de perfil conforme necessário. Essas mesmas etapas precisam ser seguidas para quaisquer perfis de ativação futuros que devam ser implantados por meio do Intune. Contacte o suporte do Jamf se tiver uma frota mista de dispositivos iOS supervisionados e não supervisionados e precisar de assistência com atribuições de políticas supervisionadas baseadas no modo.

Implementar o Jamf em dispositivos não inscritos com aplicações geridas por MAM

Para dispositivos não inscritos com aplicações geridas por MAM, o Jamf utiliza uma experiência de integração baseada na autenticação integrada para ativar e proteger os dados da empresa em aplicações geridas por MAM.

As secções seguintes descrevem como configurar o Jamf e o Intune para permitir que os utilizadores finais ativem o Jamf de forma totalmente integrada antes de poderem aceder aos dados da empresa.

Configurar o Aprovisionamento de Dispositivos do Azure num Perfil de Ativação do Jamf

Os Perfis de Ativação a utilizar com a MAM têm de ter o Utilizador Associado definido para a opção Autenticado por Fornecedor > de Identidade Microsoft Entra.

No portal da Cloud de Segurança do Jamf, selecione um existente ou crie um novo Perfil de Ativação que anula a inscrição de dispositivos com aplicações geridas por MAM durante a inscrição em Ativações > de Dispositivos.

Selecione o separador Aprovisionamento baseado na identidade e, em seguida, desloque-se para a secção Microsoft.

Selecione o botão de alternar para o Perfil de ativação que pretende utilizar, que abre a janela Adicionar aprovisionamento automático ao perfil de ativação .

Opte por confirmar a seleção atual da opção Todos (qualquer grupo) ou selecione Grupos específicos e, em seguida , adicione IDs de grupo para limitar as ativações de utilizadores apenas a esses grupos.

- Se um ou mais IDs de grupo estiverem definidos , um utilizador que ativa a MAM tem de ser membro de, pelo menos, um dos grupos especificados para ativar com este Perfil de Ativação.

- Pode configurar vários Perfis de Ativação para o mesmo ID de Inquilino do Azure, com cada um a utilizar um ID de grupo diferente. A utilização de IDs de grupo diferentes permite-lhe inscrever dispositivos no Jamf com base na associação a grupos do Azure, permitindo capacidades diferenciadas por grupo no momento da ativação.

- Pode configurar um único Perfil de Ativação "predefinido" que não especifique IDs de Grupo. Este grupo serve como um catch-all para todas as ativações em que o utilizador autenticado não é membro de um grupo com uma associação a outro Perfil de Ativação.

Selecione Guardar no canto superior direito da página.

Próximas etapas

- Com os Perfis de Ativação do Jamf carregados no portal da Cloud de Segurança do Jamf, crie aplicações cliente no Intune para implementar a aplicação Jamf Trust em dispositivos Android e iOS/iPadOS. A configuração da aplicação Jamf fornece funcionalidades essenciais para complementar os perfis de configuração de dispositivos que são enviados para dispositivos e é recomendada para todas as implementações. Veja Adicionar aplicações MTD para obter os procedimentos e detalhes personalizados específicos das aplicações do Jamf.

- Com o Jamf integrado no Intune, pode otimizar a sua configuração, ver relatórios e implementar de forma mais abrangente na sua frota de dispositivos móveis. Para obter guias de configuração detalhados, veja o Guia de Introdução do Centro de Suporte na documentação do Jamf.