CrowdStrike Falcon para conector móvel com Microsoft Intune

Pode controlar o acesso de dispositivos móveis a recursos empresariais através do Acesso Condicional com base na avaliação de riscos realizada pelo CrowdStrike Falcon para Mobile. CrowdStrike Falcon é uma solução de defesa contra ameaças para dispositivos móveis que se integra com Microsoft Intune. O risco é avaliado com base na telemetria recolhida de dispositivos que executam a aplicação CrowdStrike Falcon.

Pode configurar políticas de Acesso Condicional com base no CrowdStrike Falcon para avaliação de riscos móveis ativada através Intune políticas de conformidade de dispositivos. Estas políticas podem permitir ou bloquear dispositivos não conformes para aceder a recursos empresariais com base em ameaças detetadas.

Plataformas compatíveis

Android 9.0 e posterior

iOS 15.0 e posterior

Pré-requisitos

Microsoft Entra ID P1

Microsoft Intune (plano 1) subscrição

Subscrição do CrowdStrike Falcon para Mobile.

Consulte o site crowdStrike Falcon for Mobile .

Como é que o Intune e o CrowdStrike Falcon for Mobile ajudam a proteger os recursos da sua empresa?

A aplicação CrowdStrike Falcon para Android e iOS/iPadOS captura telemetria disponível para o sistema de ficheiros, pilha de rede, dispositivo e aplicações. Os dados telemétricos capturados são então enviados para o serviço cloud CrowdStrike Falcon for Mobile para avaliar o risco do dispositivo de ameaças móveis.

O Intune política de conformidade de dispositivos inclui uma regra para CrowdStrike Falcon para Defesa Contra Ameaças para Dispositivos Móveis, que é baseada na avaliação de riscos crowdStrike Falcon for Mobile. Quando essa regra é habilitada, o Intune avalia a conformidade do dispositivo com a política habilitada. Se o dispositivo for considerado não compatível, o acesso dos usuários aos recursos corporativos como o Exchange Online e o SharePoint Online será bloqueado. Os utilizadores também recebem orientações da aplicação CrowdStrike Falcon instalada nos seus dispositivos para resolve o problema e recuperar o acesso aos recursos empresariais.

Confira alguns cenários comuns:

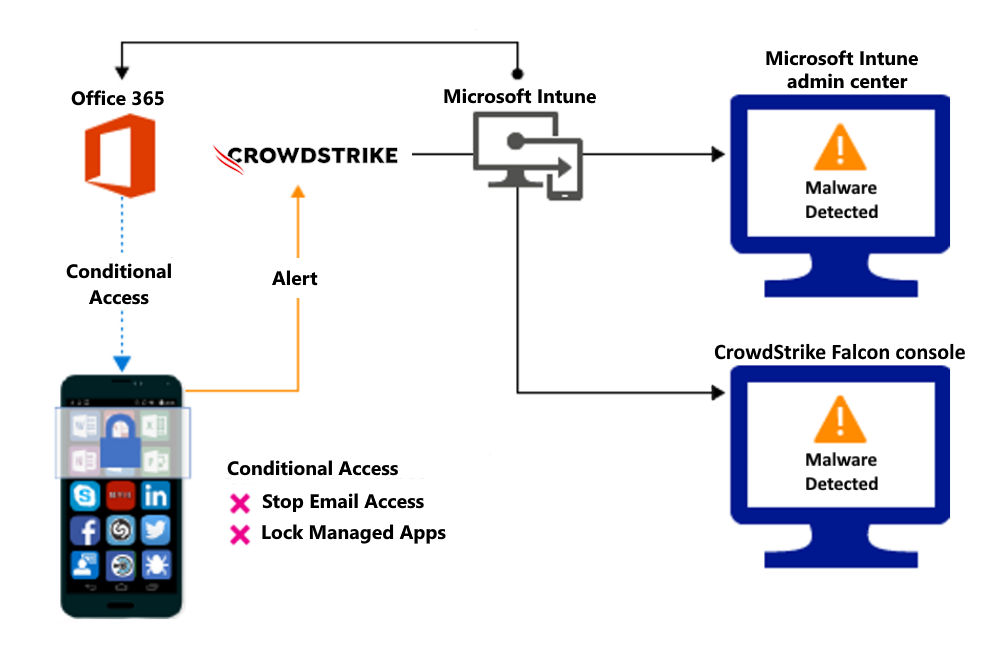

Controlar o acesso com base em ameaças de aplicativos mal-intencionados

Quando aplicativos mal-intencionados, como malwares, são detectados nos dispositivos, é possível bloquear os dispositivos até que a ameaça seja resolvida:

Conectar-se ao email corporativo

Sincronizar arquivos corporativos com o aplicativo OneDrive for Work

Acessar aplicativos da empresa

Bloquear quando aplicativos mal-intencionados forem detectados:

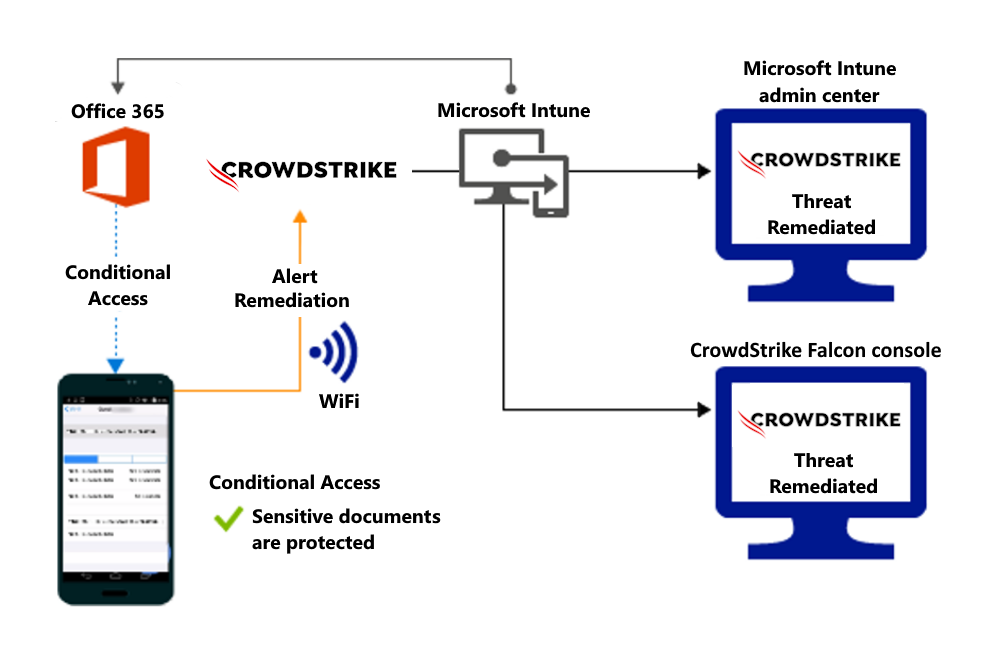

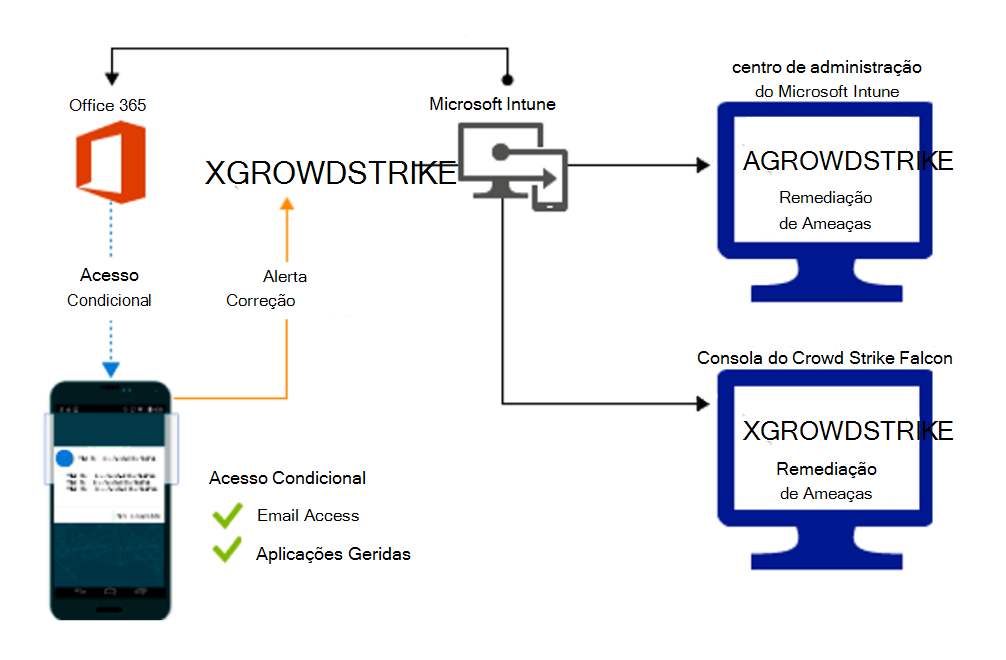

Concessão do acesso após a correção:

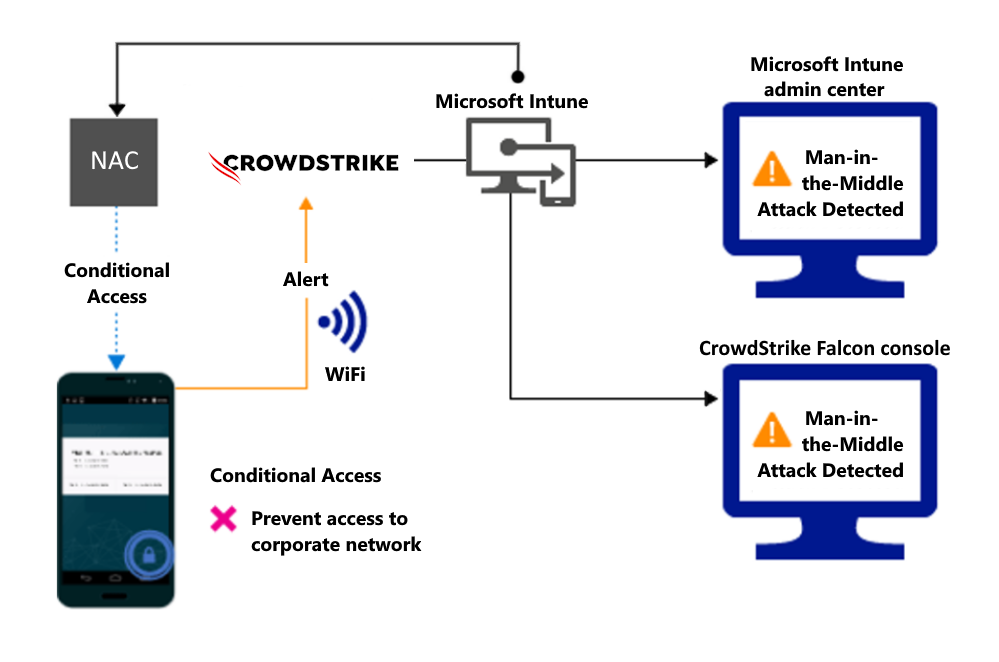

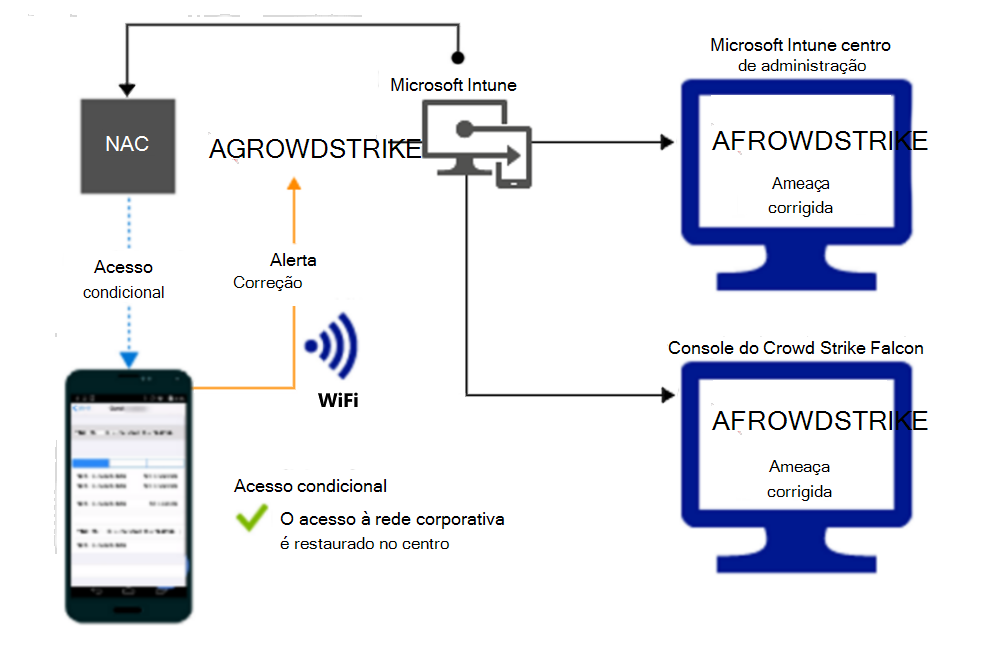

Controlar o acesso com base em ameaças à rede

Detecta ameaças como Man-in-the-middle na rede e protege o acesso a redes Wi-Fi com base no risco do dispositivo.

Bloquear o acesso à rede pelo Wi-Fi:

Concessão do acesso após a correção:

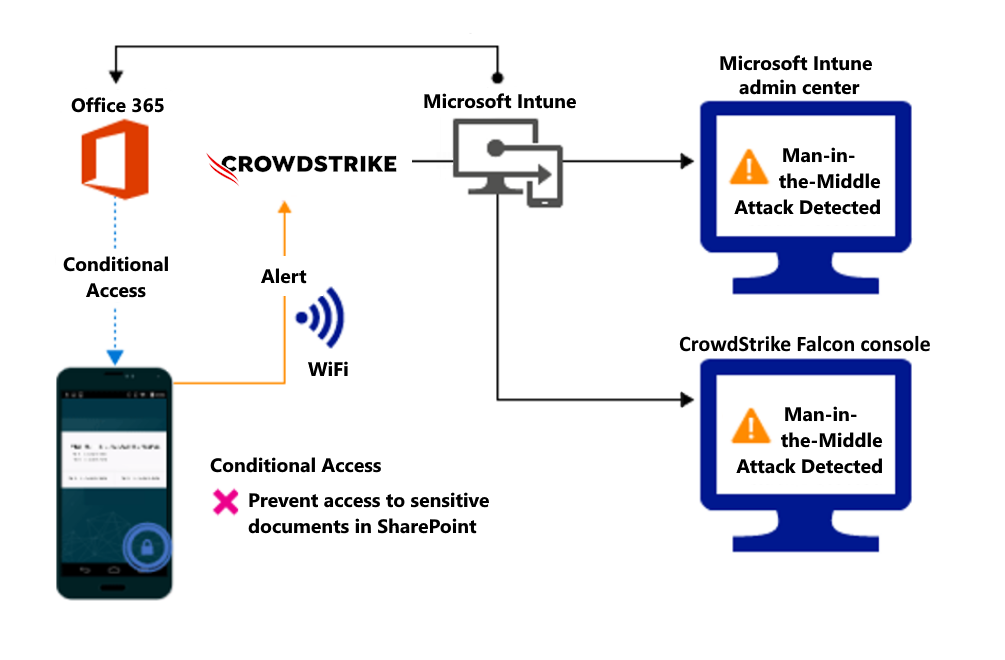

Controlar o acesso ao Microsoft Office SharePoint Online com base em ameaças à rede

Detectar ameaças como Man-in-the-middle na rede e impede a sincronização de arquivos corporativos com base no risco ao dispositivo.

Bloquear o Microsoft Office SharePoint Online quando ameaças à rede forem detectadas:

Concessão do acesso após a correção: