Configurar o acesso apenas à aplicação para Descoberta Eletrônica do Microsoft Purview

As APIs do Microsoft Purview para Deteção de Dados Eletrónicos no Microsoft Graph permitem às organizações automatizar tarefas repetitivas e integrar com as ferramentas de Deteção de Dados Eletrónicos existentes para criar fluxos de trabalho repetíveis que os regulamentos do setor possam exigir.

Para garantir um melhor acesso seguro e eficiente aos recursos, pode implementar o acesso apenas à aplicação através do microsoft API do Graph. Este artigo explica-lhe como configurar o acesso apenas à aplicação para Descoberta Eletrônica do Microsoft Purview para ajudar a garantir que as suas aplicações são compatíveis e seguras.

Porquê o acesso apenas à aplicação?

Melhorar a segurança e a conformidade

O acesso apenas a aplicações melhora o panorama de segurança do Descoberta Eletrônica do Microsoft Purview ao implementar protocolos de autenticação robustos que as credenciais de utilizador padrão não conseguem corresponder. Ao utilizar IDs de aplicação (cliente) e certificados para autenticação, minimiza o risco de roubo de credenciais, que é uma vulnerabilidade comum nos métodos de autenticação padrão. Esta abordagem não só ajuda a proteger a aplicação contra o acesso não autorizado, como também garante que a integridade dos dados é mantida durante o processo de Deteção de Dados Eletrónicos.

Simplificar o acesso e a integração

O acesso apenas à aplicação simplifica a integração de serviços de Deteção de Dados Eletrónicos com outras aplicações e sistemas. Facilita interações automatizadas baseadas em scripts que são cruciais para investigações legais em larga escala e auditorias de conformidade. Ao permitir o acesso seguro e baseado em tokens aos recursos de Deteção de Dados Eletrónicos, as organizações podem automatizar fluxos de trabalho, reduzir erros manuais e garantir uma aplicação consistente das políticas de conformidade em todos os ambientes digitais.

Implementar o acesso apenas à aplicação

A implementação do acesso apenas à aplicação envolve registar a aplicação no portal do Azure, criar segredos/certificados do cliente, atribuir permissões de API, configurar um principal de serviço e, em seguida, utilizar o acesso apenas à aplicação para chamar as APIs do Microsoft Graph. Os passos seguintes explicam como implementar o acesso apenas à aplicação.

Passo 1: Registar uma nova aplicação no Azure

Aceda à portal do Azure e inicie sessão com a sua conta Microsoft.

No painel esquerdo do portal do Azure, selecione Microsoft Entra ID.

No painel esquerdo, expanda Registros de aplicativo e selecione Novo registo.

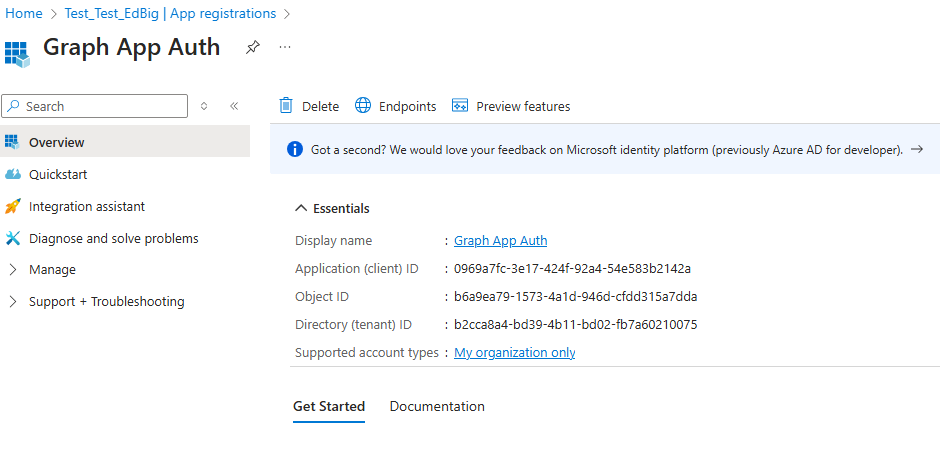

Forneça um nome significativo para a sua aplicação e selecione Registar para criar o seu novo registo de aplicações. Este processo gera detalhes essenciais, como o ID da Aplicação (cliente) e o ID do Diretório (inquilino), que são importantes para os próximos passos.

Agora pode ver o registo de aplicações recentemente criado e os detalhes.

Passo 2: Criar segredos ou certificados de cliente

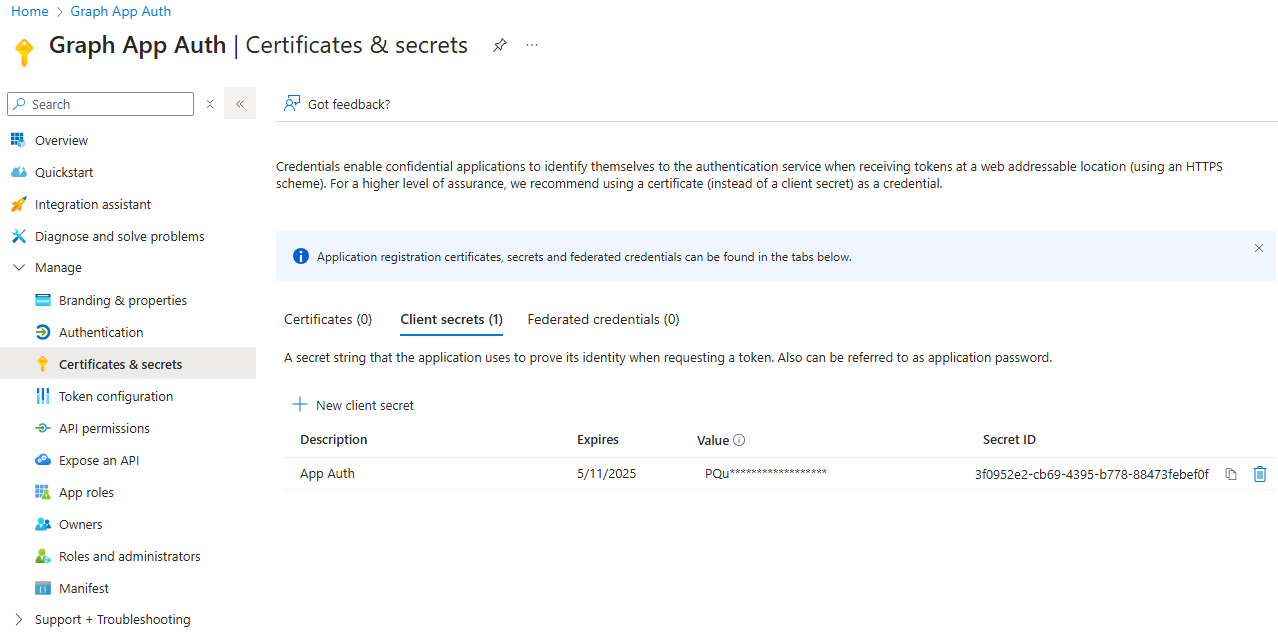

Agora que a sua aplicação está registada, no painel esquerdo do portal do Azure, expanda Gerir e, em seguida, selecione Certificados & segredos. Aqui, pode criar um segredo do cliente ou carregar um certificado, consoante as suas necessidades de autenticação:

Para um segredo do cliente, selecione Novo segredo do cliente, adicione uma descrição e selecione Adicionar para guardá-lo. Certifique-se de que copia e armazena em segurança o valor secreto para autenticação mais tarde. Caso contrário, poderá ter de criar um novo segredo.

Opcionalmente, pode carregar um certificado para utilizar juntamente com o ID da aplicação para fins de automatização.

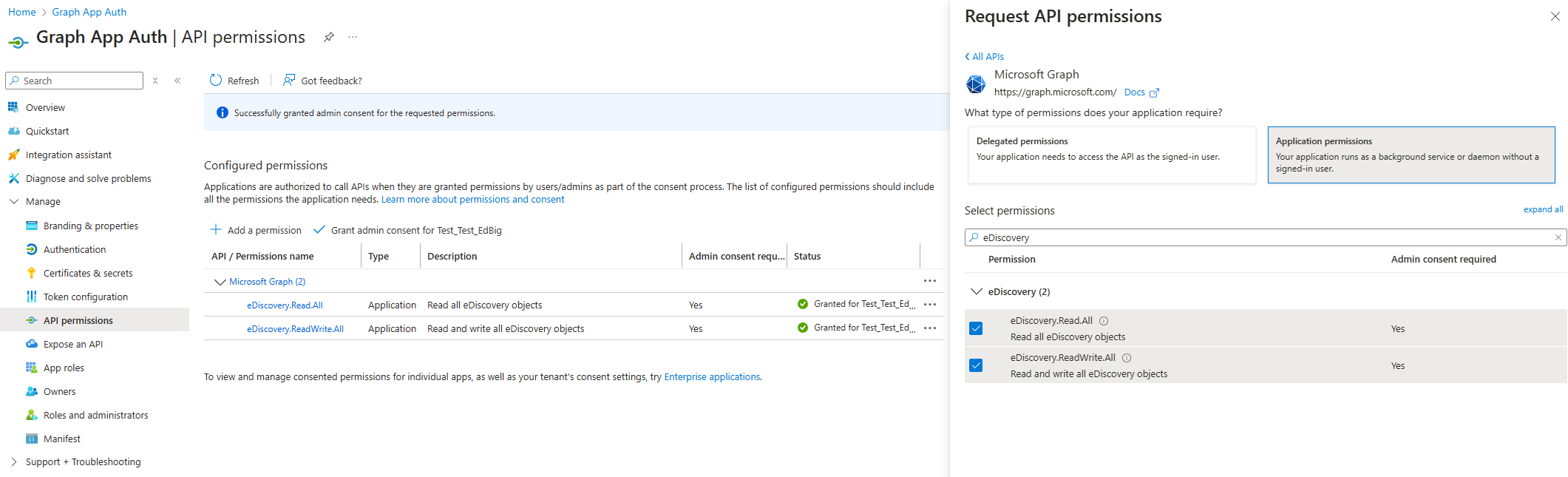

Passo 3: Atribuir permissões de API

Tem de definir as permissões de API corretas para a sua aplicação. Expanda Gerir e selecione Permissões de API e, em seguida, adicione eDiscovery.Read.All e eDiscovery.ReadWrite.All. Estas permissões permitem que a sua aplicação leia e escreva dados de Deteção de Dados Eletrónicos, respetivamente. O administrador de inquilinos tem de dar consentimento a estas permissões de aplicação para as ativar para utilização.

Passo 4: Configurar um principal de serviço

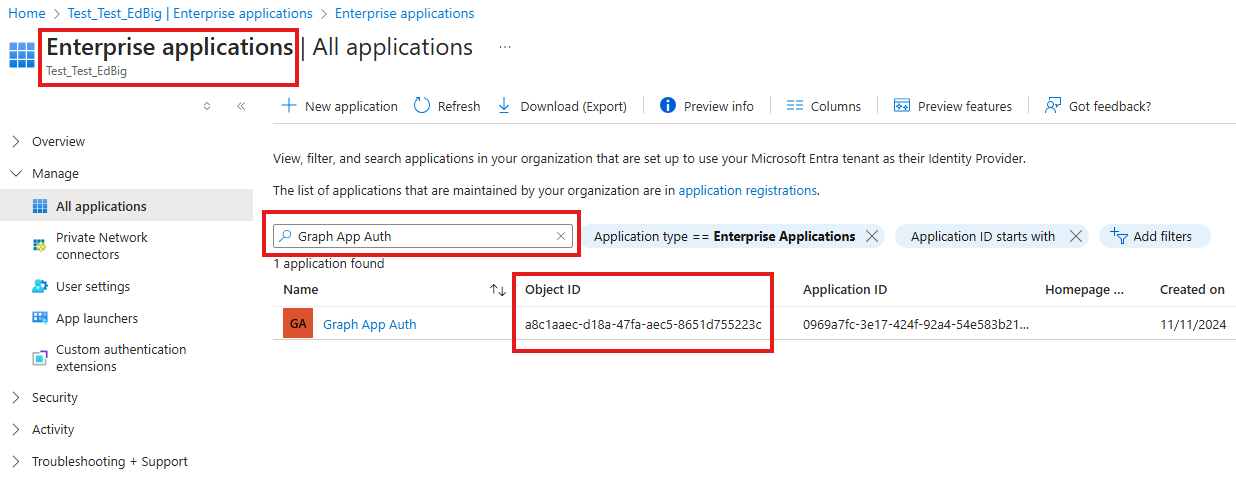

- No painel esquerdo do portal do Azure, em Microsoft Entra ID, selecione Aplicações Empresariais e procure a sua aplicação pelo nome para obter o ID de Objeto da sua aplicação.

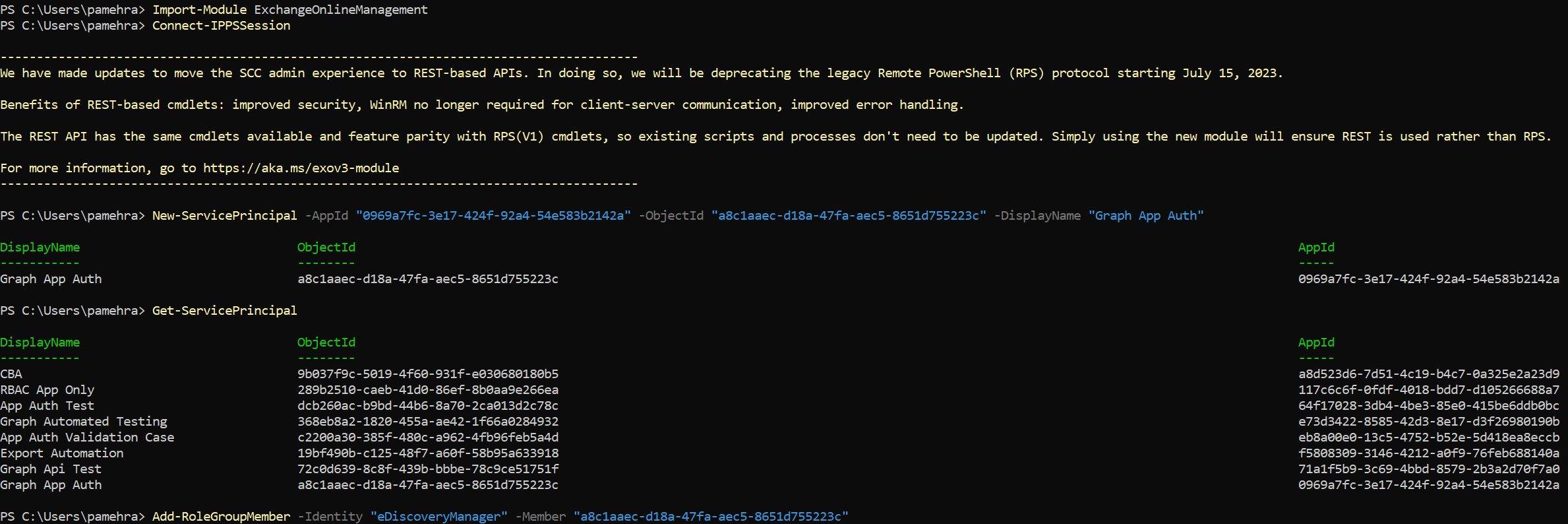

Abra uma nova sessão do PowerShell. Instale e importe o módulo ExchangeOnlineManagement com os seguintes cmdlets. O

Install-Modulecmdlet recomenda a atualização do pacote se o módulo já estiver instalado.Install-Module ExchangeOnlineManagement Import-Module ExchangeOnlineManagement Connect-IPPSSessionUtilize o cmdlet New-ServicePrincipal para criar um principal de serviço com os detalhes da sua aplicação e verifique-o com o cmdlet Get-ServicePrincipal .

Execute os seguintes cmdlets, substituindo os argumentos AppId, ObjectId e DisplayName no primeiro cmdlet.

New-ServicePrincipal -AppId "0969a7fc-3e17-424f-92a4-54e583b2142a" -ObjectId "a8c1aaec-d18a-47fa-aec5-8651d755223c" -DisplayName "Graph App Auth" Get-ServicePrincipalAdicione o ID de Objeto do Principal de Serviço à função de Deteção de Dados EletrónicosManager com o cmdlet Add-RoleGroupMember e verifique com o cmdlet Get-RoleGroupMember .

Execute os seguintes cmdlets, substituindo o argumento Membro no primeiro cmdlet.

Add-RoleGroupMember -Identity "eDiscoveryManager" -Member "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-RoleGroupMember -Identity "eDiscoveryManager"Adicione o ID de Objeto do Principal de Serviço à função Deteção de Dados EletrónicosAdministrador com o cmdlet Add-eDiscoveryCaseAdmin e verifique com o cmdlet Get-eDiscoveryCaseAdmin .

Execute os seguintes cmdlets, substituindo o argumento Utilizador no primeiro cmdlet.

Add-eDiscoveryCaseAdmin -User "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-eDiscoveryCaseAdmin

Passo 5: Ligar ao Microsoft API do Graph através do acesso apenas à aplicação

Utilize o cmdlet Connect-MgGraph para autenticar e ligar ao Microsoft Graph através do método de acesso apenas à aplicação no PowerShell. Esta configuração permite que a sua aplicação interaja com o Microsoft Graph de forma segura.

Passo 6: Invocar pedidos do Microsoft API do Graph

Depois de ligar, pode começar a fazer chamadas para o Microsoft API do Graph através do cmdlet Invoke-MgGraphRequest. Este cmdlet permite-lhe realizar várias operações necessárias pelos serviços de Deteção de Dados Eletrónicos na sua organização.

Conteúdo relacionado

Explore os tutoriais do Microsoft Graph para criar aplicações básicas que acedem a dados em cenários apenas de aplicações. Para obter mais informações sobre a autenticação apenas de aplicações, veja Obter acesso sem um utilizador

Para testar APIs no Postman, consulte Utilizar o Postman com o Microsoft API do Graph.