Utilizar grupos externos para gerir permissões para origens de dados de conectores do Microsoft Graph

Os grupos externos permitem-lhe gerir permissões para ver itens externos numa ligação do Microsoft Graph e ligar a origens de dados fora Microsoft Entra grupos.

Para origens de dados que dependem de utilizadores e grupos Microsoft Entra, pode definir permissões em itens externos ao associar uma lista de controlo de acesso (ACL) a um Microsoft Entra ID de utilizador e grupo ao criar ou atualizar os itens externos.

No entanto, para origens de dados que utilizam grupos não Microsoft Entra ID ou construções semelhantes a grupos, como Perfis do Salesforce, Unidades de Negócio do Dynamics, grupos do SharePoint, grupos locais do ServiceNow ou grupos locais do Confluence, recomendamos que utilize grupos externos.

Cenários de grupo externo comuns

Seguem-se exemplos comuns de grupos não Microsoft Entra ID específicos da aplicação.

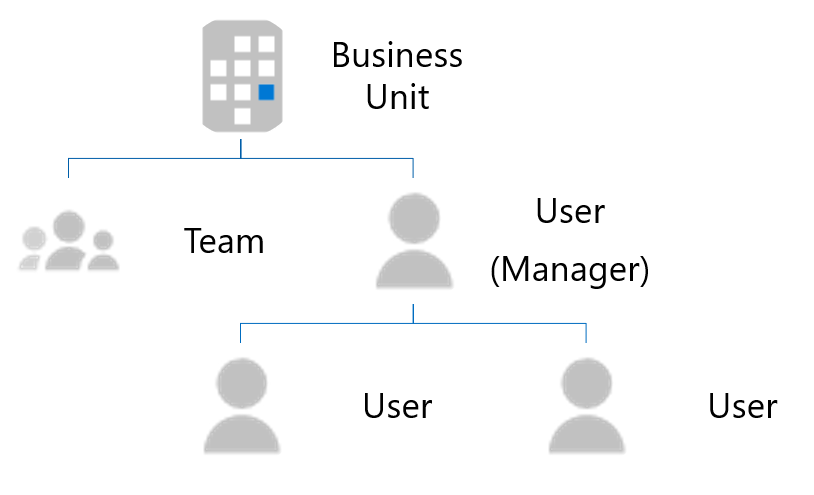

O Microsoft Dynamics 365 permite aos clientes estruturar as suas CRMs com unidades de negócio e equipas. As informações de associação para estas unidades de negócio e equipas não são armazenadas no Microsoft Entra ID.

A imagem seguinte mostra a estrutura das unidades de negócio e das equipas.

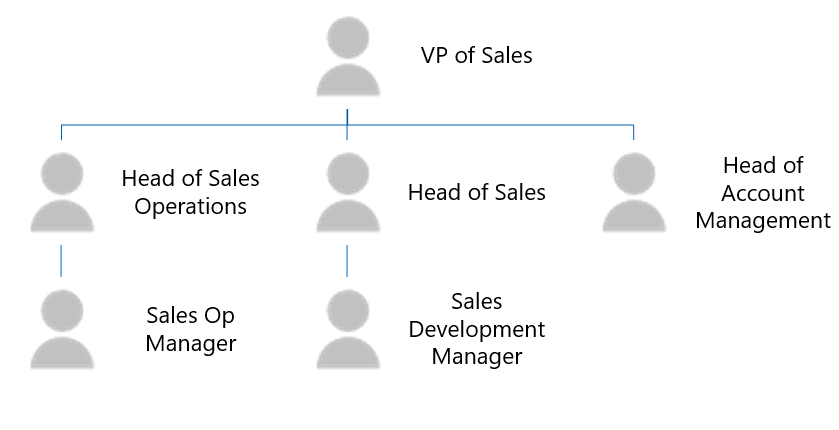

O Salesforce utiliza perfis, funções e conjuntos de permissões para autorização. Estas são específicas do Salesforce e as informações de associação não estão disponíveis no Microsoft Entra ID.

A imagem seguinte mostra a estrutura das informações de associação no Salesforce.

Utilizar grupos externos na sua ligação

Para utilizar grupos externos na sua ligação, siga estes passos:

- Para cada grupo não Microsoft Entra ID, utilize a API de grupos para criar um grupo externo no Microsoft Graph.

- Utilize o grupo externo ao definir a ACL para os seus itens externos conforme necessário.

- Mantenha a associação dos grupos externos atualizada e sincronizada.

Criar um grupo externo

Os grupos externos pertencem a uma ligação. Siga estes passos para criar grupos externos nas suas ligações:

Utilize a API de grupos no Microsoft Graph. O exemplo seguinte mostra como criar um grupo externo.

Observação

O displayName e a descrição são campos opcionais.

POST /external/connections/{connectionId}/groups { "id": "contosoEscalations", "displayName": "Contoso Escalations", "description": "Tier-1 escalations within Contoso" }Forneça um identificador ou um nome no campo ID. Utilize este valor para chamar o grupo externo em pedidos subsequentes.

Observação

O campo ID permite-lhe utilizar conjuntos de carateres Base64 seguros de nome de ficheiro e URL. Tem um limite de 128 carateres.

Um grupo externo pode conter uma ou mais das seguintes opções:

- Um utilizador Microsoft Entra.

- Um grupo Microsoft Entra.

- Outro grupo externo, incluindo grupos externos aninhados.

Depois de criar o grupo, pode adicionar membros ao mesmo. Os exemplos seguintes mostram como adicionar membros a um grupo externo.

POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "contosoSupport", "type": "group", "identitySource": "external" }POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "25f143de-be82-4afb-8a57-e032b9315752", "type": "user", "identitySource": "azureActiveDirectory" }POST https://graph.microsoft.com/beta/external/connections/{connectionId}/groups/{groupId}/members { "id": "99a3b3d6-71ee-4d21-b08b-4b6f22e3ae4b", "type": "group", "identitySource": "azureActiveDirectory" }

Utilizar grupos externos na ACL

Pode utilizar grupos externos ao definir ACLs para itens externos , conforme mostrado no exemplo seguinte. Além de Microsoft Entra utilizadores e grupos, um item externo pode ter grupos externos nas respetivas entradas de controlo de acesso.

PUT https://graph.microsoft.com/beta/external/connections/{id}/items/{id}

Content-type: application/json

{

"@odata.type": "microsoft.graph.externalItem",

"acl": [

{

"type": "group",

"value": "contosEscalations",

"accessType": "grant",

"identitySource": "External"

},

{

"type": "user",

"value": "87e9089a-08d5-4d9e-9524-b7bd6be580d5",

"accessType": "grant",

"identitySource": "azureActiveDirectory"

},

{

"type": "group",

"value": "96fbeb4f-f71c-4405-9f0b-1d6988eda2d2",

"accessType": "deny",

"identitySource": "azureActiveDirectory"

}

],

"properties": {

"title": "Error in the payment gateway",

"priority": 1,

"assignee": "john@contoso.com"

},

"content": {

"value": "<h1>Error in payment gateway</h1><p>Error details...</p>",

"type": "html"

}

}

Observação

Pode utilizar grupos externos em ACLs mesmo antes de os grupos serem criados.

Manter as associações a grupos externos sincronizadas

Mantenha a associação do seu grupo externo atualizada no Microsoft Graph. Quando as associações forem alteradas no seu grupo personalizado, certifique-se de que a alteração é refletida no grupo externo de uma vez que funcione para as suas necessidades.

Gerir grupos externos e associação

Pode utilizar a API de grupos para gerir os grupos externos e a associação a grupos. Para obter mais informações, veja externalGroup e externalGroupMember.

Observação

Um utilizador deve ter menos de 2049 associações a grupos de segurança externos, incluindo associações diretas e indiretas. Quando este limite é excedido, os resultados da pesquisa tornam-se imprevisíveis. As consultas de utilizadores com mais de 10 000 grupos de segurança externos falharão com uma 400 resposta.