Acesso confiável ao espaço de trabalho

O Fabric permite que você acesse contas do Azure Data Lake Storage (ADLS) Gen2 habilitadas para firewall de maneira segura. Os espaços de trabalho do Fabric que têm uma identidade de espaço de trabalho podem acessar com segurança contas do ADLS Gen2 com acesso à rede pública habilitado em redes virtuais e endereços IP selecionados. Você pode limitar o acesso do ADLS Gen 2 a espaços de trabalho específicos do Fabric.

Os espaços de trabalho do Fabric que acessam uma conta de armazenamento com acesso confiável ao espaço de trabalho precisam de autorização adequada para a solicitação. Há suporte para a autorização com credenciais do Microsoft Entra para contas institucionais ou entidades de serviço. Para saber mais sobre regras de instância de recurso, consulte Conceder acesso de instâncias de recursos do Azure.

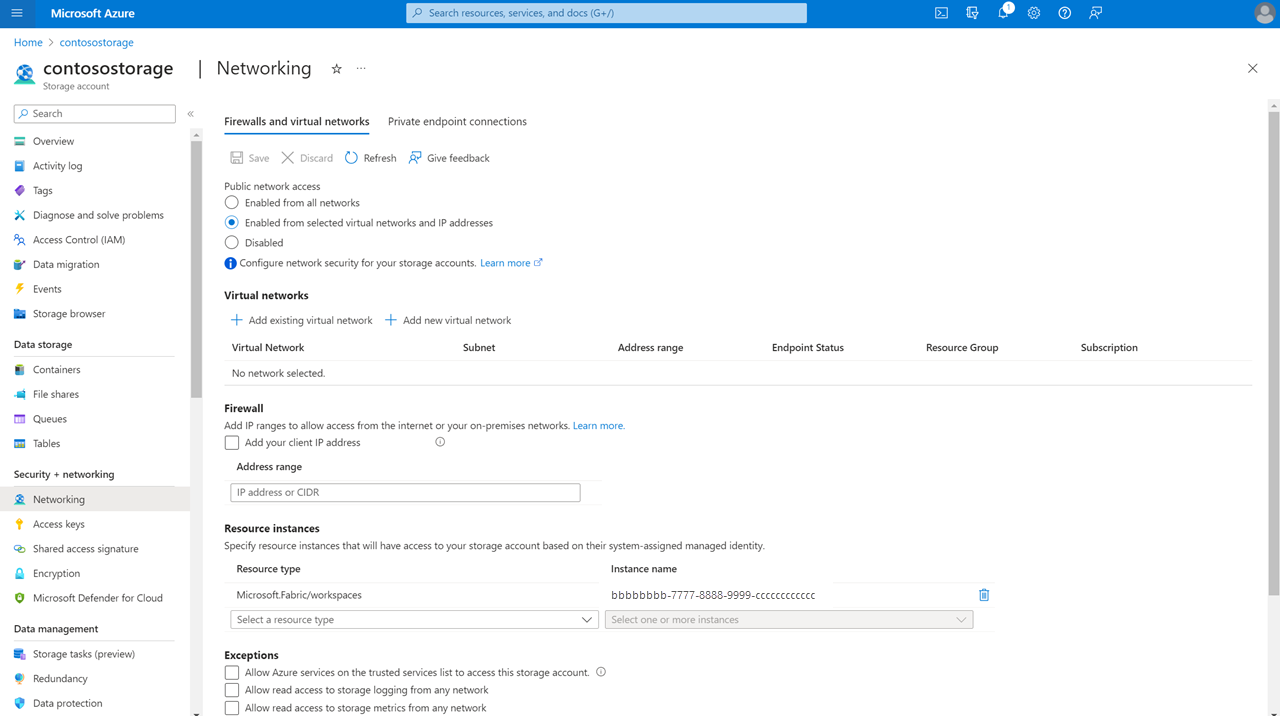

Para limitar e proteger o acesso a contas de armazenamento habilitadas para firewall de determinados espaços de trabalho do Fabric, você pode configurar a regra de instância de recurso para permitir o acesso de espaços de trabalho específicos do Fabric.

Observação

O acesso confiável ao espaço de trabalho está geralmente disponível, mas só pode ser usado em capacidades de SKU F. Para obter informações sobre como comprar uma assinatura do Fabric, consulte Comprar uma assinatura do Microsoft Fabric. Não há suporte para o acesso confiável ao espaço de trabalho em capacidades de Avaliação.

Este artigo mostra como:

Configure o acesso confiável ao espaço de trabalho em uma conta de armazenamento do ADLS Gen2.

Crie um atalho do OneLake em um Lakehouse do Fabric que se conecte a uma conta de armazenamento habilitada para acesso confiável ao espaço de trabalho do ADLS Gen2.

Crie um pipeline de dados para se conectar diretamente a uma conta do ADLS Gen2 habilitada para firewall que tenha acesso confiável ao espaço de trabalho habilitado.

Use a instrução T-SQL COPY para ingerir dados em seu Warehouse a partir de uma conta do ADLS Gen2 habilitada para firewall que tenha acesso confiável ao espaço de trabalho habilitado.

Configurar o acesso confiável ao espaço de trabalho no ADLS Gen2

Regra da instância de recurso via modelo do ARM

Você pode configurar espaços de trabalho específicos do Fabric para acessar sua conta de armazenamento com base nas respectivas identidades de espaço de trabalho. Você pode criar uma regra de instância de recurso implantando um modelo do ARM com uma regra de instância de recurso. Para criar uma instância de recurso:

Inicie uma sessão no portal do Azure e acesse Implantação personalizada.

Escolha Criar seu modelo no editor. Para obter um modelo do ARM de exemplo que cria uma regra de instância de recurso, consulte Exemplo de modelo do ARM.

Crie a regra de instância de recurso no editor. Quando terminar, escolha Revisar + Criar.

Na guia Noções básicas exibida, especifique os detalhes necessários do projeto e da instância. Quando terminar, escolha Revisar + Criar.

Na guia Revisar + Criar, revise o resumo e, em seguida, selecione Criar. A regra será enviada para implantação.

Depois que a implantação estiver concluída, você poderá ir para o recurso.

Observação

- Regras da instância de recurso para workspaces do Fabric só podem ser criadas por meio de modelos do ARM ou do PowerShell. Não há suporte para a criação por meio do portal do Azure.

- O subscriptionId "00000000-0000-0000-0000-000000000000" deve ser usado para o resourceId do espaço de trabalho do Fabric.

- Você pode obter o ID do espaço de trabalho para um espaço de trabalho do Fabric por meio da URL da barra de endereços.

Aqui está um exemplo de uma regra de instância de recurso que pode ser criada por meio do modelo do ARM. Para obter um exemplo completo, consulte Exemplo de modelo do ARM.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

Regra da instância de recurso via script do PowerShell

Você pode criar uma regra de instância de recurso por meio do PowerShell usando o script a seguir.

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

Exceção de serviço confiável

Se você selecionar a exceção de serviço confiável para uma conta do ADLS Gen2 que tenha acesso à rede pública habilitado de redes virtuais e endereços IP selecionados, os espaços de trabalho do Fabric com uma identidade de espaço de trabalho poderão acessar a conta de armazenamento. Quando a caixa de seleção de exceção de serviço confiável está marcada, todos os espaços de trabalho nas capacidades do Fabric do locatário que têm uma identidade de espaço de trabalho podem acessar dados armazenados na conta de armazenamento.

Essa configuração não é recomendada e o suporte pode ser descontinuado no futuro. A maneira recomendada para conceder acesso a recursos específicos é usar regras de instância de recurso.

Quem pode configurar contas de armazenamento para acesso confiável a serviços?

Um Colaborador na conta de armazenamento (uma função RBAC do Azure) pode configurar regras de instância de recurso ou exceção de serviço confiável.

Como usar o acesso confiável ao espaço de trabalho no Fabric

Atualmente, há três maneiras de usar o acesso confiável ao espaço de trabalho para acessar seus dados do Fabric de maneira segura:

Criar um novo atalho do ADLS em um Lakehouse do Fabric e começar a analisar seus dados com Spark, SQL e Power BI.

Criar um pipeline de dados que utilize o acesso confiável ao espaço de trabalho para acessar diretamente uma conta do ADLS Gen2 habilitada para firewall.

Você pode usar uma instrução T-SQL Copy que aproveita o acesso confiável ao espaço de trabalho para ingerir dados em um warehouse do Fabric.

As seções a seguir mostram como usar esses métodos.

Criar um atalho do OneLake para a conta de armazenamento com acesso confiável ao espaço de trabalho

Com a identidade do espaço de trabalho configurada no Fabric e o acesso confiável ao espaço de trabalho habilitado em sua conta de armazenamento do ADLS Gen2, você pode criar atalhos do OneLake para acessar seus dados do Fabric. Basta criar um novo atalho do ADLS em um Lakehouse do Fabric e começar a analisar seus dados com o Spark, o SQL e o Power BI.

Pré-requisitos

- Um espaço de trabalho do Fabric associado a uma capacidade do Fabric. Consulte Identidade do espaço de trabalho.

- Crie uma identidade de espaço de trabalho associada ao espaço de trabalho do Fabric.

- A conta de usuário ou entidade de serviço usada para autenticação no atalho deve ter funções de RBAC do Azure na conta de armazenamento. A entidade deve ter a função de Colaborador de Dados do Blob de Armazenamento, Proprietário de Dados do Blob de Armazenamento ou Leitor de Dados do Blob de Armazenamento no escopo da conta de armazenamento, ou função de Delegador de Blob de Armazenamento no escopo da conta de armazenamento junto com o acesso no nível da pasta dentro do contêiner. O acesso no nível da pasta pode ser fornecido por meio de uma função RBAC no nível do contêiner ou por meio de acesso específico no nível da pasta.

- Configure uma regra de instância de recurso para a conta de armazenamento.

Observação

- Os atalhos preexistentes em um espaço de trabalho que atenda aos pré-requisitos serão iniciados automaticamente para oferecer suporte ao acesso confiável a serviços.

- Você deve usar o ID de URL DFS para a conta de armazenamento. Este é um exemplo:

https://StorageAccountName.dfs.core.windows.net

Etapas

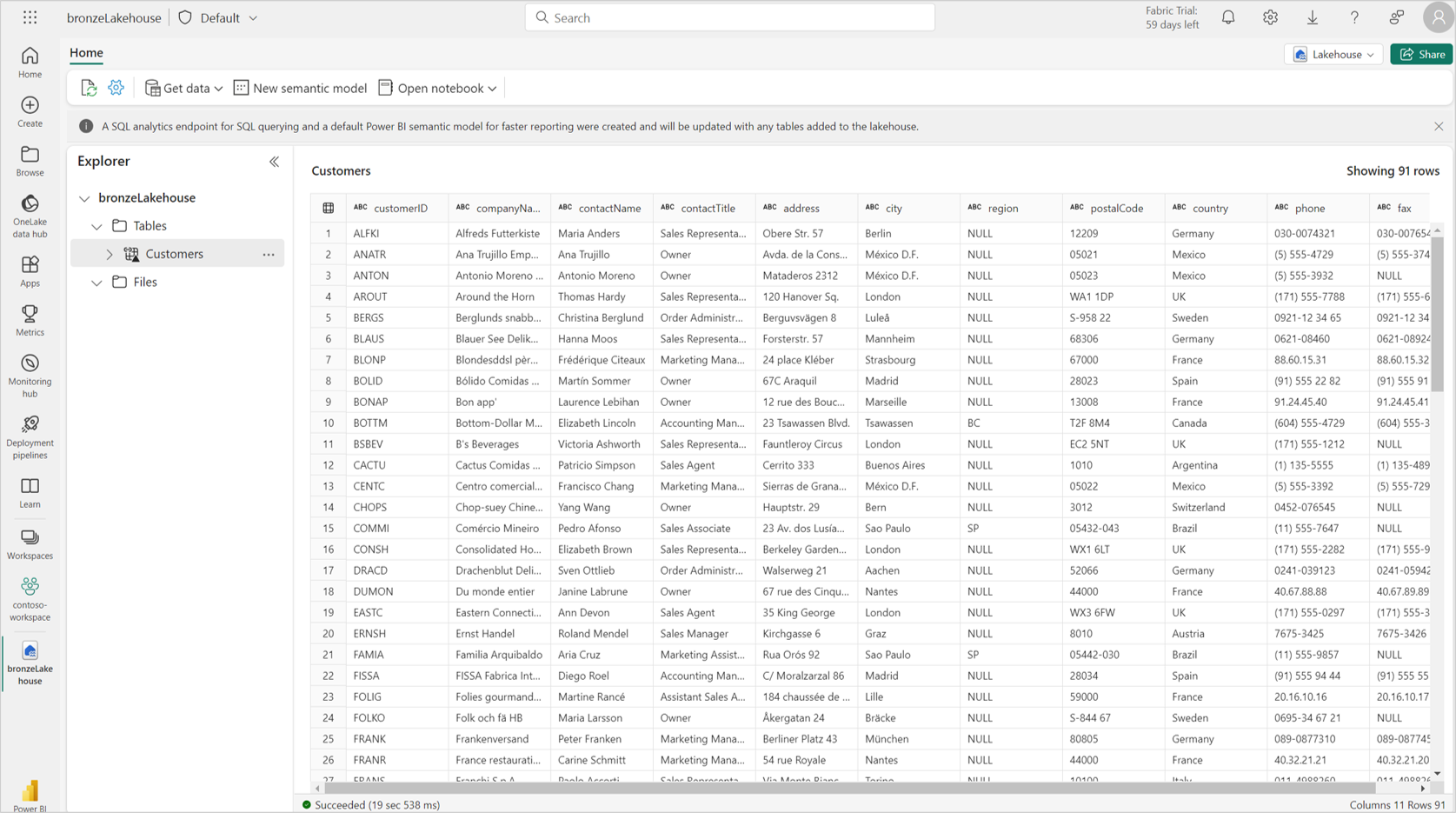

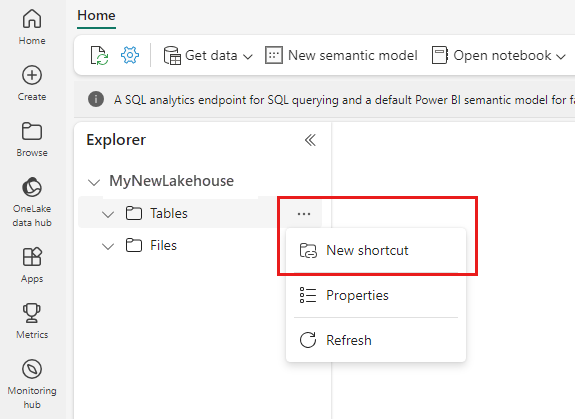

Comece criando um novo atalho em um Lakehouse.

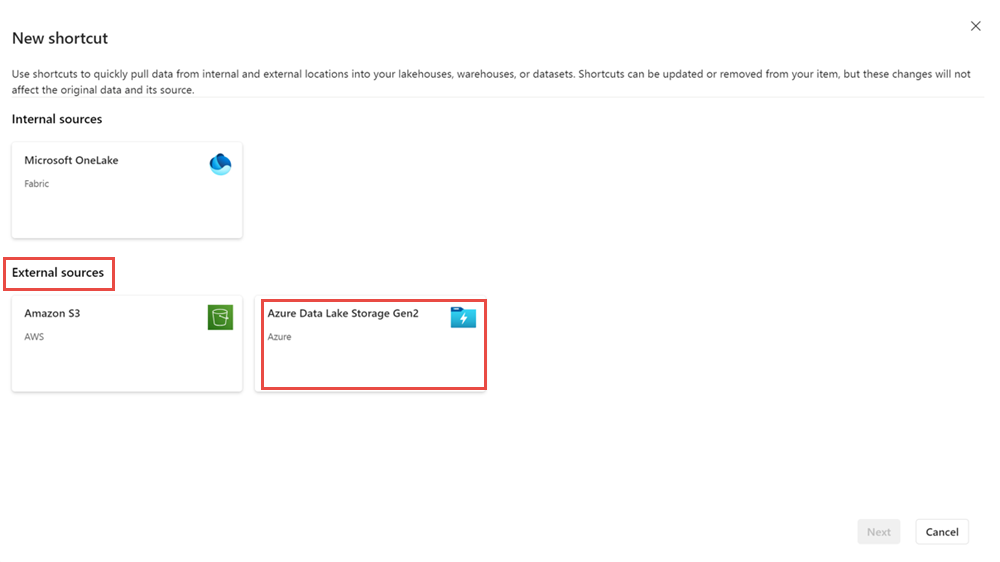

O assistente Novo atalho é aberto.

Em Fontes externas, selecione Azure Data Lake Storage Gen2.

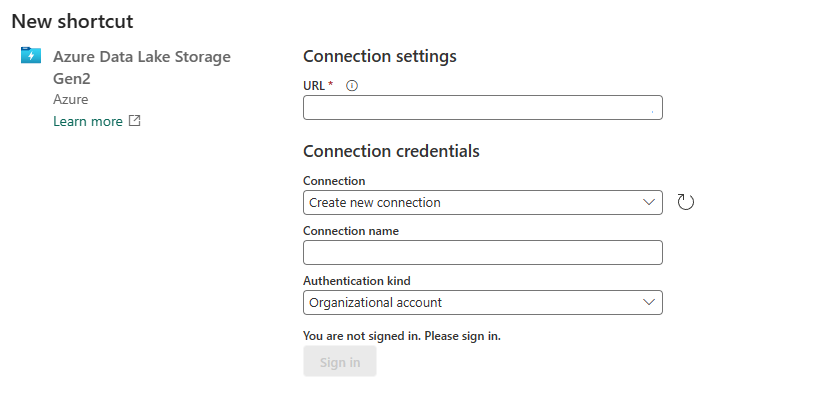

Forneça a URL da conta de armazenamento que foi configurada com acesso confiável ao espaço de trabalho e escolha um nome para a conexão. Em Tipo de autenticação, escolha Conta institucional ou Entidade de Serviço.

Quando terminar, escolha Avançar.

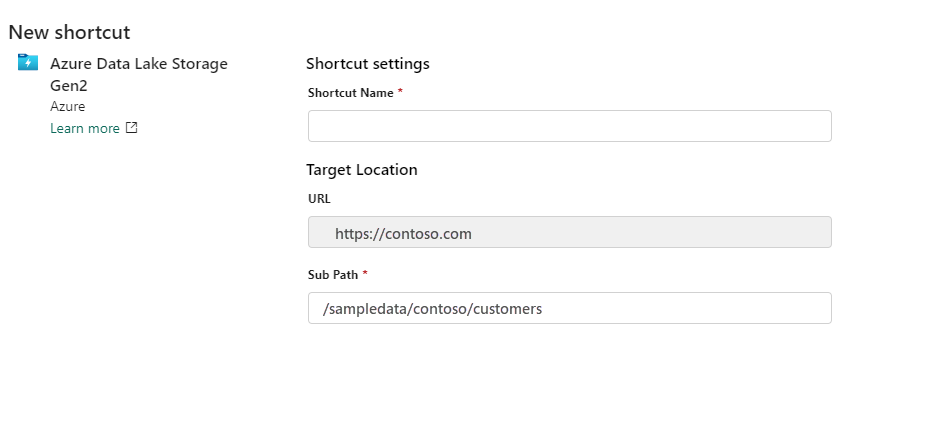

Forneça o nome do atalho e o subcaminho.

Ao terminar, selecione Criar.

O atalho do lakehouse é criado e você deve ser capaz de visualizar dados de armazenamento no atalho.

Usar o atalho do OneLake para uma conta de armazenamento com acesso confiável ao espaço de trabalho em itens do Fabric

Com o OneCopy no Fabric, você pode acessar seus atalhos do OneLake com acesso confiável de todas as cargas de trabalho do Fabric.

Spark: você pode usar o Spark para acessar dados de seus atalhos do OneLake. Quando os atalhos são usados no Spark, eles aparecem como pastas no OneLake. Você só precisa fazer referência ao nome da pasta para acessar os dados. Você pode usar o atalho do OneLake para contas de armazenamento com acesso confiável ao espaço de trabalho em notebooks do Spark.

Ponto de extremidade de análise do SQL: os atalhos criados na seção "Tabelas" do seu lakehouse também estão disponíveis no ponto de extremidade de análise do SQL. Você pode abrir o ponto de extremidade de análise do SQL e consultar seus dados como qualquer outra tabela.

Pipelines: os pipelines de dados podem acessar atalhos gerenciados para contas de armazenamento com acesso confiável ao espaço de trabalho. Os pipelines de dados podem ser usados para ler ou gravar em contas de armazenamento por meio de atalhos do OneLake.

Dataflows v2: o Dataflows Gen2 pode ser usado para acessar atalhos gerenciados para contas de armazenamento com acesso confiável ao espaço de trabalho. O Dataflows Gen2 pode ler ou gravar em contas de armazenamento por meio de atalhos do OneLake.

Modelos semânticos e relatórios: o modelo semântico padrão associado a um ponto de extremidade de análise do SQL de um lakehouse pode ler atalhos gerenciados para contas de armazenamento com acesso confiável ao espaço de trabalho. Para ver as tabelas gerenciadas no modelo semântico padrão, vá para o item do ponto de extremidade de análise do SQL, selecione Relatórios e escolha Atualizar automaticamente o modelo semântico.

Você também pode criar modelos semânticos que fazem referência a atalhos de tabela para contas de armazenamento com acesso confiável ao espaço de trabalho. Vá para o ponto de extremidade de análise do SQL, selecione Relatórios e escolha Novo modelo semântico.

Você pode criar relatórios sobre os modelos semânticos padrão e modelos semânticos personalizados.

Banco de dados KQL: você também pode criar atalhos do OneLake para o ADLS Gen2 em um banco de dados KQL. As etapas para criar o atalho gerenciado com acesso confiável ao espaço de trabalho permanecem as mesmas.

Criar um pipeline de dados para a conta de armazenamento com acesso confiável ao espaço de trabalho

Com a identidade do espaço de trabalho configurada no Fabric e o acesso confiável habilitado em sua conta de armazenamento do ADLS Gen2, você pode criar pipelines de dados para acessar seus dados do Fabric. Você pode criar um novo pipeline de dados para copiar dados em um Lakehouse do Fabric e começar a analisar seus dados com Spark, SQL e Power BI.

Pré-requisitos

- Um espaço de trabalho do Fabric associado a uma capacidade do Fabric. Consulte Identidade do espaço de trabalho.

- Crie uma identidade de espaço de trabalho associada ao espaço de trabalho do Fabric.

- A conta de usuário ou a entidade de serviço usada para criar a conexão deve ter funções RBAC do Azure na conta de armazenamento. A entidade de serviço deve ter a função Colaborador de Dados de Blobs de Armazenamento, Proprietário de Dados de Blobs de Armazenamento ou Leitor de Dados de Blobs de Armazenamento no escopo da conta de armazenamento.

- Configure uma regra de instância de recurso para a conta de armazenamento.

Etapas

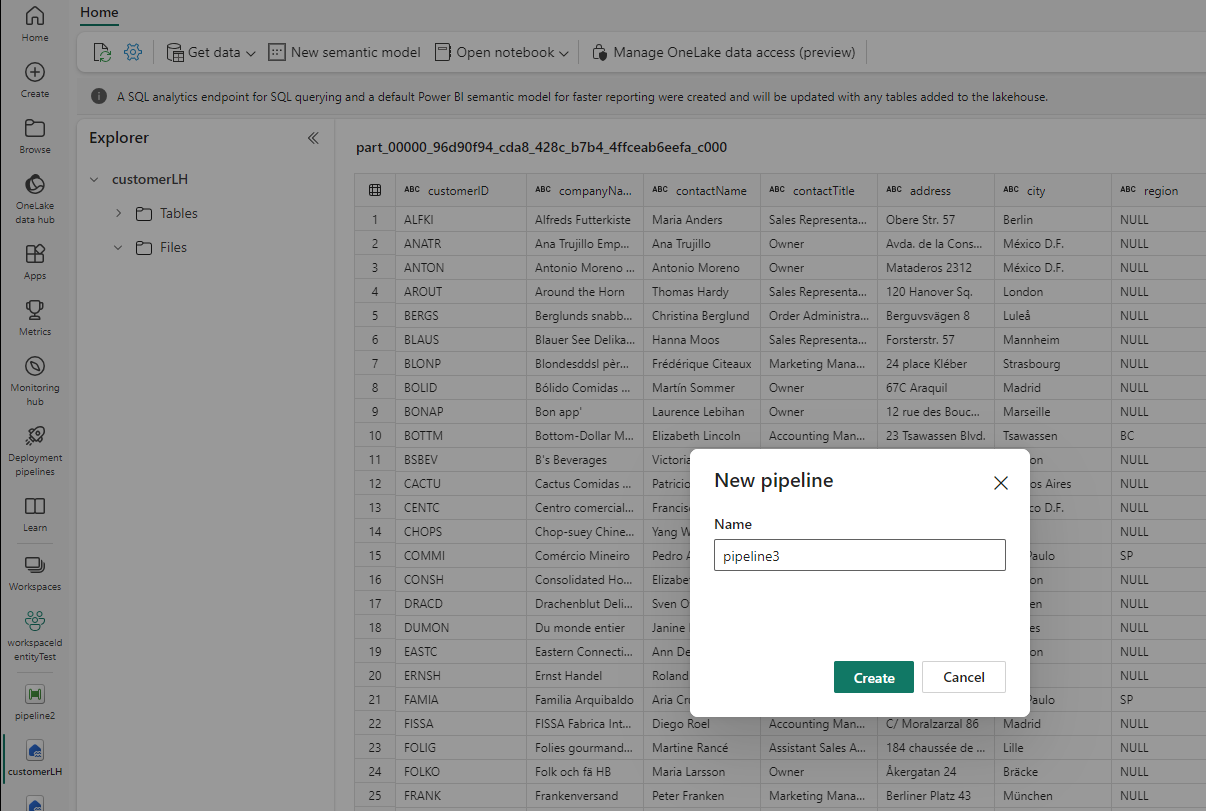

Comece selecionando Obter dados em um lakehouse.

Selecione Novo pipeline de dados. Forneça um nome para o pipeline e selecione Criar.

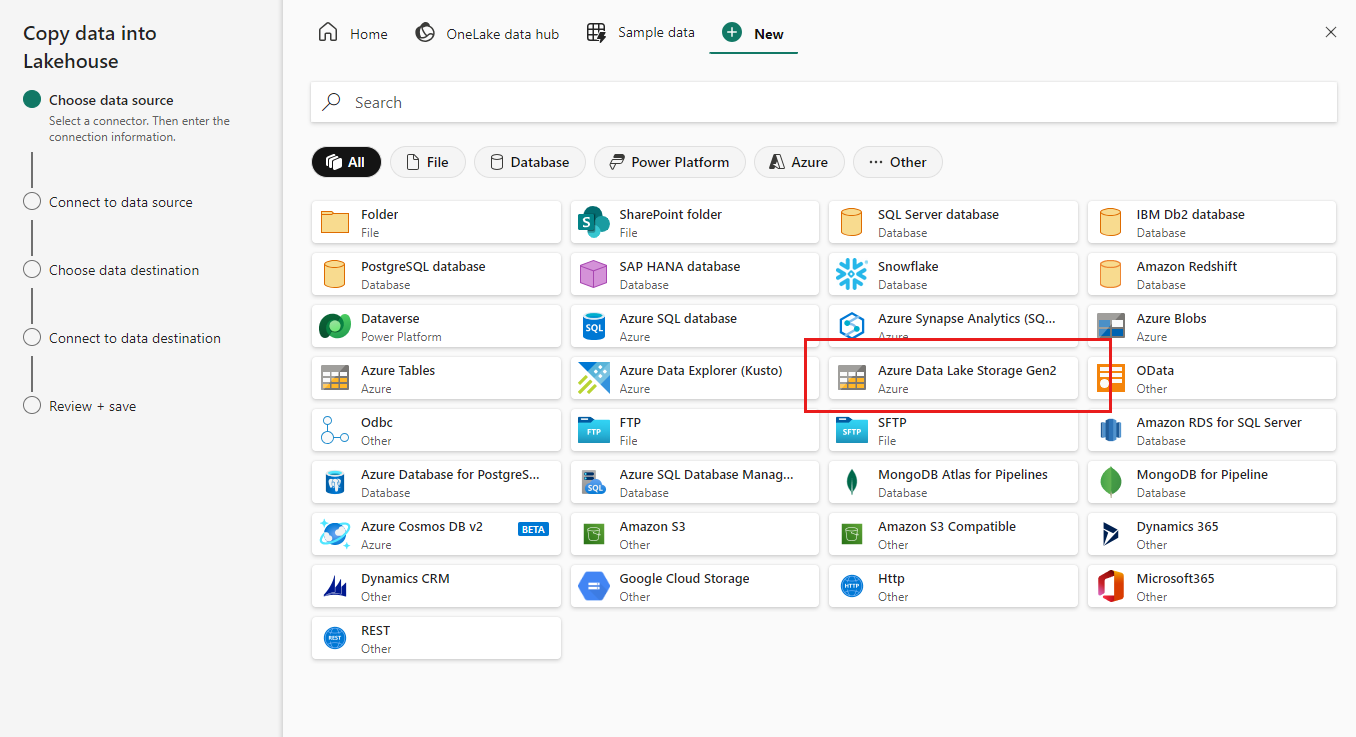

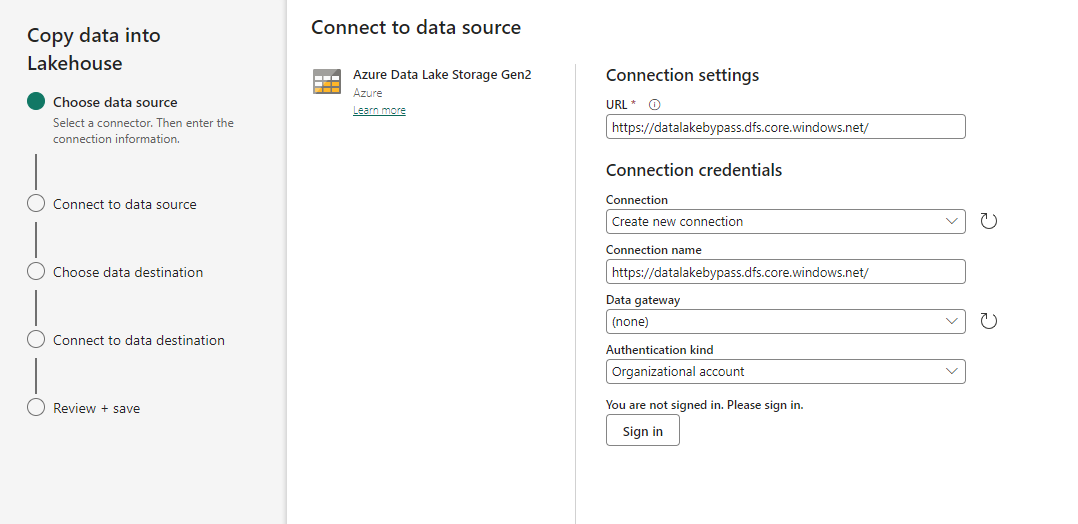

Escolha Azure Data Lake Gen 2 como a fonte de dados.

Forneça a URL da conta de armazenamento que foi configurada com acesso confiável ao espaço de trabalho e escolha um nome para a conexão. Em Tipo de autenticação, escolha Conta institucional ou Entidade de Serviço.

Quando terminar, escolha Avançar.

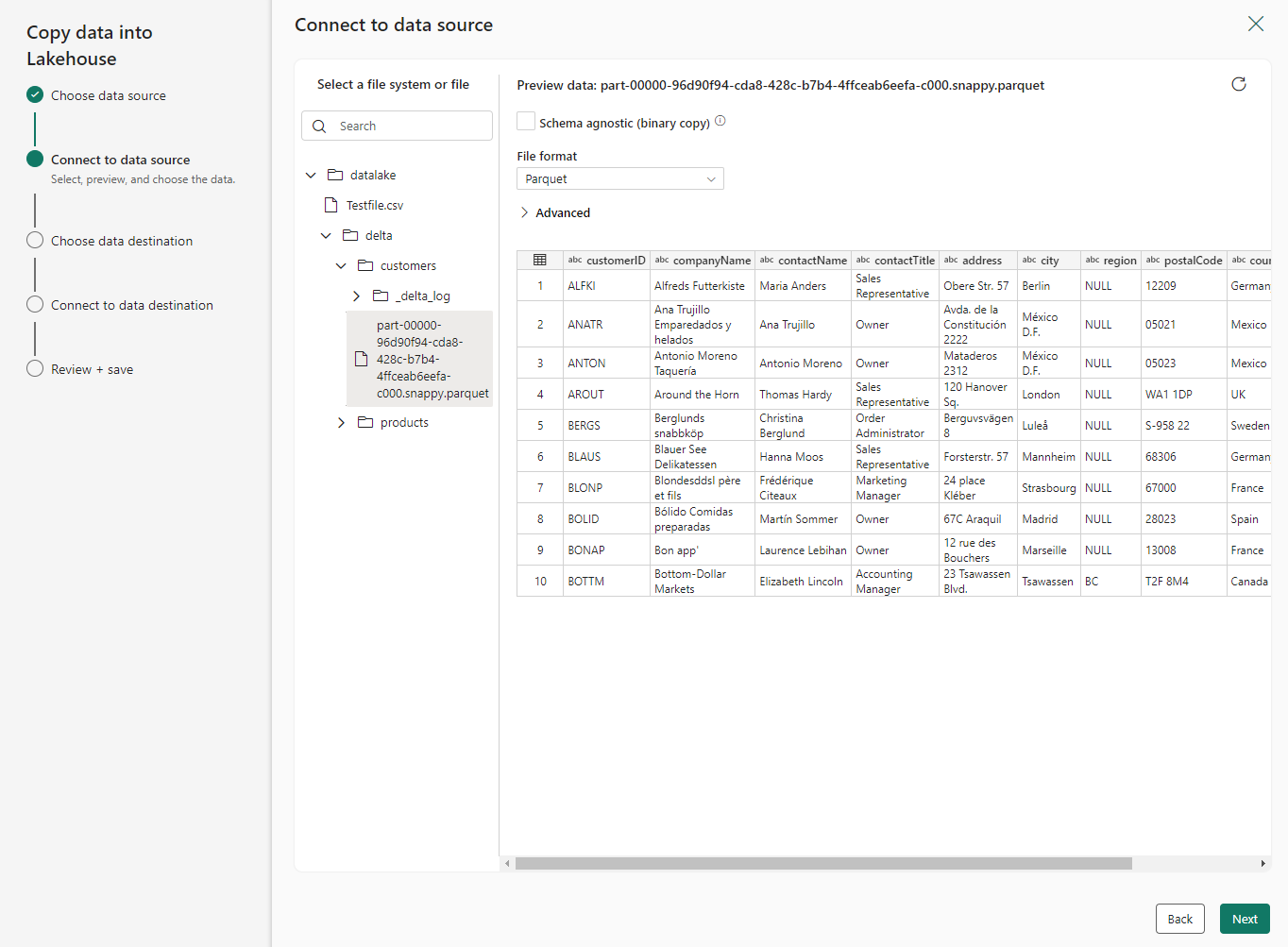

Selecione o arquivo que precisa copiar para o lakehouse.

Quando terminar, escolha Avançar.

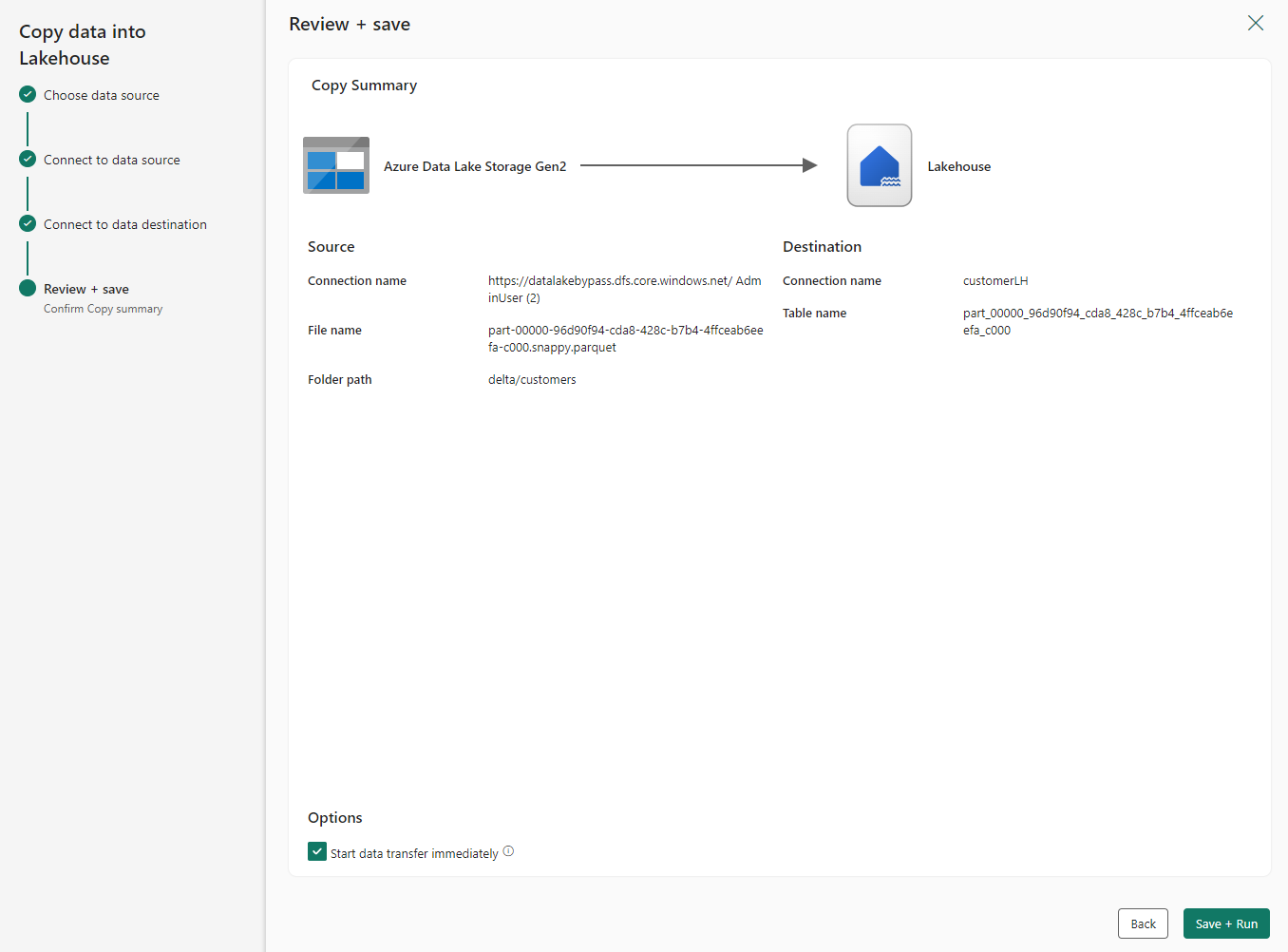

Na tela Revisar + Salvar, selecione Iniciar transferência de dados imediatamente. Ao terminar, escolha Salvar + Executar.

Quando o status do pipeline mudar de Enfileirado para Êxito, vá para o lakehouse e verifique se as tabelas de dados foram criadas.

Usar a instrução T-SQL COPY para ingerir dados em um warehouse

Com a identidade do espaço de trabalho configurada no Fabric e o acesso confiável habilitado na sua conta de armazenamento do ADLS Gen2, você pode usar a instrução T-SQL COPY para ingerir dados no warehouse do Fabric. Depois que os dados forem ingeridos no warehouse, você poderá começar a analisar seus dados com o SQL e o Power BI. Os usuários com funções de administrador, membro, colaborador ou visualizador do espaço de trabalho, ou com permissões de leitura no warehouse, podem usar o acesso confiável junto com o comando T-SQL COPY.

Restrições e considerações

- Há suporte para acesso confiável ao espaço de trabalho em espaços de trabalho de qualquer capacidade de SKU F do Fabric.

- Você só pode usar o acesso ao espaço de trabalho confiável em atalhos do OneLake, pipelines de dados e na instrução T-SQL COPY. Para acessar com segurança as contas de armazenamento do Fabric Spark, consulte Pontos de extremidade privados gerenciados para o Fabric.

- Se um espaço de trabalho com uma identidade de espaço de trabalho for migrado para uma capacidade que não seja do Fabric ou para uma capacidade do Fabric que não seja de SKU F, o acesso confiável ao espaço de trabalho deixará de funcionar após uma hora.

- Os atalhos pré-existentes criados antes de 10 de outubro de 2023 não oferecem suporte ao acesso confiável ao espaço de trabalho.

- Não é possível criar nem modificar conexões para o acesso confiável ao espaço de trabalho na opção Gerenciar gateways e conexões.

- As conexões com contas de armazenamento habilitadas para firewall terão o status Offline em Gerenciar conexões e gateways.

- Se você reutilizar conexões que oferecem suporte ao acesso confiável ao espaço de trabalho em itens do Fabric diferentes de atalhos e pipelines, ou em outros espaços de trabalho, elas poderão não funcionar.

- Somente a conta organizacional, a entidade de serviço e a identidade do workspace devem ser usadas para autenticação em contas de armazenamento para acesso confiável ao workspace em atalhos e pipelines.

- Os pipelines não podem gravar em atalhos de tabela do OneLake em contas de armazenamento com acesso confiável ao espaço de trabalho. Essa limitação é temporária.

- Um máximo de 200 regras de instância de recurso podem ser configuradas. Para obter mais informações, consulte Azure subscription limits and quotas - Azure Resource Manager.

- O acesso confiável ao espaço de trabalho só funciona quando o acesso público é habilitado desde redes virtuais e endereços IP selecionados.

- As regras de instância de recurso para espaços de trabalho do Fabric devem ser criadas por meio de modelos do ARM. Não há suporte a regras de instância de recurso criadas por meio da interface do usuário do Portal do Azure.

- Os atalhos pré-existentes em um espaço de trabalho que atenda aos pré-requisitos serão iniciados automaticamente para oferecer suporte ao acesso confiável a serviços.

- Se sua organização tiver uma política de acesso condicional do Entra para identidades de carga de trabalho que inclua todas as entidades de serviço, o acesso confiável ao espaço de trabalho não funcionará. Nesses casos, você precisa excluir identidades específicas do espaço de trabalho do Fabric da política de acesso condicional para identidades de carga de trabalho.

- Não há suporte para o acesso ao workspace confiável se uma entidade de serviço for usada para criar atalho.

- O acesso confiável ao workspace não é compatível com solicitações entre locatários.

Amostra de modelo do ARM

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}