Instalação avançada da ID verificada do Microsoft Entra

A configuração de ID Verificada Avançada é a maneira clássica de configurar a ID Verificada em que você, como administrador, configura manualmente vários componentes. Isso inclui configurar o Azure Key Vault, registrar sua ID descentralizada e verificar seu domínio. A configuração avançada fornece controle total sobre o processo de configuração, garantindo que cada detalhe atenda aos requisitos específicos da sua organização. É ideal para empresas que precisam de uma configuração personalizada.

A configuração avançada envolve as seguintes etapas:

- Configurar o Azure Key Vault: armazene e gerencie com segurança as chaves usadas para assinar e verificar credenciais.

- Registrar ID Descentralizada: crie e registre seu DID (identificador descentralizado) para estabelecer uma identidade confiável.

- Verificar domínio: verifique se o domínio está vinculado corretamente ao DID, garantindo uma fonte confiável para suas credenciais.

Neste tutorial, você aprenderá a:

- Criar uma instância do Azure Key Vault.

- Configure o serviço de ID verificada usando a instalação avançada.

- Registre um aplicativo no Microsoft Entra ID.

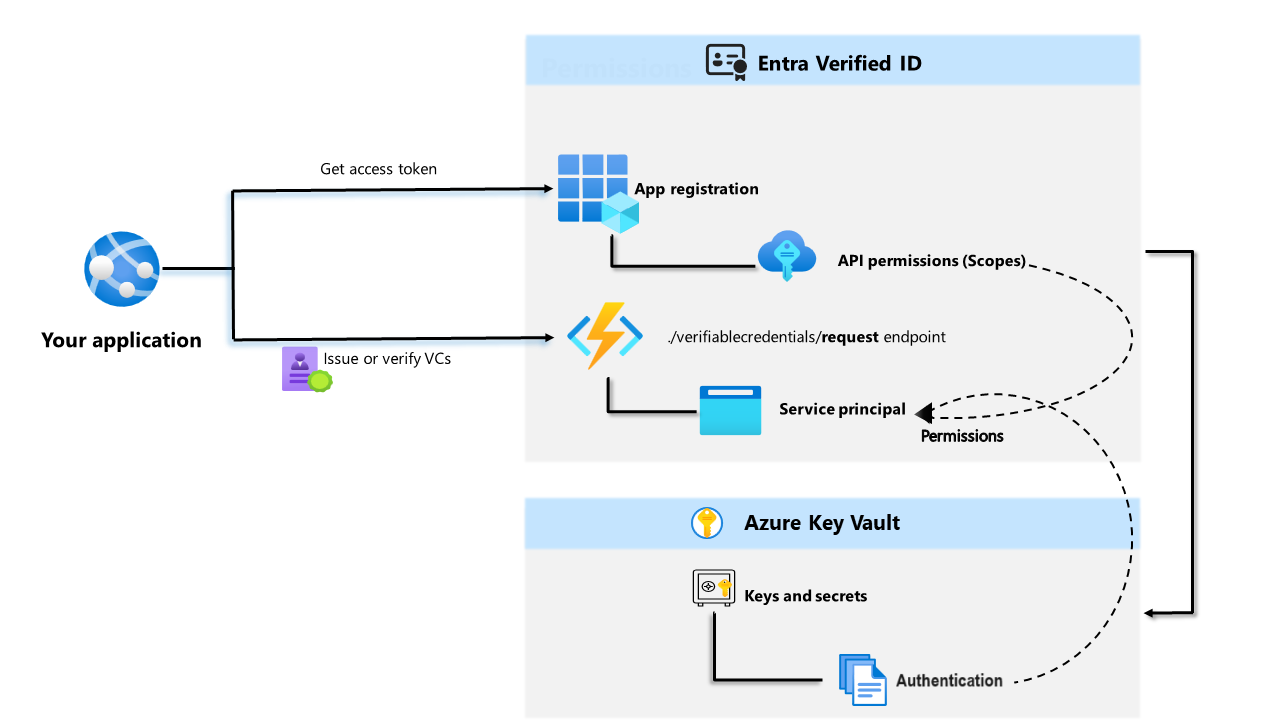

O diagrama a seguir ilustra a arquitetura de ID Verificada e o componente que você configura.

Pré-requisitos

- Você precisa de um locatário do Azure com uma assinatura ativa. Se você não tiver uma assinatura do Azure, crie uma gratuitamente.

- Verifique se você tem as permissões de administrador global ou de administrador de política de autenticação sobre o diretório que deseja configurar. Se você não for o Administrador Global, precisará da permissão de administrador de aplicativos para realizar o registro do aplicativo, incluindo a concessão do consentimento de administrador.

- Verifique se você tem a função de colaborador na assinatura ou no grupo de recursos do Azure em que está implantando o Azure Key Vault.

- Verifique se você fornece permissões de acesso para o Key Vault. Para obter mais informações, confira como Fornecer acesso a chaves, certificados e segredos do Key Vault usando um controle de acesso baseado em função do Azure.

Criar um cofre de chave

Observação

O Azure Key Vault que você usa para configurar o serviço de ID Verificada deve ter a Política de Acesso do Key Vault para seu modelo de Permissão. Atualmente, há uma limitação se o Key Vault tiver controle de acesso baseado em função do Azure

O Azure Key Vault é um serviço de nuvem que permite o armazenamento e o gerenciamento de acessos seguros de segredos e chaves. O serviço de ID Verificada armazena chaves públicas e privadas no Azure Key Vault. Essas chaves são usadas para assinar e verificar as credenciais.

Se você não tiver uma instância do Azure Key Vault disponível, siga estas etapas criar um cofre de chaves usando o portal do Azure. O Azure Key Vault que você usa para configurar o serviço de ID Verificada deve ter a política de acesso do Key Vault definida como para o seu modelo de permissão, em vez do controle de acesso baseado em funções do Azure.

Observação

Por padrão, a conta do criador do cofre é a única com acesso. O serviço de ID Verificada precisa ter acesso ao cofre de chaves. Você deve autenticar o cofre de chaves, permitindo que a conta usada durante a configuração crie e exclua chaves. Para que seja possível criar a associação de domínio para Credenciais Verificáveis, a conta usada durante a configuração também exige permissão para a ID Verificada. Se você usar a mesma conta durante o teste, modifique a política padrão para conceder a permissão para assinar à conta, além das permissões padrão concedidas aos criadores do cofre.

Gerenciar acesso ao cofre de chaves

Antes de configurar a ID Verificada, você precisa de acesso ao Key Vault. Forneça permissões de acesso ao cofre de chaves para a conta Administrador de ID Verificada e para a entidade de API do serviço de solicitação que você criou.

Depois de criar o cofre de chaves, as Credenciais Verificáveis geram um conjunto de chaves usadas para fornecer segurança de mensagem. Essas chaves são armazenadas no Key Vault. Você usa um conjunto de chaves para assinar credenciais verificáveis.

Configurar a ID Verificada

Para configurar a ID Verificada, siga estas etapas:

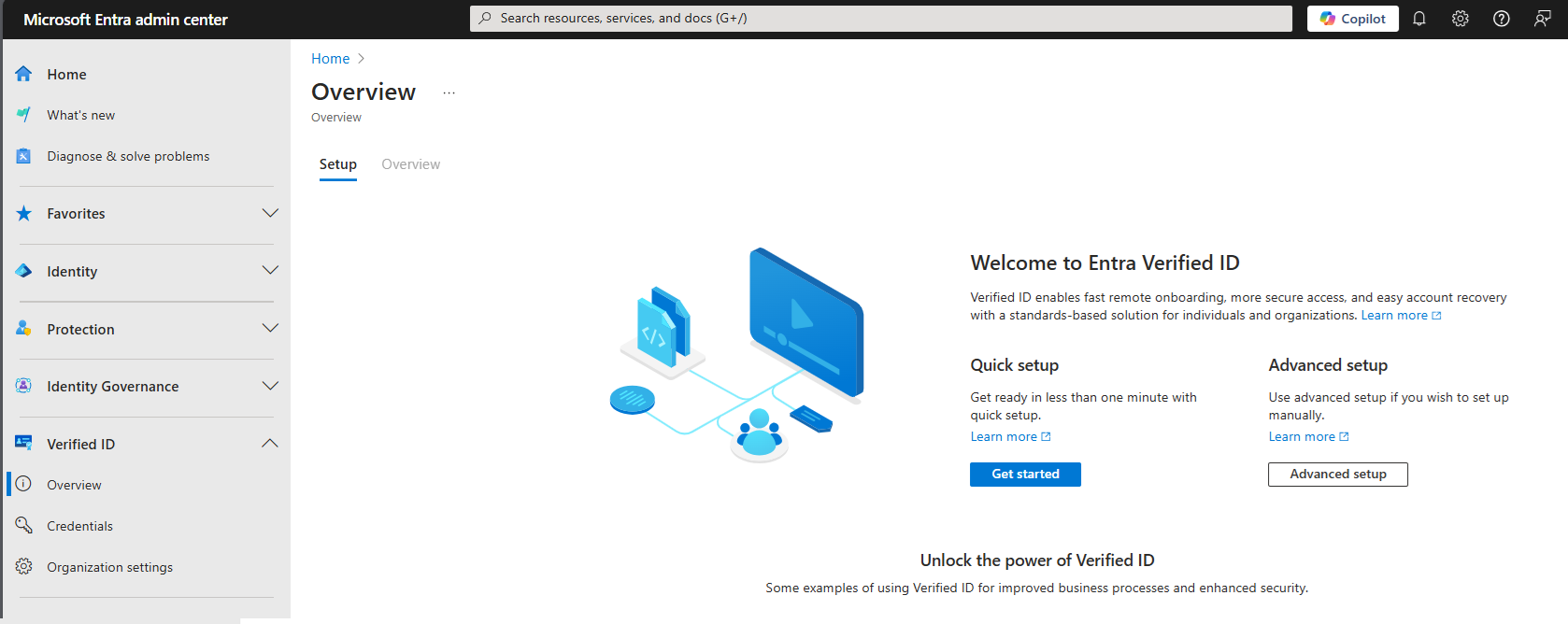

Entre no centro de administração do Microsoft Entra como Administrador global.

No menu à esquerda, selecione Visão geral em ID Verificada.

No menu do meio, selecione a guia Configuração e, em seguida, selecione Configuração Avançada.

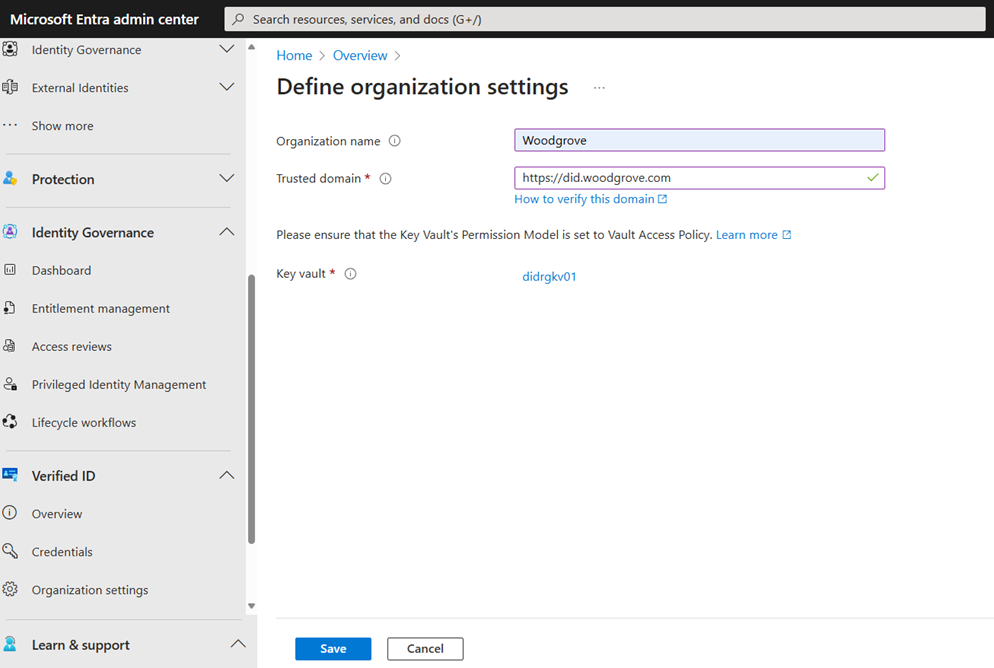

Selecione Definir configurações da organização

Configure sua organização fornecendo as seguintes informações:

Nome da organização: insira um nome para fazer referência à empresa nas ID Verificadas. Seus clientes não veem esse nome.

domínio confiável: insira um nome de domínio. O nome que você especifica é adicionado a um ponto de extremidade de serviço no seu documento DID (identidade descentralizada). O domínio é o que associa sua DID a algo tangível que o usuário pode saber sobre a sua empresa. O Microsoft Authenticator e outras carteiras digitais usam essas informações para validar que a sua DID está vinculada ao seu domínio. Se a carteira puder verificar a DID, ela exibirá um símbolo de verificado. Se a carteira não puder verificar a DID, ela informará ao usuário que o emissor da credencial é uma organização que não pôde validar.

Importante

O domínio não pode ser um redirecionamento. Caso contrário, a DID e o domínio não podem ser vinculados. Use HTTPS para o domínio. Por exemplo:

https://did.woodgrove.com. Verifique também se o modelo de permissão do Key Vault está definido como Política de Acesso do Cofre.Cofre de chaves: selecione o cofre de chaves que você criou anteriormente.

Selecione Salvar.

Registre um aplicativo no Microsoft Entra ID

Seu aplicativo precisará obter tokens de acesso quando quiser chamar ID Verificada do Microsoft Entra para que ele possa emitir ou verificar credenciais. Para obter tokens de acesso, você precisa registrar um aplicativo e conceder permissão de API para o serviço de solicitação de ID Verificada. Por exemplo, use as seguintes etapas para um aplicativo Web:

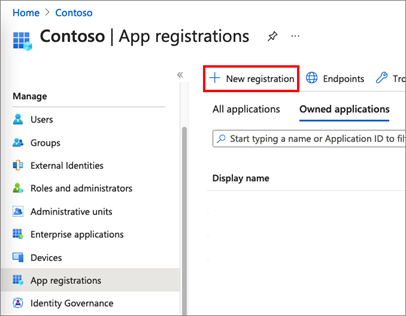

Entre no centro de administração do Microsoft Entra como Administrador global.

Selecione ID do Microsoft Entra.

Em Gerenciar, selecione Registros de aplicativo>Novo registro.

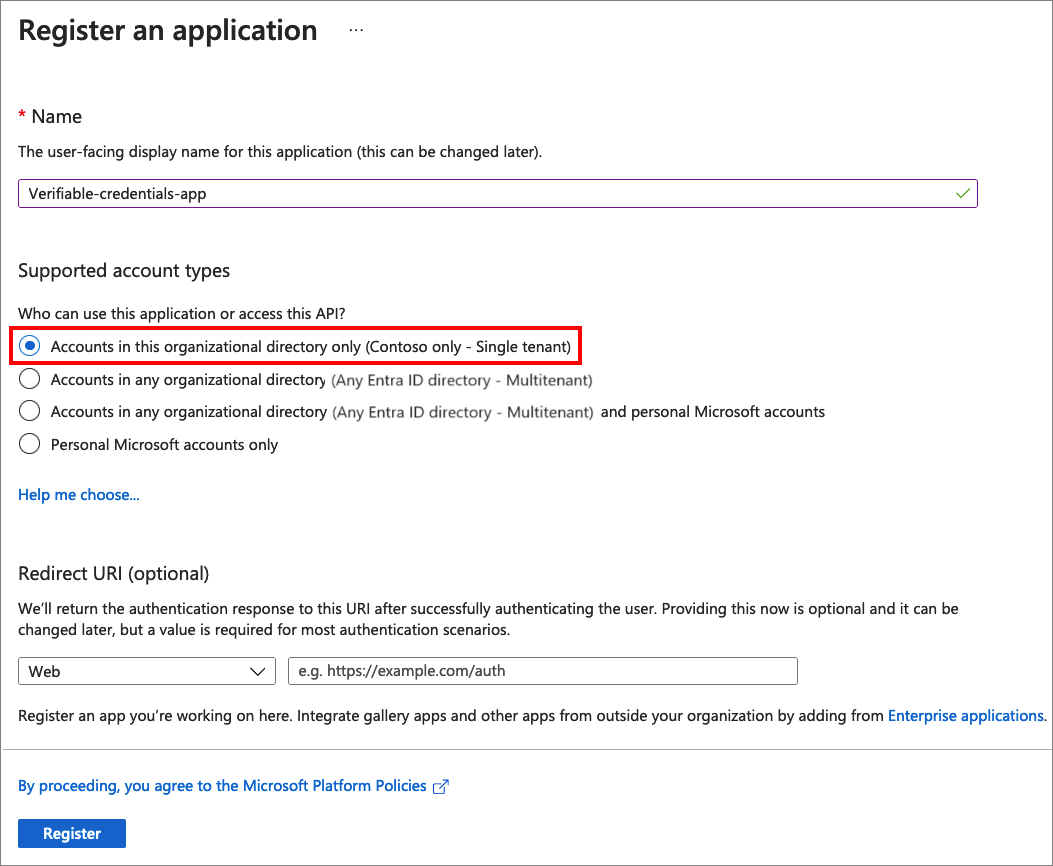

Insira um nome de exibição para o seu aplicativo. Por exemplo, verifiable-credentials-app.

Para Tipos de contas com suporte, selecione Contas somente neste diretório organizacional (somente o diretório padrão – locatário único) .

Selecione Registrar para criar o aplicativo.

Conceder permissões para obter tokens de acesso

Nesta etapa, você concede permissões à entidade de serviço de Solicitação de Serviço de Credenciais Verificáveis.

Para adicionar as permissões necessárias, siga estas etapas:

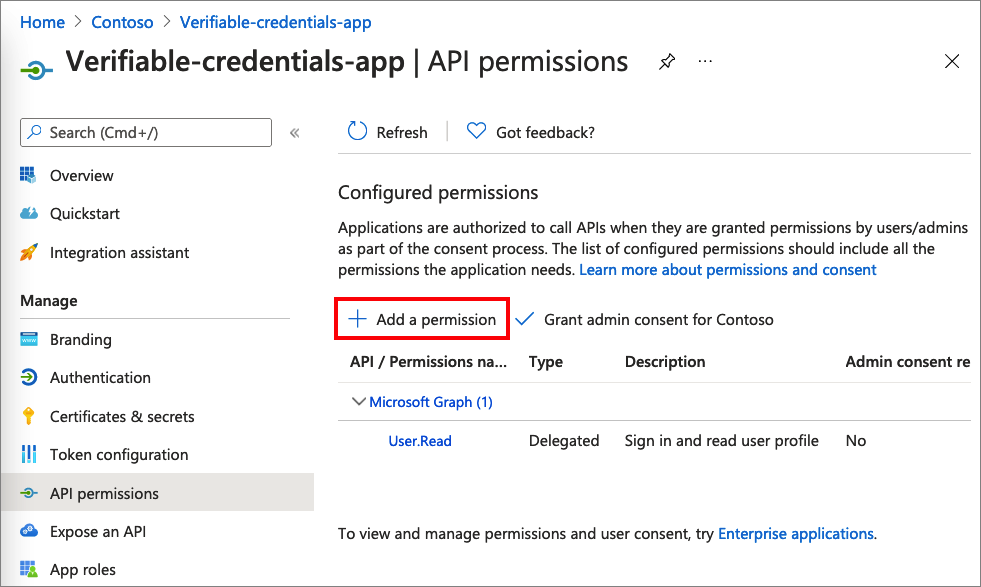

Fique na página de detalhes do aplicativo verifiable-credentials-app. Selecione Permissões de API>Adicionar uma permissão.

Selecione APIs que a minha organização usa.

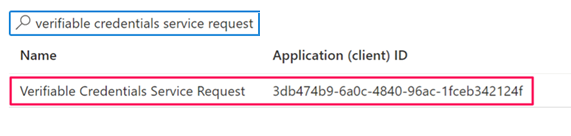

Pesquise a entidade de serviço Solicitação de serviço de credenciais verificáveis e selecione-a.

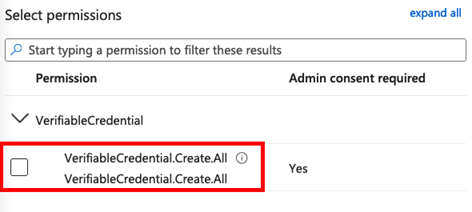

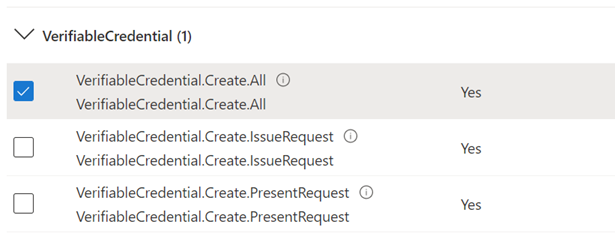

Escolha Permissão de Aplicativo e expanda VerifiableCredential.Create.All.

Selecione Adicionar Permissões.

Selecione Fornecer consentimento do administrador para <o nome do seu locatário>.

Você pode optar por conceder permissões de emissão e apresentação separadamente se preferir segregar os escopos para aplicativos diferentes.

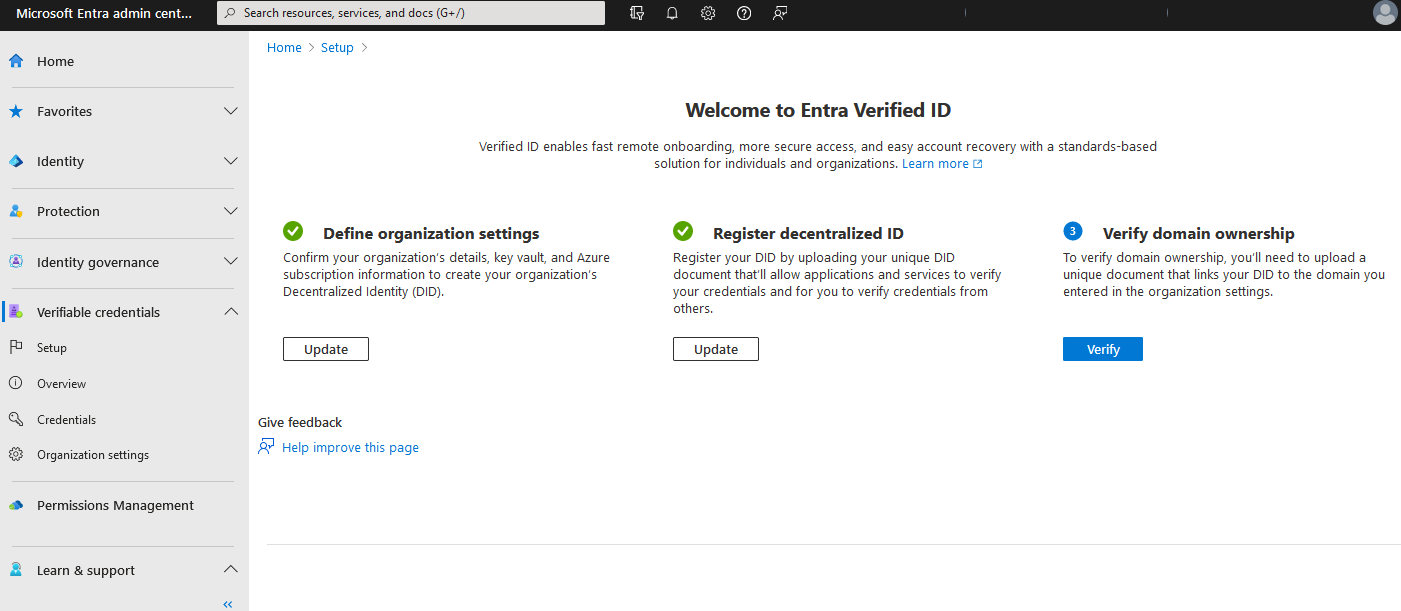

Registrar ID descentralizada e verificar a propriedade do domínio

Depois que o Azure Key Vault for configurado e o serviço tiver uma chave de assinatura, você deverá concluir as etapas 2 e 3 na configuração.

- Entre no centro de administração do Microsoft Entra como Administrador global.

- Selecione ID Verificada.

- No menu esquerdo, selecione Visão geral.

- No menu do meio, selecione Registrar ID descentralizada para registrar seu documento DID, de acordo com as instruções no artigo Como registrar sua ID descentralizada para did:web. Conclua esta etapa antes de continuar a verificar seu domínio.

- No menu do meio, selecione Verificar a propriedade do domínio para verificar seu domínio, de acordo com as instruções no artigo Verificar a propriedade do domínio para o DID (Identificador Descentralizado)

Depois de concluir com êxito as etapas de verificação e ter marcas de verificação verdes nas três etapas, você estará pronto para continuar para o próximo tutorial.