Integração do SSO do Microsoft Entra ao TASC (beta)

Neste artigo, você aprenderá a integrar o TASC (beta) à ID do Microsoft Entra. O TASC (beta) é uma plataforma de testes psicológicos para seleção e desenvolvimento de carreira, permitindo que os profissionais de RH tomem as melhores decisões sobre os talentos em um ambiente beta. Ao integrar o TASC (beta) à ID do Microsoft Entra, você poderá:

- Controlar quem tem acesso ao TASC (beta) na ID do Microsoft Entra.

- Permitir que os usuários entrem automaticamente no TASC (beta) com as respectivas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Você vai configurar e testar o logon único do Microsoft Entra para o TASC (beta) em um ambiente de teste. O TASC (beta) tem suporte para logon único iniciado por SP e IDP e o provisionamento de usuários Just In Time.

Pré-requisitos

Para integrar a ID do Microsoft Entra ao TASC (beta), você precisa ter:

- Uma conta de usuário do Microsoft Entra. Se você ainda não tem uma conta, é possível criar uma conta gratuita.

- Uma das seguintes funções: Administrador de Aplicativos, Administrador de Aplicativos de Nuvem ou Proprietário do Aplicativo.

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Assinatura habilitada para logon único (SSO) no TASC (beta).

Adicionar aplicativo e atribuir um usuário de teste

Antes de iniciar o processo de configuração do logon único, é necessário adicionar o aplicativo TASC (beta) por meio da galeria do Microsoft Entra. Você precisará de uma conta de usuário de teste para atribuir ao aplicativo e testar a configuração de logon único.

Adicionar o TASC (beta) por meio da galeria de aplicativos do Microsoft Entra

Adicione o TASC (beta) por meio da galeria de aplicativos do Microsoft Entra para configurar o logon único com o TASC (beta). Para obter mais informações sobre como adicionar aplicativos por meio da galeria, consulte o Início rápido: adicionar aplicativo por meio da galeria.

Criar e atribuir usuário de teste do Microsoft Entra

Siga as diretrizes do artigo criar e atribuir uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você poderá adicionar um aplicativo ao locatário, adicionar usuários/grupos ao aplicativo e atribuir funções. O assistente também fornece um link para o painel de configuração de logon único. Saiba mais sobre os assistentes do Microsoft 365..

Configurar o SSO do Microsoft Entra

Conclua as etapas a seguir para habilitar o logon único do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais>TASC (beta)>Logon único.

Na página Selecionar um método de logon único, escolha SAML.

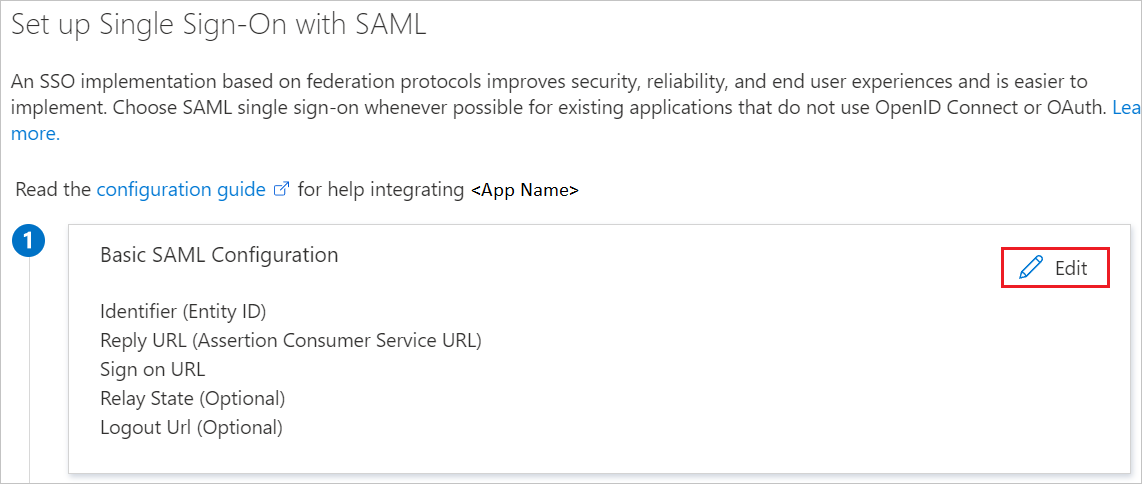

Na página Configurar o logon único com o SAML, selecione o ícone de lápis da Configuração Básica de SAML para editar as configurações.

Na seção Configuração básica de SAML, realize as seguintes etapas:

a. Na caixa de texto Identificador, digite uma URL usando o seguinte padrão:

https://login.beta.tascnet.be/saml/<CustomerName>b. Na caixa de texto URL de resposta, digite uma URL no seguinte padrão:

https://login.beta.tascnet.be/saml/<CustomerName>/acsSe você deseja configurar o aplicativo no modo SP iniciado, execute o seguinte passo:

Na caixa de texto URL de Logon, digite uma URL usando o seguinte padrão:

https://login.beta.tascnet.be/saml/<CustomerName>Observação

Esses valores não são reais. Atualize esses valores com o Identificador, a URL de Resposta e a URL de Logon reais. Entre em contato com a equipe de suporte do TASC (beta) para obter esses valores. Você também pode consultar os padrões mostrados na seção Configuração Básica do SAML.

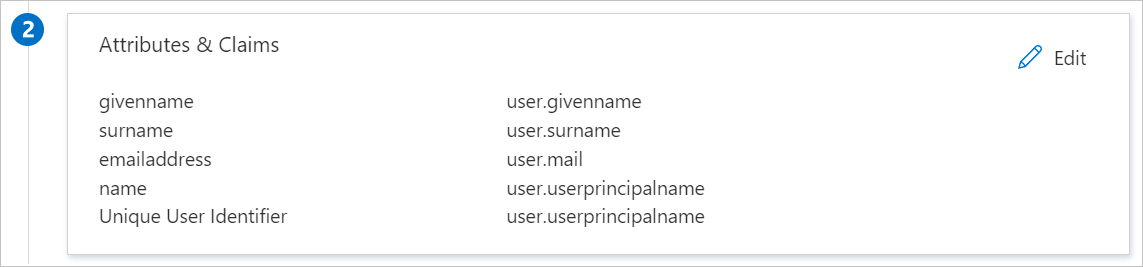

O aplicativo TASC (beta) espera as asserções da SAML em um formato específico, o que exige que você adicione mapeamentos de atributos personalizados à sua configuração de atributos do token da SAML. A captura de tela a seguir mostra a lista de atributos padrão.

Além do acima, o aplicativo TASC (beta) espera que mais alguns atributos sejam repassados na resposta da SAML, que são mostradas abaixo. Esses atributos também são pré-populados, mas você pode examiná-los de acordo com seus requisitos.

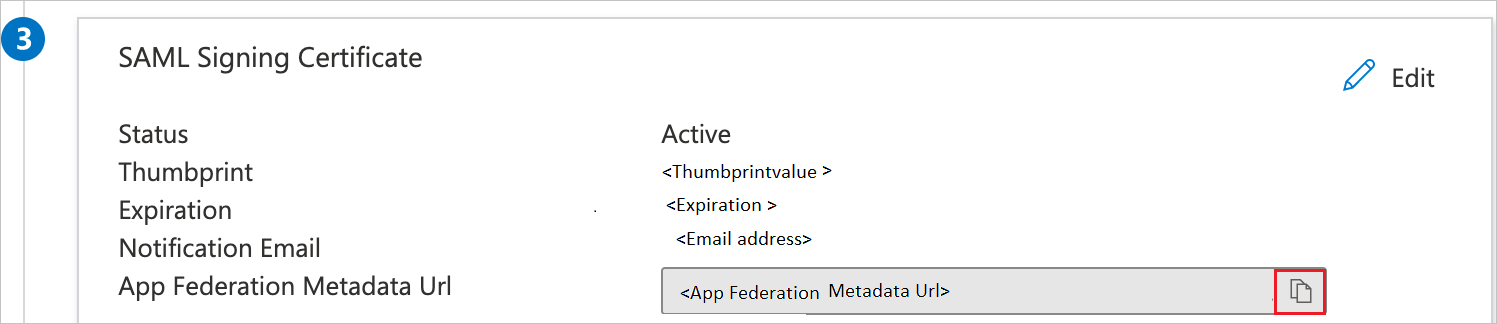

Nome Atributo de Origem groups user.groups Na página Configurar logon único com a SAML, na seção Certificado de Assinatura da SAML, selecione o botão copiar para copiar a URL de Metadados da Federação de Aplicativos e salvá-la no seu computador.

Configurar o SSO do TASC (beta)

Para configurar o logon único no lado do TASC (beta), você precisa enviar a URL de Metadados da Federação de Aplicativos para a equipe de suporte TASC (beta). Eles definem essa configuração para ter a conexão de SSO de SAML definida corretamente em ambos os lados.

Criar usuário de teste TASC (beta)

Nesta seção, um usuário chamado B. Simon é criado no TASC (beta). TASC (beta) tem suporte para o provisionamento de usuários just-in-time, que está habilitado por padrão. Não há itens de ação para você nesta seção. Se um usuário ainda não existir no TASC (beta), um novo geralmente é criado após a autenticação.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Iniciado por SP:

Clique em Testar este aplicativo. Isso redirecionará você à URL de Logon do TASC (beta), na qual você poderá iniciar o fluxo de logon.

Acesse a URL de logon do TASC (beta) diretamente e inicie o fluxo de logon a partir daí.

Iniciado por IdP:

- Clique em Testar este aplicativo para se conectar automaticamente ao TASC (beta) para o qual você configurou o SSO.

Use também os Meus Aplicativos da Microsoft para testar o aplicativo em qualquer modo. Ao clicar no quadro TASC (beta) em Meus aplicativos, se configurado no modo SP, você será redirecionado para a página de logon do aplicativo para iniciar o fluxo de logon e, se configurado no modo IDP, deverá ser automaticamente conectado ao TASC (beta) para o qual configurou o SSO. Para obter mais informações, consulteMeus Aplicativos do Microsoft Entra.

Recursos adicionais

Próximas etapas

Depois de configurar o TASC (beta), você pode impor o controle de sessão, que protege contra exfiltração e infiltração de dados confidenciais da sua organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Cloud App Security.